Wie können wir Ihnen heute helfen?

Enterprise AzureAD-Anwendung für SSO, bedingten Zugriff, Speicherung und Office-Online-Bearbeitung

All-in-One-MyWorkDrive-Azure-Anwendung

Dieses Handbuch richtet sich an Umgebungen, die alle Azure-Funktionen von MyWorkDrive (Single Sign-On, OneDrive/SharePoint-Speicher, Anwendungsproxy und Office Online Edit) in einer einzigen Azure-Anwendung konsolidieren möchten.

Es ist nicht erforderlich, diese Anweisungen zu verwenden, um diese Funktionen mit MyWorkDrive zu nutzen.

Dies ist eine erweiterte Konfiguration. Die Bestätigung von SAML SSO mit AzureAD (Entra) wird in diesem Artikel beschrieben.

MyWorkDrive hostet gemeinsame Apps für die meisten Dienste und kann von Fall zu Fall problemlos aktiviert werden. Diese Anweisungen bieten eine Möglichkeit, Ihre eigene einzelne Unternehmens-App bereitzustellen, um alle Funktionen in MyWorkDrive zu aktivieren.

Diese können auch individuell als separate Apps konfiguriert werden.

Bitte Kontaktieren Sie uns Wenn Sie Fragen zur Verwendung dieser Anleitung haben, bitten wir Sie um Hilfe.

Dieser Leitfaden führt Sie Schritt für Schritt durch den gesamten Prozess

- Fügen Sie eine Unternehmens-App in Azure hinzu

- Konfigurieren Sie den Anwendungsproxy in Azure für die neue Unternehmensanwendung und die MyWorkDrive-Server.

- Konfigurieren Sie die neue APP für SSO in Azure

Häufig fügen Administratoren Funktionen zu SSO hinzu, beispielsweise bedingten Zugriff oder kompatible Geräteanforderungen - Aktivieren Sie SSO in MyWorkDrive

- Konfigurieren Sie GraphAPI in der neuen App in Azure für OneDrive/SharePoint Storage

- Aktivieren Sie den OneDrive-/SharePoint-Speicher in MyWorkDrive

- Konfigurieren Sie GraphAPI in der neuen App in Azure für die Office-Onlinebearbeitung

- Aktivieren Sie die Office-Onlinebearbeitung in MyWorkDrive

Anwendungsproxy

Wenn Sie bedingten Zugriff und/oder Anwendungs-Proxy nutzen möchten, müssen wir unsere App zunächst mit diesem Prozess erstellen. Weitere Informationen zu MyWorkDrive und Conditional Access/Application Proxy finden Sie in unserem Artikel Hier.

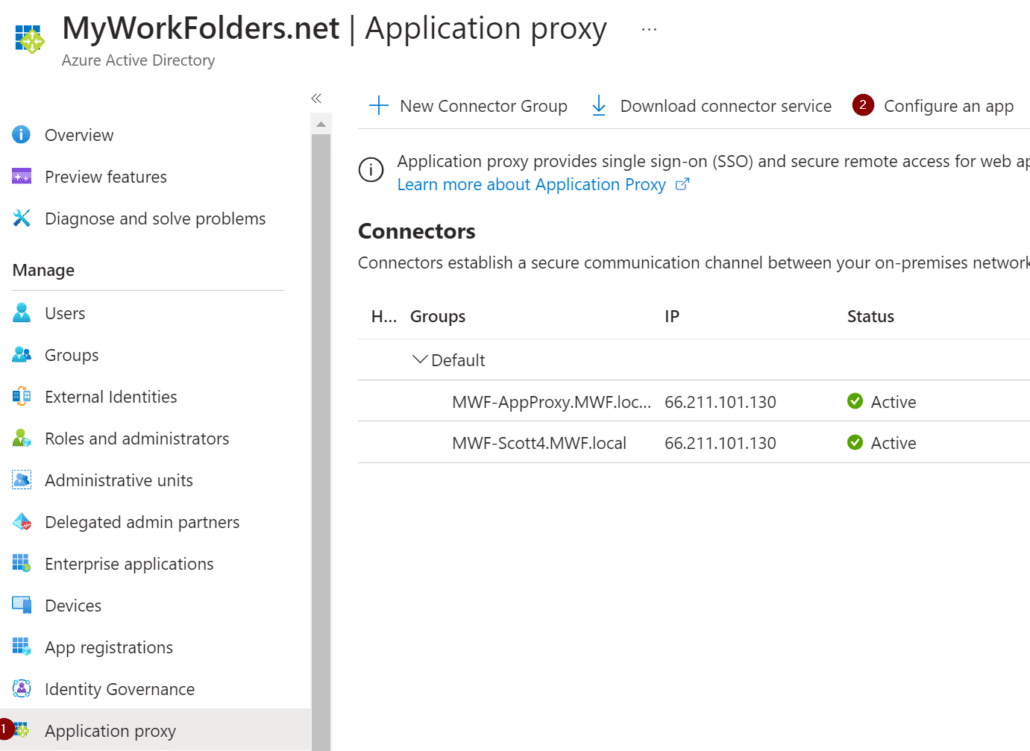

Navigieren Sie zu Azure AD, wählen Sie Anwendungsproxy und dann App konfigurieren aus.

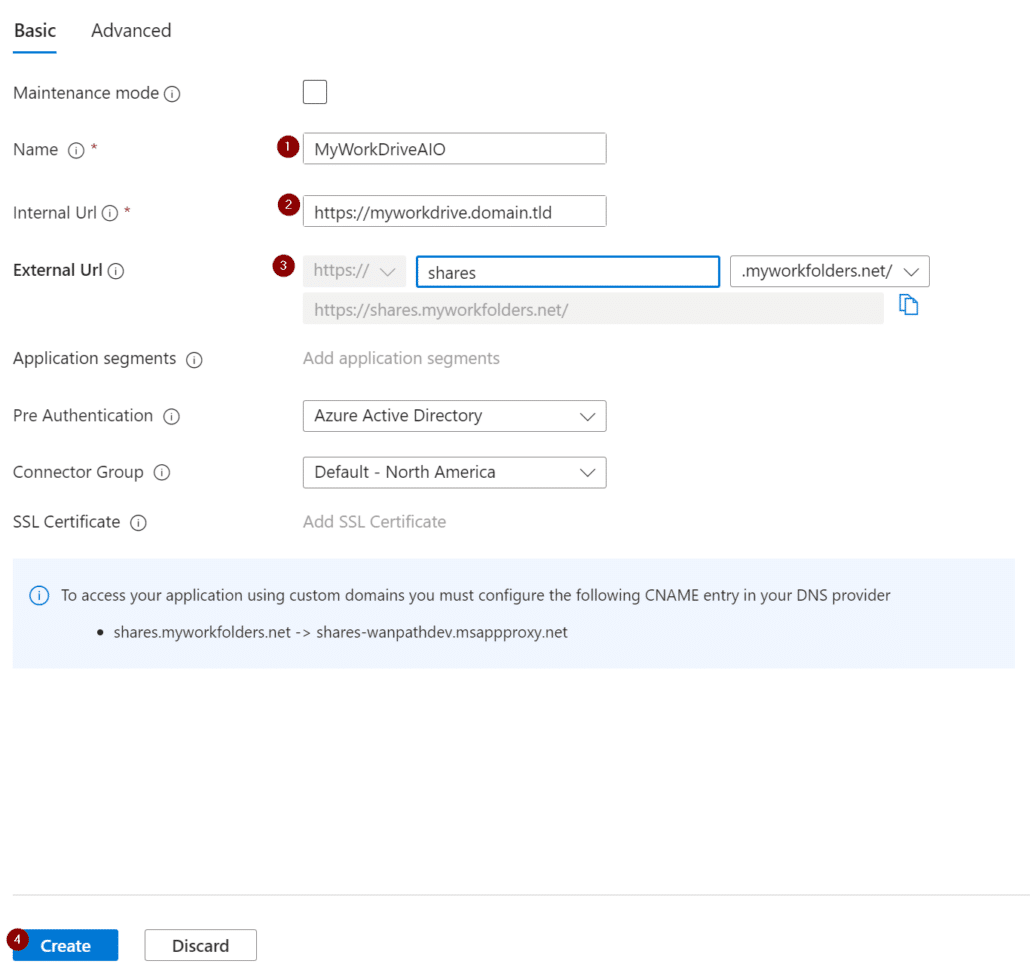

Geben Sie die Details für den Namen Ihrer App, Ihren MyWorkDrive-Server und den externen DNS-Namen ein und wählen Sie Erstellen:

Einmalige Anmeldung

Wenn Sie keinen Anwendungs-Proxy benötigen, können Sie den Prozess stattdessen mit unserer vorhandenen MyWorkDrive Azure-App starten. Details sind verfügbar Hier zum Artikel.

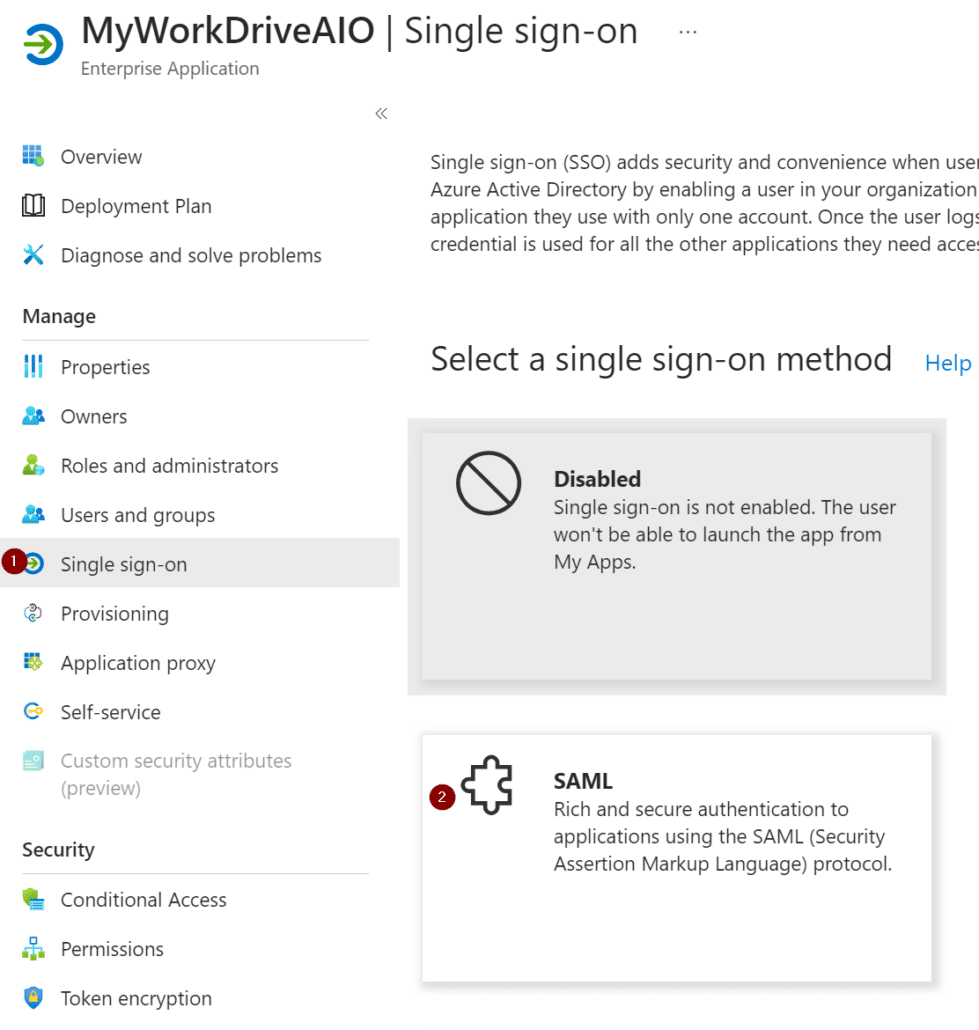

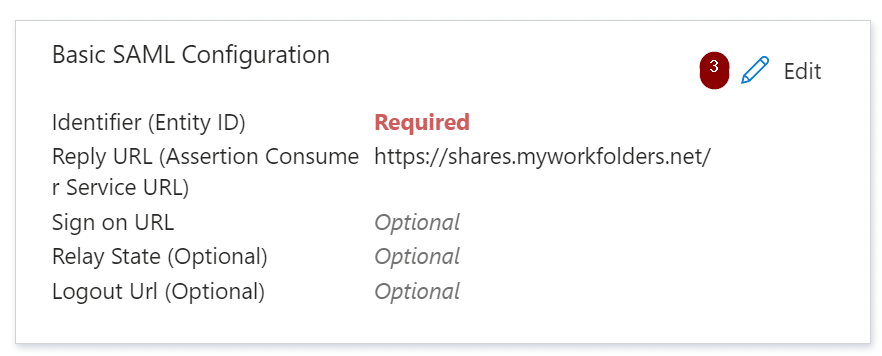

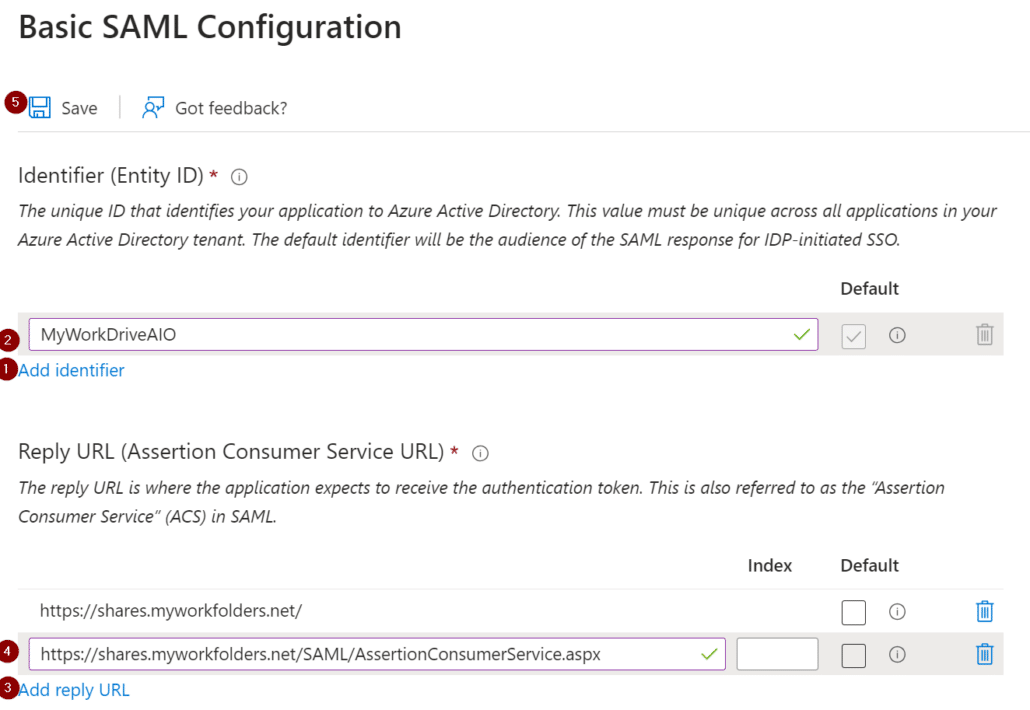

Navigieren Sie andernfalls zu Azure AD, öffnen Sie Unternehmensanwendungen und navigieren Sie zur neu erstellten App. Öffnen Sie Single Sign-On und wählen Sie SAML. Wählen Sie auf der nächsten Seite neben Grundlegende SAML-Konfiguration die Option Bearbeiten aus.

Geben Sie auf der Seite „Grundlegende SAML-Konfiguration“ einen Namen für die Kennung ein und fügen Sie dann eine zusätzliche Antwort-URL hinzu. Die zusätzliche Antwort-URL ist dieselbe externe Adresse wie Ihr MyWorkDrive-Server mit dem Zusatz:

SAML/AssertionConsumerService.aspx

Nachdem beide eingegeben wurden, wählen Sie Speichern.

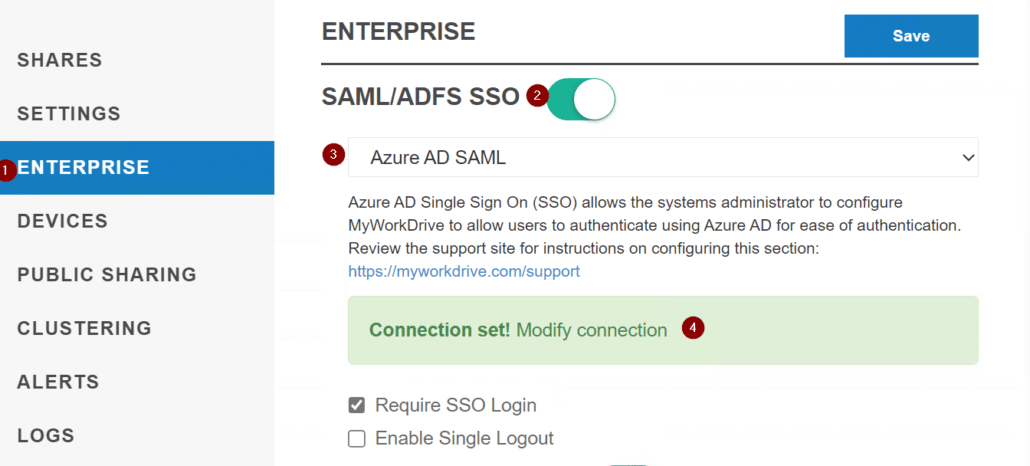

Melden Sie sich nun beim MyWorkDrive-Server an, navigieren Sie zur Registerkarte „Unternehmen“, aktivieren Sie SAML/ADFS SSO, wählen Sie AzureAD SAML aus dem Dropdown-Menü und wählen Sie Verbindung ändern.

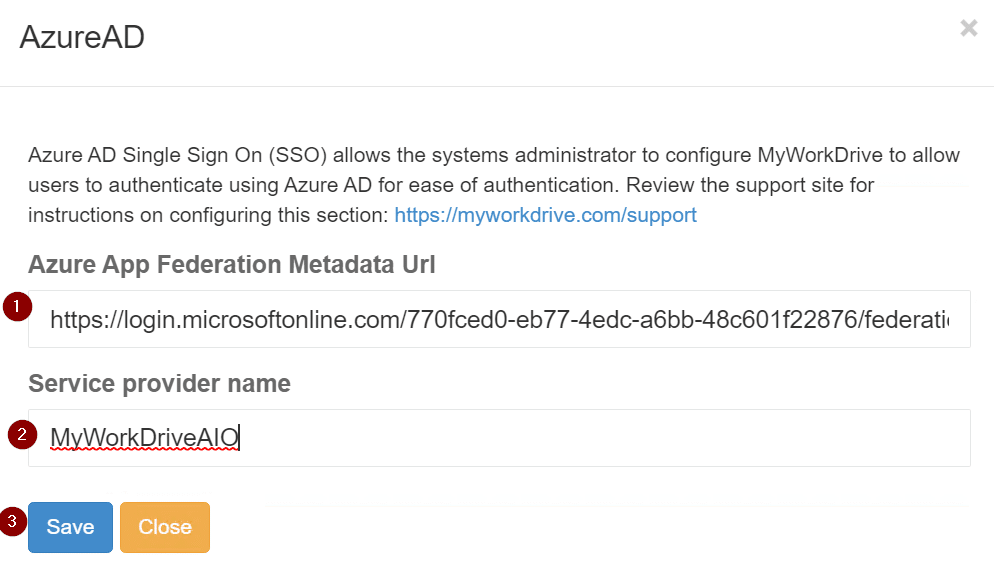

Kopieren Sie den Azure App Federation-Metadaten-URI und den Dienstanbieternamen von zuvor, fügen Sie ihn ein und wählen Sie Speichern aus.

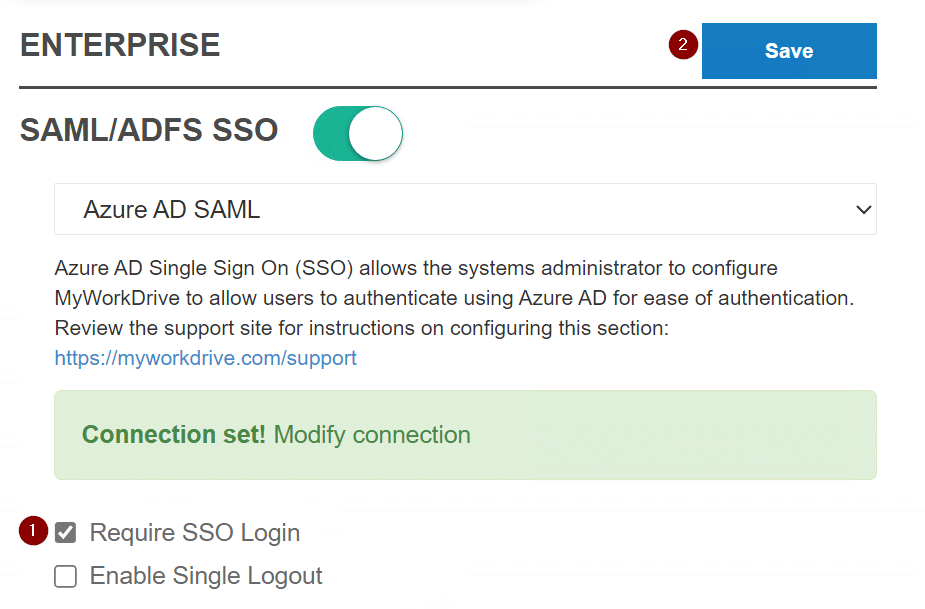

Stellen Sie abschließend sicher, dass auf der Unternehmensseite das Kontrollkästchen „SSO-Anmeldung erforderlich“ aktiviert ist, und klicken Sie oben auf „Speichern“.

Hinweis: Wenn Sie den Anwendungsproxy verwenden, gibt es einen weiteren zusätzlichen Schritt. Öffnen Sie den Windows Explorer und navigieren Sie zu:

C:\Wanpath\WanPath.Data\Settings\SAML

Und bearbeiten Sie die Datei saml.config mit Ihrem bevorzugten Texteditor. Stellen Sie sicher, dass es mit Administratorrechten geöffnet ist.

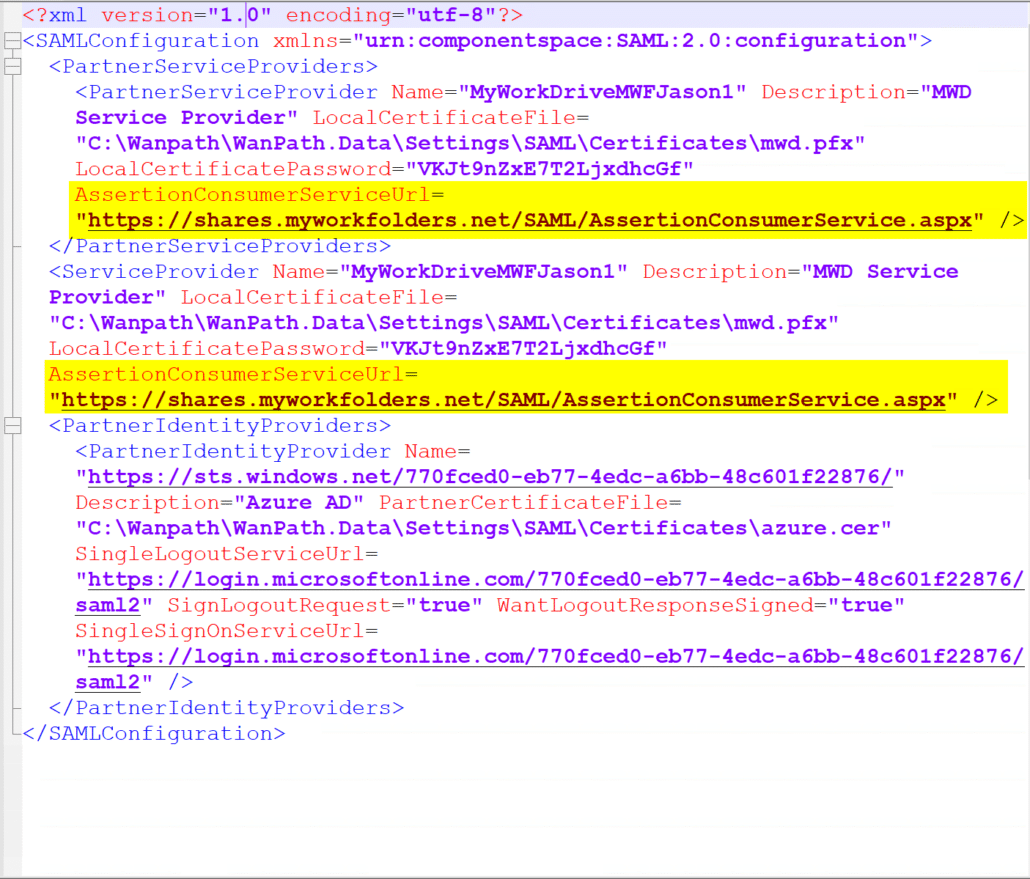

Suchen Sie beide AssertionConsumerServiceUrl-Felder, ändern Sie das „~“ in jedem Feld in die vollständige Server-URL und speichern Sie die Datei.

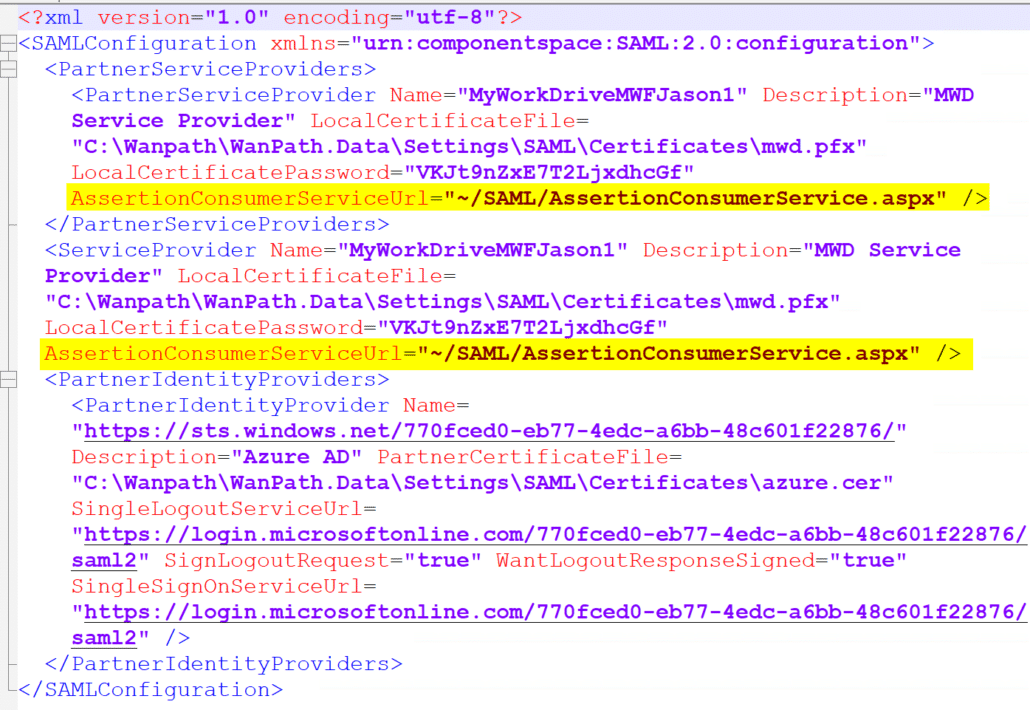

Vor:

Nach:

OneDrive/SharePoint-Speicher

Als Nächstes konfigurieren wir diese Anwendung so, dass sie OneDrive/SharePoint für die Speicherung nutzt.

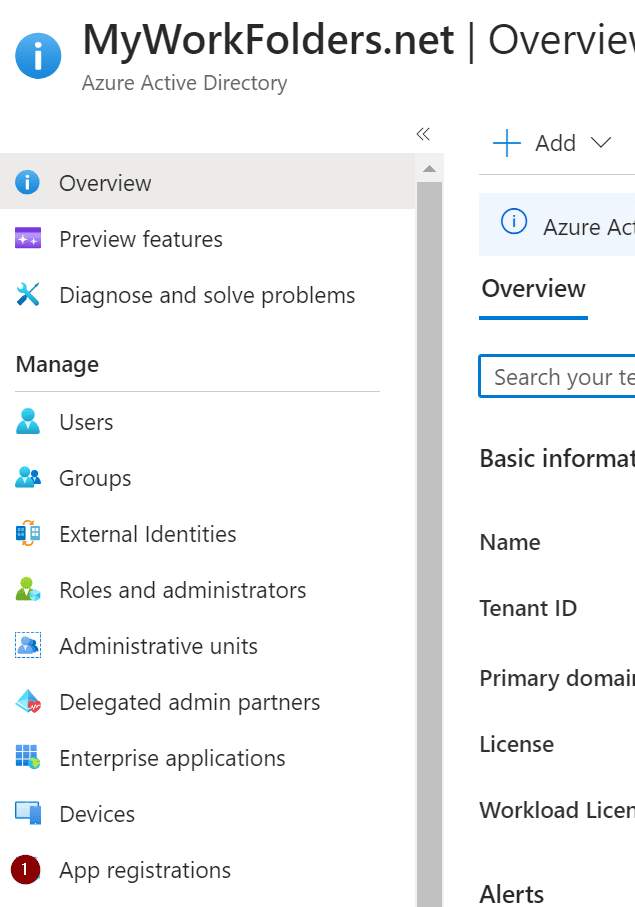

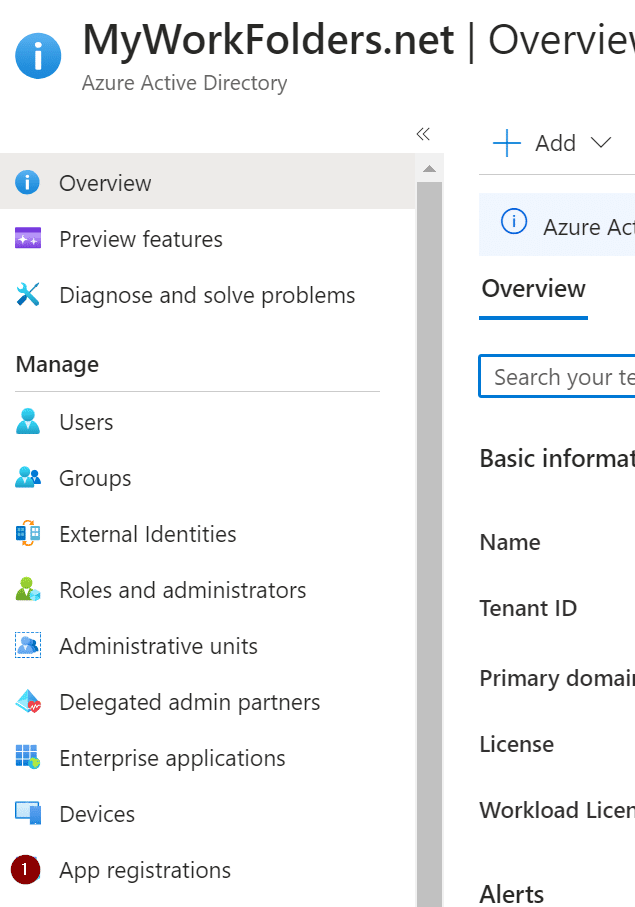

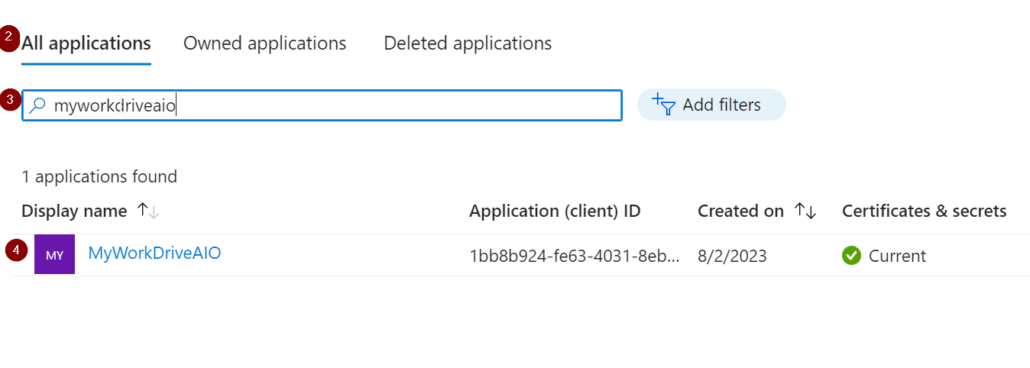

Gehen Sie zurück zur AzureAD-Übersichtsseite und navigieren Sie zu App-Registrierungen.

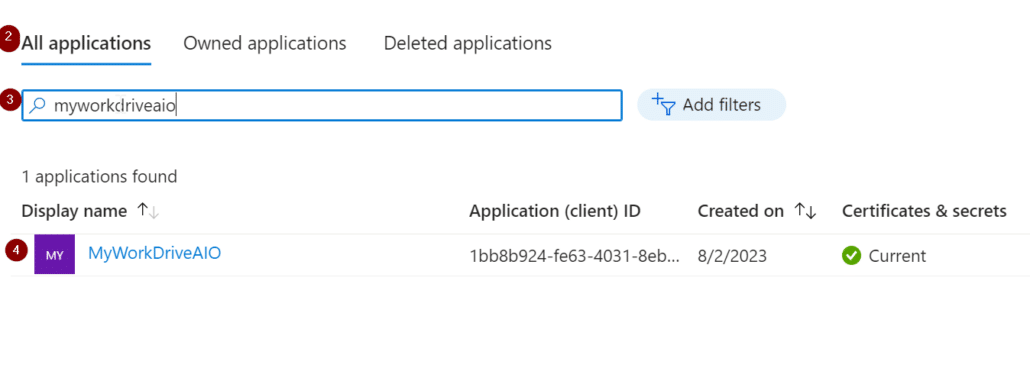

Wählen Sie auf der nächsten Seite „Alle Anwendungen“ aus, suchen Sie nach Ihrer zuvor erstellten Anwendung und wählen Sie sie in der Liste unter der Suchleiste aus.

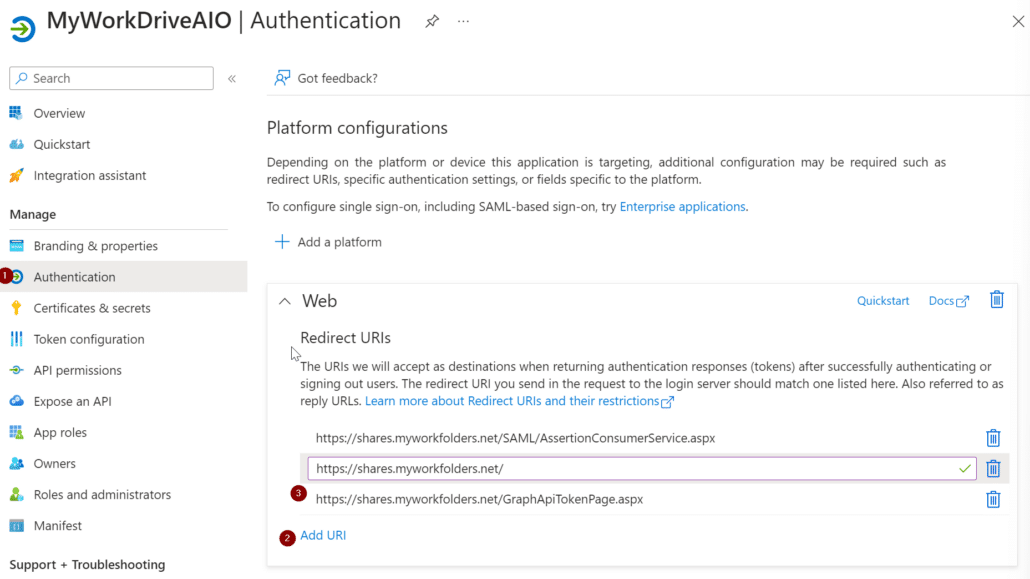

Navigieren Sie als Nächstes zum Fenster „Authentifizierung“, wählen Sie unter „Web“ die Option „URI hinzufügen“ und fügen Sie dann einen weiteren Eintrag hinzu. Der zusätzliche Umleitungs-URI ist dieselbe externe Adresse wie Ihr MyWorkDrive-Server mit dem Zusatz des Suffixes:

SAML/AssertionConsumerService.aspx

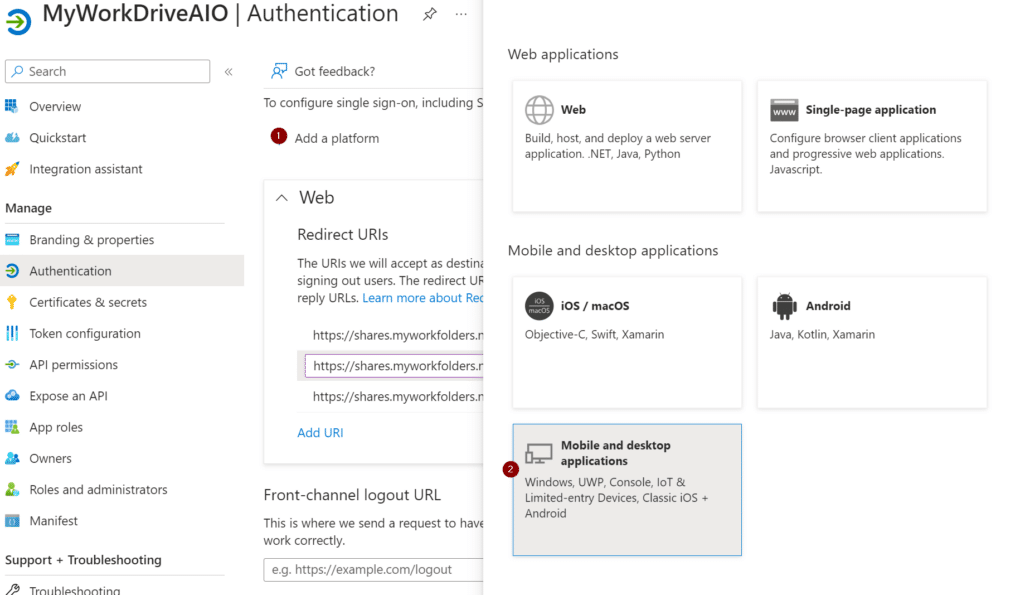

Wählen Sie anschließend „Plattform hinzufügen“ und dann „Mobile und Desktop-Anwendung“ aus.

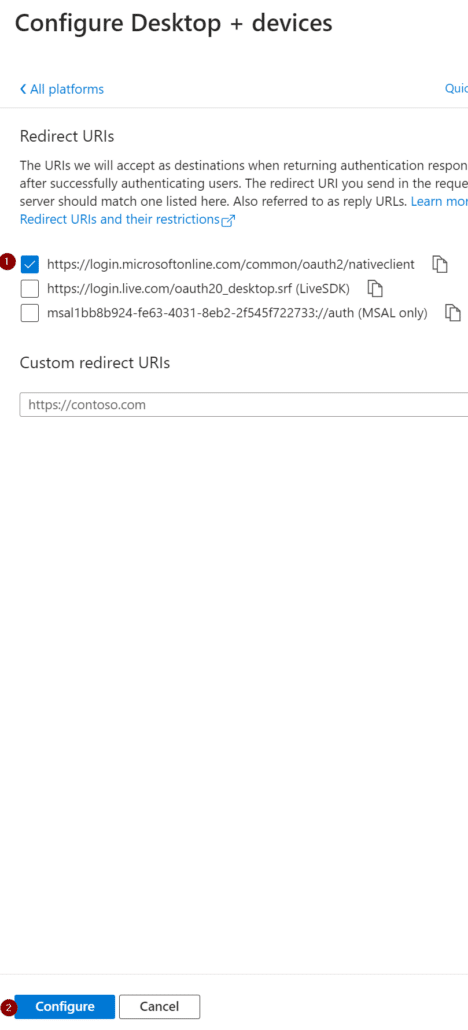

Aktivieren Sie auf der nächsten Seite das obere Kontrollkästchen (…/nativeclient) und klicken Sie dann auf Konfigurieren.

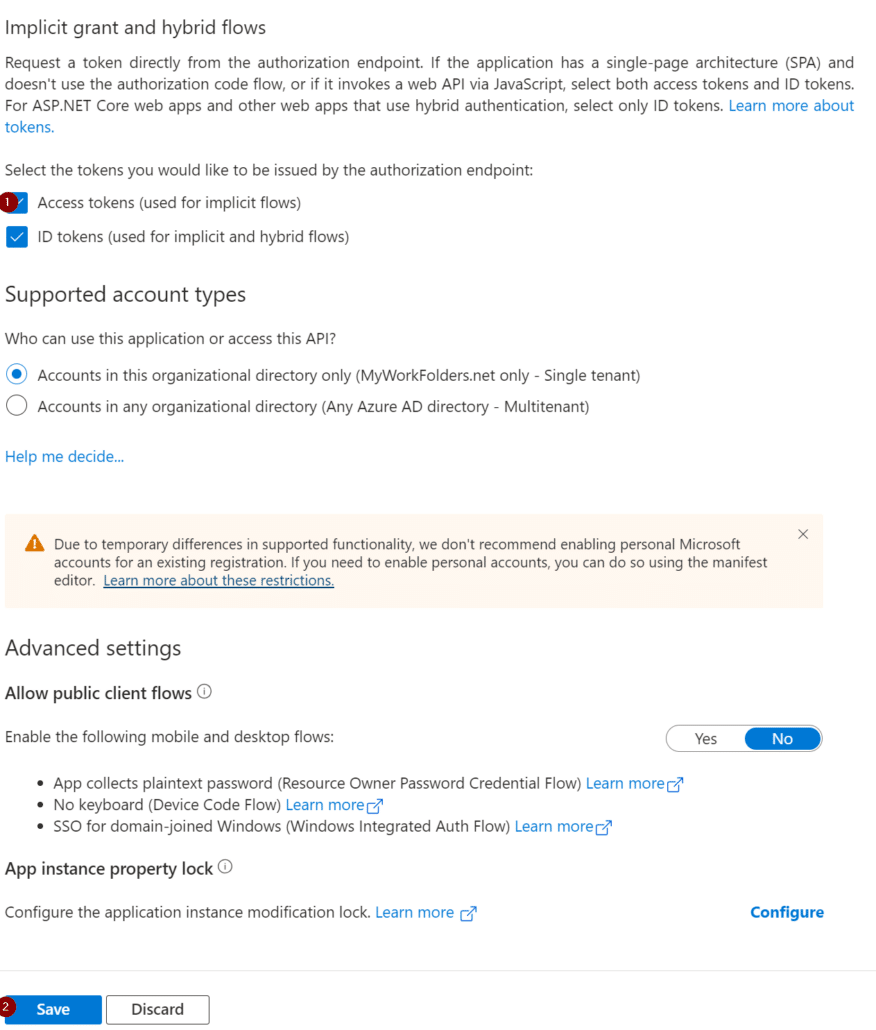

Scrollen Sie auf der Seite „Authentifizierung“ nach unten, aktivieren Sie das Kontrollkästchen „Zugriffstoken“ und wählen Sie dann unten auf der Seite „Speichern“ aus.

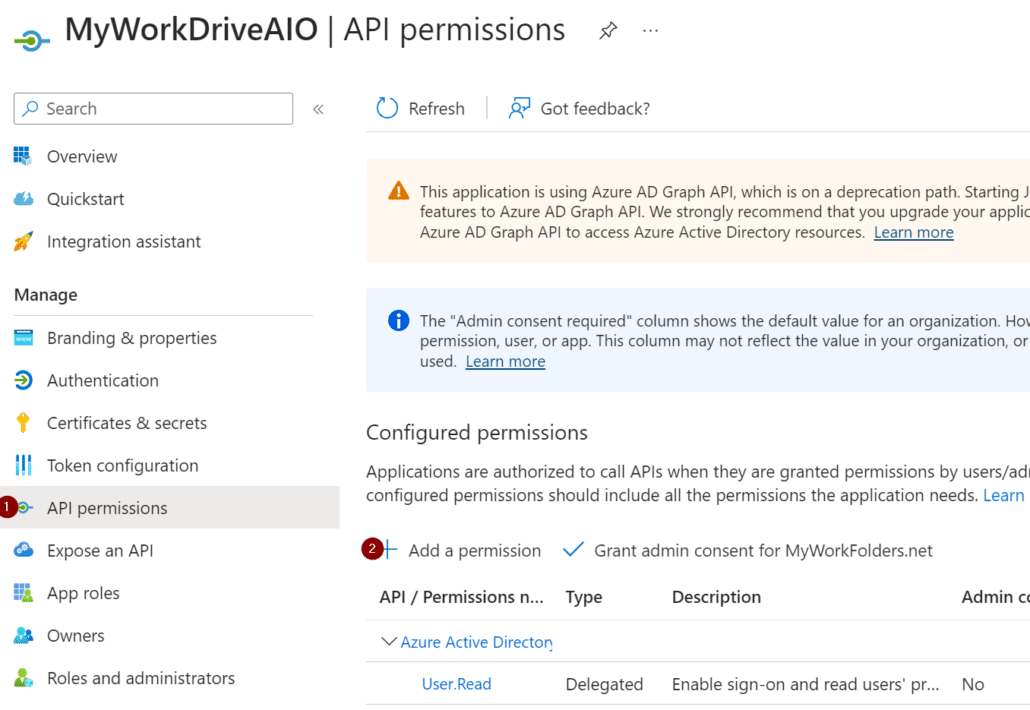

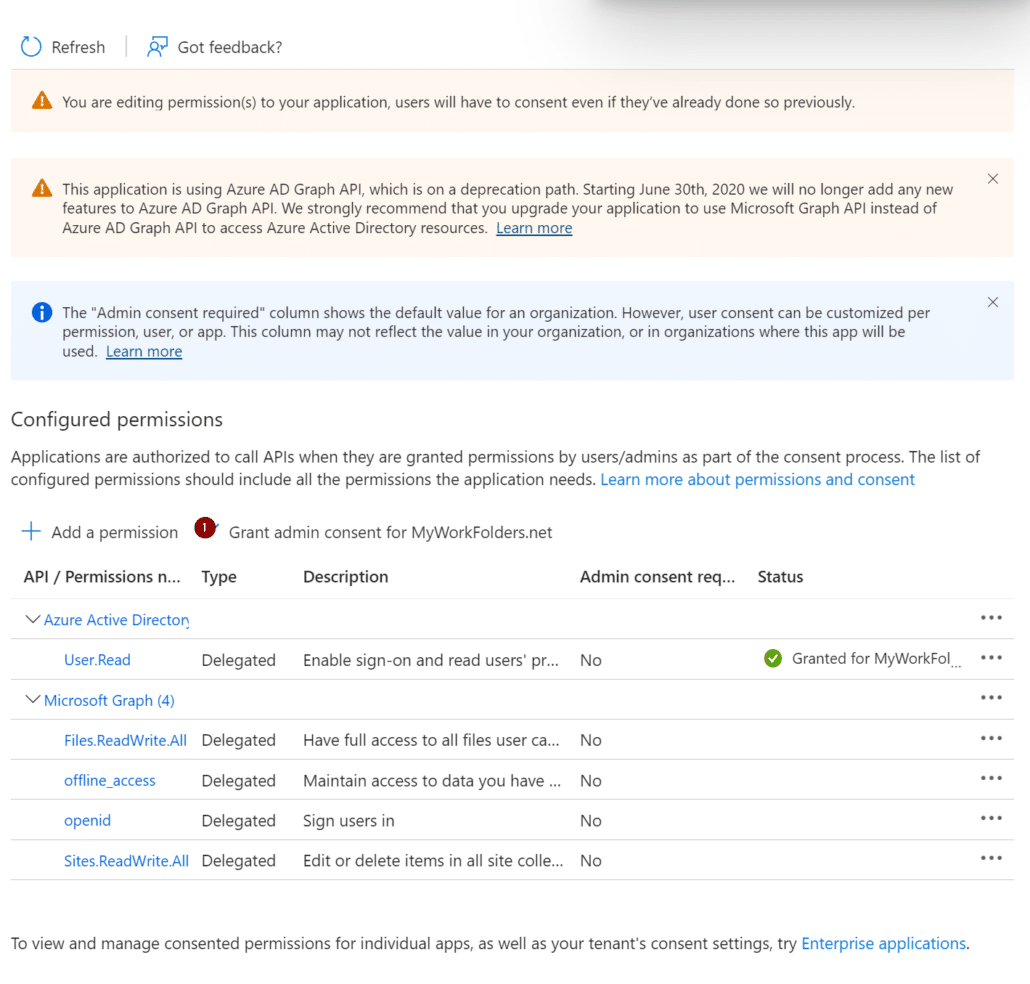

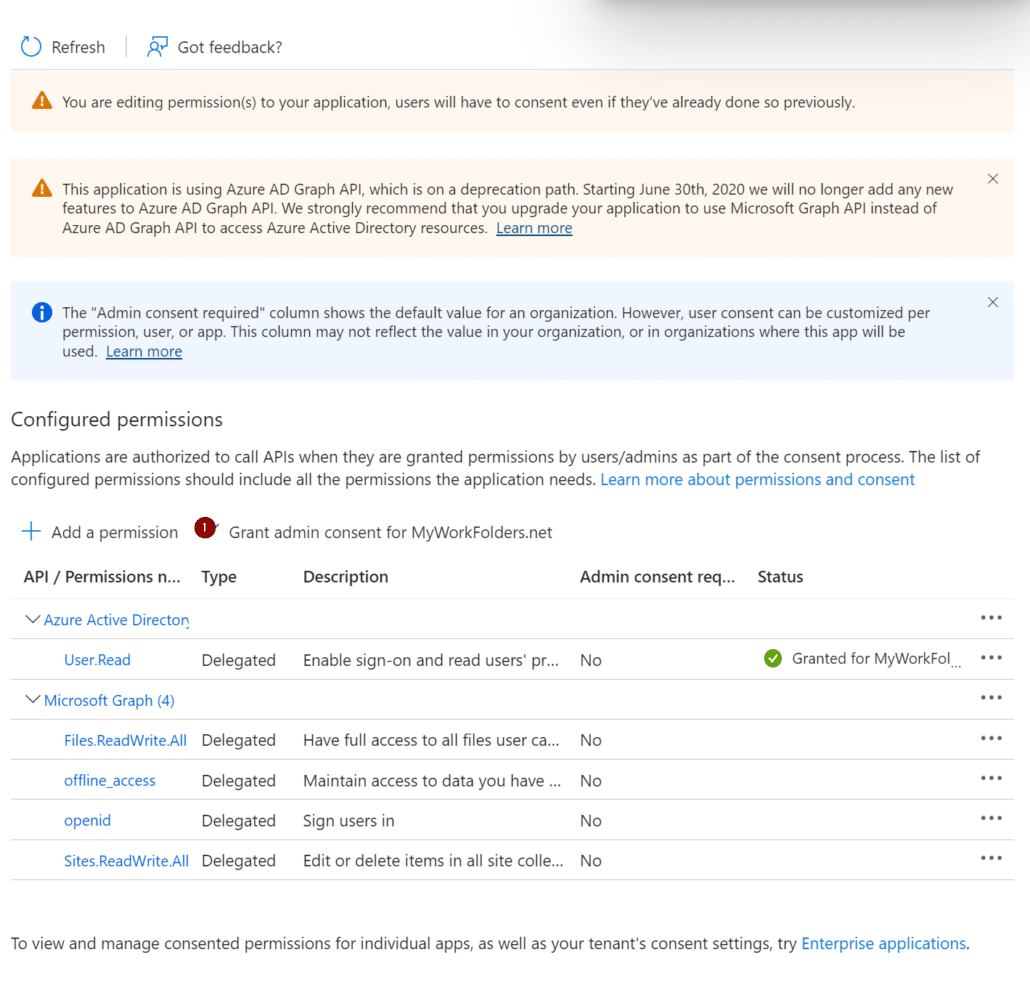

Navigieren Sie als Nächstes zu „API-Berechtigungen“ und wählen Sie „Berechtigung hinzufügen“ aus.

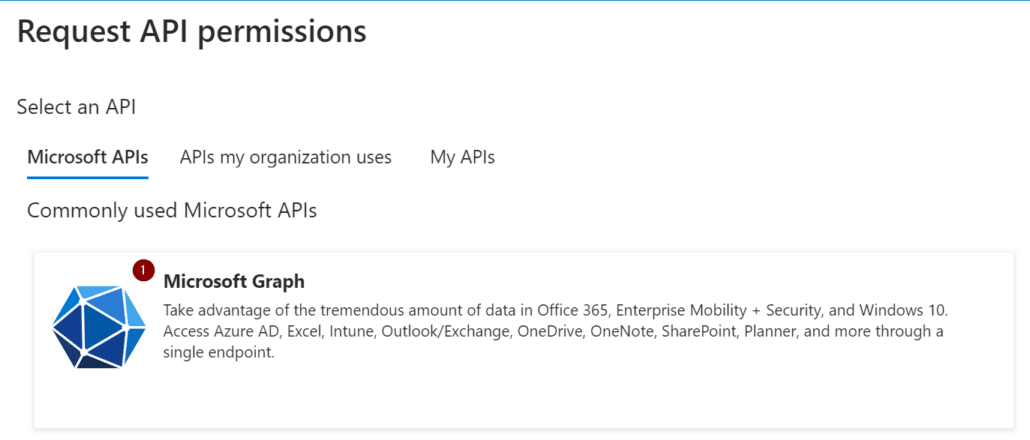

Wählen Sie oben Microsoft Graph aus.

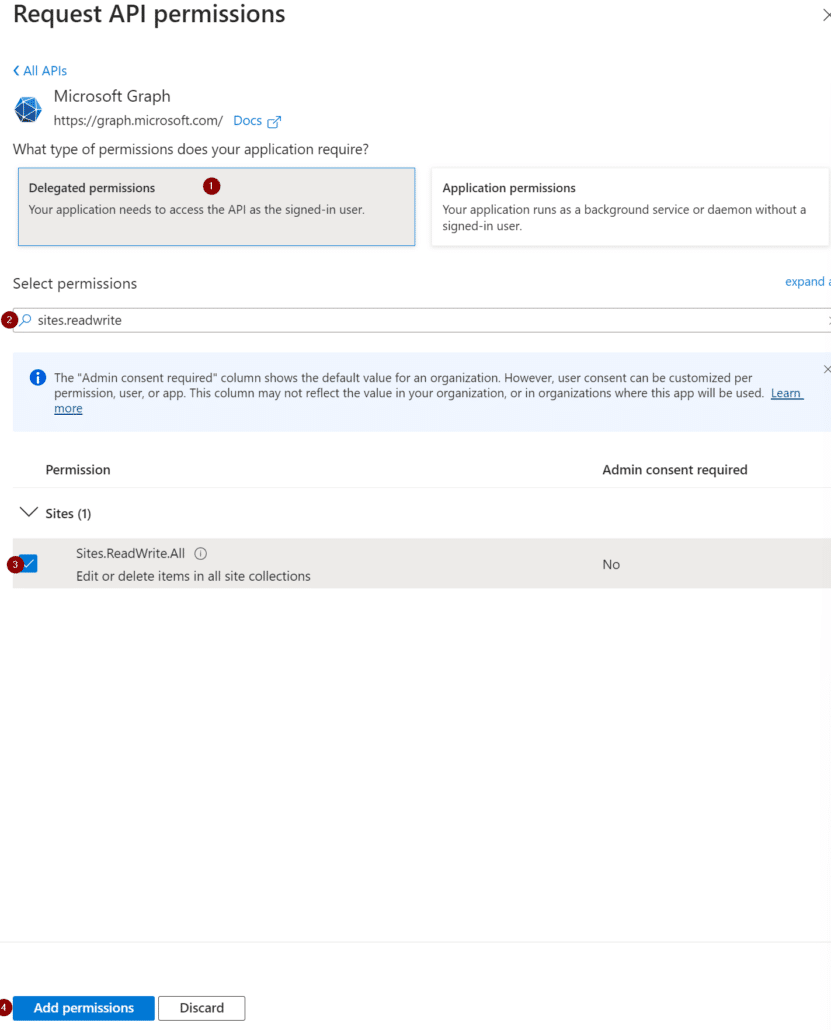

Wählen Sie dann auf der nächsten Seite „Delegierte Berechtigungen“ aus, suchen Sie nach den folgenden Berechtigungen und fügen Sie sie hinzu. Wählen Sie dann unten „Berechtigungen hinzufügen“ aus:

• Files.ReadWrite.All

• offline_access

• openid

• Sites.ReadWrite.All

Wählen Sie auf der Seite „API-Berechtigungen“ die Option „Administratoreinwilligung für Ihre Domain erteilen“ aus.

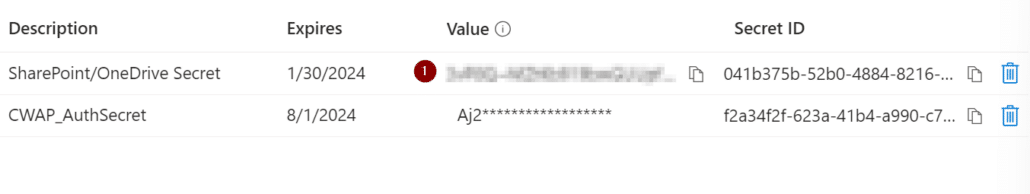

Navigieren Sie als Nächstes zu Zertifikate und Geheimnisse und wählen Sie Neues Client-Geheimnis aus. Fügen Sie auf der nächsten Seite eine Beschreibung hinzu und geben Sie an, wann die Geheimnisse ablaufen. Wählen Sie abschließend „Hinzufügen“ aus.

Beachten Sie nach der Generierung Folgendes Wert aufgelistet, da wir es später benötigen werden. Der Geheimer Ausweis wird in MyWorkDrive nicht verwendet und kann ignoriert werden.

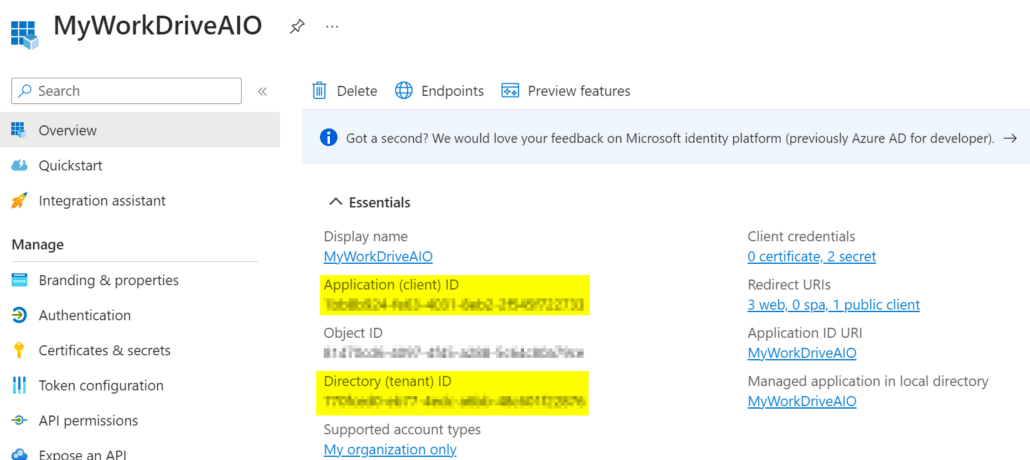

Gehen Sie als Nächstes zurück zur Seite „Übersicht“ unter „App-Registrierungen“ und notieren Sie sich die Anwendungs-ID und die Verzeichnis-(Mandanten-)ID.

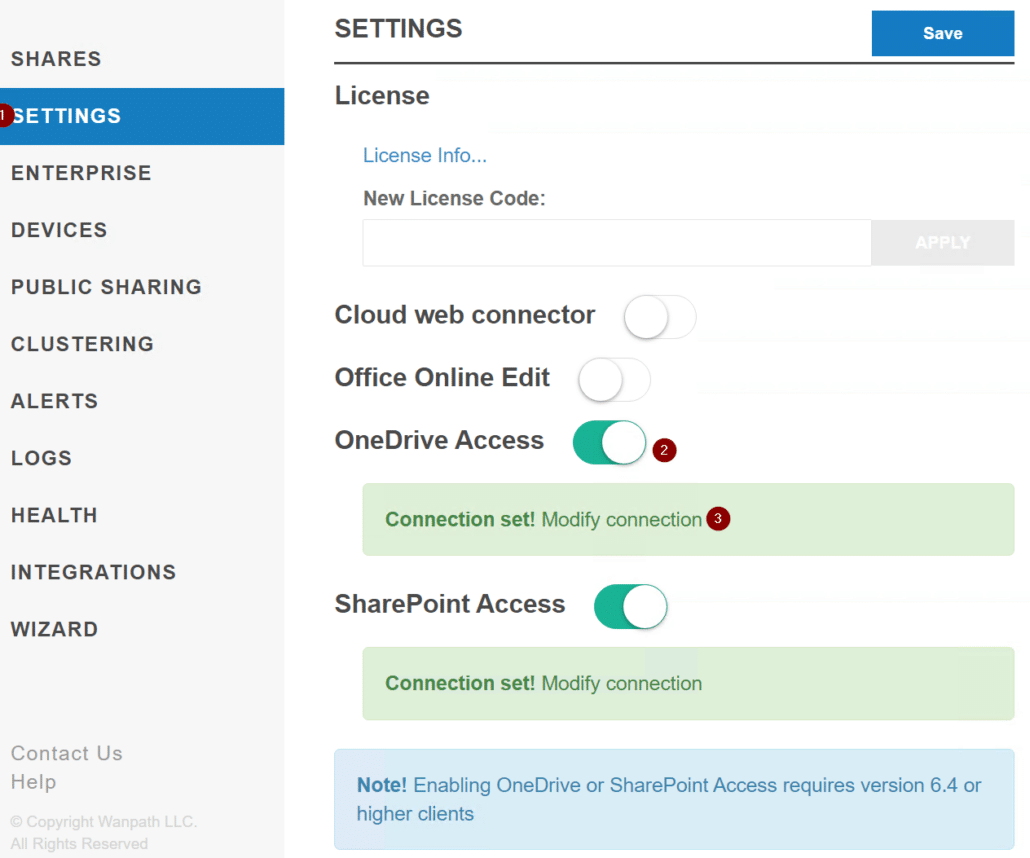

Melden Sie sich nun beim MyWorkDrive-Server an, navigieren Sie zur Registerkarte „Einstellungen“, aktivieren Sie OneDrive Access und/oder SharePoint Access und wählen Sie dann „Verbindung ändern“.

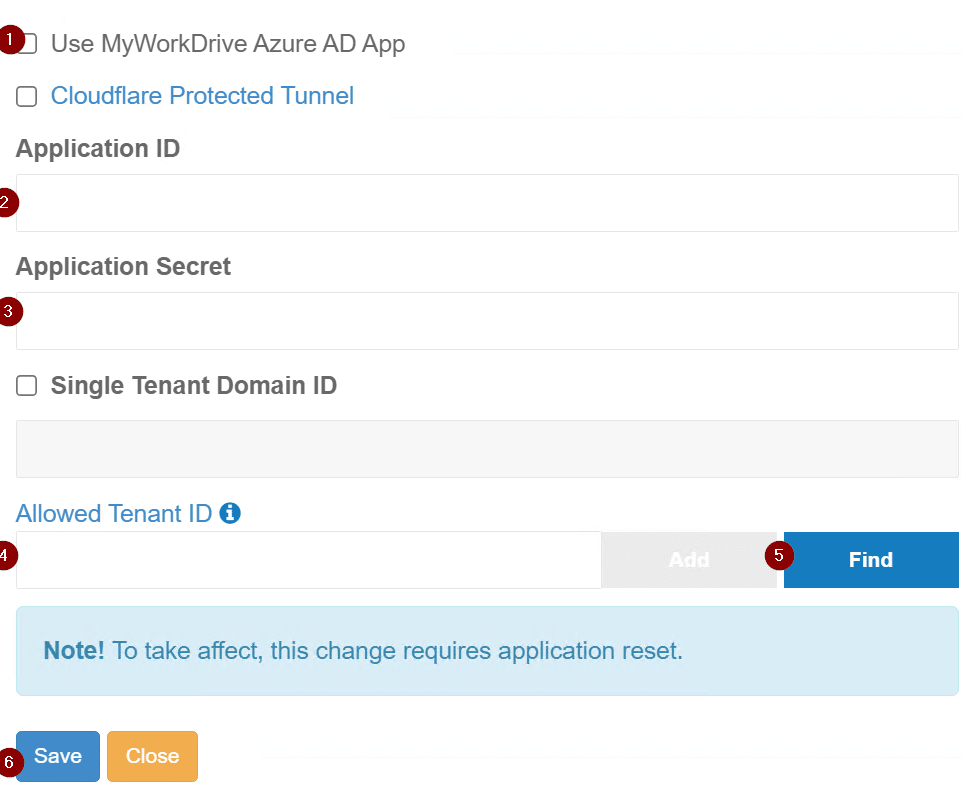

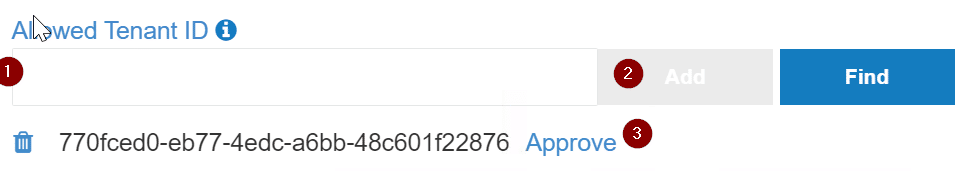

Deaktivieren Sie auf der Verbindungsseite das Kontrollkästchen „MyWorkDrive Azure AD App verwenden“, geben Sie die Anwendungs-ID und das Anwendungsgeheimnis (Wert) ein, geben Sie unter „Zulässige Mandanten-ID“ die Mandanten-ID ein und wählen Sie „Suchen“. Nachdem Ihr Mandant gefunden wurde, wählen Sie „Genehmigen“ und klicken Sie auf „Speichern“. Wiederholen Sie dieselben Schritte für den anderen Dienstzugriff, wenn Sie beide nutzen möchten.

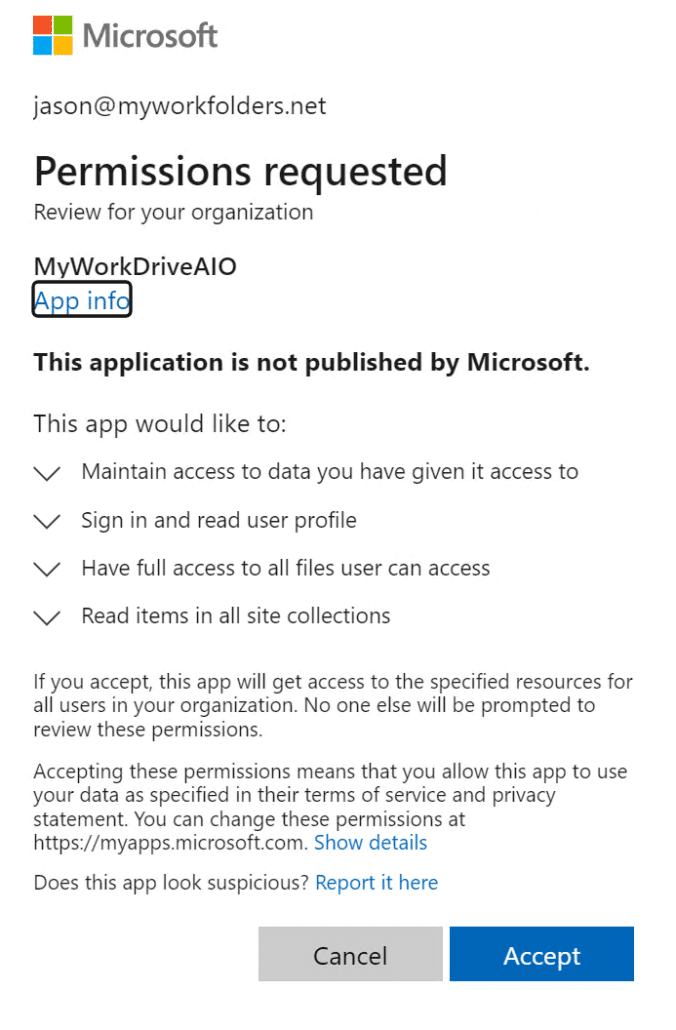

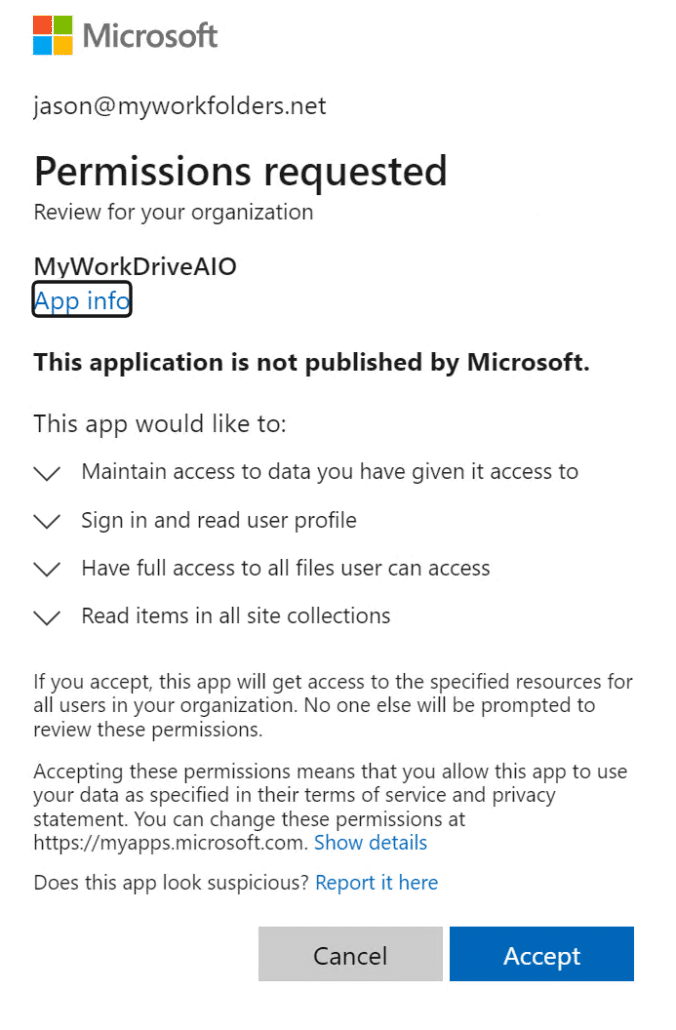

Nachdem Sie auf „Genehmigen“ geklickt haben, erhalten Sie eine Azure-Anmeldung, mit der Sie den Antrag für Ihren Mandanten genehmigen können. Melden Sie sich an und genehmigen Sie die App.

OneDrive/SharePoint Office Online-Bearbeitung

Als Nächstes konfigurieren wir diese Anwendung so, dass sie OneDrive oder SharePoint für die Online-Bearbeitung von Office-Dokumenten nutzt.

Gehen Sie zurück zur AzureAD-Übersichtsseite und navigieren Sie zu App-Registrierungen.

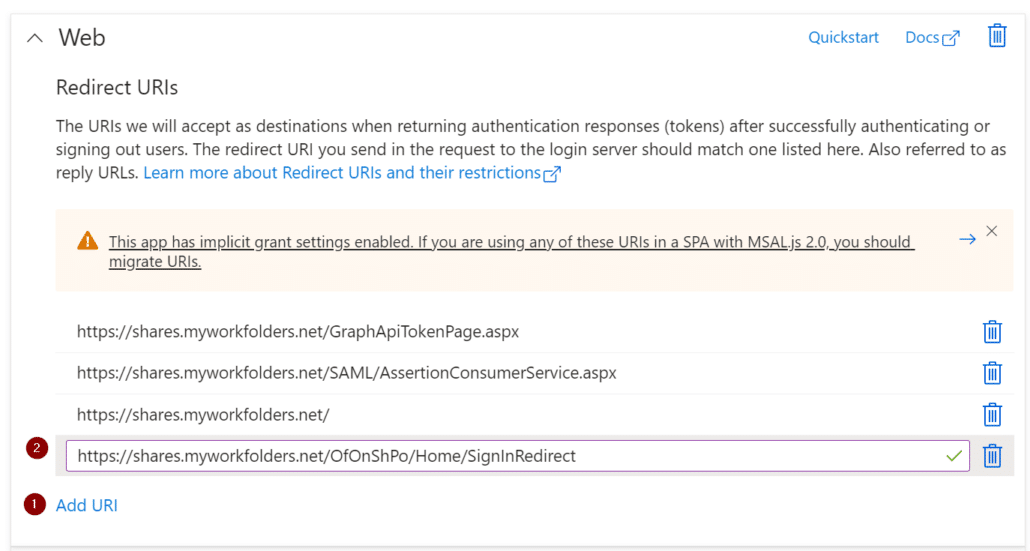

Navigieren Sie als Nächstes zum Fenster „Authentifizierung“, wählen Sie unter „Web“ die Option „URI hinzufügen“ und fügen Sie dann einen weiteren Eintrag hinzu. Der zusätzliche Umleitungs-URI ist dieselbe externe Adresse wie Ihr MyWorkDrive-Server mit dem unten aufgeführten Zusatz des Suffixes. Wählen Sie „Speichern“.

OfOnShPo/Home/SignInRedirect

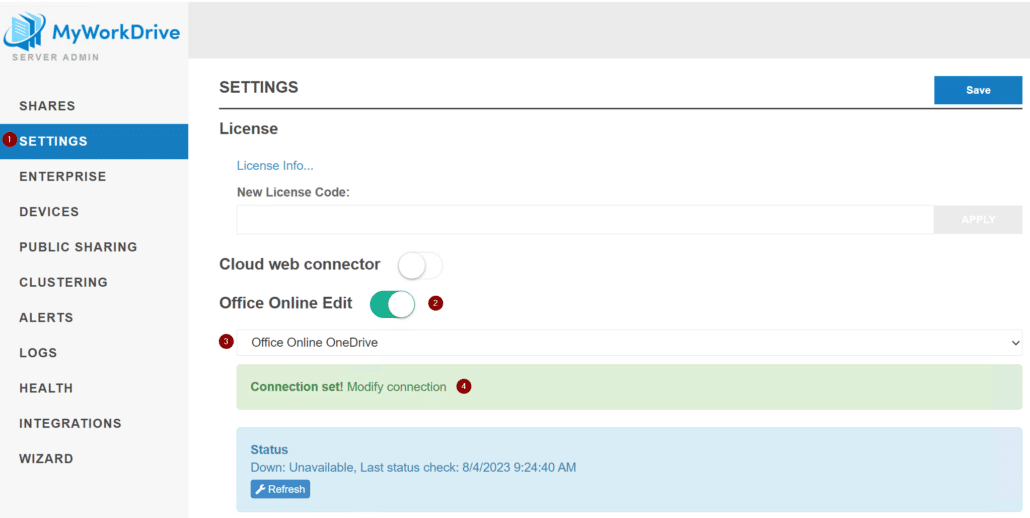

Melden Sie sich nun beim MyWorkDrive-Server an, navigieren Sie zur Registerkarte „Einstellungen“, aktivieren Sie „Office Online Edit“, wählen Sie Ihren bevorzugten Dienst aus und wählen Sie dann „Verbindung ändern“.

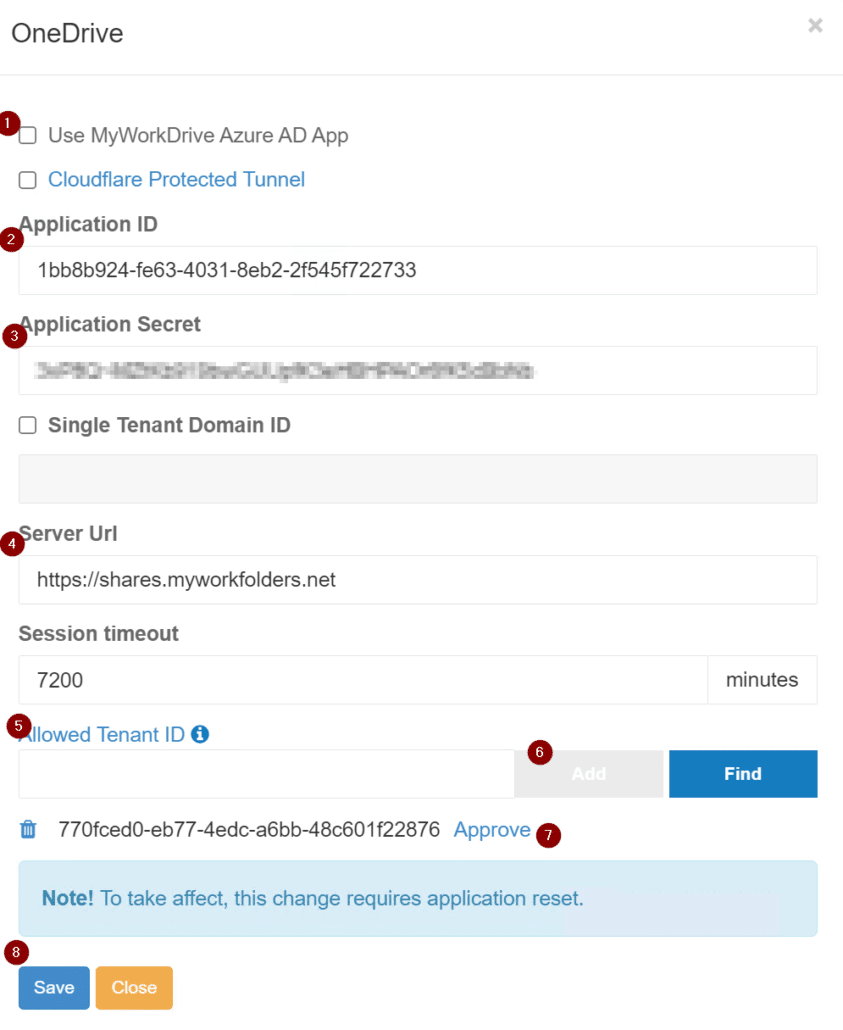

Deaktivieren Sie auf der OneDrive-Verbindungsseite das Kontrollkästchen „MyWorkDrive Azure AD-App verwenden“ und geben Sie die Anwendungs-ID und den Anwendungsgeheimnis (Wert) von zuvor ein. Geben Sie dann den externen DNS-Namen des MyWorkDrive-Servers ein. Fügen Sie Ihre zulässige Mieter-ID ein, wählen Sie „Hinzufügen“ und klicken Sie auf „Genehmigen“. Es erscheint eine Azure-Anmeldeseite, auf der Sie einen Administrator um eine Anmeldung bitten, um die Nutzung der App zu genehmigen. Gehen Sie nach der Authentifizierung und Genehmigung zurück zur OneDrive-Verbindungsseite und klicken Sie auf Speichern.

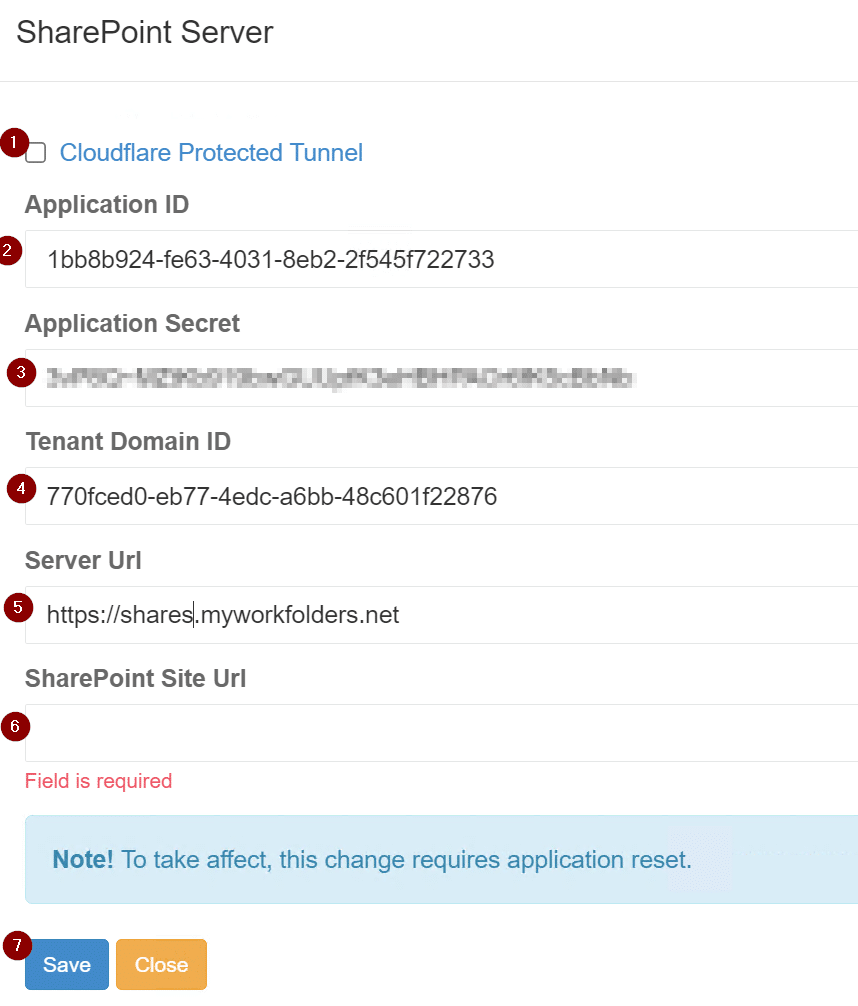

Der SharePoint-Prozess ist derselbe Prozess, mit dem Zusatz, dass die SharePoint-Site angegeben werden muss, die für die Bearbeitung verwendet werden soll:

Zustimmungsgenehmigung des AzureAD-Administrators

Eine weitere Möglichkeit, die Anwendungsberechtigung zu genehmigen, besteht darin, dies über AzureAD zu tun.

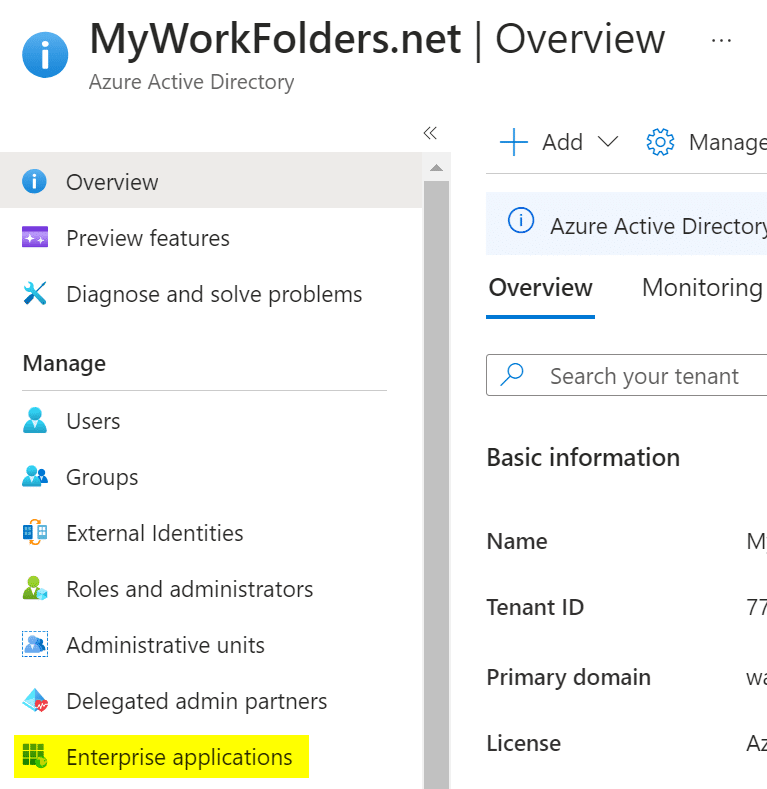

Um die Berechtigungen zu genehmigen, navigieren Sie zu AzureAD und wählen Sie Unternehmensanwendungen aus

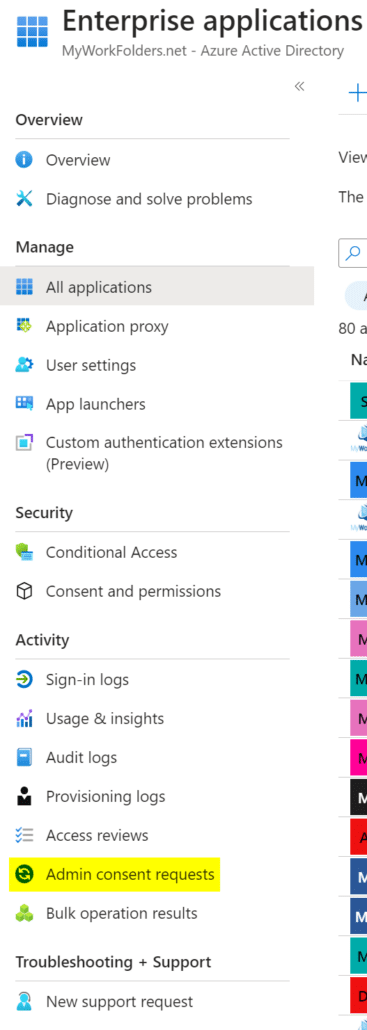

Navigieren Sie auf der Seite „Unternehmensanwendungen“ zu den Administrator-Einwilligungsanfragen

Auf der Seite zur Anforderung der Administratoreinwilligung wird eine Liste der Anträge angezeigt, die einer Genehmigung bedürfen. In einigen Umgebungen funktioniert dieser Vorgang möglicherweise, während der in den vorherigen Schritten beschriebene Vorgang möglicherweise jetzt funktioniert.