Wie können wir Ihnen heute helfen?

Azure-Dateispeicheroptionen

Überblick

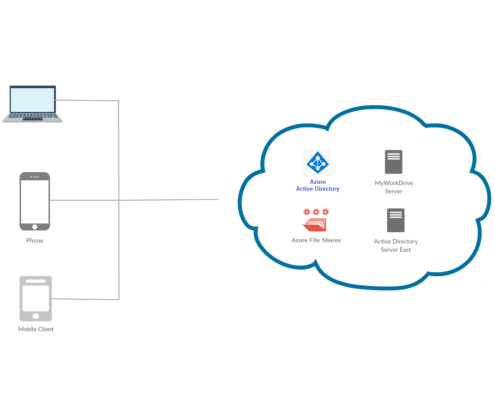

MyWorkDrive Server 7 oder höher unterstützt die Verbindung zu Azure File Shares und Azure Blob Storage über die Rest-API mit Azure AD-Authentifizierung (Entra ID). Azure Storage wird normalerweise zusammen mit einer in Azure bereitgestellten virtuellen MyWorkDrive-Maschine bereitgestellt.

Bei Azure Storage wird für Standarddateifreigaben nur der genutzte Speicherplatz berechnet und nicht das zugewiesene Limit. Die Preise für Premium-Dateifreigaben basieren auf dem bereitgestellten GiB und beinhalten alle Transaktionskosten. Sie können Ihren Azure-Speicher basierend auf Ihren Anforderungen an Speichergröße, IOPS und Durchsatz konfigurieren.

Inhalt

- Überblick

- Vergleichsraster

- Azure-Dateifreigaben/Rest-API – Entra-ID/verwaltete Identität (empfohlen)

- Azure-Dateifreigaben/Rest-API – Entra-ID

- Azure-Dateifreigaben/Rest-API – Verbindungszeichenfolge

- Azure Blob Storage/Rest-API – Entra-ID mit Datalake

- Azure Blob Storage /Rest-API – Verbindungszeichenfolge

- Azure Blob Storage/Rest-API – SAS-URL

- Azure-Dateifreigaben/SMB

- Active Directory-Authentifizierung

- Schritte zur Einrichtung von Azure-Dateifreigaben für Active Directory MyWorkDrive

- Voraussetzungen

- Speicherkonto erstellen

- Dateifreigabe erstellen

- Verbinden Sie das Azure Storage-Konto mit Active Directory

- Aktivieren Sie die Azure Files Active Directory-Integration

- Freigabeberechtigungen zuweisen

- Weisen Sie NTFS-Berechtigungen zu

- Installieren Sie MyWorkDrive-Server

- Aktivieren Sie optional MyWorkDrive Azure AD Single Sign-On

- Schritte zur Einrichtung von Azure-Dateifreigaben für Active Directory MyWorkDrive

- Active Directory-Authentifizierung

Vergleichsraster

Eine Vergleichstabelle der unterstützten Azure Storage-Optionen finden Sie unten. Für maximale Sicherheit, Funktionalität und Leistung empfehlen wir die Bereitstellung einer Azure Virtual Machine mit verwalteter Identität, der Berechtigungen für Azure File Shares für Berechtigungen auf Dateifreigabeebene oder Azure Blob Storage mit aktiviertem DataLake V2/Hierarchical Name Space für ACL-Berechtigungen auf Datei- und Ordnerebene im NTFS-Stil gewährt wurden, integriert mit Entra ID.

Auf den Azure-Dateifreigabespeicher wird im Kontext der MyWorkDrive Server Virtual Machine Managed Identity in Azure zugegriffen. Dies bietet das höchste Maß an Sicherheit (bei Verwendung der verwalteten Identität werden keine Authentifizierungsinformationen in der MyWorkDrive Server-Konfiguration gespeichert) und ermöglicht die volle Funktionalität, einschließlich der externen Dateifreigabe. Diese Option erfordert, dass sich der MyWorkDrive-Server in Azure befindet und Vom System verwaltete Identität aktiviert. Darüber hinaus muss die verwaltete Identität der virtuellen Azure-Maschine gewährt werden.„Privilege Contributor“-Rechte für Speicherdateidaten.

Beginnen Sie mit Erstellen eines Azure-Speicherkontos und einer Azure-Dateifreigabe in Azure, und gewähren Sie dann die Azure-basierte virtuelle Maschine MyWorkDrive „„Privilege Contributor“-Rechte für Speicherdateidaten.

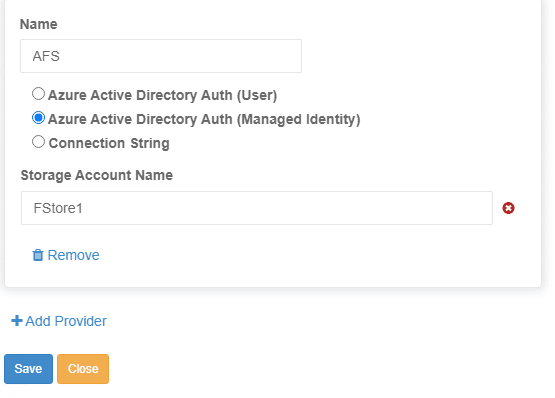

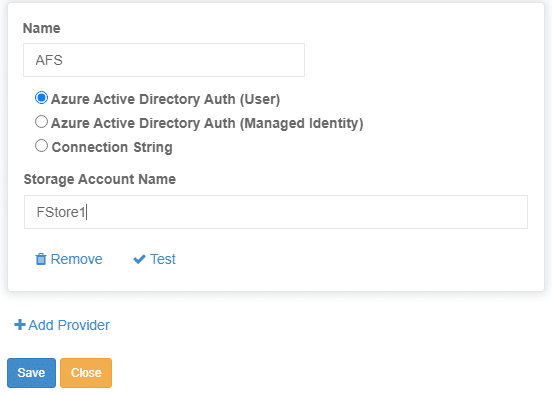

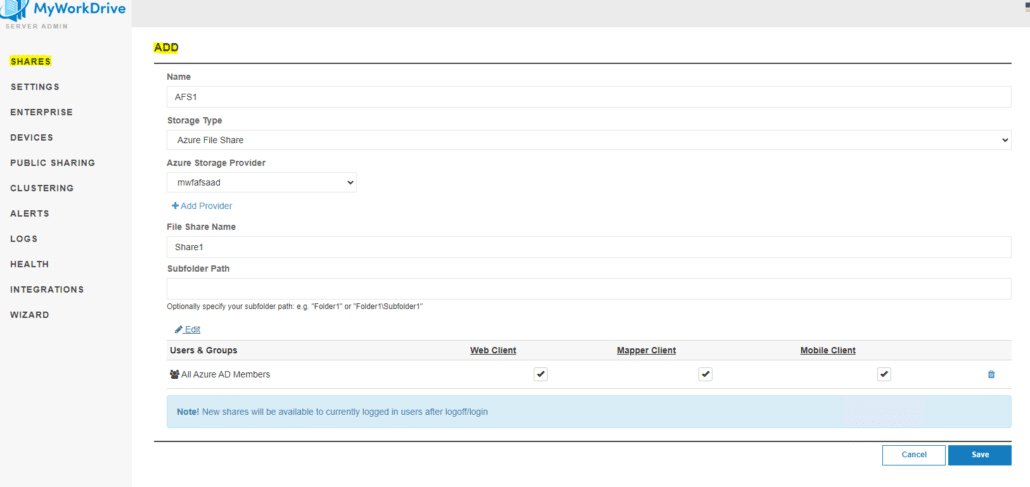

Sobald diese Voraussetzungen festgelegt sind, fügen Sie einfach das Azure-Speicherkonto und die Dateifreigabe zum MyWorkDrive Server-Administrationsbereich unter Integrationen – Azure-Dateifreigaben hinzu:

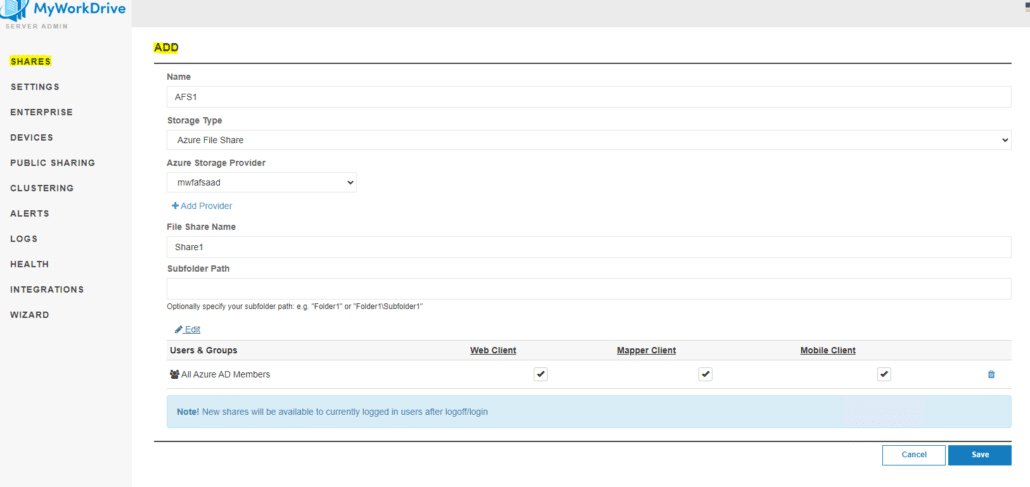

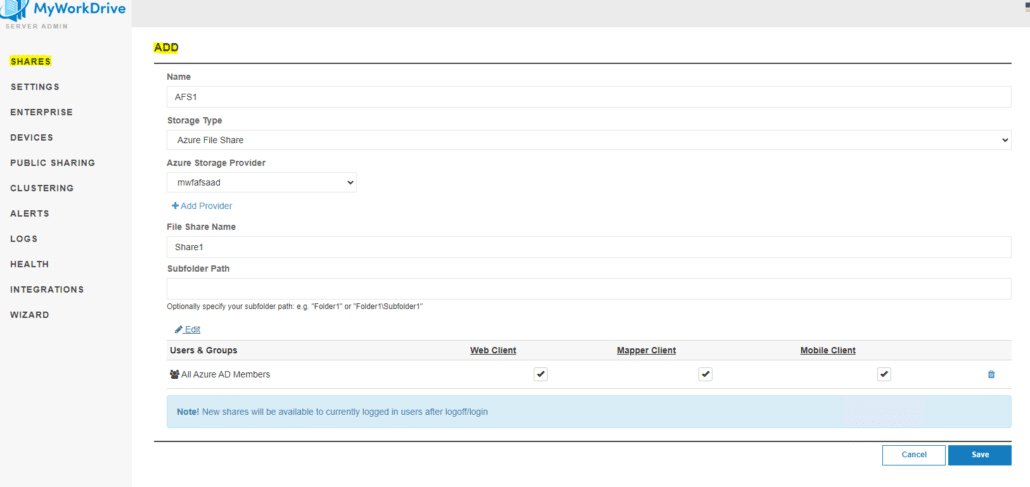

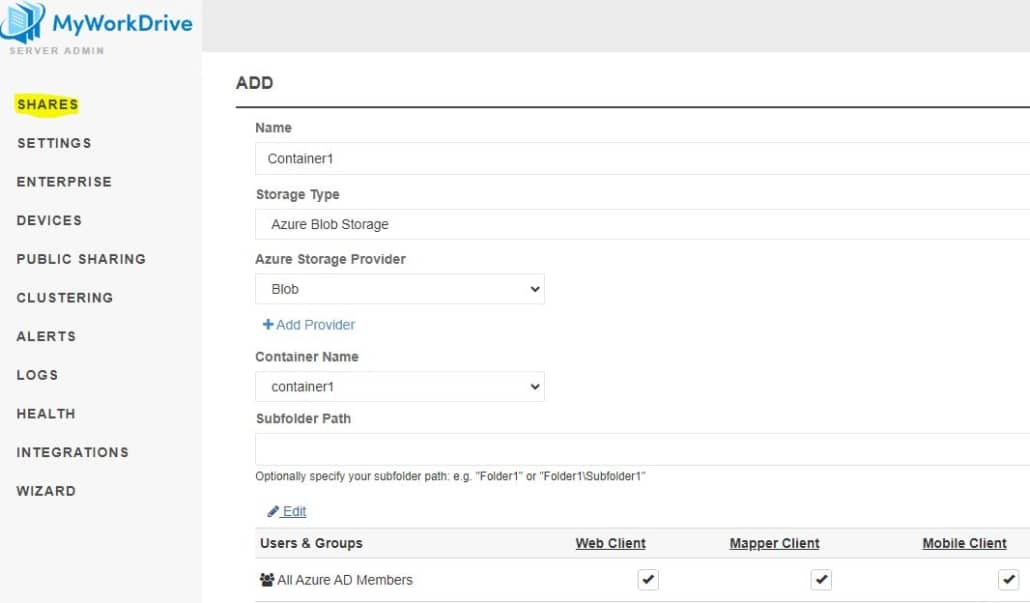

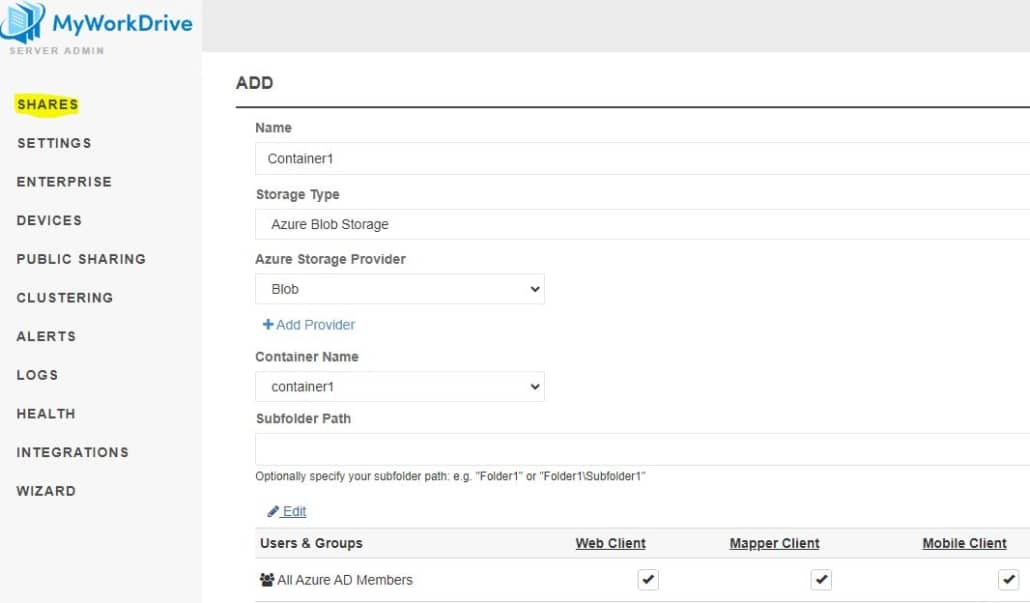

Sobald der Azure-Speicher zu Integrationen hinzugefügt wurde, fügen Sie schließlich eine Freigabe hinzu, die diesen Speicher verwendet, und erteilen Sie Entra-ID-Benutzern Berechtigungen für den Zugriff darauf (wenn Sie lieber allen Entra-ID-Benutzern oder allen Azure AD-/Entra-Gästen Berechtigungen für die Freigabe erteilen möchten, können Sie dies tun). Verwenden Sie unsere Standardgruppen „Alle Azure AD-Gäste“ oder „Alle Azure AD-Mitglieder“, anstatt einzelne Benutzer oder benutzerdefinierte Gruppen zuzuweisen.

Azure-Dateifreigabespeicher, auf den im Kontext der Entra-ID des Benutzers zugegriffen wird. Azure bietet eine einfache Möglichkeit, auf Azure-Dateifreigaben zuzugreifen, ohne dass sich der MyWorkDrive-Server als virtuelle Maschine in Azure befinden muss. Bei dieser Option ist die externe Dateifreigabe nicht verfügbar, da der MyWorkDrive-Server keine Benutzeranmeldeinformationen speichert und keinen verwalteten Identitätszugriff hat. Bei dieser Option muss den Entra-ID-Benutzern/-Gruppen die Berechtigung erteilt werden „„Privilege Contributor“-Rechte für Speicherdateidaten um Änderungsrechte (Hinzufügen, Ändern, Löschen) für die Freigabe zu haben.

Beginnen Sie mit Erstellen eines Azure-Speicherkontos und einer Azure-Dateifreigabe in Azure, dann Gewähren Sie Entra-ID-Benutzern und -Gruppen „„Privilege Contributor“-Rechte für Speicherdateidaten im Azure-Dateifreigabeordner.

Sobald diese Voraussetzungen festgelegt sind, fügen Sie einfach das Azure-Speicherkonto und die Dateifreigabe zum MyWorkDrive Server-Administrationsbereich unter Integrationen – Azure-Dateifreigaben hinzu:

Sobald der Azure-Speicher zu Integrationen hinzugefügt wurde, fügen Sie schließlich eine Freigabe hinzu, die diesen Speicher verwendet, und erteilen Sie Entra-ID-Benutzern Berechtigungen für den Zugriff darauf (wenn Sie lieber allen Entra-ID-Benutzern oder allen Azure AD-/Entra-Gästen Berechtigungen für die Freigabe erteilen möchten, können Sie dies tun). Verwenden Sie unsere Standardgruppen „Alle Azure AD-Gäste“ oder „Alle Azure AD-Mitglieder“, anstatt einzelne Benutzer oder benutzerdefinierte Gruppen zuzuweisen.

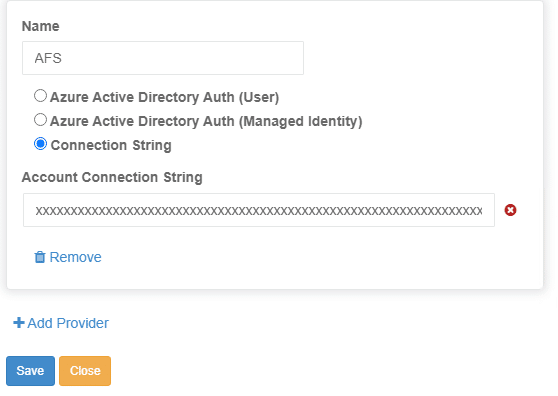

Azure File Shares-Speicher, auf den über die Speicherverbindungszeichenfolge zugegriffen wird, bietet eine einfachere Möglichkeit, Konnektivität zu einem MyWorkDrive-Server zu Azure File Shares über die Rest-API hinzuzufügen. Bei Verwendung der Azure Storage-Verbindungszeichenfolge muss sich der MyWorkDrive-Server nicht in Azure befinden (die Leistung wird jedoch aufgrund der Netzwerkkonnektivität zwischen Azure und dem MyWorkDrive-Server beeinträchtigt). Darüber hinaus wird eine verschlüsselte Kopie der Verbindungszeichenfolge des Azure Storage-Kontos auf dem MyWorkDrive-Server gespeichert, im Gegensatz zur verwalteten Identitätsoption, bei der nichts auf dem MyWorkDrive-Server gespeichert wird.

Beginnen Sie mit Erstellen eines Azure-Speicherkontos und einer Azure-Dateifreigabe in Azure.

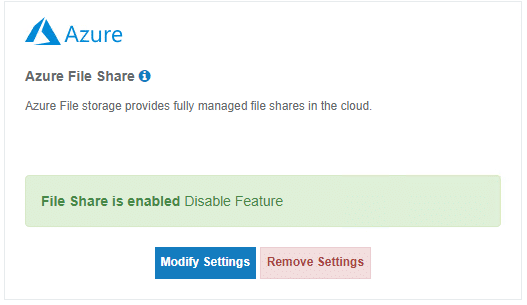

Sobald das Azure-Dateifreigabe- und Speicherkonto erstellt ist, fügen Sie einfach das Azure-Speicherkonto und die Dateifreigabe zum MyWorkDrive Server-Administrationsbereich unter „Integrationen – Azure-Dateifreigaben“ hinzu:

Sobald Azure Storage zu Integrationen hinzugefügt wurde, fügen Sie schließlich eine Freigabe hinzu, die diesen Speicher verwendet, und erteilen Sie Entra ID-Benutzern oder -Gruppen Berechtigungen für den Zugriff darauf (wenn Sie lieber allen Entra ID-Benutzern oder allen Azure AD/Entra-Gästen Berechtigungen für die Freigabe erteilen möchten, Sie können unsere Standardgruppen „Alle Azure AD-Gäste“ oder „Alle Azure AD-Mitglieder“ verwenden, anstatt einzelne Benutzer oder benutzerdefinierte Gruppen zuzuweisen.

Azure Blob Storage/Rest-API – Entra-ID mit Datalake

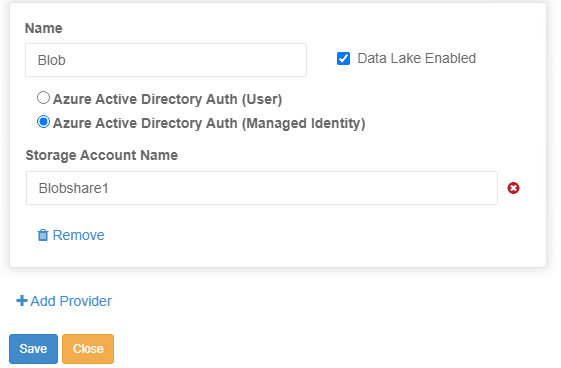

Azure Blob Storage/Rest API mit Datalake bietet den zusätzlichen Vorteil, dass zusätzlich zu den auf dem MyWorkDrive-Server konfigurierten Entra-ID-Benutzern/-Gruppen auch Berechtigungen auf Datei- und Ordnerebene unterstützt werden. Berechtigungen müssen mit Azure Storage Explorer und festgelegt werden Der hierarchische Namespace muss aktiviert sein. Darüber hinaus muss die verwaltete Identität der virtuellen Azure-Maschine gewährt werden.Rechte für „Storage Blob Data Contributor“. um ordnungsgemäß auf Dateien und Ordner zuzugreifen, wenn eine öffentliche Dateifreigabe gewünscht wird.

Dateien und Ordner in Azure Blob Storage werden basierend auf dem Entra-ID-Benutzer/-Gruppe angezeigt, der auf der MyWorkDrive-Serverfreigabe konfiguriert ist, und der Zugriff erfolgt im Kontext des Entra-ID-Benutzers. Diese Option bietet eine zusätzliche Sicherheitsebene, da sie erfordert, dass der Entra-ID-Benutzer zusätzlich zum Zugriff auf den MyWorkDrive-Server auch über Berechtigungen für den Blob-Speicher verfügt.

Beginnen Sie mit Erstellen eines Azure Storage-Kontos und Azure Blob Storage mit Datalake, Gen2 und Hierarchischer Namespace aktiviert, und gewähren Sie dann die Azure-basierte virtuelle Maschine MyWorkDrive „Rechte für „Storage Blob Data Contributor“. um ordnungsgemäß auf Dateien und Ordner zuzugreifen, wenn eine öffentliche Dateifreigabe gewünscht wird. Endlich, Gewähren Sie einzelnen Entra-ID-Benutzern/-Gruppen mithilfe des Azure Storage Explorer Berechtigungen für Azure Blob Storage.

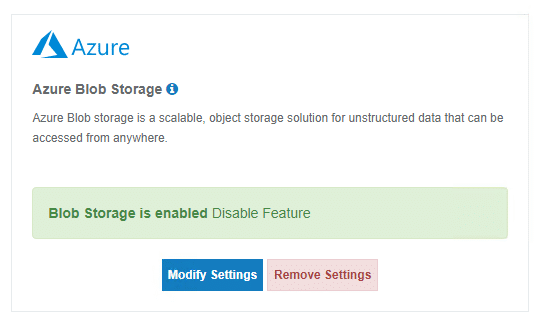

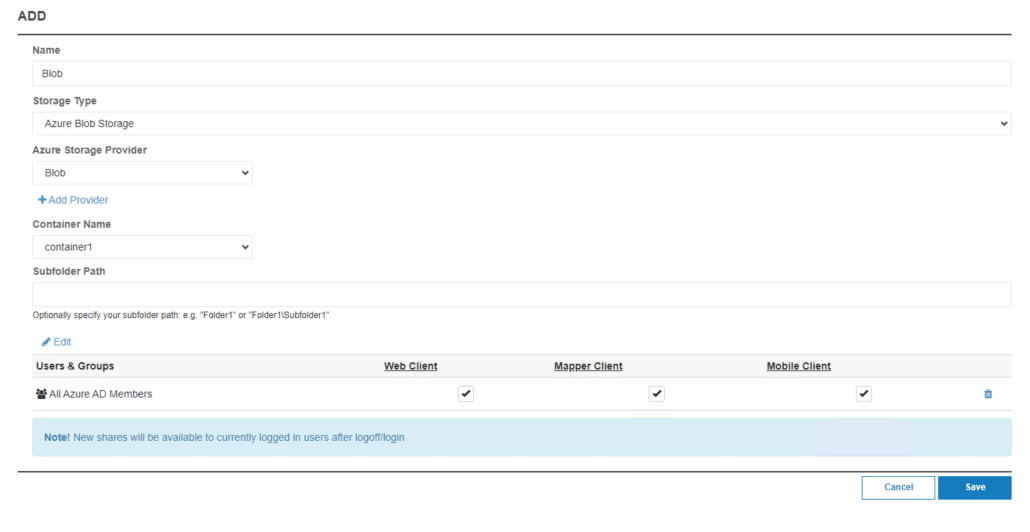

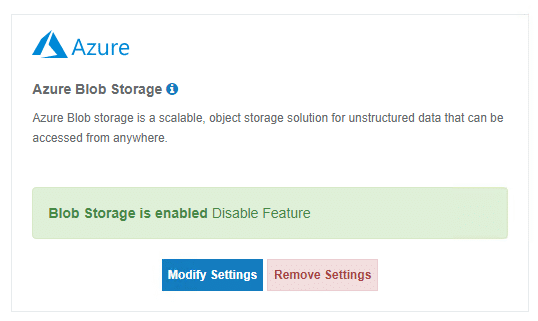

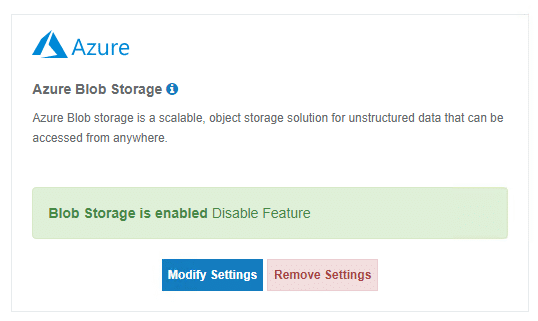

Sobald diese Voraussetzungen festgelegt sind, fügen Sie einfach das Azure Storage-Konto und den Blob zum MyWorkDrive Server-Administrationsbereich unter „Integrationen – Azure Blob Storage“ hinzu:

Sobald der Azure-Speicher zu Integrationen hinzugefügt wurde, fügen Sie schließlich eine Freigabe hinzu, die diesen Speicher verwendet, und erteilen Sie Entra-ID-Benutzern Berechtigungen für den Zugriff darauf (wenn Sie lieber allen Entra-ID-Benutzern oder allen Azure AD-/Entra-Gästen Berechtigungen für die Freigabe erteilen möchten, können Sie dies tun). Verwenden Sie unsere Standardgruppen „Alle Azure AD-Gäste“ oder „Alle Azure AD-Mitglieder“, anstatt einzelne Benutzer oder benutzerdefinierte Gruppen zuzuweisen.

Azure Blob Storage /Rest-API – Verbindungszeichenfolge

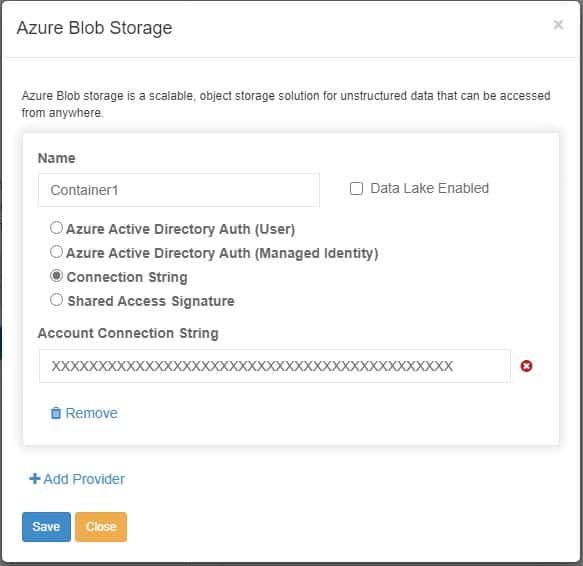

Der Zugriff auf Azure Blob Storage über die Speicherverbindungszeichenfolge bietet eine einfachere Möglichkeit, Konnektivität zu einem MyWorkDrive-Server zur Azure Blob Storage over Rest-API auf Speicherkontoebene hinzuzufügen. Bei Verwendung der Azure Storage-Verbindungszeichenfolge muss sich der MyWorkDrive-Server nicht in Azure befinden (die Leistung wird jedoch aufgrund der Netzwerkkonnektivität zwischen Azure und dem MyWorkDrive-Server beeinträchtigt). Darüber hinaus wird eine verschlüsselte Kopie der Verbindungszeichenfolge des Azure Storage-Kontos auf dem MyWorkDrive-Server gespeichert, im Gegensatz zur verwalteten Identitätsoption, bei der nichts auf dem MyWorkDrive-Server gespeichert wird.

Beginnen Sie mit Erstellen eines Azure Storage-Kontos und eines Azure Blob-Containers in Azure.

Sobald das Azure Blob Container- und Storage-Konto erstellt ist, fügen Sie einfach das Azure Storage-Konto und den Azure Storage-Container zum MyWorkDrive Server-Administrationsbereich unter „Integrationen – Azure Blob Storage“ mit der Verbindungszeichenfolge des Speicherkontos hinzu:

Sobald Azure Storage zu Integrationen hinzugefügt wurde, fügen Sie schließlich eine Freigabe hinzu, die diesen Speicher verwendet, und erteilen Sie Entra ID-Benutzern oder -Gruppen Berechtigungen für den Zugriff darauf (wenn Sie lieber allen Entra ID-Benutzern oder allen Azure AD/Entra-Gästen Berechtigungen für die Freigabe erteilen möchten, Sie können unsere Standardgruppen „Alle Azure AD-Gäste“ oder „Alle Azure AD-Mitglieder“ verwenden, anstatt einzelne Benutzer oder benutzerdefinierte Gruppen zuzuweisen.

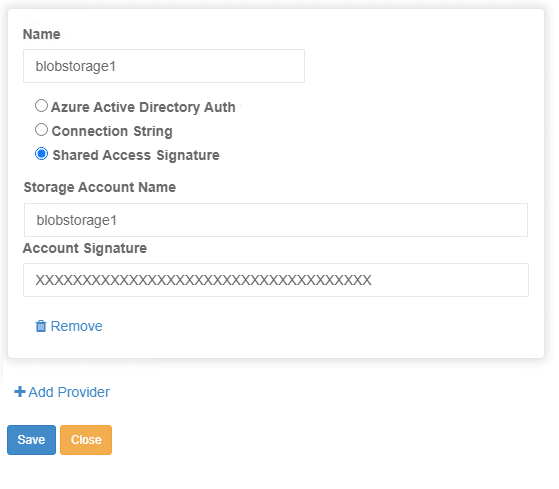

Azure Blob Storage/Rest-API – SAS-URL

Azure Blob Storage, auf den über die Speicher-SAL-URL zugegriffen wird, bietet Konnektivität zu einem MyWorkDrive-Server mit Azure Blob Storage über die Rest-API mit dem Vorteil der Unterstützung der Konnektivität auf Containerebene. Bei Verwendung der Azure Storage-Verbindungszeichenfolge muss sich der MyWorkDrive-Server nicht in Azure befinden (die Leistung wird jedoch aufgrund der Netzwerkkonnektivität zwischen Azure und dem MyWorkDrive-Server beeinträchtigt). Darüber hinaus wird eine verschlüsselte Kopie der SAS-URL-Verbindungszeichenfolge auf dem MyWorkDrive-Server gespeichert, im Gegensatz zur verwalteten Identitätsoption, bei der nichts auf dem MyWorkDrive-Server gespeichert wird.

Beginnen Sie mit Erstellen eines Azure Storage-Kontos und eines Azure Blob-Containers in AzureErstellen Sie außerdem eine SAS-Verbindungszeichenfolge auf Speicherkontoebene.

Sobald das Azure Blob Container- und Storage-Konto erstellt ist, fügen Sie einfach das Azure Storage-Konto und die SAS-Verbindungszeichenfolge auf Speicherkontoebene zum MyWorkDrive Server-Administrationsbereich unter „Integrationen – Azure Blob Storage“ mit dem Namen des Speicherkontos und der SAL-URL hinzu:

Sobald Azure Storage zu Integrationen hinzugefügt wurde, fügen Sie schließlich eine Freigabe hinzu, die diesen Speicher verwendet, und erteilen Sie Entra ID-Benutzern oder -Gruppen Berechtigungen für den Zugriff darauf (wenn Sie lieber allen Entra ID-Benutzern oder allen Azure AD/Entra-Gästen Berechtigungen für die Freigabe erteilen möchten, Sie können unsere Standardgruppen „Alle Azure AD-Gäste“ oder „Alle Azure AD-Mitglieder“ verwenden, anstatt einzelne Benutzer oder benutzerdefinierte Gruppen zuzuweisen.

Optional sind auch MyWorkDrive-Dateifreigaben über das SMB-Protokoll verfügbar. Dies wird normalerweise verwendet, wenn der MyWorkDrive-Server mit Active Directory bereitgestellt wird. Die Bereitstellung mit Azure File Shares/SMB wirkt sich auf Leistung und Reaktionsfähigkeit aus und erfordert Azure File Shares Premium-Speicher. Die Aktivierung dieser Option erfordert außerdem die Durchführung einer Reihe komplexer Schritte in Azure und die Aufrechterhaltung einer herkömmlichen Active Directory-Domäneninfrastruktur. In den meisten Fällen ist unsere Azure File Shares/Rest-API möglicherweise besser für den Azure File Share-Speicher geeignet, wenn sie mit dem MyWorkDrive-Server verwendet wird.

Azure-Dateifreigaben unterstützen die Authentifizierung über Active Directory oder die Azure-Dateisynchronisierung. John Savill gibt einen detaillierten Überblick über Azure Files-Authentifizierung mit Active Directory hier. In diesem Artikel stellen wir die Schritte zum Verbinden von Azure-Dateifreigaben mit dem in Azure gehosteten MyWorkDrive mithilfe der Active Directory-Authentifizierung vor.

Active Directory-Authentifizierung

Azure Files Active Directory-Integration mit Ihrer eigenen Von Ihnen verwaltete Active Directory-Domänen, oder verwenden Azure AD-Domänendienste wird in Azure vollständig unterstützt. Lesen Sie mehr über die Vorteile von Azure Files Active Directory-Integration und folgen Sie diesem Schritt für Schritt Anleitung um mit der Integration von Azure-Dateifreigaben in Azure AD Domain Services zu beginnen. Zum Integrieren der Authentifizierung von Azure-Dateifreigaben mit lokalem Active Directory folge diesen Schritten.

Mit dieser Methode können sich Benutzer bei Azure-Dateifreigaben anmelden, indem sie ihren vorhandenen AD DS-Benutzernamen/Kennwörter verwenden, die in Active Directory gespeichert oder von Azure AD mit den von Azure gehosteten Azure AD-Domänendiensten synchronisiert wurden. Benutzer können auch ihre Azure AD-Anmeldeinformationen verwenden, wenn sie von AD DS synchronisiert und mit ihnen gekoppelt werden Azure AD SAML/Single Sign-On-Integration von MyWorkDrive.

Für On-Premise Active Directory können Kunden ihre eigenen Active Directory-Server in Azure als virtuelle Maschine ausführen und verwalten oder ein Azure-Netzwerk über einen VPN-Tunnel oder Azure ExpressRoute mit On-Premise verbinden. Für die schnellste Authentifizierung empfehlen wir, einen Domänencontroller in Azure im selben Netzwerk wie den MyWorkDrive-Server zu platzieren oder Azure AD Domain Services zu verwenden.

MyWorkDrive hat unsere aktualisiert Azure MyWorkDrive-Image im Marketplace damit es problemlos einer bestehenden Windows Active Directory-Domäne beitreten kann. Dadurch wird der Bereitstellungsprozess weiter beschleunigt.

Video zur Einrichtung von MyWorkDrive Azure File Shares.

Voraussetzungen

- Active Directory muss mit Azure AD synchronisiert werden (zum Festlegen von Freigabeberechtigungen).

- Netzwerkkonnektivität von Azure zu einem AD DC (entweder ein in Azure ausgeführter DC oder eine ExpresseRoute/VPN-Verbindung zu einem lokalen DC) oder die Nutzung von Azure AD Domain Services.

- Von Azure gehosteter 2019-Server mit RSAT-Tools, mit Active Directory verbunden (verwenden Sie diesen Server, um Azure-Dateifreigaben zu verwalten und sie Ihrer Domäne hinzuzufügen/Berechtigungen festzulegen).

- Beschleunigte Vernetzung aktiviert auf Azure Virtual Machine (nicht für alle Maschinengrößen verfügbar, erfordert normalerweise eine D-Serie mit 2 oder mehr vCPUs)

- Näherungsplatzierungsgruppen bereitgestellt, um sicherzustellen, dass Rechenressourcen für eine optimale Leistung physisch zusammen angeordnet sind.

- SMB MultiChannel aktiviert auf AzureFiles, wenn Ihre Leistungsstufe dies unterstützt.

- Der Name des Azure Storage-Kontos darf 15 Zeichen nicht überschreiten (Anforderung für den Active Directory-Computernamen).

Speicherkonto erstellen

Erstellen Sie ein Speicherkonto in einer Ressourcengruppe in demselben Azure-Konto, das Ihr Azure AD hostet. Wählen Sie die erforderlichen Redundanz- und Leistungsoptionen aus.

Fügen Sie Ihrem Speicherkonto eine Dateifreigabe hinzu, indem Sie den Freigabenamen und das Kontingent festlegen.

Verbinden Sie das Azure Storage-Konto mit Active Directory

Bevor Sie beginnen, ordnen Sie ein Laufwerk mit dem Speicherkontoschlüssel zu: net use : „net use gewünschter Laufwerksbuchstabe: \\storage-account-name.file.core.windows.net\share-name storage-account-key/user :Azure\storage-account-name“ von Ihrem Windows 2019-Server in Azure, um sicherzustellen, dass Sie über eine SMB-Dateifreigabekonnektivität verfügen.

Aktivieren Sie die Azure Files Active Directory-Integration

Für lokales Active Directory, Aktivieren Sie die Azure Files Active Directory-Authentifizierung mithilfe der hier beschriebenen Schritte. Hinweis: Die Skripts werden am besten mit PowerShell ausgeführt, das mit Server 2019 geliefert wird, da sie die Installation bestimmter Komponenten als Teil des Prozesses erfordern. Das Azure Storage-Konto wird als Computerkonto hinzugefügt.

Führen Sie für Azure AD Domain Services die folgenden Schritte aus Aktivieren Sie die Azure Files-Authentifizierung mit Active Directory-Domänendiensten. In diesem Fall wird das Azure Storage-Konto als Benutzerkonto zu Active Directory hinzugefügt.

Wenn Sie Azure AD-Domänendienste verwenden, stellen Sie bitte sicher, dass die in Active Directory erstellten Benutzerkonten so eingestellt sind, dass das Kennwort nicht abläuft. Wenn das Kennwort abläuft, haben Benutzer keinen Zugriff mehr auf die Azure Files-Freigaben über ihre AD-Anmeldeinformationen und erhalten Fehlermeldungen bei der Anmeldung bei MyWorkDrive (siehe Punkt 1 im Abschnitt Azure Files kann nicht mit AD-Anmeldeinformationen bereitgestellt werden). Fehlerbehebung bei der Azure Files-Verbindung von Microsoft). Du wirst brauchen Setzen Sie das Kennwort zurück und synchronisieren Sie die Kerberos-Schlüssel erneut.

Auch wenn wir Active Directory NTFS-Berechtigungen zuweisen und verwenden, erfordern Azure-Dateifreigaben derzeit, dass Berechtigungen auch auf Freigabeebene festgelegt werden müssen, indem Benutzerkonten oder Gruppen verwendet werden, die mit Azure AD synchronisiert werden. Weisen Sie Identitätsfreigabeberechtigungen zu – Zum Beispiel: „Storage File Data SMB Share Elevated Contributor“ ermöglicht Lesen, Schreiben, Löschen und Ändern.

Es gibt drei integrierte Azure-Rollen zum Erteilen von Berechtigungen auf Freigabeebene für Benutzer:

- Speicherdateidaten SMB Share Reader ermöglicht Lesezugriff in Azure Storage-Dateifreigaben über SMB.

- Storage File Data SMB Share Contributor ermöglicht den Lese-, Schreib- und Löschzugriff in Azure Storage-Dateifreigaben über SMB.

- Speicherdateidaten SMB Share Erhöhter Mitwirkender ermöglicht das Lesen, Schreiben, Löschen und Ändern von Windows-ACLs in Azure Storage-Dateifreigaben über SMB.

Eine dieser zusätzlichen Azure AD-Freigabeberechtigungen muss festgelegt werden zusätzlich zu Active Directory NTFS-Berechtigungen unabhängig von anderen bereits vorhandenen Azure AD-Freigabeberechtigungen (z. B. Besitzer). Bitte beachten Sie, dass von der lokalen Domäne synchronisierte Active Directory-Gruppen verwendet werden können (Azure AD Connect schließt integrierte Sicherheitsgruppen von der Verzeichnissynchronisierung aus).

Microsoft hat eine Möglichkeit aktiviert, Berechtigungen für alle Benutzer zuzuweisen, anstatt sie einzeln für jeden Benutzer zuzuweisen. Einzelheiten finden Sie hier aktualisierte Microsoft-Dokumentation

Weisen Sie NTFS-Berechtigungen zu

Verwenden Sie dasselbe Laufwerk, das zuvor mit Ihrem Speicherkontoschlüssel zugeordnet wurde, Fügen Sie dem zugeordneten Laufwerk NTFS-Berechtigungen für Active Directory-Benutzer oder -Gruppen auf Freigabe- oder gewünschter Verzeichnisebene hinzu. Testen Sie die neuen NTFS-Freigabeberechtigungen, indem Sie ein Laufwerk der privaten Endpunktadresse zuordnen – z. B. \\azure-file-share.file.core.windows.net\share.

Installieren Sie MyWorkDrive-Server

Verwenden eines neuen Servers oder des 2019-Servers, der bereits mit Active Directory in Azure verbunden ist, MyWorkDrive-Server einrichten genau wie jeder andere MyWorkDrive-Server. Verwenden Sie beim Hinzufügen Ihrer ersten Freigabe Ihren neuen Unc-Pfad der Azure-Dateifreigabe als Ihren Dateifreigabepfad: z. B. \\azure-file-share.file.core.windows.net\share.

Aktivieren Sie optional MyWorkDrive Azure AD Single Sign-On

Wenn Benutzer von Active Directory (AD DS) mit Azure AD synchronisiert werden, können sich Benutzer mit einmaliger Anmeldung mit ihren Azure AD-Anmeldeinformationen anmelden MyWorkDrive Azure AD SAML/Single Sign-on-Integration nach Delegation zulassen des Azure-Dateifreigabe-Computerobjekts in Active Directory (wenn Azure-Dateifreigaben zu Active Directory hinzugefügt werden, wird ein entsprechendes Computerkontoobjekt erstellt).

*MyWorkDrive ist nicht mit Microsoft Azure verbunden, verbunden, autorisiert, unterstützt oder in irgendeiner Weise offiziell mit Microsoft Azure verbunden. Alle Produkt- und Firmennamen sind Marken™ oder eingetragene® Marken ihrer jeweiligen Inhaber. Deren Nutzung bedeutet keine Zugehörigkeit zu ihnen oder eine Billigung durch sie.