Wie können wir Ihnen heute helfen?

SAML Single Sign-On-Konfiguration – Azure AD

Inhalt

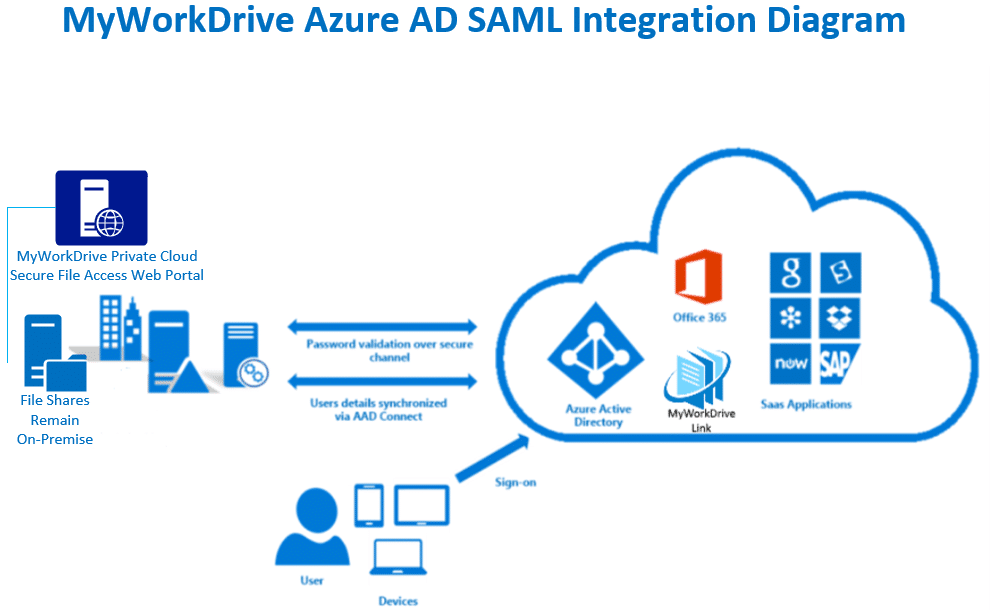

Übersicht über MyWorkDrive Azure AD SAML SSO

MyWorkDrive unterstützt SAML-basiertes Web File Manager Single Sign On (SSO) bei Azure AD anstelle der herkömmlichen Active Directory-Authentifizierung für alle erforderlichen Anmeldungen.

In diesem Artikel wird das Einrichten von AzureAD/Entra SSO mit einer öffentlichen URL behandelt. Wenn Sie eine interne URL verwenden möchten, sollten Sie ein Azure Application Gateway bereitstellen.

Bei SAML fungiert MyWorkDrive als Dienstanbieter (SP), während Azure AD als Identitätsanbieter (IDP) fungiert. In einem typischen Szenario synchronisieren Kunden ihre Active Directory-Anmeldeinformationen mit Azure AD. Benutzeranmeldungen sind so eingestellt, dass sie für die Anmeldung bei Active Directory dasselbe UPN-Suffix verwenden wie in Azure AD (in den meisten Fällen handelt es sich dabei um das Office 365-Abonnement des Unternehmens).

Die Konfiguration anhand dieser Anweisungen ermöglicht es Ihnen, Richtlinien für den bedingten Zugriff für Funktionen in Azure AD wie Pre-Auth und MFA auf diese Unternehmensanwendung zu aktivieren/anzuwenden.

MyWorkDrive Azure AD SAML-Setup

Bevor du anfängst:

Stellen Sie sicher, dass der MyWorkDrive-Server für die Delegierung gemäß unserer vertrauenswürdig ist Delegationsartikel

MyWorkDrive ist als genehmigte Unternehmensanwendung in Azure AD aufgeführt – Informationslink: https://azuremarketplace.microsoft.com/marketplace/apps/aad.myworkdrive?tab=Overview

Sehen Sie sich die Anweisungen im Tutorial und die Informationslinks von Microsoft hier an:

https://docs.microsoft.com/azure/active-directory/saas-apps/myworkdrive-tutorial

Voraussetzungen

- Stellen Sie sicher, dass Benutzern ein upn-Suffix für den Domänennamen zugewiesen wurde, das dem Azure AD-Anmeldenamen entspricht, damit sie sich mit ihrer E-Mail-Adresse bei Ihrem MyWorkDrive-Server anmelden können (die meisten Unternehmen synchronisieren ihr Active Directory mit demselben Azure AD-Verzeichnis, das sie für die Anmeldung bei Office 365 verwenden). .

- Stellen Sie sicher, dass der MyWorkDrive-Server für die Delegierung gemäß unserer vertrauenswürdig ist Delegationsartikel

- Stellen Sie sicher, dass Ihr MyWorkDrive-Server im Internet für die Client-Anmeldung zugänglich ist (Web, Mobil, Kartenlaufwerk). Aktivieren Sie den Cloud Web Connector oder richten Sie Ihr eigenes öffentliches SSL-Zertifikat und Ihren eigenen Hostnamen ein, der über Port 443 (SSL) auf Ihren MyWorkDrive-Server verweist. Support-Artikel anzeigen.

Einrichtungsschritte

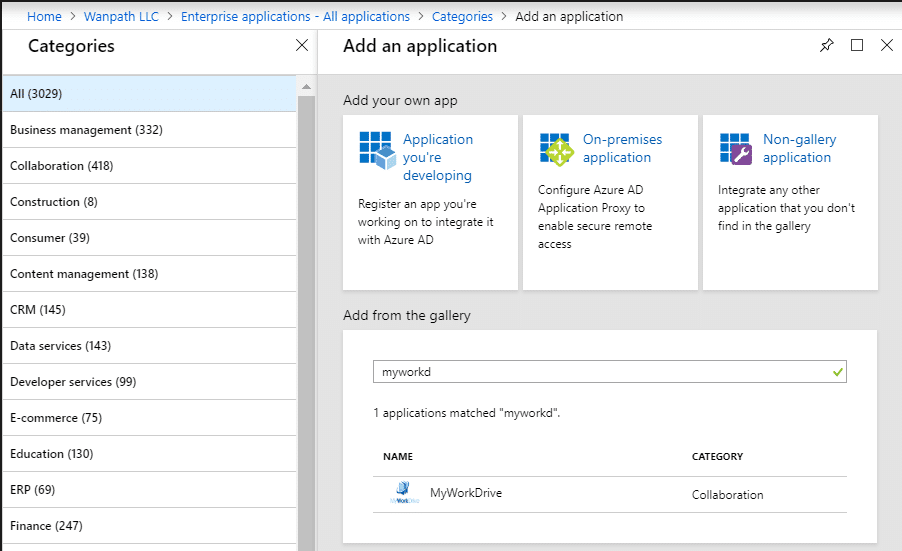

- Melden Sie sich als Administrator bei portal.azure.com an und stellen Sie eine Verbindung mit der Azure AD-Domäne her (wenn Sie Office 365 verwenden, ist dies dasselbe Konto, mit dem Sie sich bei portal.office.com anmelden).

- Klicken Sie auf Azure Active Directory, Unternehmensanwendungen – Neue Anwendung – Suchen Sie nach „MyWorkDrive“ – MyWorkDrive als Unternehmens-App hinzufügen.

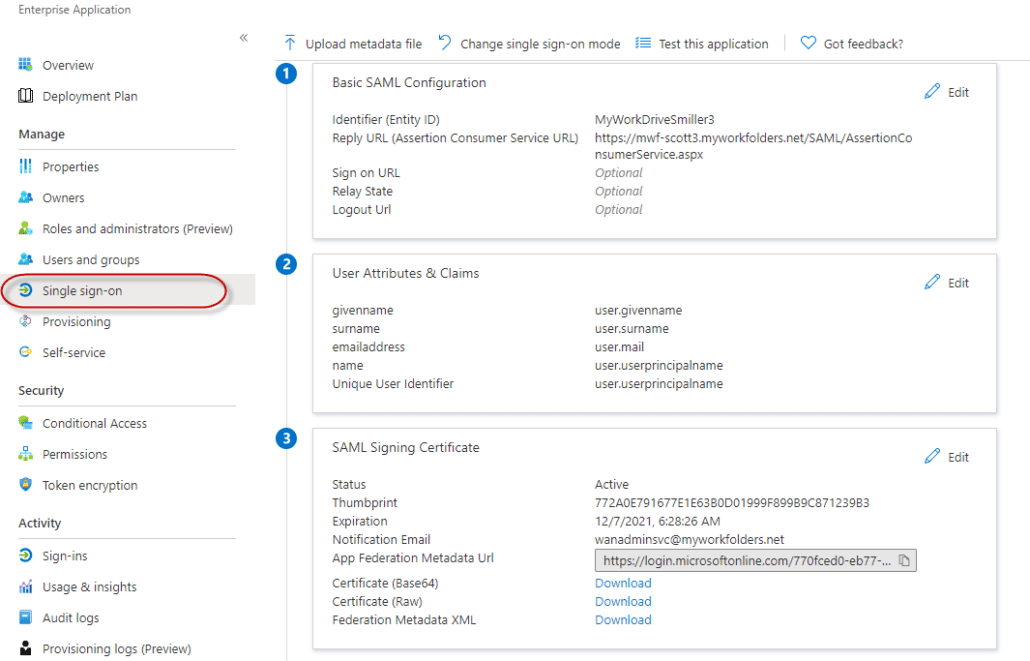

- Klicken Sie im Menü auf der linken Seite auf Single Sign-On und wählen Sie SAML (Sie müssen SAML nur auswählen, wenn Sie zum ersten Mal mit der Konfiguration beginnen).

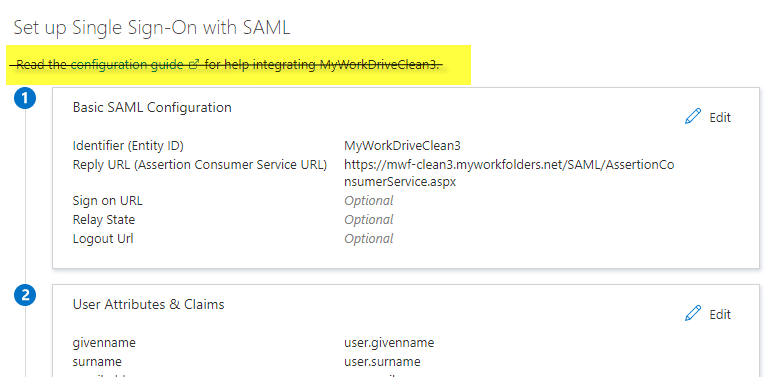

- Ignorieren Sie die Konfigurationsanleitung oben auf der Seite. Dies ist hilfreich, wenn Sie ein SSO von Grund auf neu einrichten, bietet jedoch unnötige Schritte, wenn Sie die von uns bereitgestellte Vorlage verwenden.

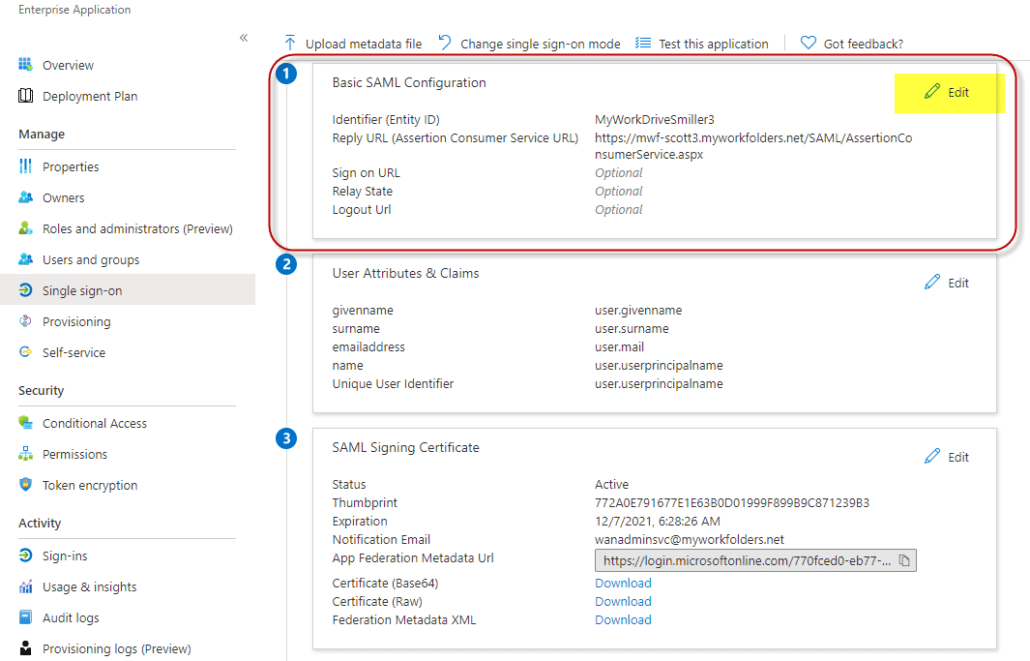

- Bearbeiten Sie zunächst die Informationen in Feld 1. Wählen Sie Bearbeiten.

- Akzeptieren Sie die standardmäßige Entitäts-ID von „MyWorkDrive“.

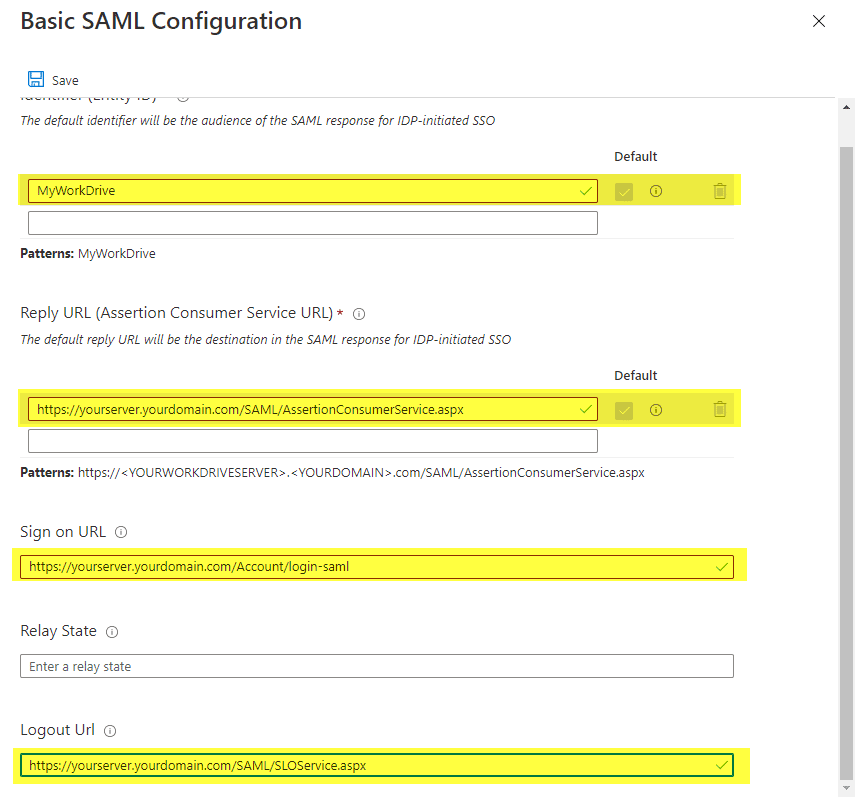

Dies muss nur geändert werden, wenn Sie mehrere MyWorkDrive-Server in Ihrem Azure AD eingerichtet haben, da Azure AD erfordert, dass jede Unternehmens-App eine eindeutige Entitäts-ID hat. Wenn er geändert wird, muss er auch so geändert werden, dass er im Feld Dienstanbietername der SSO-Einrichtung im MyWorkDrive-Adminbereich übereinstimmt. Sie erhalten bei der Benutzeranmeldung einen Fehler bezüglich der Nichtübereinstimmung der Entitäts-ID, wenn sie nicht richtig eingestellt sind. - Geben Sie Ihre Antwort-URL ein – dies ist Ihr Hostname, gefolgt von /SAML/AssertionConsumerService.aspx

zum Beispiel: https://yourserver.yourdomain.com/SAML/AssertionConsumerService.aspx

Wenn Sie beabsichtigen, mehrere Domänennamen für den Server zu unterstützen – z. B. sowohl einen Cloud Web Connector als auch eine Direktverbindungsadresse, müssen Sie alle als mögliche Antwort-/Antwort-URLs eingeben. - Geben Sie Ihre Anmelde-URL ein, wenn sich Benutzer direkt bei MyWorkDrive anmelden (statt oder zusätzlich zum Zugriff über das myapps.microsoft.com-Portal) mit Ihrem Hostnamen, gefolgt von: /Account/login-saml

zum Beispiel: https://yourserver.yourdomain.com/Account/login-saml.

Beachten Sie, dass dies technisch optional ist, da Sie ein herkömmliches Login beibehalten können, während Sie SSO nur als Option anbieten, obwohl Sie es meistens so einrichten möchten. - Einzelne Abmelde-URL. Wenn Sie die einmalige Abmeldung verwenden möchten, legen Sie Ihre Abmelde-URL als https://yourserver.yourdomain.com/SAML/SLOService.aspx fest

Beachten Sie die zusätzlichen Informationen unten darüber, wie AzureAD die einmalige Abmeldung verarbeitet. - In das Feld Relaisstatus muss nichts eingegeben werden, lassen Sie es leer.

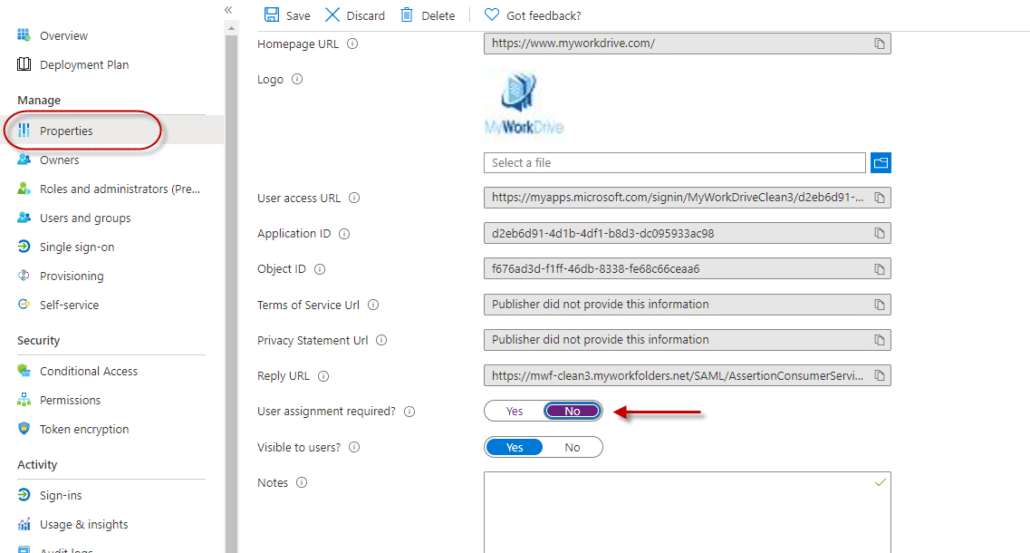

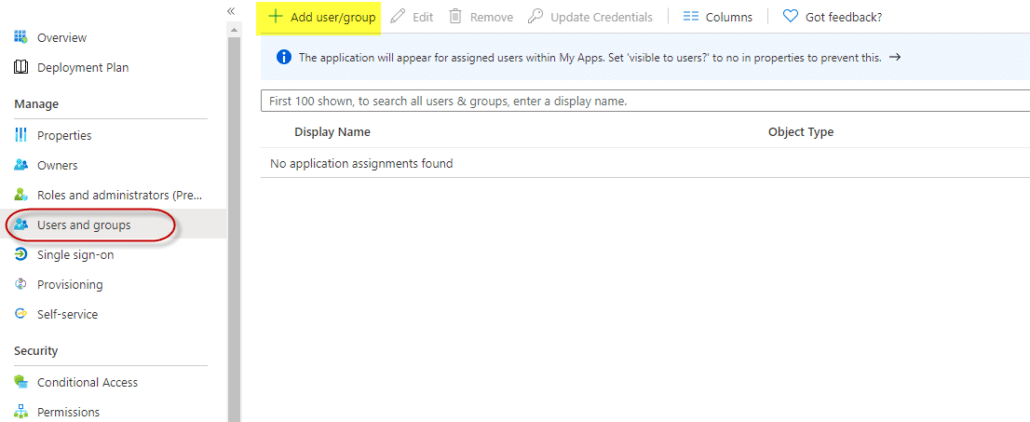

- Stellen Sie als Nächstes den neuen MyWorkDrive-Server für Benutzer zur Verfügung. Nur die Benutzer, die tatsächlich Berechtigungen für Freigaben über NTFS haben und die für Freigabeberechtigungen in MyWorkDrive konfiguriert sind, können sich erfolgreich anmelden, unabhängig davon, wie Sie den Zugriff hier aktivieren. Sie haben zwei Möglichkeiten – Alle zulassen ODER bestimmte Benutzer manuell auswählen alle, klicken Sie im linken Menü auf Eigenschaften und setzen Sie dann „Benutzerzuweisung erforderlich“ im Hauptteil auf Nein. Dies ist die normalste Konfiguration, da sie eine doppelte Verwaltung vermeidet. Fügen Sie einfach Benutzer zu AD und den entsprechenden Gruppen hinzu. Angenommen, Sie synchronisieren Ihr lokales AD mit Azure AD, können sich diese Benutzer beim MyWorkDrive-Server anmelden und die Freigaben abrufen, für die ihnen die Berechtigung erteilt wird, wie in MyWorkDrive konfiguriert, ohne sie einzeln der Unternehmens-App zuweisen zu müssen .

ODER Weisen Sie der neuen MyWorkDrive-App manuell Benutzer und Gruppen im Azure Active Directory-Portal zu

ODER Weisen Sie der neuen MyWorkDrive-App manuell Benutzer und Gruppen im Azure Active Directory-Portal zu

Wählen Sie Benutzer und Gruppen aus dem linken Menü aus und verwenden Sie dann das Element Benutzer/Gruppe hinzufügen oben auf dem Bildschirm.

Notiz Domänenbenutzergruppen werden standardmäßig nicht mit Azure AD synchronisiert. Wenn Sie Benutzer manuell zuweisen, werden Sie die Benutzer in den meisten Fällen nach Namen zuweisen.

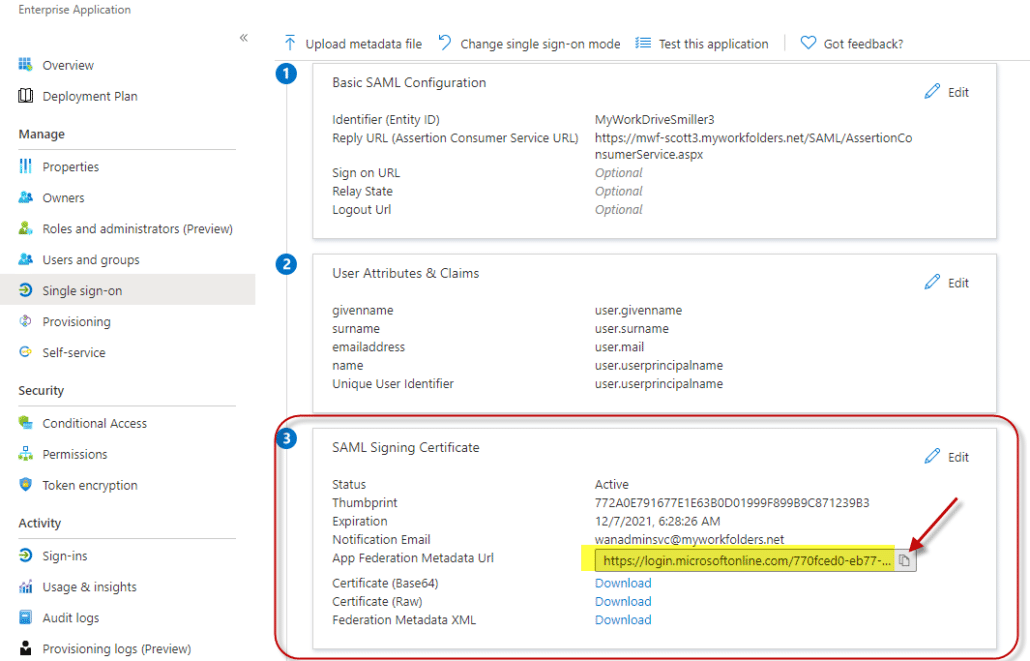

- Kopieren Sie in Feld 3 die Metadaten-URL des App Federation Signing Certificate in die Zwischenablage. In Feld 3 sind keine weiteren Änderungen erforderlich, Sie müssen nichts bearbeiten, kopieren Sie einfach die URL mit dem Kopiersymbol.

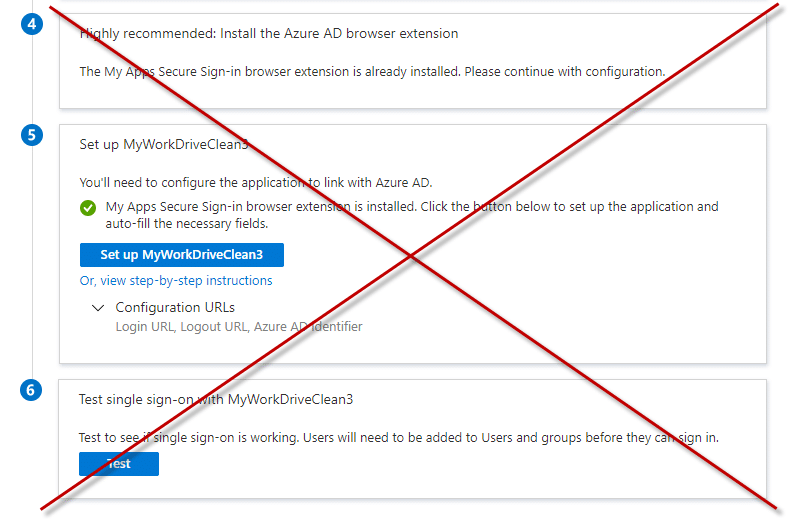

- Ignorieren Sie die Felder 4, 5 und 6. Wie die obigen Konfigurationsanweisungen ist dies hilfreich, wenn Sie ein SSO von Grund auf neu einrichten – da diese Anweisungen unsere Vorlage verwenden, sind Aktionen in diesen Feldern nicht erforderlich.

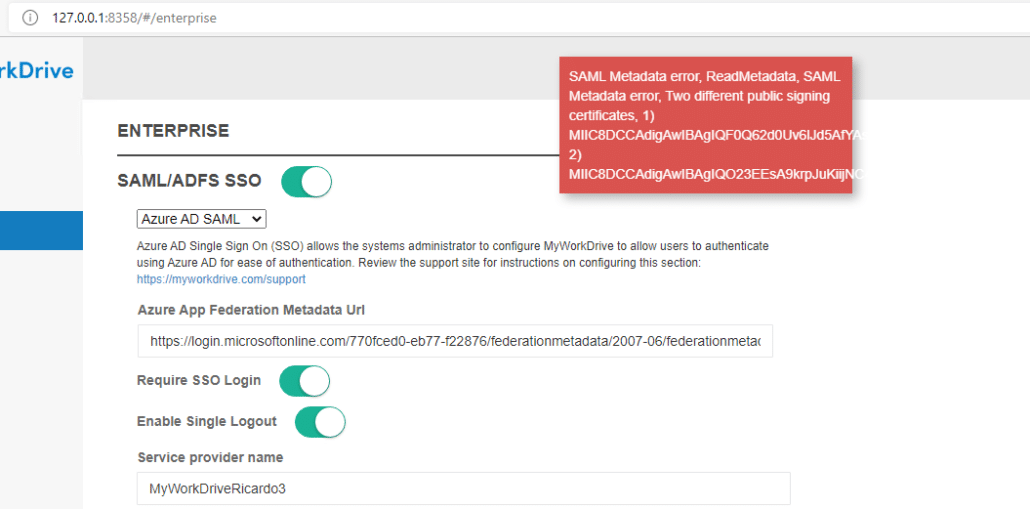

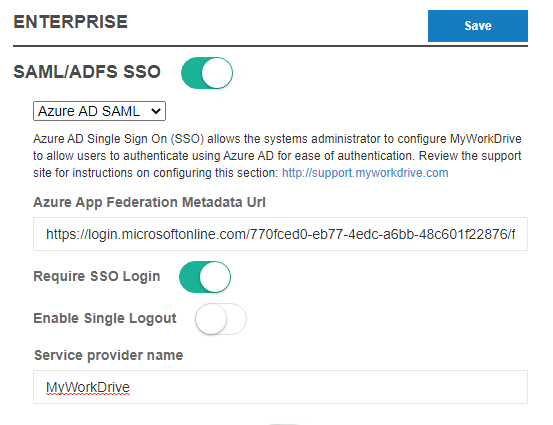

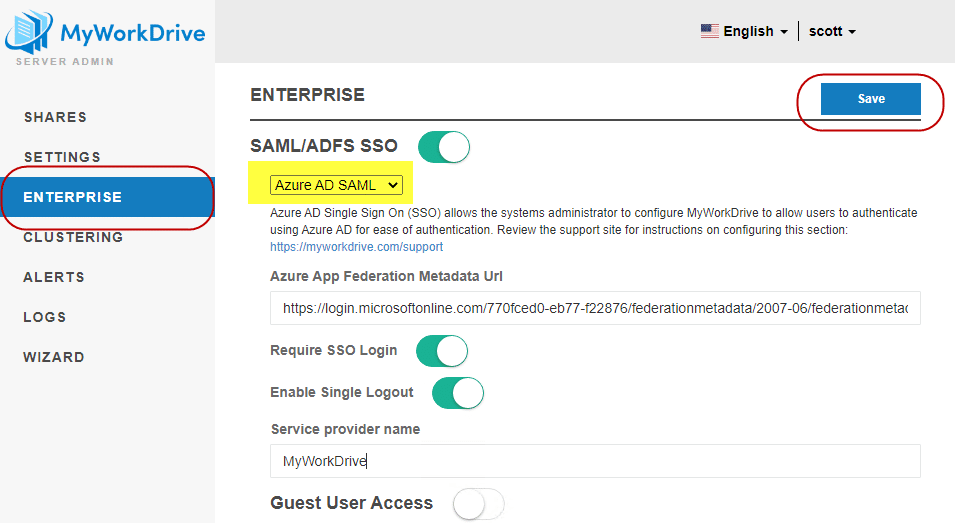

- Auf dem MyWorkDrive-Server im Admin-Bereich, Unternehmensbereich, SAML/ADFS SSO aktivieren, Azure AD SAML auswählen und die Metadaten-URL der Azure App Federation einfügen, die Sie aus Feld 3 kopiert haben.

- Klicken Sie optional auf „SSO-Anmeldung erforderlich“ (dadurch werden alle Verbindungen automatisch zur Azure AD SAML-Anmeldung umgeleitet).

Wenn Sie SSO-Anmeldung erforderlich nicht auswählen, melden sich Benutzer beim Aufrufen Ihrer MyWorkDrive-Server-URL mit ihrer herkömmlichen Domänenanmeldung an, und die Azure AD-Anmeldung wird nur verwendet, wenn sie als Link im Office-Portal oder in MyApps angeklickt wird. - Wählen Sie optional Einmalige Abmeldung aktivieren aus, siehe Hinweis unten zur Handhabung der Abmeldung in AzureAD

- Wenn Sie die Entitäts-ID im Feld 1 des Azure AD-Setups geändert haben, ändern Sie optional den Namen des Dienstanbieters entsprechend exakt was Sie in Azure AD Setup eingegeben haben.

- Klicken Sie auf Speichern. Dadurch werden das Azure AD-SSL-Zertifikat und die Einstellungen automatisch für Sie heruntergezogen.

Zugriff testen

- Wir empfehlen, zunächst mit dem Webbrowser zu testen, bevor Sie mit dem Testen der anderen Clients fortfahren.

- Möglicherweise möchten Sie einen anderen Browser verwenden als den, den Sie routinemäßig verwenden/im privaten Browsermodus angemeldet sind, um die Azure AD-Anmeldeerfahrung und alle Richtlinien für den bedingten Zugriff für MFA, die Sie möglicherweise angewendet haben, zu validieren.

- Wenn Sie SSO-Anmeldung erforderlich aktiviert haben, navigieren Sie zur Anmelde-URL Ihres Servers, z. B. https://yourserver.company.com, und Sie werden zur Anmeldung zu Azure AD SAML umgeleitet.

Wenn Sie SSO-Anmeldung erforderlich nicht aktiviert haben, müssen Sie die SAML-Anmelde-URL angeben, z. B. https://yourserver.company.com/account/login-saml.m - Melden Sie sich mit Azure AD an. Nach erfolgreicher Anmeldung wird Ihr Testbenutzer auf Ihre MyWorkDrive-Website umgeleitet und die ihm zugewiesenen Dateifreigaben werden angezeigt.

- Alternative, Wenn Sie der App in Azure AD Benutzer zuweisen, können Sie sich als zugewiesener Benutzer anmelden https://myapps.microsoft.com. Wählen Sie die MyWorkDrive-Anwendung aus.

Der Benutzer wird automatisch bei Ihrem MyWorkDrive-Browser Web File Manager angemeldet.

Wenn die Freigaben des Benutzers bei der Anmeldung vorhanden sind, aber leer sind, wenn Sie darauf klicken, ist dies ein Hinweis darauf, dass die Delegierung nicht richtig eingestellt ist. Weitere Informationen finden Sie im Artikel Einrichtung der Delegierung. Beachten Sie, dass es 15 Minuten oder länger dauern kann, bis Änderungen an der Delegierung in AD weitergegeben werden. In Fällen einer großen AD wurden mehrere Stunden für die Delegierung notiert, um sich vollständig auszubreiten.

SSO-Anmeldungen sind vollständig kompatibel mit allen MyWorkDrive-Funktionen, einschließlich

- alle Clients (Web, mobiles Web, Windows Map Drive, Mac Map Drive, iOS, Android und Teams)

- der Cloud Web Connector

- Bearbeiten in Local Office über den Webclient

- und Orte in Mobile Office.

SAML-Abmeldung

Azure Active Directory unterstützt keine SAML-Abmeldung. SP-initiiertes SLO, bei dem eine SAML-Abmeldeanforderung an Azure AD gesendet wird, bewirkt nicht, dass eine Abmeldeantwort zurückgegeben wird. Stattdessen zeigt Azure AD eine Meldung an, die angibt, dass der Benutzer abgemeldet ist und dass die Browserfenster geschlossen werden sollten. Die Abmeldung von Azure AD führt nicht dazu, dass eine Abmeldeanforderung an den Dienstanbieter gesendet wird. Azure AD unterstützt nicht das Konfigurieren einer SAML-Abmeldedienst-URL für den Dienstanbieter.

Fehlerbehebung

- Stellen Sie sicher, dass Sie einen Browser zum Testen privat oder inkognito verwenden, um Caching-Probleme zu vermeiden

- Vergewissern Sie sich, dass sich der Benutzer ohne SAML anmelden kann und dass er eine E-Mail-Adresse verwendet, die mit seinem UPN in Active Directory übereinstimmt

- Benutzer erhält Fehler: Dem angemeldeten Benutzer xxx@xxx.com ist keine Rolle für die Anwendung zugewiesen – wie oben in den Einrichtungshinweisen beschrieben: Weisen Sie der neuen MyWorkDrive-App (Enterprise Anwendungen – Alle Anwendungen – MyWorkDrive – Single Sign-On -SAML-based Sign-On) Benutzer und Gruppen oder deaktivieren Sie die erforderliche Benutzerzuweisung, indem Sie sie auf Nein setzen.

- Ordner werden nach der Anmeldung des Benutzers leer angezeigt: Stellen Sie sicher, dass der MyWorkDrive-Server für die Delegierung gemäß unserer vertrauenswürdig ist Delegationsartikel

- Benutzer erhält Fehler: Die in der Anfrage angegebene Antwort-URL stimmt nicht mit der für die Anwendung konfigurierten Antwort-URL überein – Stellen Sie sicher, dass die in Azure AD SAML angegebene URL mit der öffentlichen Webadresse des Servers übereinstimmt, und wenn Reverse-Proxys verwendet werden, werden sie nicht zurückgegeben -Schreiben der URL. Wenn Sie Ihren eigenen Hostnamen verwenden – z. B. https://yourserver.yourdomain.com, stellen Sie außerdem sicher, dass Sie MyWorkDrive Cloud Web Connect unter Einstellungen auf Ihrem MyWorkDrive-Server deaktivieren (wenn der Cloud Web Connector aktiviert ist, gehen wir davon aus, dass Sie unsere *.myworkdrive .net und ändern Sie die Antwort-URL entsprechend).

- Wenn Sie während der Anmeldung mehrere MFA-Eingabeaufforderungen erhalten, stellen Sie sicher, dass Sie die Zwei-Faktor-Authentifizierung in MyWorkDrive Enterprise deaktivieren, nachdem Sie „SSO erforderlich“ aktiviert haben. Wenn Sie eine MFA-Anforderung in Azure AD haben, wird diese als Teil der Anmeldung über Azure AD aufgerufen und es sind keine Einstellungen in MyWorkDrive erforderlich, um sie zu aktivieren.

Erneuerung Ihres Zertifikats

Das von Microsoft ausgestellte und von MyWorkDrive zum Sichern der Kommunikation zwischen Azure AD und Ihrem MyWorkDrive-Server verwendete SSO-Zertifikat läuft regelmäßig ab. Der Standardwert ist 3 Jahre, aber Sie können bei der Erstellung einen geringeren Betrag auswählen.

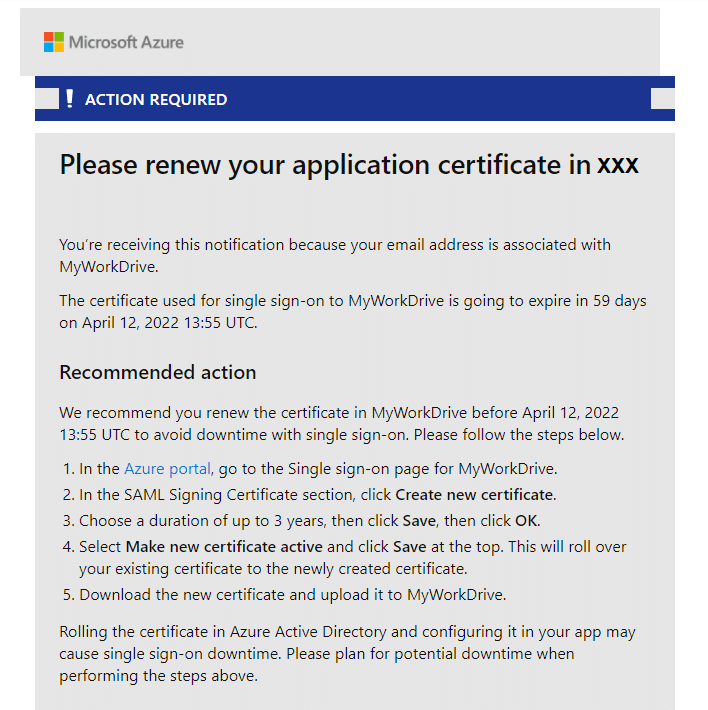

Dann läuft Ihr Zertifikat ab, Sie erhalten eine E-Mail mit einigen allgemeinen Richtlinien von Microsoft, aber dank der Integrationsarbeit, die wir geleistet haben, um die Bereitstellung von Azure AD zu vereinfachen, ist es tatsächlich einfacher als von Microsoft beschrieben.

Die E-Mail erhalten Sie Notizen 5 Schritte.

Die beiden Änderungen an der Anleitung sind zu

- Löschen Sie das alte Zertifikat aus Azure AD

- Verwenden Sie MyWorkDrive, um das neue Zertifikat herunterzuladen, es ist nicht erforderlich, das Zertifikat manuell zu platzieren

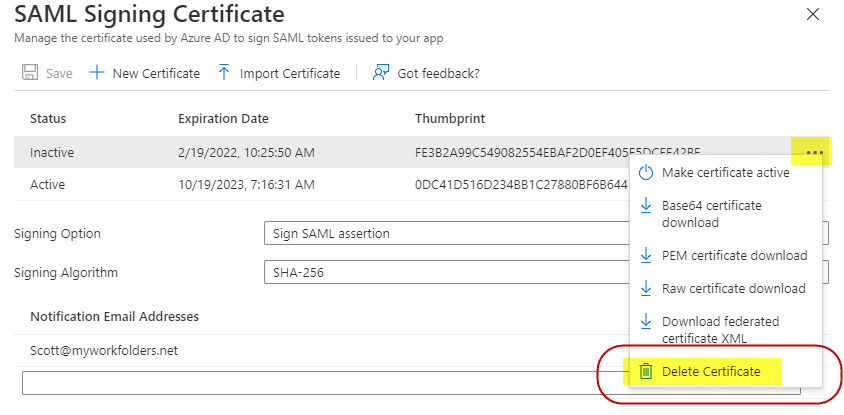

Nach Schritt 4,

Löschen Sie Ihr altes Zertifikat in AzureAD.

Sie werden MyWorkDrive im nächsten Schritt sofort mit dem neuen aktualisieren, also machen Sie das neue aktiv (falls es nicht automatisch geschieht) und löschen Sie das alte, da es nicht mehr benötigt wird.

Auf der altes/inaktives Zertifikat, klicken Sie auf das 3-Punkte-Menü am linken Rand der Zertifikatszeile und wählen Sie Zertifikat löschen.

Statt Schritt 5

Wenn jetzt nur ein Zertifikat in Ihrer MyWorkDrive Azure AD-Konfiguration angezeigt wird, speichern Sie die Azure AD-Seite und melden Sie sich dann beim MyWorkDrive-Admin-Bereich auf dem MyWorkDrive-Server an und navigieren Sie zur Registerkarte „Enterprise“.

Bestätigen Sie, dass Sie Azure AD konfiguriert haben, und speichern Sie dann einfach die Seite.

MyWorkDrive verwendet die integrierte Azure AD-Konfiguration, um eine Verbindung zu Ihrem Azure AD herzustellen und das Zertifikat herunterzuladen und zu aktualisieren. Es ist nicht erforderlich, das neue Zertifikat manuell im Dateisystem zu platzieren oder „auf MyWorkDrive hochzuladen“, MyWorkDrive erledigt das für Sie.

Das SAML-Zertifikat kann abhängig von Ihrer Version von MyWorkDrive und davon, ob Sie Clustering aktiviert haben, an verschiedenen Orten gespeichert werden.

Beachten Sie, dass eine Fehlermeldung zu mehreren öffentlichen Signaturzertifikaten ein Hinweis darauf ist, dass Sie das alte Zertifikat nicht aus Azure AD löschen konnten. Bitte melden Sie sich erneut bei Azure AD an und überprüfen Sie, ob das neue Zertifikat aktiviert und das alte Zertifikat gelöscht wurde.