Wie können wir Ihnen heute helfen?

MyWorkDrive Cloudflare®-Tunneling-Integration

Inhalt

Einführung

Unser Webportal MyWorkDrive File Remote Access Server kann problemlos integriert werden Cloudflare®-Tunnel Dienste, um automatisch eine sichere Webadresse bereitzustellen, ohne den MyWorkDrive-Server dem Internet auszusetzen oder Sicherheitsanwendungen bereitzustellen. Das öffentliche Internet tut sein Bestes, um Ihre Inhalte bereitzustellen – aber es kann Netzwerküberlastungen nicht berücksichtigen, was zu langsamen Ladezeiten und einer verschlechterten Endbenutzererfahrung führt. Durch die einfache Aktivierung von Cloudflare Argo als Proxy für die DNS-Namensauflösung für einen Host erfolgt eine Echtzeit-Netzwerküberlastung und das Routing des Webverkehrs über die schnellsten und zuverlässigsten Netzwerkpfade automatisch. Im Durchschnitt arbeiten Websites 30% schneller. Optional können Kunden auch Argo-Tunneling verwenden, um den Proxy-Verkehr durch einen Argo-Tunnelagenten umzukehren. Große Unternehmenskunden möchten möglicherweise ihre eigenen verwenden direkte Verbindung (mit ihrem eigenen Hostnamen/SSL-Zertifikat) und verwalten ihren eigenen Office Online-Server, indem sie unsere Integration mit Cloudflares Argo und dem Tunneldienst nutzen, können Unternehmen jeder Größe dieselben oder bessere Netzwerkgeschwindigkeiten, Sicherheits- und Compliance-Ziele leichter erreichen.

Vorteile im Überblick

Mithilfe eines auf dem MyWorkDrive-Server installierten Lightweight-Agenten erstellt Cloudflare Argo Tunnel einen verschlüsselten Tunnel zwischen dem nächstgelegenen Cloudflare-Rechenzentrum und dem MyWorkDrive-Server, ohne einen öffentlichen Eingangsport zu öffnen. Dies bietet eine zusätzliche Schutzebene, um die MyWorkDrive-Server-Website verfügbar zu halten, indem die IP-Adresse vor Offenlegung und DDoS-Angriffen geschützt wird. Ab Version 5.4 ist die MyWorkDrive-Integration einfach, aktivieren Sie einfach unseren Cloud Web Connector oder die Office 365 Online-Integration.

Argo Smart-Routing

Leitet den Datenverkehr automatisch um Netzwerküberlastungen herum, um die Leistung zu verbessern und die Latenz zu reduzieren. Das Cloudflare-Netzwerk leitet über 10 Billionen globale Anfragen pro Monat weiter und bietet Cloudflare Tunneling einen einzigartigen Ausgangspunkt, um Engpässe in Echtzeit zu erkennen und den Webverkehr über den schnellsten und zuverlässigsten Netzwerkpfad zu leiten.

Verbesserte Sicherheit

Die eingebauten Funktionen der Web Application Firewall (WAF) schützen vor Cross-Site Scripting, SQL Injection, Cross-Site Request Forgery und den am Rand festgelegten OWASP-Sicherheitsregeln und schützen Ihre MyWorkDrive-Website jederzeit vor den Top-10-Schwachstellen von OWASP. Durch die Nutzung des Cloudflare-Tunneling-Dienstes erhalten Sie eine Bewertung von A+ SSL-Scan von Qualys SSL Labs wird sofort mit nein erreicht manuelle Konfiguration oder Sperrung von IIS-Protokollen erforderlich. Die Web Application Firewall (WAF) von Cloudflare ist PCI-konform, was es Kunden ermöglicht, die PCI-Anforderung 6.6 sofort zu erreichen, wenn sie zusammen mit MyWorkDrive aktiviert wird.

Denial-of-Service-Schutz

DDoS steht für Verteilter Denial-of-Service und ist ein Begriff, der verwendet wird, um Angriffe auf die Netzwerk-, Transport- und Anwendungsschichten des zu beschreiben Open Systems Interconnection (OSI)-Modell. Angriffe auf die Netzwerk-, Anwendungs- und IP-Ebene werden automatisch im Cloudflare-Netzwerk verworfen, bevor sie Ihren MyWorkDrive-Server erreichen.

Automatische SSL-Installation

Der MyWorkDrive-Server stellt automatisch eindeutige SSL-Zertifikate für die ausschließliche Verwendung durch jeden MyWorkDrive-Server bereit und hebt die Bereitstellung auf. Die SSL-Integration zwischen dem MyWorkDrive-Server und Cloudflare Argo Tunneling erfolgt automatisch und stellt sicher, dass Ihre Website durchgehend verschlüsselt ist, ohne Ihre Server dem Internet auszusetzen oder SSL-Zertifikate und Firewall-Regeln zu verwalten.

Wie es funktioniert

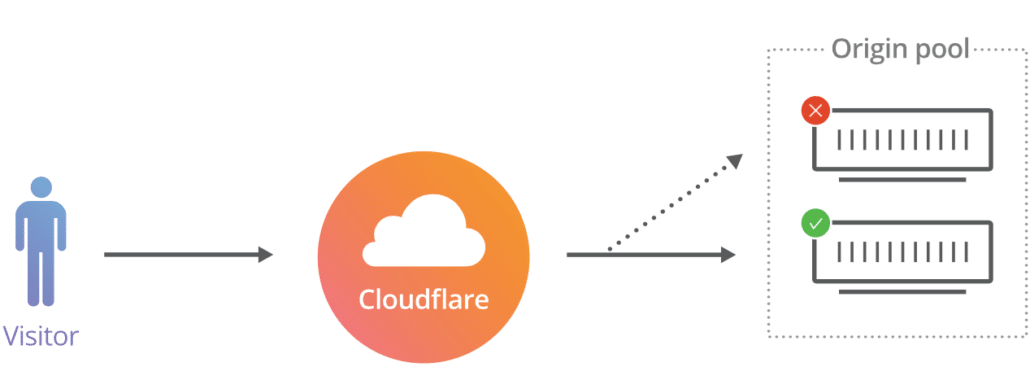

Der Argo-Tunnel funktioniert durch die Installation eines Agenten auf jedem Windows IIS-Webserver. Der Tunnelagent ist so konfiguriert, dass er eine Verbindung zu einem lokalen Port herstellt und eine sichere ausgehende Verbindung über TCP-Port 7844 zu den Cloudflare-Netzwerken herstellt. Es müssen keine eingehenden Firewall-Ports offengelegt werden. Als nächstes wird ein Host erstellt und in Cloudflare konfiguriert, um eingehende Anfragen an den internen Host (den Ursprung) weiterzuleiten. In erweiterten Konfigurationen können interne Ursprungshosts für Failover und Lastenausgleich konfiguriert werden. Cloudflare Argo benötigt den ausgehenden TCP-Port 7844 von Ihrem Server zu Cloudflare-IPs.

Loslegen

Neu! Ab Version 6.4 gibt es bei der Verwendung des Cloud Web Connectors keine Dateigrößenbeschränkungen. Das frühere 200-MB-Limit (6.1.1 und höher) oder 100-MB-Limit (5.4 – 6.0.2) gilt nicht mehr.

Für frühere Versionen

Ab Version 5.4 von MyWorkDrive werden Cloudflare-Tunnel automatisch für Sie konfiguriert, wenn unser Cloud Web Connector oder Office 365 Online-Dienste aktiviert sind, mit einer Dateigrößenbeschränkung von 100 MB, die auf unsere Domäne MyWorkDrive.net beschränkt ist. Ab Version 6.1.1 wird die Dateigrößenbeschränkung auf 200 MB angehoben.

Möglicherweise möchten Sie dennoch Ihre eigenen Cloudflare-Tunnel erstellen, um andere Cloudflare-Sicherheitsfunktionen zu nutzen oder Ihre eigene WAF und Einstellungen verwalten zu können. Der Cloudflare Argo-Dokumentation hier hat vollständige Details.

Betreiben Sie Ihr eigenes Cloudflare mit MyWorkDrive

Zwei wichtige Hinweise, die Sie beachten sollten, wenn Sie Ihre eigenen Cloudflare-Tunnel mit MyWorkDrive betreiben.

Betreiben Sie Ihr eigenes Alongside MyWorkDrive

MyWorkDrive stellt den Argo/Cloudflare-Dienst so ein, dass er den Speicherort c:\wanpath\wanpath.data\settings für die yml-, pem- und/oder json-Dateien von Cloudflare verwendet (die genauen Dateien, die Sie haben, hängen davon ab, ob Sie benannte Tunnel verwenden oder nicht) .

Es gibt zwei Möglichkeiten, einen eigenen Tunnel auf einem MyWorkDrive-Server zu betreiben

Verwenden der MyWorkDrive-Standardpfade

Die erste wäre, diese Speicherorte auch für Ihre Dateien zu verwenden. Beachten Sie, dass sie bei jedem Upgrade überschrieben werden. Bewahren Sie daher eine Sicherungskopie dieser Dateien auf, um sie nach dem Upgrade von MyWorkDrive wiederherzustellen. Stellen Sie sie wieder her, bevor Sie den Argo/Cloudflare-Dienst starten.

Erstellen Sie Ihren eigenen Dienst

Alternativ finden Sie es möglicherweise einfacher, einen zweiten Cloudflare-Dienst zu erstellen, sodass Sie beide ausführen können. Auf diese Weise werden Ihre Pfade / Dienste niemals überschrieben (und Sie können sogar beide ausführen, wenn Sie dies benötigen / möchten).

Diese Anweisungen gehen davon aus, dass Sie MyworkDrive bereits installiert haben und einen Cloudflare-Dienst in den Diensten haben.

Sie gehen auch davon aus, dass Sie den Pfad c:\cloudflare für Ihre ausführbare Cloudflare-Datei und -Dateien verwenden. Wenn Sie sie an einem anderen Ort gespeichert haben, aktualisieren Sie diese Anweisungen entsprechend.

1) Aktualisieren Sie ImagePath HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cloudflared mit Ihrem ImagePath:

C:\Cloudflare\cloudflared.exe –config C:\Cloudflare\cloudflared.yml Tunnellauf

2) Umbenennen: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cloudflared in Cloudflared2

3) Benennen Sie HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\Application\Cloudflared in Cloudflare2 um

Sie werden dann mit Ihren eigenen Anmeldeinformationen und Ihrem eigenen Installationspfad ausgeführt.

Wenn Sie MyWorkDrive neu installieren, wird ein Cloudflared-Dienst auf unseren Pfaden neu erstellt, den Sie getrost ignorieren können, wenn Sie nur Ihre eigene Instanz von Cloudflare ausführen.

Wenn Sie die Office Online-Bearbeitung neben Ihrem eigenen Cloudflare ausführen möchten, konfigurieren Sie Office Online in MyWorkDrive, nachdem Sie MyWorkDrive neu installiert und unseren standardmäßigen Cloudflare-Dienst neu erstellt haben.

Überwachung Ihrer WAF

Die Cloudflare WAF kann gelegentlich falsch positiv auf der MyWorkDrive-API für Map Drive-Clients oder Office Online-Bearbeitung sein und zu unerwarteten Dateivorgängen führen, z. B. Dateien werden nicht geöffnet, Dateien werden nicht gespeichert oder Dateien werden beim Speichern beschädigt.

Wenn Sie die Cloudflare WAF verwenden, sollten Sie die Protokollaktivität in Cloudflare überwachen und Regeln anpassen, um Datenbeschädigungen zu vermeiden. Insbesondere das OWASP-Paket.