Wie können wir Ihnen heute helfen?

Externe B2B-Dateifreigabe von Windows-Dateifreigaben mit MyWorkDrive- und Azure Active Directory-Gastkonten

Inhalt

- Richten Sie den MyWorkDrive-Server so ein, dass er Azure AD SAML mit Delegierung oder eingeschränkter Kerberos-Delegierung für die Dateifreigaben verwendet

- Erstellen Sie in Azure AD eine Gruppe für Gastbenutzer, die verwendet wird, um den Zugriff auf die MyWorkDrive-SAML-App nachzuverfolgen oder zuzulassen

- Erstellen Sie in Active Directory eine Organisationseinheit zum Speichern externer Benutzer

- Erstellen Sie eine Active Directory-Gastbenutzergruppe

- Erstellen Sie die Azure AD Enterprise-App-Registrierung

- Aktivieren Sie die Gastbenutzerfreigabe

- Aktivieren und laden Sie Gastbenutzer zu einer Freigabe ein

- Komplette Einrichtung

- Gastbenutzer verwalten

- Benutzern erlauben, Gäste zu Freigaben einzuladen

- Zusätzliche Berechtigungsanforderungen

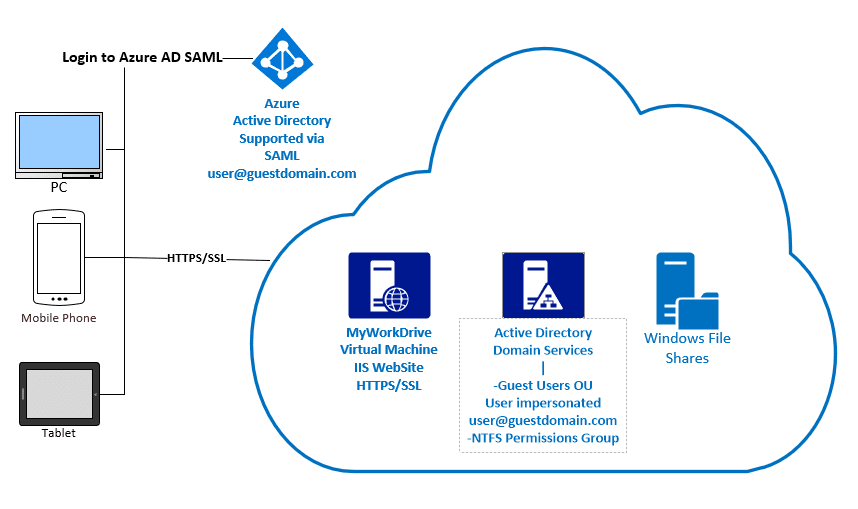

Kunden mit Enterprise+-Lizenz, die die MyWorkDrive Azure AD-Integration mit Active Directory zur Authentifizierung nutzen, können jetzt problemlos externe Gastbenutzer zur Zusammenarbeit an Windows-Dateifreigaben einladen.

Diese Anweisungen gelten nur, wenn MyWorkDrive mit Active Directory für das Benutzerverzeichnis und Entra ID (Azure AD) Saml SSO verwendet wird. Wenn MyWorkDrive mit Entra ID für das Benutzerverzeichnis konfiguriert ist, verwendet es eine native Microsoft-Anmeldung und Gastbenutzer können in Entra ID eingeladen und/oder zu vorhandenen Entra ID-Gruppen hinzugefügt oder einzeln auf Freigaben in MyWorkDrive konfiguriert werden. Weitere Einzelheiten zur Entra ID-Konfiguration finden Sie weiter unten.

Mit dieser Funktion werden externe Benutzer als Gastbenutzer zu Azure AD eingeladen. Sie erhalten per E-Mail eine Einladung zur Teilnahme. Sobald sie eingelöst und angemeldet sind, werden sie von MyWorkDrive imitiert, um ihnen ihre zulässigen Ordner anzuzeigen. Durch die Einladung externer Benutzer zu Azure AD muss der Administrator keine Anmeldungen, Kennwörter oder Authentifizierungen von Gastbenutzern verwalten, während der Gastbenutzer dennoch vollständig mit internen Benutzern an Dateien und Ordnern innerhalb der MyWorkDrive-Dateifreigabe zusammenarbeiten kann.

Weitere Einzelheiten dazu, wie dies funktioniert, finden Sie in diesem Microsoft Support-Artikel: https://docs.microsoft.com/en-us/azure/active-directory/b2b/hybrid-cloud-to-on-premises und in unserem B2B-Filesharing-Video.

Um die Gastbenutzerfreigabe in MyWorkDrive zu implementieren, wird für den eingeladenen Gast ein Benutzerkonto in Active Directory erstellt, das wir imitieren können, und so eingestellt, dass sich der eingeladene Gastbenutzer nicht interaktiv anmelden kann – nur über AzureAD. Nach der Anmeldung bei Azure AD gibt sich der Benutzer als dieser Benutzer aus, um ihm seine Windows-Dateifreigaben anzuzeigen.

Im Gegensatz zur externen Linkfreigabe mit OneDrive- oder Sync & Share-Systemen kann der Gastbenutzer vollständig mit internen Benutzern an Dateien und Ordnern zusammenarbeiten. Aus Sicht der Sicherheit und des Supports müssen keine Kennwortzurücksetzungen verwaltet werden, und die Sicherheit kann für Azure AD-Gastkonten aktiviert werden, um die Multi-Factor Authentication zur Überprüfung der Benutzeridentitäten zu erfordern.

Um umgekehrt Windows-Dateifreigaben zu ermöglichen, anonymen externen Zugriff über Links bereitzustellen, müsste die Sicherheit beeinträchtigt werden, indem Kennwort-Hashes in einer Datenbank gespeichert oder dem Servercomputerkonto vollständiger Schreibzugriff auf alle Windows-Dateifreigaben gewährt wird. Wir haben konkurrierende Produkte gesehen, die Passwort-Hashes für Freigaben in einer Datenbank speichern, die Rechte für alle Freigaben auf Root-Ebene haben.

Wir haben uns entschieden, solch ein extremes Sicherheitsrisiko zu vermeiden; Vermeidung von Integrationen, die das Speichern von Passwort-Hashes erfordern oder uneingeschränkten Zugriff auf Dateifreigaben ermöglichen. Unsere gewählte Methode vermeidet auch Probleme wie das Umbenennen von freigegebenen Ordnern und das Unterbrechen von Freigabelinks oder das Speichern von Dateien in Datenbanken, was den Zweck des Zugriffs auf Dateien in Windows-Dateifreigaben zunichte macht, ohne sie zu migrieren.

Voraussetzungen

- Richten Sie den MyWorkDrive-Server für die Verwendung von Azure AD SAML ein

- MyWorkDrive Server 6.0 oder höher mit Enterprise Plus-Lizenz

- Erstellen Sie in Active Directory eine Organisationseinheit zum Speichern externer Benutzer

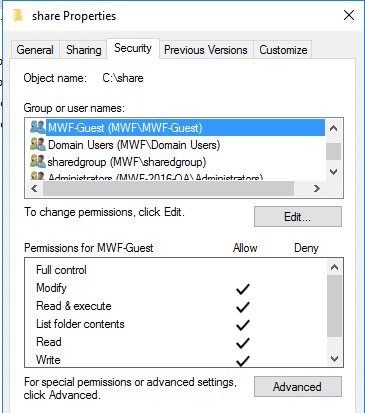

- Erstellen Sie eine Active Directory-Gruppe für Gastbenutzer und erteilen Sie ihr die NTFS-Berechtigung für die Dateifreigabe(n).

- Fügen Sie die Active Directory-Gruppe zur Freigabe in MyWorkDrive hinzu

- Enterprise Plus MyWorkDrive-Abonnementlizenz

Detaillierte Einrichtungsschritte für die Ordnerfreigabe durch Gastbenutzer

Es ist notwendig, MyWorkDrive mithilfe unserer SAML-Integration in Azure AD zu integrieren. Das Azure-Verzeichnis wird zum Authentifizieren und Speichern von Gastbenutzern verwendet. Es muss weder dasselbe Azure Active Directory sein, das vom Unternehmen verwendet wird, noch muss das Unternehmen Azure AD für die MyWorkDrive-Authentifizierung des internen Benutzers verwenden. Folgen Sie hier unserem Support-Artikel um die Azure AD SAML-Authentifizierung in MyWorkDrive einzurichten.

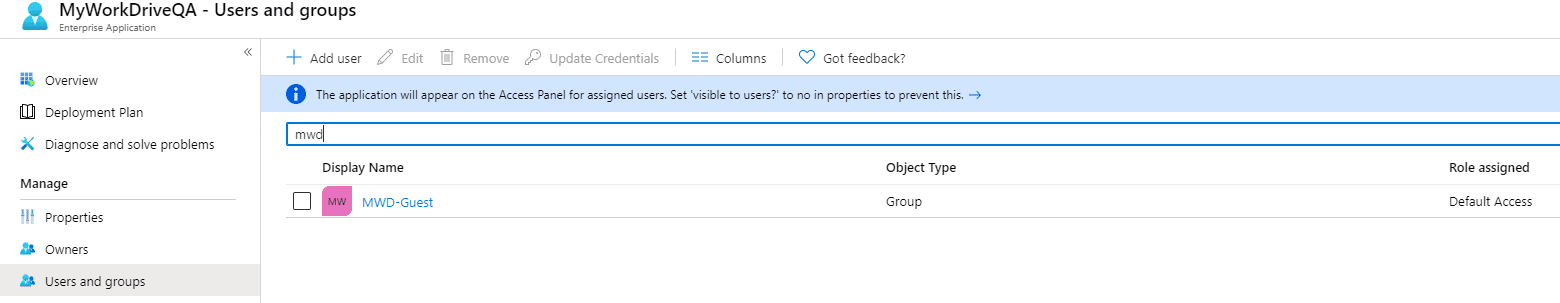

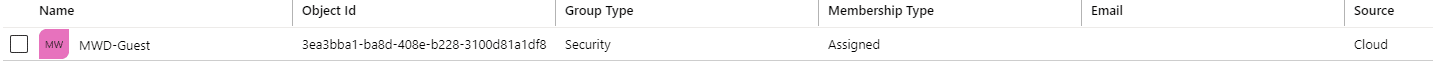

Erstellen Sie in Azure AD eine Gruppe für Gastbenutzer, die verwendet wird, um den Zugriff auf die MyWorkDrive-SAML-App nachzuverfolgen oder zuzulassen

Erstellen Sie in Azure AD eine cloudbasierte Gruppe für externe Gastbenutzer, die die MyWorkDrive Enterprise SAML-App verwenden dürfen, und fügen Sie diese Gruppe hinzu, damit sich diese Benutzer anmelden können.

In Azure AD erstellte Gruppe – zum Beispiel „MWD-Guest“:

Wenn Sie verlangen, dass der App Benutzer zugewiesen werden, um sich anzumelden (die SAML-App-Eigenschaften „Benutzerzuweisung erforderlich“ ist auf „Ja“ gesetzt), fügen Sie die AAD-Gruppe zu Ihrer MyWorkDrive-SAML-App hinzu, um die Anmeldung durch Gastbenutzer zuzulassen:

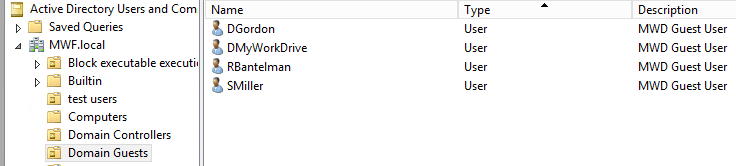

Erstellen Sie in Active Directory eine Organisationseinheit zum Speichern externer Benutzer

Erstellen Sie in Active Directory eine Organisationseinheit zum Speichern aller externen Gastbenutzer. Dies erleichtert später das Verwalten, Entfernen oder Bearbeiten externer Gastbenutzer erheblich. Die Gastbenutzer werden hier erstellt und gespeichert. Sie werden auf SmartCardLogonRequired gesetzt, um die Anmeldung mit Benutzername/Kennwort zu verhindern, da wir sie stattdessen mit Delegierung imitieren. Diese Benutzer werden auch aus den Domänenbenutzern entfernt, um den Zugriff auf interne Ressourcen zu verhindern. Wenn Ihr Unternehmen Ihr Active Directory mithilfe von AD Sync mit Azure AD synchronisiert, stellen Sie sicher, dass dies der Fall ist Schließen Sie diese OU von der automatischen Synchronisierung aus.

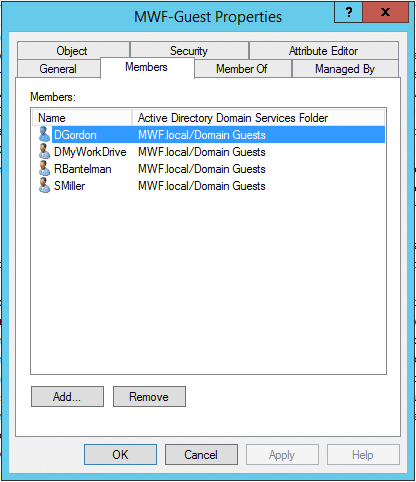

Erstellen Sie eine Active Directory-Gastbenutzergruppe

Erstellen Sie in Active Directory eine Gastbenutzergruppe. Externe Gastbenutzer werden dieser Gruppe als ihre primäre Active Directory-Gruppe hinzugefügt und aus der Standarddomänenbenutzergruppe entfernt. Diese Active Directory-Gruppe kann auch verwendet werden, um NTFS-Berechtigungen für die Freigaben zu erteilen, die Sie ewigen Benutzern in MyWorkDrive zur Verfügung stellen möchten.

Erstellen Sie die Azure AD Enterprise-App-Registrierung

Damit der MWD-Server automatisch Gastbenutzer in Azure AD erstellen und verwalten kann, muss eine Azure AD Enterprise App erstellt werden. Die AAD-App kann manuell oder mit unserem PowerShell-Skript erstellt werden.

Automatische Powershell-Registrierung

Laden Sie unsere herunter und führen Sie sie aus PowerShell Azure AD-App-Erstellungsskript als Administrator vom MWD Server. Das Skript fordert Sie zur Eingabe des Azure AD-Domänennamens und des Anwendungsnamens auf und fordert Sie mehrmals auf, sich bei Azure AD anzumelden, um Ihre AAD-App zu autorisieren.

Das Skript erstellt automatisch Ihre Unternehmens-App-Registrierung und speichert die resultierende Anwendungs-ID und Mandanten-ID im MWD-Admin-Panel unter Unternehmenseinstellungen.

Um die Verbindung mit AzureAD herzustellen, kopieren Sie das Anwendungsgeheimnis-Handbuch und fügen es in das MWD-Verwaltungsfenster unter Unternehmenseinstellungen, Gastbenutzereinstellungen ein.

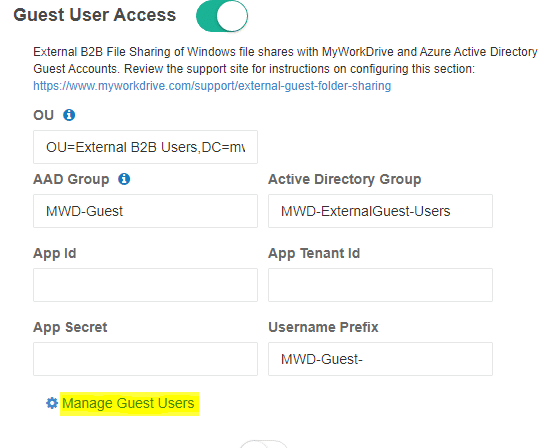

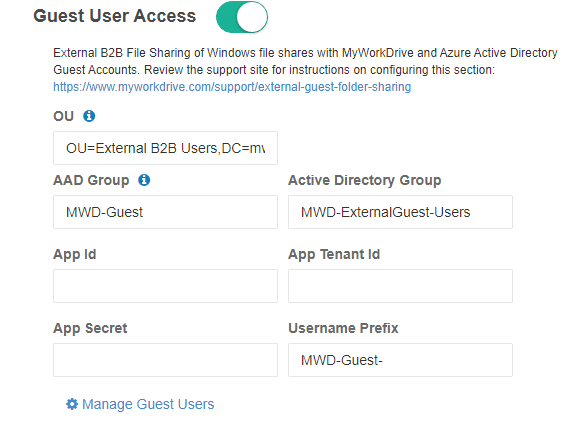

Schließen Sie die Einrichtung ab, indem Sie die Gastbenutzerfreigabe unter Unternehmenseinstellungen aktivieren – Azure AD SAML: Gastbenutzer: Geben Sie die OU Ihrer Gastbenutzer, die von Azure AD erstellte Benutzergruppe und die Active Directory-Gruppe ein. Klicken Sie auf Speichern.

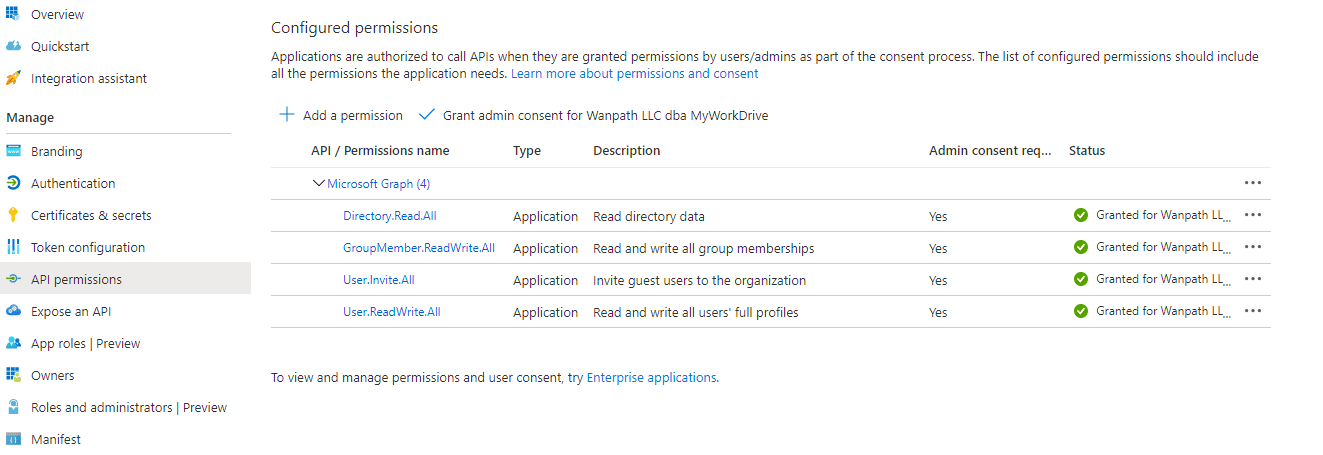

Manuelle Registrierung:

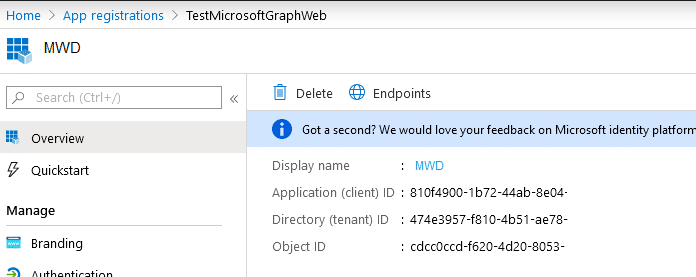

Registrieren Sie die MWD-Admin-Panel-Anwendung in Ihrem Azure-Konto.

Das MWD-Admin-Panel benötigt die folgenden Berechtigungen:

Verzeichnis.alle.lesen

Benutzer.Alle.Einladen

Benutzer.ReadWrite.All.

GroupMember.ReadWrite.All

Speichern Sie die resultierende Anwendungs-/Client-ID, Verzeichnis-/Mandanten-ID und Client-Secret zum Einfügen in das MyWorkDrive-Gastbenutzer-Setup unter Unternehmenseinstellungen.

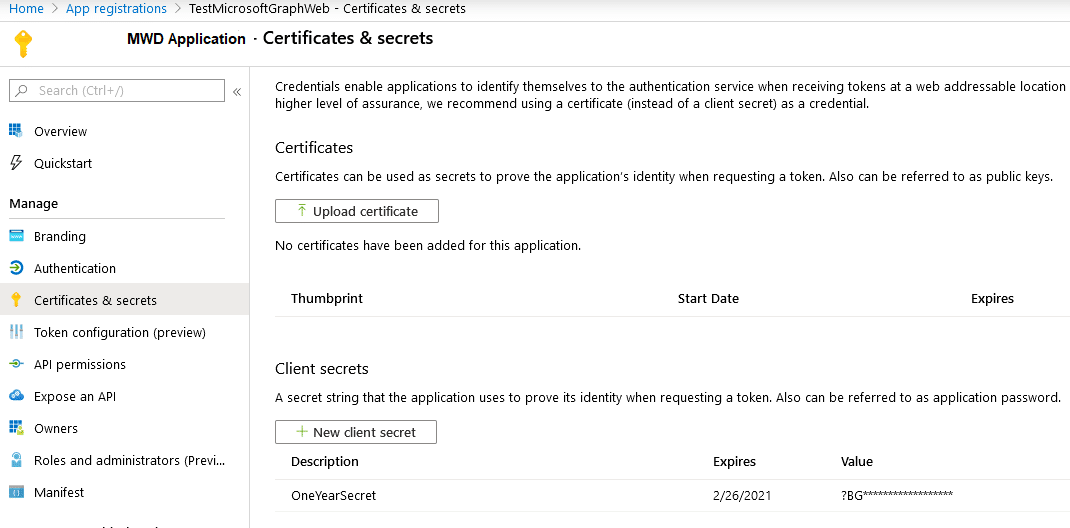

Erstellen Sie das Anwendungsgeheimnis und fügen Sie es in MyWorkDrive ein.

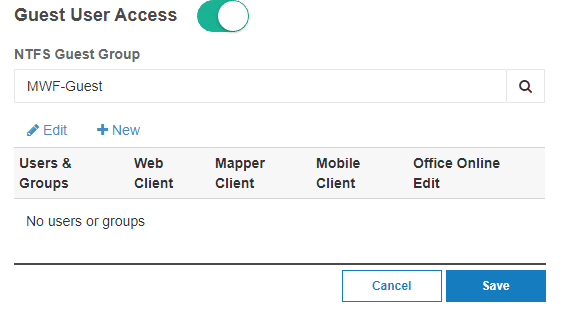

Aktivieren Sie die Gastbenutzerfreigabe

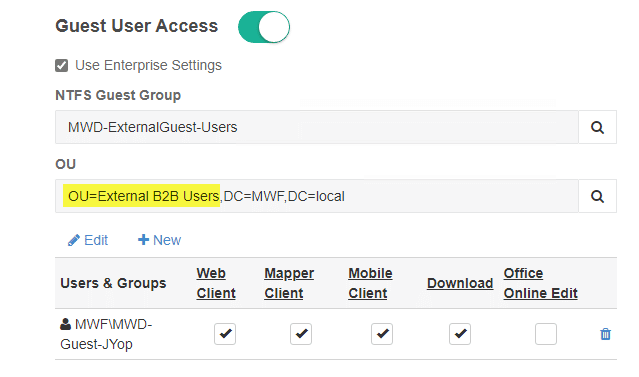

Schließen Sie die Einrichtung ab, indem Sie die Gastbenutzerfreigabe unter Unternehmenseinstellungen – Azure AD SAML – Gastbenutzer aktivieren: Geben Sie die OU Ihrer Gastbenutzer, die von Azure AD erstellte Benutzergruppe und die Active Directory-Gruppe ein.

Wenn Sie unser automatisiertes Powershell-Skript verwendet haben, sind die App-ID, die App-Tenant-ID und das App-Geheimnis bereits vorausgefüllt. Wenn nicht, fügen Sie diese Einstellungen manuell ein.

Akzeptieren oder ändern Sie das Benutzernamen-Präfix nach Bedarf, um allen Gastbenutzer-Benutzernamen ein Präfix hinzuzufügen, um bei der Unterscheidung oder Suche nach Gastbenutzern in Active Directory nach Bedarf zu helfen.

Bevor Sie den Gastfreigabezugriff auf einer MyWorkDrive-Freigabe aktivieren, erstellen Sie entweder eine neue eindeutige Active Directory-Gruppe, die zum Zuweisen von NTFS-Berechtigungen für jede Dateifreigabe verwendet wird, oder verwenden Sie eine vorhandene Gruppe (dies kann dieselbe Gruppe sein, die als Standard verwendet wurde Domänengruppe, die auf Gastbenutzer angewendet wird, wenn der Gastbenutzerzugriff in den Unternehmenseinstellungen aktiviert wird).

Klicken Sie auf den Schieberegler und aktivieren Sie Gastbenutzerzugriff. Suchen Sie nach der gewünschten NTFS-Berechtigungsgruppe, zu der Gastbenutzer hinzugefügt werden, und wählen Sie sie aus.

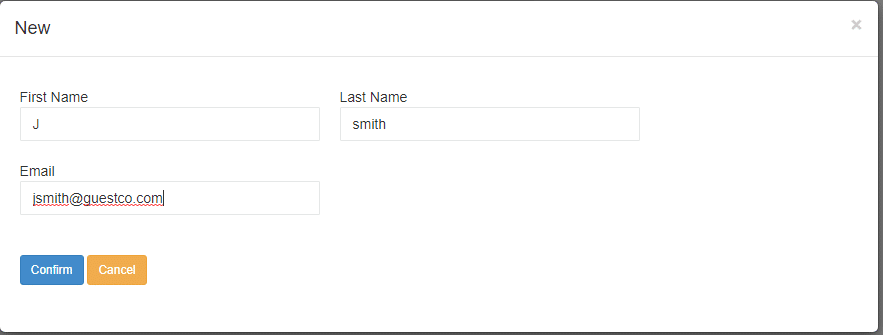

Klicken Sie auf „Neu“, um den externen Gastbenutzer einzuladen

Klicken Sie, um die Einladung zu bestätigen.

Wenn die Freigabeseite neu geladen wird und anzeigt, dass der Gast eingeladen wurde, speichern Sie die Freigabeseite.

Es ist wichtig, dass Sie die Freigabeseite speichern, nachdem Sie Benutzeränderungen vorgenommen haben (z. B. das Einladen eines Gastes oder das Ändern detaillierter Berechtigungen).

Scrollen Sie zum oberen oder unteren Rand der Freigabeseite und klicken Sie auf die Schaltfläche „Speichern“, bevor Sie fortfahren.

Komplette Einrichtung

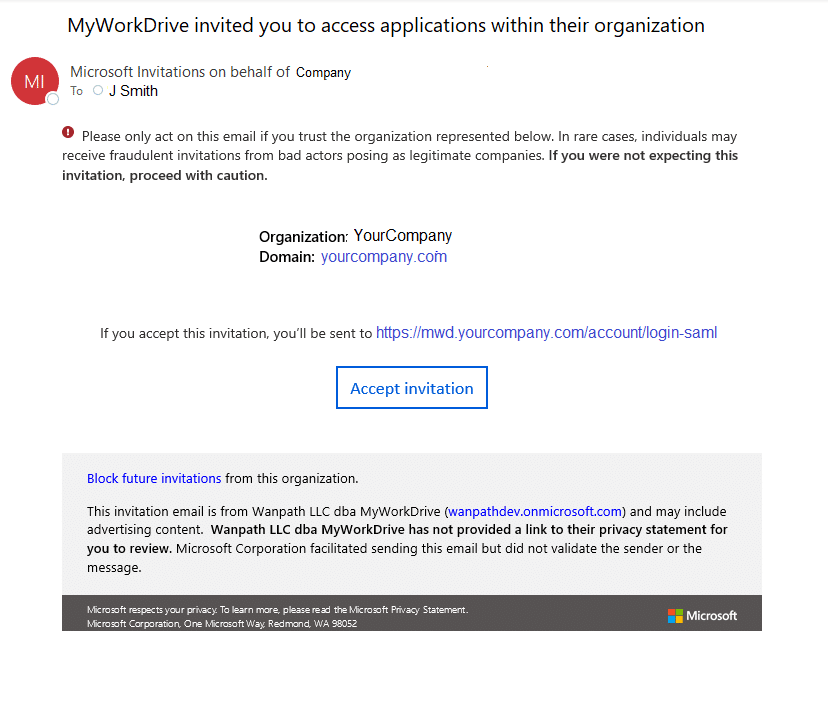

Nach dem Einladen des Gastbenutzers wird der externe Gastbenutzer intern und extern in Azure AD erstellt und eine E-Mail-Einladung gesendet.

Wenn sie auf Einladung annehmen klicken, werden sie aufgefordert, sich bei einem Microsoft-Konto anzumelden oder ein Microsoft-Konto zu erstellen, zusammen mit allen erforderlichen MFAs oder Validierungen. Nach der Authentifizierung werden sie bei MyWorkDrive angemeldet und sehen die Freigaben, für die sie unter Ihrer MyWorkDrive-Server-Webadresse bereitgestellt werden.

Beachten Sie, dass es aufgrund der Weitergabe bis zu 15 Minuten nach der Erstellung dauern kann, bis der neue Benutzer über alle AD-Segmente hinweg synchronisiert und eine erfolgreiche Anmeldung abgeschlossen ist.

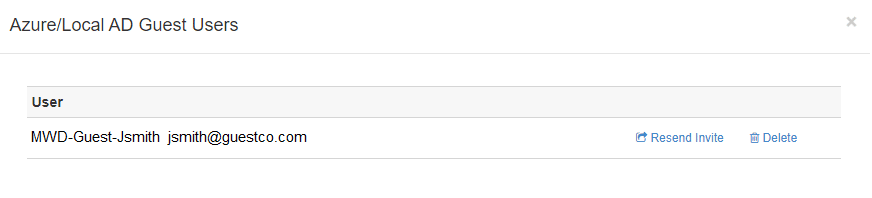

Gastbenutzer verwalten

Gastbenutzer können in Active Directory und Azure AD jederzeit einfach deaktiviert oder entfernt werden. Eingeladenen Benutzern können E-Mail-Einladungen erneut gesendet oder in Azure AD entfernt werden. Auf externe Gastbenutzer kann auch über die Unternehmensseite zugegriffen werden:

Wählen Sie nach dem Klicken den Benutzer aus, um E-Mail-Einladungen erneut zu senden, oder entfernen Sie ihn als Gastbenutzer aus Active Directory und Azure AD. Löschen entfernt sie sowohl aus AzureAD als auch aus LocalAD.

Neu! Ab MyWorkDrive-Server 6.3 können Sie Benutzern, die Zugriff auf MyWorkDrive-Freigaben haben, die Möglichkeit zuweisen, Gastbenutzer mithilfe der Option „Manager“ zu der Freigabe einzuladen.

Mit dieser neuen Funktion können bestimmte Benutzer Gäste über den MyWorkDrive-Webclient mit ihrer regulären Benutzeranmeldung zu konfigurierten Freigaben einladen, es ist kein Administratorzugriff auf den MyWorkDrive-Server erforderlich.

Voraussetzungen

- Gastbenutzerzugriff wird aktiviert (oben beschrieben)

- Die Freigabe mit konfiguriertem Gastbenutzerzugriff (oben beschrieben)

- Außerdem müssen Sie den Benutzern, die die Berechtigung zum Einladen von Benutzern haben, delegierte OU-Berechtigungen in Active Directory erteilen (unten beschrieben).

Beachten Sie, dass die Voraussetzungen von einem Administrator in der MyWorkDrive-Administration erfüllt werden müssen.

Manager aktivieren

Schritt 1, Auf Freigaben aktivieren

Dieser Schritt wird in MyWorkDrive Admin ausgeführt.

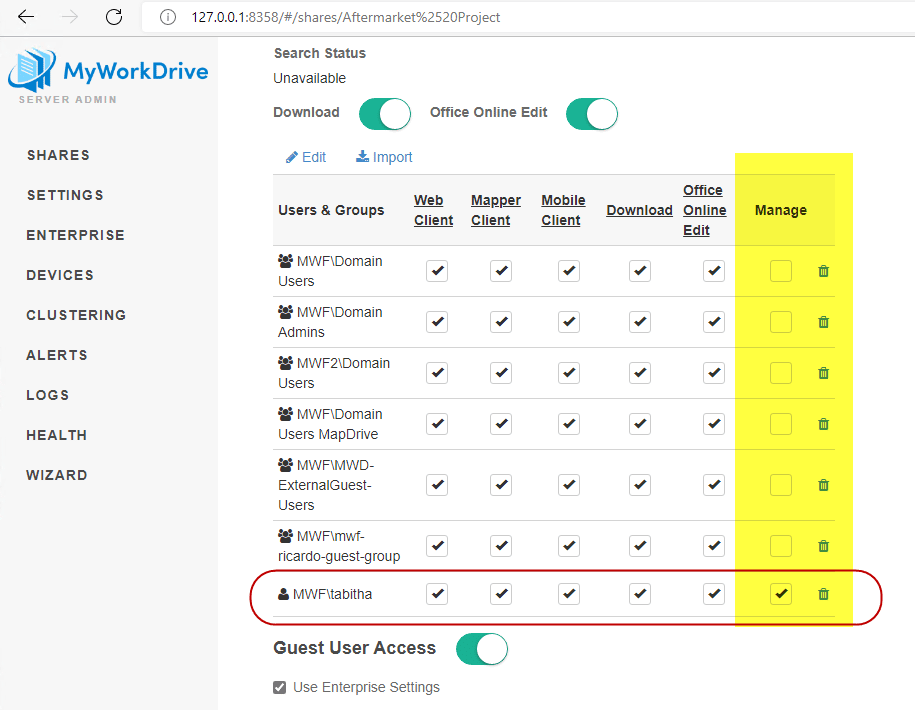

Wenn der Gastbenutzerzugriff korrekt konfiguriert und die Freigabe für die Gastbenutzerfreigabe aktiviert ist, wird im Abschnitt „Granular Permissions“ der Dateifreigabeverwaltung eine zusätzliche Spalte mit dem Titel „Manager“ aktiviert. Sie sollten Personen, denen Sie die Manager-Berechtigung erteilen, mithilfe der Bearbeitungsfunktion manuell zur Freigabeliste hinzufügen.

- Fügen Sie den betreffenden Benutzer aus Active Directory zur Freigabe hinzu.

Dies kann bei einer vorhandenen Gruppe, die auf der Freigabe konfiguriert ist, überflüssig sein, ist jedoch angemessen, da Sie einem bestimmten Benutzer Managerberechtigungen erteilen. - Aktivieren Sie die entsprechenden Berechtigungen für den Benutzer für den Clientzugriff und DLP

Einige Spalten werden je nach aktivierten Clients, Laufwerksbuchstabenkonfiguration, ob Office Online aktiviert ist und ob Sie DLP aktiviert haben oder nicht, möglicherweise nicht angezeigt - Aktivieren Sie die Verwaltungsfunktion für den Benutzer.

Schritt 2: In Active Directory aktivieren

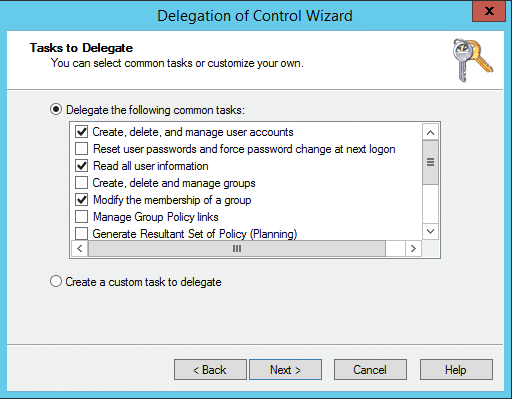

Dem/den Manager-Benutzer(n) muss die Berechtigung zum Erstellen von Benutzern in Active Directory erteilt werden. Dies sollte ausschließlich der Organisationseinheit gewährt werden, in der die Gastkonten erstellt werden, und der Zugriff mit den geringsten Rechten sollte gewährt werden.

Suchen Sie in Active Directory-Benutzer und -Computer die Organisationseinheit, in der Ihre Gastbenutzer gespeichert sind. (dies ist in der Gastbenutzerzugriffskonfiguration auf der Freigabe zu finden)

Klicken Sie mit der rechten Maustaste auf die OU in ADUC und wählen Sie Kontrolle delegieren aus.

Fügen Sie die entsprechenden Benutzer hinzu, die berechtigt sein sollen, Benutzer einzuladen.

Wählen Sie bei der Auswahl von Berechtigungen nur aus

- Erstellen, löschen und verwalten Sie Benutzerkonten

- Lesen Sie alle Benutzerinformationen

- Ändern Sie die Mitgliedschaft einer Gruppe

Es sind keine weiteren Berechtigungen erforderlich oder empfohlen.

Beachten Sie, dass Änderungen an Active Directory Zeit benötigen, um sich auf alle Server in der Domäne auszubreiten, sodass Benutzer die Funktion möglicherweise nicht sofort verwenden können. Die meisten AD Sync-Prozesse werden innerhalb von 15 Minuten abgeschlossen, obwohl der Prozess bei größeren oder verteilteren Domänen bis zu 1 Stunde dauern kann.

Verwalten von Gastbenutzern über den MyWorkDrive-Webclient.

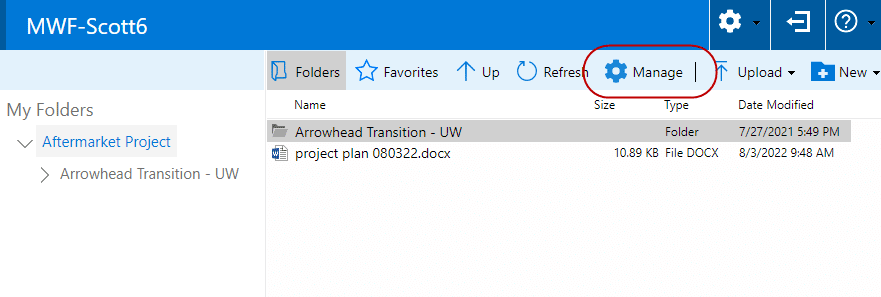

Wenn sich Benutzer mit aktivierter Manager-Rolle beim MyWorkDrive-Webclient anmelden, haben die so konfigurierten Freigaben im Menü eine zusätzliche Schaltfläche mit dem Titel „Verwalten“.

Beachten Sie, dass die Verwaltungsfunktion für Benutzer nur im MyWorkDrive-Webclient verfügbar ist.

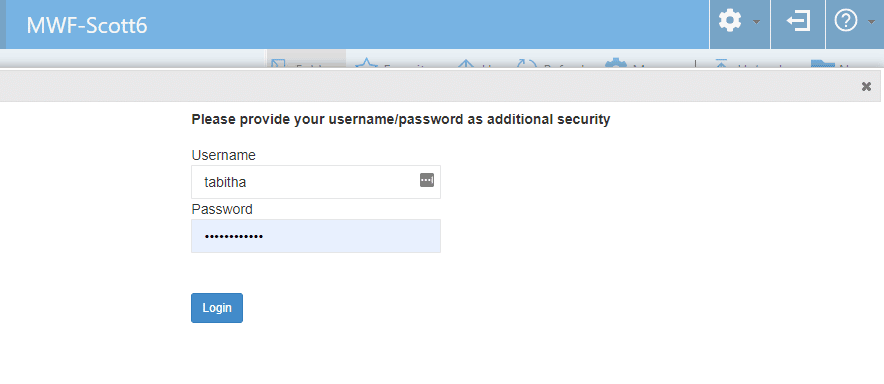

Durch Klicken auf „Verwalten“ wird ein neues Fenster geöffnet, in dem der Benutzer aus Sicherheitsgründen möglicherweise zur Eingabe eines sekundären Logins aufgefordert wird.

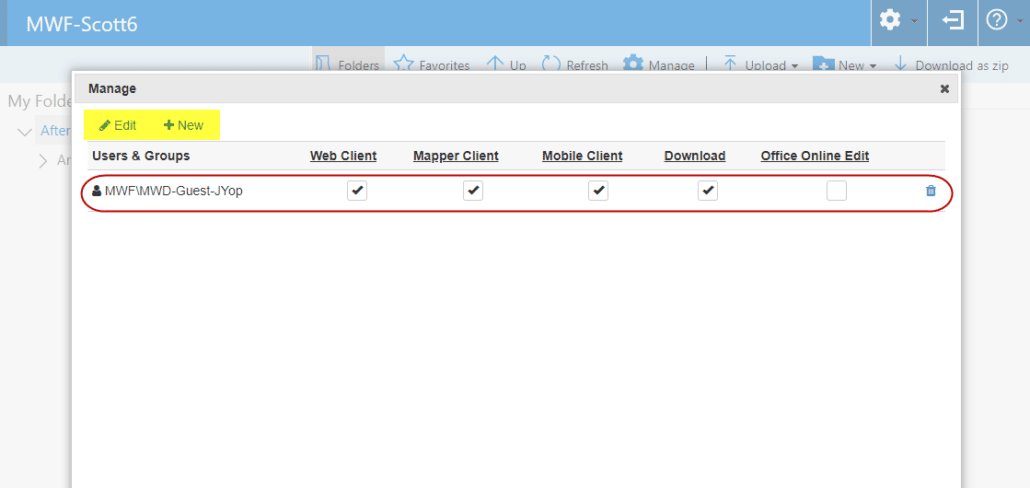

Nach dem Abschluss einer sekundären Anmeldung (falls erforderlich) wird dem Benutzer eine ähnliche Oberfläche zur Verwaltung von Gastbenutzern angezeigt, wie sie in Admin angezeigt wird.

Vorhandene Gäste, die zu der Freigabe eingeladen wurden, werden angezeigt, die geändert/gelöscht werden können, und Links zum Hinzufügen eines vorhandenen Gasts zu einer neuen Freigabe oder zum Einladen eines neuen Gasts sind enthalten.

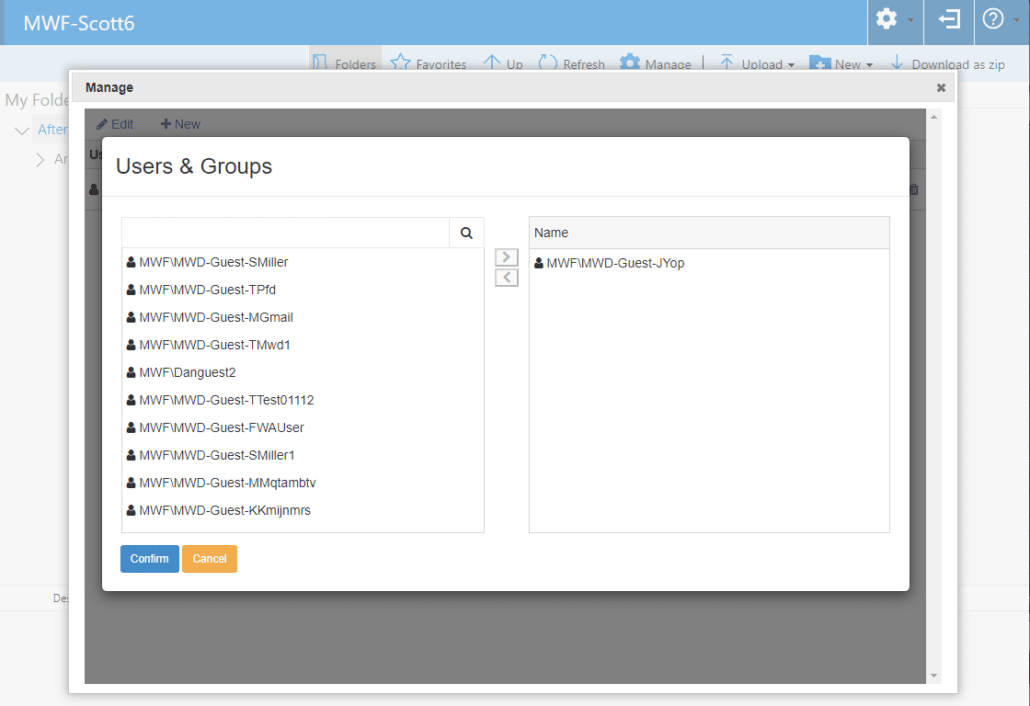

Über die Schaltfläche Bearbeiten wird eine Liste bestehender Gäste der Domain angezeigt, die zuvor zu Freigaben auf dem MyWorkDrive-Server eingeladen wurden und denen zusätzlich Zugriff auf diese Freigabe gewährt werden kann.

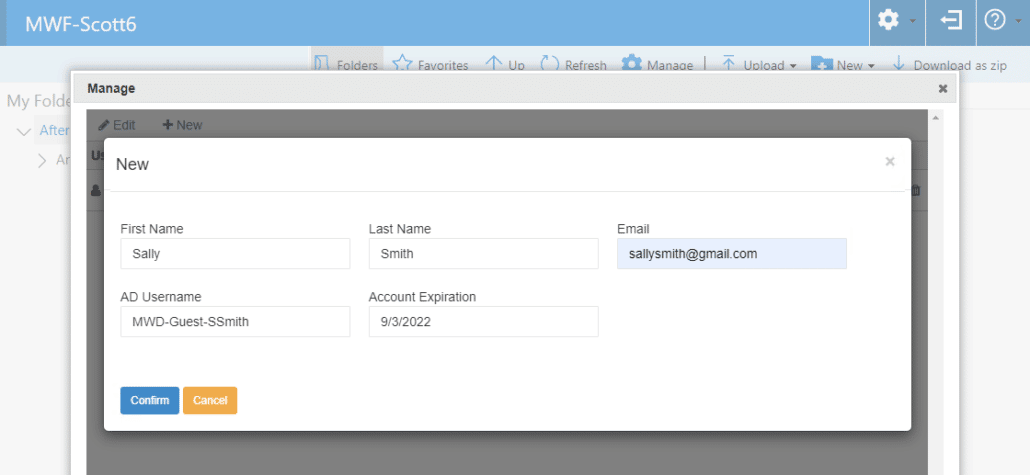

Durch die Verwendung der Schaltfläche „Hinzufügen“ kann der Manager den Namen und die E-Mail-Adresse eines Benutzers hinzufügen, um ihn zur Freigabe einzuladen. Dies folgt dem gleichen Prozess wie das Einladen eines Benutzers über das Admin-Panel und fügt den Benutzer zu Azure AD und Local AD hinzu, weist ihn der entsprechenden Gruppe zu und sendet ihm eine E-Mail mit Links, um die Einladung anzunehmen und auf die Freigabe zuzugreifen.

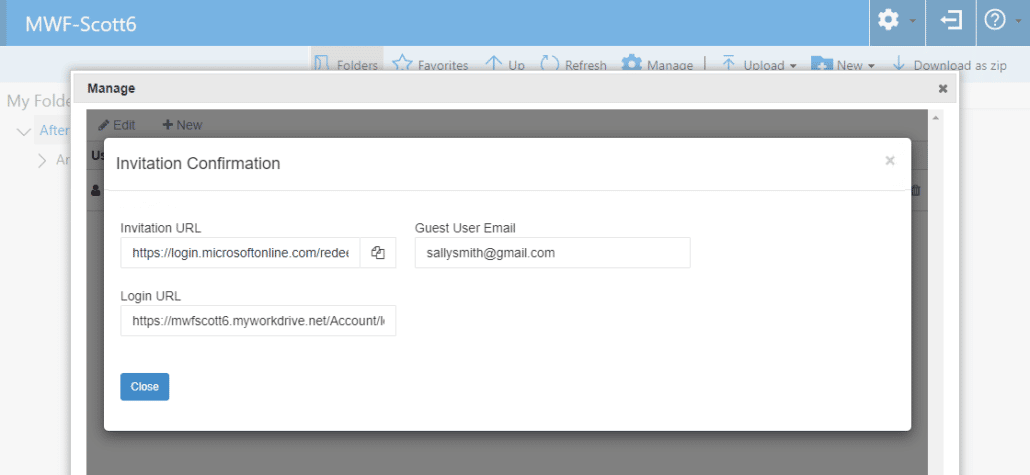

Wie beim Einladen über den Administrator wird nach dem Hinzufügen des Benutzers eine Bestätigungsseite mit einem Link zur Einladungs-URL und zur Anmelde-URL angezeigt, falls der Manager den eingeladenen Gastbenutzer manuell über seine Zugangsinformationen informieren möchte.

Konfiguration bei Verwendung von Entra ID für Identität

Wenn Sie Entra ID anstelle von Active Directory zur Identität verwenden, werden Gastbenutzer aus der Perspektive von MyWorkDrive als Benutzer behandelt. Ihnen kann der Zugriff auf Freigaben über den Namen oder durch Aufnahme in eine Gruppe gewährt werden, genau wie Mandantenmitgliedern. Wir bieten auch die Option „Alle Gäste“ an, um eine Freigabe speziell für Gastbenutzer einfach zu konfigurieren.

Beachten Sie, dass sie auch über die entsprechende Methode für den Speicher/die Freigabe (RBAC, Entra ID, ACL) über die Berechtigung zum Speichern verfügen müssen, wenn Sie für den Zugriff Entra ID oder eine verwaltete Identität verwenden. Weitere Informationen zu Speicheroptionen finden Sie in unserem Lagerungsanleitung.

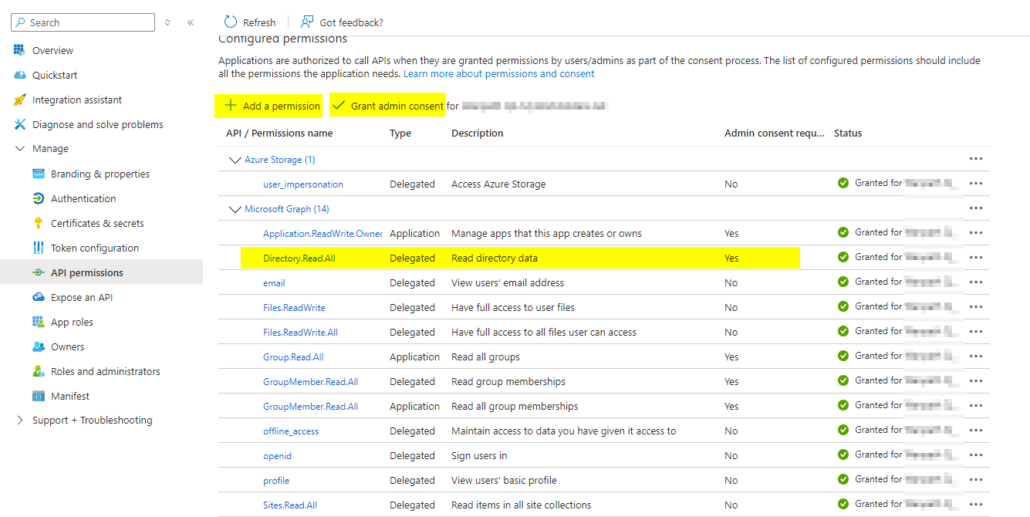

Zusätzliche Berechtigungsanforderungen

In seltenen Fällen wurde berichtet, dass Gastbenutzer beim Versuch, auf MyWorkDrive zuzugreifen, möglicherweise eine Fehlermeldung erhalten.

„Ein Fehler ist aufgetreten.

Wir entschuldigen uns für die Unannehmlichkeiten, aber bei der Verarbeitung Ihrer Anfrage ist ein unerwarteter Fehler aufgetreten.

Bitte versuchen Sie es später erneut oder wenden Sie sich an Ihr IT-Team, wenn das Problem weiterhin besteht.“

Dieser Fehler kann ein Hinweis darauf sein, dass der betreffende Benutzer zusätzliche Berechtigungen für den Zugriff auf MyWorkDrive benötigt. Das eindeutige Anzeichen dafür ist, dass der Zugriff auf MyWorkDrive für einige Gäste funktioniert, bei einer Minderheit jedoch dieser Fehler beim Zugriffsversuch auftritt.

Laut Microsoft besteht die Lösung darin, der von Ihnen verwendeten Entra ID-App für den Zugriff auf MyWorkDrive (die in Ihrem Azure-Mandanten eingerichtet und unter Integrationen für den Entra ID-Zugriff konfiguriert ist) eine zusätzliche Berechtigung hinzuzufügen.

Bearbeiten Sie Ihre App in Enterprise Applications in Entra und fügen Sie in API Permissions die Microsoft Graph Delegated Permission hinzu.

Verzeichnis.Alles.Lesen.

Und erteilen Sie die Zustimmung des Administrators.