Wie können wir Ihnen heute helfen?

Hinzufügen von MyWorkDrive zu einer Sonicwall SSL VPN-Appliance

Sonicwall VPN-Appliances unterstützen das Auslagern von Anwendungen auf interne Reverse-Proxy-Webserver. Obwohl http(s)-Lesezeichen für einige Websites funktionieren, sind sie nur sehr eingeschränkt verfügbar und ermöglichen kein echtes Reverse-Proxying von Webanwendungen. Sonicwall stellt das folgende Supportdokument zur Verfügung, das beschreibt Auslagern von Anwendungen.

Führen Sie die folgenden Schritte aus, um das Anwendungs-Offloading der MyWorkDrive-Website zu aktivieren, das auf eine interne IP-Adresse verweist:

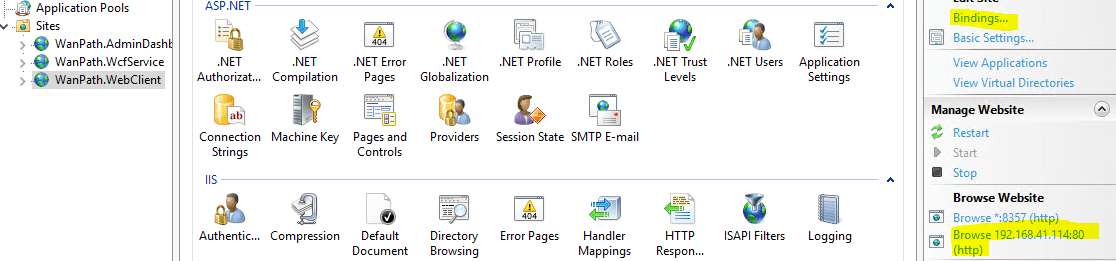

Stellen Sie sicher, dass die MyWorkDrive WebClient-Site an Port 80 gebunden ist (wenn Sie möchten, können Sie auch Port 443 verwenden, wenn dieser mit einem SSL-Zertifikat an die Site gebunden ist, aber extern verschlüsselt die Sonicwall SSL VPN/SMA-Appliance die Site mithilfe Ihres Anwendungs-Offload-Site-Hosts Name.

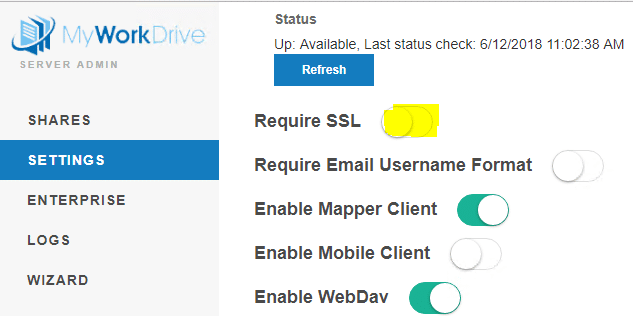

2. Stellen Sie sicher, dass „SSL erforderlich“ unter den Einstellungen im MyWorkDrive-Administrator nicht aktiviert ist (nur erforderlich, wenn Sie keine Verbindung über https/Port 443 herstellen).

3. Testen Sie den internen Zugriff und beheben Sie alle Windows-Firewall-Einstellungen auf dem MyWorkDrive-Server, um sicherzustellen, dass die Website unter http:// Ihrer IP-Adresse zugänglich ist: z. B http://192.168.1.34

4. Bestimmen Sie einen Hostnamen, den Sie für Benutzer verwenden, um auf diese neue Portal-Site zu verweisen. Es wird eine 2 seinnd Site (nicht dieselbe Site) auf Ihrem SMA-Gerät. Beispielsweise könnte Ihre Hauptseite sein https://remote.yourcompany.com und Ihre MWD-Site könnte es sein https://files.yourcompany.com. Installieren Sie entweder ein Platzhalterzertifikat für beide Hosts oder ein zusätzliches SSL-Zertifikat für den Hostnamen Ihrer neuen MWD-Anwendung.

5. Erstellen Sie die Application Offload-Site auf der Sonicwall Appliance – gehen Sie zu Portale, klicken Sie auf „Offload Web Application“. Lassen Sie den Standardtyp „Allgemein“ ausgewählt und klicken Sie auf „Weiter“:

6. Geben Sie einen Portalnamen ein, den Portaldomänennamen (dies ist ein tatsächlicher FQDN, auf den Sie in Ihrem öffentlichen DNS verweisen):

7. Klicken Sie auf „Weiter“, um die Sicherheit einzurichten (vorausgesetzt, die Web Application Firewall ist lizenziert) und passen Sie dann in Schritt 4 den Portalnamen an, um ihn als Ihre MyWorkDrive-Site zu identifizieren.

8. Klicken Sie auf Fertig stellen. Ihr Sonicwall-Website-Portal wird neu gestartet (weniger als 30 Sekunden).

9. Fügen Sie optional das neue Portal zu Ihren Active Directory-Domänen unter Portale hinzu. Dies erfordert, dass sich Benutzer zweimal anmelden, um eine Verbindung zur Website herzustellen.

10. Testzugriff: Richten Sie einen externen PC mit einem manuellen Hosteintrag für die externe IP Ihrer Sonicwall-Appliance ein, der den Hostnamen verwendet, den Sie in Schritt 4 erstellt haben – z. B. files.yourcompany.com

11. Stellen Sie eine Verbindung zu Ihrer neuen Anwendungs-Offload-Site für virtuelle Appliances her – z https://files.yourcompany.com und Testzugang. Sie sollten sich problemlos anmelden und auf Dateien auf Ihrem MyWorkDrive-Server zugreifen können.

12. Schließen Sie die Einrichtung ab, indem Sie Ihre öffentlichen DNS-Einträge erstellen.

13. Erstellen Sie optional ein externes Lesezeichen auf Ihrem primären Sonicwall SSL VPN-Portal, das auf Ihre neue Portal-URL verweist – z https://files.yourcompany.com

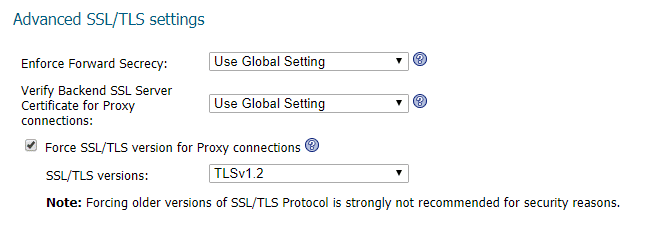

14. Bearbeiten Sie optional die Einstellungen „Portal – Offloaded Web Application – Virtual Host“, um sichere Kommunikation mit der MWD-Back-End-Site zu erfordern (vorausgesetzt, ein SSL-Zertifikat ist in der MWD-Webclient-Site vorhanden, die an Port 443 gebunden ist) und aktivieren Sie TLS 1.2-Kommunikation, um die gesamte Kommunikation mit der Rückseite zu verschlüsseln Endseite. Klicken Sie auf das Kästchen, um die SSL/TLS-Version für Proxy-Verbindungen zu erzwingen – wählen Sie TLS v1.2: