Wie können wir Ihnen heute helfen?

Firewall-Einstellungen für MyWorkDrive Server

Inhalt

Überblick

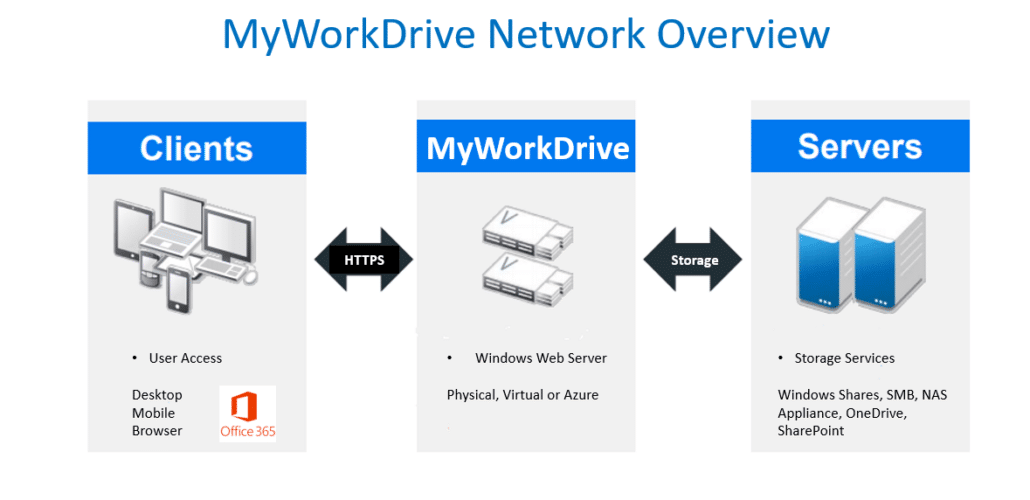

Administratoren möchten die MyWorkDrive-Server-Client-Site so sperren, dass sie nur aus eingeschränkten Netzwerken zugänglich ist, oder die Site nicht veröffentlichen und den Zugriff nur aus internen LAN-Segmenten zulassen. Dies wird normalerweise verwendet, wenn der Administrator Zugriff auf die Web File Manager-Site gewähren möchte, um Dokumente in Office 365 anzuzeigen und zu bearbeiten, aber den externen Zugriff einschränken möchte. Ansicht typisch Diagramme für Netzwerkbereitstellungsszenarien finden Sie hier.

Eine Firewall-Sperre ist möglich und MyWorkDrive funktioniert und ermöglicht die Online-Bearbeitung von Office-Dokumenten, selbst wenn es nur auf WAN-IPs oder LAN-Segmente des Unternehmens beschränkt ist, mit den folgenden Einschränkungen:

- Die externe OneDrive-Dateifreigabe funktioniert nicht (eine öffentlich zugängliche Webdatei-Manager-URL ist erforderlich, damit Microsoft Dateien auf OneDrive kopieren kann), es sei denn, der Server kann auf https://*.live.com zugreifen und https://wp-onedrive-api.wanpath.net für die externe OneDrive-Freigabe.

- Ein interner Hostname muss verwendet werden, um auf die Site für die interne Dateifreigabe zu verweisen – zum Beispiel: https://share.mycompany.local wenn nur auf das interne LAN verwiesen wird.

- Die Office 365-Bearbeitung muss im MyWorkDrive-Server-Admin-Panel aktiviert sein.

Bitte beachten Sie, dass die Online-Bearbeitung von Office auch dann funktioniert, wenn die Web File Manager-Client-Site gesperrt ist, da sie während Office-Online-Bearbeitungstransaktionen auf Sitzungsbasis über unseren MyWorkDrive-Reverse-Proxy in Azure verfügbar gemacht wird, der nur für Microsoft Office-Online-Hosts gesperrt ist. Ausführliche Informationen finden Sie hier Artikel. Zusätzlich zur Firewall-Sperre empfehlen wir auch, nicht benötigte Verschlüsselungen zu deaktivieren. Sehen Sie sich unsere an Schritte zum Sperren von IIS SSL für Compliance und Sicherheit für weitere Informationen.

Ausgehende Firewall-Anforderungen

Um korrekt zu funktionieren, benötigt der MyWorkDrive-Server ausgehenden Zugriff auf die folgenden Hosts und TCP-Ports:

- MyWorkDrive-Lizenzserver unter license.wanpath.net auf SSL-Port 443

- Port 443 zu *.live.com für die externe OneDrive-Freigabe zusammen mit Office 365-URLs und IP-Adressbereichen gemäß Microsoft-Artikel Hier.

- Port 443 zu login.microsoftonline.com für OIDC-Verbindungen, wenn Entra ID oder Saml SSO mit Active Directory verwendet wird, gemäß Microsoft-Artikel, Hier zum Artikel

Server-Version 5.4 und höhere Relay-Anforderungen:

Für Kunden, die CloudFlare Tunnels (ehemals Argo Relays) mit einer der folgenden Optionen verwenden

- Veröffentlichen Ihrer Website im Internet mit Cloud Web Connector (x.myworkdrive.net)

- Office Online-Bearbeitung mit auf MyWorkDrive gehosteten Apps für Graph-API-Verbindungen

- OneDrive- oder SharePoint-Speicher mit von MyWorkDrive gehosteten Apps für GraphAPI-Verbindungen

- Entra ID Identity mit gehosteter MyWorkDrive-App für Graph-API-Verbindungen

- oder Verbindungen zu Azure Storage mithilfe von auf MyWorkDrive gehosteten Apps (Graph API-Verbindungen)

Diese Verbindungen werden weitergeleitet durch Cloudflare-Tunnel. Cloudflare benötigt TCP-Port 7844 ausgehend von Ihrem Server, um Cloudflare-IPs. MyWorkDrive empfiehlt eine direkte Internetverbindung – ausgehende Proxy-Dienste (normalerweise Webfilterung) können die Online-Bearbeitungsfunktionen von Office 365 und die Nutzung von MyWorkDrive.net beeinträchtigen.

Ab Version 5.3 kann ein ausgehender Proxyserver im MyWorkDrive-Admin-Panel unter Einstellungen im Format http://Hostname oder IP-Adresse und optionaler Portnummer angegeben werden. Zum Beispiel http://10.10.10.10 oder http://10.10.10.10:8888.

Server-Version 5.3 und niedrigere Relay-Anforderungen:

Relays werden auf Server 5.3 oder niedriger nicht mehr unterstützt. Aktualisieren Sie auf 5.4 Server oder höher.

Virenschutz

Warnung: Auf dem Server installierte Antivirensoftware kann die Kommunikation Ihres MyWorkDrive mit Microsoft Azure für unsere Office 365- und Cloud Connectors beeinträchtigen, wenn Firewallfunktionen aktiviert sind. Überprüfen Sie unsere Antivirus-Artikel für Einstellungen und Ausnahmen.

Fehlerbehebung bei Problemen mit der Office 365- und Cloud Connector-Firewall

Wenn die grundlegende Fehlerbehebung des Cloud Connectors fehlschlägt, verwenden Sie Dieser Beitrag Beginnen Sie mit der weiteren Fehlerbehebung, indem Sie sicherstellen, dass die Office 365-Bearbeitungsfunktion und/oder die Cloud-Konnektoren im MWD-Server-Administrationsbereich unter „Einstellungen“ aktiviert sind. Wenn aktiviert, suchen Sie in services.msc auf Ihrem Server nach „Cloudflared Tunnel Agent“. Es sollte ausgeführt werden.

Wenn der Dienst seit mindestens 15 Minuten ausgeführt wird, testen Sie als Nächstes den ausgehenden Firewall-Zugriff. Geben Sie an einer Eingabeaufforderung „Netstat -b“ ein. Beachten Sie alle Verbindungen für Portbridge. Ein fehlerfreier Dienst sollte etwa wie unten angezeigt werden, wobei https und 7844-Ports geöffnet sind und sich im Status „ESTABLISHED“ befinden.

Wenn diese fehlen, überprüfen Sie unsere ausgehenden Firewall-Regeln, entfernen Sie jegliche Antivirus-Software vom MWD-Server und stellen Sie sicher, dass Ihr MWD-Server über eine vollständige Internetverbindung verfügt. Führen Sie dann netstat -b erneut aus, um zu sehen, ob ausgehende Verbindungen hergestellt werden.

Netstat -b gesunde ausgehende Verbindungen Cloudflare:

[cloudflared.exe] TCP 192.168.41.111:56200 198.41.200.233:7844 HERGESTELLT

[cloudflared.exe] TCP 192.168.41.111:56201 198.41.192.107:7844 HERGESTELLT

[cloudflared.exe] TCP 192.168.41.111:56202 198.41.200.113:7844 HERGESTELLT

[cloudflared.exe] TCP 192.168.41.111:56208 52.230.222.68:https HERGESTELLT

Testen Sie die Kommunikation auf Port 7844 ausgehend zum Cloudflare-Tunneldienst:

Starten Sie Powershell auf dem MyWorkDrive-Server und geben Sie den folgenden Befehl ein:

test-netconnection -computername 198.41.192.7 -port 7844 (Diese IP ist möglicherweise nicht verfügbar. Sie können Ihr Cloudflare-Protokoll in den MyWorkDrive-Protokollen auf IP-Adressen überprüfen, die der Connector zu verwenden versucht.)

Die Ergebnisse sollten wie folgt zurückkommen:

TcpTestSucceded: True: Computername: 198.41.192.7 RemoteAddress: 198.41.192.7 RemotePort: 7844 InterfaceAlias: Lan SourceAddress: 10.10.200.20 TcpTestSucceded: True

Wenn TcPTestSucceded false zurückgibt, blockiert eine Firewall oder ein Antivirus den TCP-Port 7844 ausgehend vom MyWorkDrive-Server und muss untersucht werden.

Clustering

Wenn Sie Clustering mit Clustering von Konfigurationsdateien auf einem SMB-Pfad aktiviert haben, müssen alle MyWorkDrive-Server in der Lage sein, die Cluster-Konfigurationsdateien über SMB zu erreichen.

Wenn Sie die Clusterung von Sitzungen und Sperren über die Datenbank aktiviert haben, müssen alle MyWorkDrive-Server die Datenbank über die entsprechenden Ports erreichen können.

Microsoft-Einstellungen (normalerweise TCP-Port 1433)

PostgreSQL-Einstellungen (normalerweise TCP-Port 5432)

DMZ/LAN-Ports und Verbindungen

MyWorkDrive stellt keine Anforderungen an die Platzierung in Bezug auf Firewalls oder die Verwendung in einer DMZ. Es bleibt Ihnen überlassen, wo Sie den MyWorkDrive-Server platzieren und wie Sie die notwendigen Verbindungen zu Netzwerkressourcen berücksichtigen möchten.

Für interne Verbindungen zu LAN-Ressourcen (AD, LDAP, SMB, DNS usw.) verwendet MyWorkDrive herkömmliche Netzwerkports, wenn es über Active Directory Identity eine Verbindung zu LAN-Ressourcen herstellt (Entra ID Identity in Version 7 und höher erfordert keine LAN-Ressourcen).

Alle externen eingehenden Verbindungen zum MyWorkDrive-Server erfolgen über 443 (oder die von Ihnen gewählten Ports). beim Veröffentlichen mit Proxies/Reverse Proxies) und 7844 ausgehend, wenn der Cloud Web Connector oder Cloudflare-Tunnel mit Office Online oder OneDrive/SharePoint/Azure-Speicher verwendet werden.

LAN-Ports erforderlich

Für MyWorkDrive mit Active Directory-Identität

Laut Microsoft

und Community-DiskussionenDiese Ports sind erforderlich, damit Server mit Active Directory- und SMB-Ressourcen kommunizieren können.

Dynamischer Portbereich mit hoher Anzahl

LDAP verwendet einen hohen Zahlendynamikbereich und diese Ports müssen für Geräte verfügbar sein, die sich außerhalb der Firewall oder in der DMZ befinden, um mit AD und Netzwerkressourcen zu kommunizieren. Sie können diese Bereiche nicht blockieren und haben keine ordnungsgemäße Funktion mit Active Directory

Startport: 49152

Endport: 65535

9389 ADWS

MyWorkDrive verwendet ADWS als Teil der Strategie zur Suche nach Benutzergruppenmitgliedschaften. Bitte stellen Sie sicher, dass 9389 für den MyWorkDrive-Server verfügbar ist.

Sicheres LDAP LDAPS 636 und 3269

MyWorkDrive stellt keine direkte Verbindung zu LDAP oder AD her. MyWorkDrive stellt eine Verbindung über den der Domäne beigetretenen Server her, auf dem MyWorkDrive installiert ist. Die Verbindung zu LDAPS wird zwischen dem Hostcomputer und der Domäne hergestellt. Wenn Sie also LDAPS verwenden möchten, stellen Sie sicher, dass es in der Domäne konfiguriert ist und der Windows-Server, auf dem MyWorkDrive installiert ist, ordnungsgemäß konfiguriert ist.

Für den ordnungsgemäßen Betrieb sind sowohl 636 als auch 3269 erforderlich.

Referenz

https://learn.microsoft.com/en-us/archive/technet-wiki/18254.active-directory-ldaps-636-and-msft-gc-ssl-3269-service

https://learn.microsoft.com/en-us/troubleshoot/windows-server/identity/enable-ldap-over-ssl-3rd-certification-authority

Community-Diskussion

https://learn.microsoft.com/en-us/archive/msdn-technet-forums/ff0fc815-69be-4239-8a03-27cfd444d04c

https://learn.microsoft.com/en-us/archive/msdn-technet-forums/406bdeb4-3a52-422e-84c3-bf9444fc1751

https://petri.com/enable-secure-ldap-windows-server-2008-2012-dc/

LDAP mit Kanalbindungsalternative

https://4sysops.com/archives/secure-domain-controllers-with-ldap-channel-binding-and-ldap-signing/