¿Cómo podemos ayudarle hoy?

Integración de tunelización de MyWorkDrive Cloudflare®

Contenido

Introducción

Nuestro portal web MyWorkDrive File Remote Access Server se puede integrar fácilmente con Túnel Cloudflare® servicios para proporcionar automáticamente una dirección web segura sin exponer el servidor MyWorkDrive a Internet ni aprovisionar dispositivos de seguridad. La Internet pública hace todo lo posible para entregar su contenido, pero no puede dar cuenta de la congestión de la red, lo que genera tiempos de carga lentos y una experiencia degradada para el usuario final. Simplemente habilitando Cloudflare Argo para que proyecte la resolución de nombres DNS para un host, la congestión de la red en tiempo real y el enrutamiento del tráfico web a través de las rutas de red más rápidas y confiables son automáticos. En promedio, los sitios web funcionan 30% más rápido. Opcionalmente, los clientes también pueden utilizar Argo Tunneling para invertir el tráfico de proxy a través de un agente de túnel Argo. Si bien los clientes de grandes empresas pueden desear utilizar sus propios conexión directa (con su propio nombre de host/certificado SSL) y administrar su propio servidor de Office Online, mediante el uso de nuestra integración con Argo de Cloudflare y el servicio de túnel, las empresas de cualquier tamaño pueden alcanzar más fácilmente las mismas o mejores velocidades de red, seguridad y objetivos de cumplimiento.

Descripción general de los beneficios

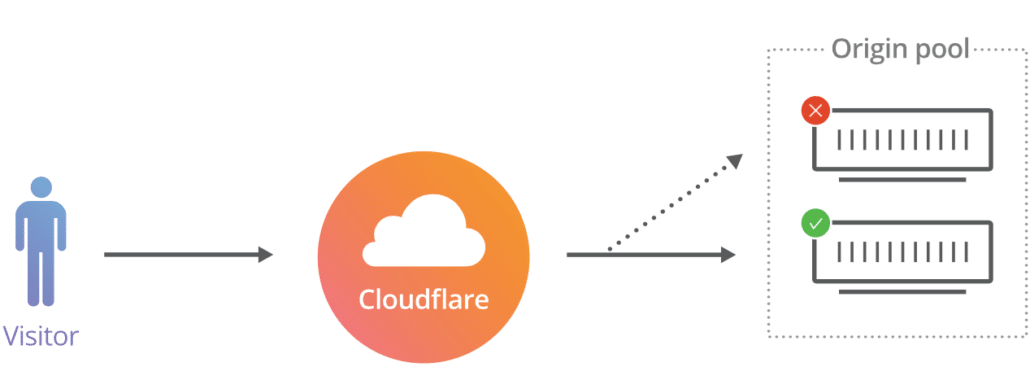

Usando un agente liviano instalado en el servidor MyWorkDrive, Cloudflare Argo Tunnel crea un túnel encriptado entre el centro de datos de Cloudflare más cercano y el servidor MyWorkDrive sin abrir un puerto de entrada público. Esto ofrece una capa adicional de protección para mantener disponible el sitio web del servidor MyWorkDrive al proteger la dirección IP de la exposición y los ataques DDoS. A partir de la versión 5.4, la integración de MyWorkDrive es fácil, simplemente habilite nuestra integración de Cloud Web Connector u Office 365 Online.

Enrutamiento inteligente Argo

Enruta automáticamente el tráfico alrededor de la congestión de la red para mejorar el rendimiento y reducir la latencia. La red de Cloudflare enruta más de 10 billones de solicitudes globales por mes, lo que brinda a Cloudflare Tunneling un punto de vista único para detectar la congestión en tiempo real y enrutar el tráfico web a través de la ruta de red más rápida y confiable.

Seguridad mejorada

Las funciones integradas de Firewall de aplicaciones web (WAF) protegen nuevamente Cross-Site Scripting, SQL Injection, Cross-Site Request Forgery y el conjunto de reglas de seguridad OWASP en el borde, protegiendo su sitio web MyWorkDrive de las 10 vulnerabilidades principales de OWASP en todo momento. Al utilizar el servicio de tunelización de Cloudflare, una calificación A+ en Escaneo SSL de Qualys SSL Labs se logra instantáneamente sin configuración manual o bloqueo de protocolos IIS necesario. El firewall de aplicaciones web (WAF) de Cloudflare es compatible con PCI, lo que permite a los clientes cumplir con el requisito de PCI 6.6 al instante cuando se habilita junto con MyWorkDrive.

Protección de denegación de servicio

DDoS significa Denegación de servicio distribuida y es un término utilizado para describir ataques en las capas de Red, Transporte y Aplicación del Modelo de interconexión de sistemas abiertos (OSI). Los ataques a la capa de red, aplicación e IP se eliminan automáticamente en la red de Cloudflare antes de llegar a su servidor MyWorkDrive.

Instalación automática de SSL

El servidor MyWorkDrive aprovisiona y desaprovisiona automáticamente Certificados SSL únicos para uso exclusivo de cada servidor MyWorkDrive. La integración SSL entre MyWorkDrive Server y Cloudflare Argo Tunneling es automática y garantiza que su sitio web esté cifrado de extremo a extremo sin exponer sus servidores a Internet ni administrar certificados SSL y reglas de firewall.

Cómo funciona

El túnel Argo funciona instalando un agente en cada servidor web Windows IIS. El agente de túnel está configurado para conectarse a un puerto local y realiza una conexión saliente segura en el puerto TCP 7844 a las redes de Cloudflare. No es necesario exponer los puertos de firewall entrantes. A continuación, se crea y configura un host en Cloudflare para transmitir las solicitudes entrantes al host interno (el origen). En configuraciones avanzadas, los hosts de origen interno se pueden configurar para conmutación por error y balanceo de carga. Cloudflare Argo requiere el puerto TCP 7844 saliente de su servidor para IP de Cloudflare.

Empezar

¡Nuevo! A partir de la versión 6.4, no hay límites de tamaño de archivo cuando se usa Cloud Web Connector. El límite anterior de 200 MB (6.1.1 y posterior) o el límite de 100 MB (5.4 - 6.0.2) ya no se aplica.

Para versiones anteriores,

A partir de la versión 5.4 de MyWorkDrive, los túneles de Cloudflare se configuran automáticamente cuando nuestros servicios de Cloud Web Connector u Office 365 Online están habilitados con un límite de tamaño de archivo de 100 MB restringido a nuestro dominio MyWorkDrive.net. Con la versión 6.1.1 y posteriores, el límite de tamaño de archivo se eleva a 200 MB.

Es posible que aún desee crear sus propios túneles de Cloudflare para aprovechar otras funciones de seguridad de Cloudflare o poder administrar su propio WAF y configuraciones. El Documentación de Cloudflare Argo aquí tiene detalles completos.

Ejecutar su propio Cloudflare con MyWorkDrive

Dos notas importantes a tener en cuenta al ejecutar sus propios túneles de Cloudflare con MyWorkDrive.

Ejecutar su propia junto con MyWorkDrive

MyWorkDrive configura el servicio Argo/Cloudflare para usar la ubicación c:\wanpath\wanpath.data\settings para los archivos yml, pem y/o json de cloudflare (los archivos exactos que tendrá dependerán de si está usando túneles con nombre o no) .

Hay dos opciones para ejecutar su propio túnel en un servidor MyWorkDrive

Uso de las rutas predeterminadas de MyWorkDrive

La primera sería utilizar esas ubicaciones también para sus archivos. Tenga en cuenta que se sobrescribirán en cada actualización, así que mantenga una copia de seguridad de esos archivos para restaurarlos después de actualizar MyWorkDrive. Restáurelos antes de iniciar el servicio Argo/Cloudflare.

Creando tu propio servicio

Alternativamente, puede que le resulte más fácil crear un segundo servicio de Cloudflare, para que pueda ejecutar ambos. De esa manera, sus rutas/servicios nunca se sobrescriben (e incluso puede ejecutar ambos si lo necesita/quiere).

Estas instrucciones asumen que ya instaló MyworkDrive y tiene un servicio de Cloudflare en servicios.

También asumen que está utilizando la ruta c:\cloudflare para su ejecutable y archivos de cloudflare. Si los ha almacenado en otra ubicación, actualice estas instrucciones según corresponda.

1) Actualice ImagePath HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cloudflared con su ImagePath:

C:\Cloudflare\cloudflared.exe –config C:\Cloudflare\cloudflared.yml ejecución del túnel

2) Cambiar el nombre: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cloudflared a Cloudflared2

3) Cambiar el nombre de HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\Application\Cloudflared a Cloudflare2

A continuación, se ejecutará con sus propias credenciales y la ruta del instalador.

Cuando vuelva a instalar MyWorkDrive, volverá a crear un servicio cloudflared en nuestras rutas, que puede ignorar con seguridad si solo está ejecutando su propia instancia de Cloudflare.

Si desea ejecutar la edición de Office Online junto con su propio Cloudflare, vaya a configurar Office Online en MyWorkDrive después de haber reinstalado MyWorkDrive y vuelto a crear nuestro servicio Cloudflare predeterminado.

Monitoreo de su WAF

Ocasionalmente, el WAF de Cloudflare puede dar un falso positivo en la API de MyWorkDrive para los clientes de Map Drive o la edición de Office Online, y dar como resultado operaciones de archivos inesperadas, como archivos que no se abren, archivos que no se guardan o archivos dañados al guardar.

Si está utilizando el WAF de Cloudflare, se le recomienda monitorear la actividad de registro en Cloudflare y ajustar las reglas para evitar la corrupción de datos. En particular, el paquete OWASP.