Hoe kunnen we u vandaag helpen?

MyWorkDrive Cloudflare® Tunneling-integratie

Inhoud

Invoering

Onze MyWorkDrive File Remote Access Server-webportal kan eenvoudig worden geïntegreerd met: Cloudflare®-tunnel services om automatisch een veilig webadres te bieden zonder de MyWorkDrive-server bloot te stellen aan internet of beveiligingsapparatuur in te richten. Het openbare internet doet zijn best om uw inhoud te leveren, maar het kan geen rekening houden met netwerkcongestie, wat leidt tot trage laadtijden en een slechtere eindgebruikerservaring. Door simpelweg Cloudflare Argo in te schakelen om DNS-naamomzetting voor een host te proxyen, is real-time netwerkcongestie en routering van webverkeer over de snelste en meest betrouwbare netwerkpaden automatisch. Gemiddeld presteren websites 30% sneller. Optioneel kunnen klanten Argo Tunneling ook gebruiken om proxyverkeer om te keren via een Argo-tunnelagent. Terwijl grote zakelijke klanten misschien hun eigen willen gebruiken directe verbinding (met hun eigen hostnaam/SSL-certificaat) en hun eigen Office Online-server beheren, door gebruik te maken van onze integratie met Cloudflare's Argo en tunnelservice, kunnen dezelfde of betere netwerksnelheden, beveiligings- en nalevingsdoelstellingen gemakkelijker worden bereikt door bedrijven van elke omvang.

Voordelen overzicht

Met behulp van een lichtgewicht agent die op de MyWorkDrive-server is geïnstalleerd, creëert Cloudflare Argo Tunnel een gecodeerde tunnel tussen het dichtstbijzijnde Cloudflare-datacenter en de MyWorkDrive-server zonder een openbare inkomende poort te openen. Dit biedt een extra beschermingslaag om de MyWorkDrive-serverwebsite beschikbaar te houden door het IP-adres te beschermen tegen blootstelling en DDoS-aanvallen. Beginnen met versie 5.4 MyWorkDrive-integratie is eenvoudig, schakel gewoon onze Cloud Web Connector of Office 365 Online-integratie in.

Argo Slimme routering

Leidt verkeer automatisch rond netwerkcongestie om de prestaties te verbeteren en latentie te verminderen. Het Cloudflare-netwerk routeert meer dan 10 biljoen wereldwijde verzoeken per maand, wat Cloudflare Tunneling een uniek uitkijkpunt biedt om real-time congestie te detecteren en webverkeer over het snelste en meest betrouwbare netwerkpad te leiden.

Verbeterde beveiliging

De ingebouwde Web Application Firewall (WAF)-functies beschermen opnieuw Cross-Site Scripting, SQL Injection, Cross-Site Request Forgery en de OWASP-beveiligingsregel aan de rand, waardoor uw MyWorkDrive-website te allen tijde wordt beschermd tegen de OWASP-top-10-kwetsbaarheden. Door gebruik te maken van de Cloudflare Tunneling service een A+ rating op Qualys SSL Labs SSL-scan wordt onmiddellijk bereikt zonder handmatige configuratie of vergrendeling van IIS-protocollen nodig zijn. De Web Application Firewall (WAF) van Cloudflare is PCI-compatibel, waardoor klanten direct aan PCI-vereiste 6.6 kunnen voldoen wanneer deze is ingeschakeld naast MyWorkDrive.

Denial of Service-bescherming

DDoS staat voor Gedistribueerde Denial of Service en is een term die wordt gebruikt om aanvallen op de netwerk-, transport- en applicatielagen van de Open Systems Interconnection (OSI)-model. Aanvallen op de netwerk-, applicatie- en IP-laag worden automatisch op het Cloudflare-netwerk neergezet voordat ze uw MyWorkDrive-server bereiken.

Automatische SSL-installatie

De MyWorkDrive-server levert automatisch unieke SSL-certificaten en maakt deze ongedaan voor exclusief gebruik door elke MyWorkDrive-server. De SSL-integratie tussen de MyWorkDrive-server en Cloudflare Argo Tunneling is automatisch en zorgt ervoor dat uw website van begin tot eind wordt gecodeerd zonder uw servers bloot te stellen aan internet of SSL-certificaten en firewallregels te beheren.

Hoe het werkt

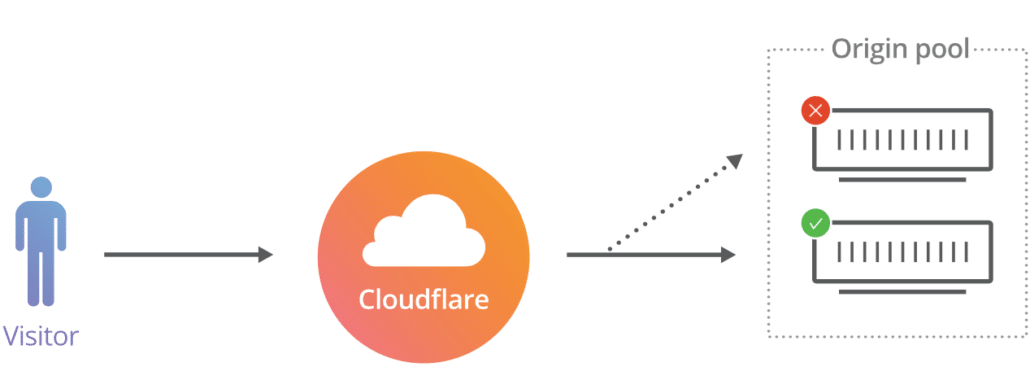

Argo-tunnel werkt door een agent op elke Windows IIS-webserver te installeren. De tunnelagent is geconfigureerd om verbinding te maken met een lokale poort en maakt een veilige uitgaande verbinding op TCP-poort 7844 naar de Cloudflare-netwerken. Er hoeven geen inkomende firewallpoorten te worden blootgesteld. Vervolgens wordt er een host aangemaakt en geconfigureerd in Cloudflare om inkomende verzoeken door te geven aan de interne host (de oorsprong). In geavanceerde configuraties kunnen hosts van interne oorsprong worden geconfigureerd voor failover en taakverdeling. Cloudflare Argo vereist TCP-poort 7844 uitgaand van uw server naar Cloudflare IP's.

Begin

Nieuw! Vanaf versie 6.4 zijn er geen limieten voor de bestandsgrootte bij gebruik van de Cloud Web Connector. De eerdere limiet van 200 MB (6.1.1 en later) of limiet van 100 MB (5.4 – 6.0.2) is niet langer van toepassing.

Voor eerdere versies,

Vanaf versie 5.4 van MyWorkDrive worden Cloudflare-tunnels automatisch voor u geconfigureerd wanneer onze Cloud Web Connector of Office 365 Online-services zijn ingeschakeld met een bestandsgroottelimiet van 100 MB beperkt tot ons MyWorkDrive.net-domein. Met versie 6.1.1 en hoger is de limiet voor de bestandsgrootte verhoogd naar 200 MB.

Misschien wil je nog steeds je eigen Cloudflare-tunnels maken om te profiteren van andere Cloudflare-beveiligingsfuncties, of om je eigen WAF en instellingen te beheren. De Cloudflare Argo-documentatie hier heeft volledige details.

Uw eigen Cloudflare draaien met MyWorkDrive

Twee belangrijke opmerkingen om op te letten bij het uitvoeren van uw eigen Cloudflare-tunnels met MyWorkDrive.

Je eigen runnen naast MyWorkDrive

MyWorkDrive stelt de Argo/Cloudflare-service in om de locatie c:\wanpath\wanpath.data\settings te gebruiken voor de cloudflare yml-, pem- en/of json-bestanden (de exacte bestanden die u zult hebben, zijn afhankelijk van of u benoemde tunnels gebruikt of niet) .

Er zijn twee opties om uw eigen tunnel op een MyWorkDrive-server te laten draaien

De standaardpaden van MyWorkDrive gebruiken

De eerste zou zijn om die locaties ook voor uw bestanden te gebruiken. Houd er rekening mee dat ze bij elke upgrade worden overschreven, dus bewaar een back-up van die bestanden om te herstellen na het upgraden van MyWorkDrive. Herstel ze voordat u de Argo/Cloudflare-service start.

Maak je eigen dienst

Als alternatief vindt u het misschien gemakkelijker om een tweede Cloudflare-service te maken, zodat u beide kunt uitvoeren. Op die manier worden uw paden/service nooit overschreven (en u kunt zelfs beide uitvoeren als u dat nodig hebt/wilt).

Deze instructies gaan ervan uit dat je MyworkDrive al hebt geïnstalleerd en een Cloudflare-service in services hebt.

Ze gaan er ook van uit dat je het pad c:\cloudflare gebruikt voor je uitvoerbare cloudflare-bestand en bestanden. Als u ze op een andere locatie heeft opgeslagen, werkt u deze instructies indien nodig bij.

1) Update ImagePath HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cloudflared met uw ImagePath:

C:\Cloudflare\cloudflared.exe –config C:\Cloudflare\cloudflared.yml tunnelrun

2) Hernoem: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cloudflared naar Cloudflared2

3) Hernoem HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\Application\Cloudflared naar Cloudflare2

U draait dan op uw eigen inloggegevens en installatiepad.

Wanneer je MyWorkDrive opnieuw installeert, wordt er opnieuw een cloudflared-service op onze paden gemaakt, die je veilig kunt negeren als je alleen je eigen instantie van Cloudflare gebruikt.

Als je Office Online-bewerking naast je eigen Cloudflare wilt uitvoeren, configureer dan Office Online in MyWorkDrive nadat je MyWorkDrive opnieuw hebt geïnstalleerd en onze standaard Cloudflare-service opnieuw hebt gemaakt.

Bewaking van uw WAF

De Cloudflare WAF kan af en toe fout-positief zijn op de MyWorkDrive API voor Map Drive-clients of Office Online-bewerking, en resulteren in onverwachte bestandsbewerkingen zoals bestanden die niet worden geopend, bestanden die niet worden opgeslagen of bestanden die worden beschadigd bij het opslaan.

Als u de Cloudflare WAF gebruikt, wordt u aangemoedigd om de logboekactiviteit in Cloudflare te controleren en regels aan te passen om gegevensbeschadiging te voorkomen. Met name het OWASP-pakket.