Como podemos te ajudar hoje?

Integração de encapsulamento MyWorkDrive Cloudflare®

Conteúdo

Introdução

Nosso portal da web do servidor de acesso remoto a arquivos MyWorkDrive pode ser facilmente integrado com Túnel Cloudflare® services para fornecer automaticamente um endereço da Web seguro sem expor o servidor MyWorkDrive à Internet ou provisionar dispositivos de segurança. A Internet pública faz o possível para fornecer seu conteúdo, mas não pode levar em conta o congestionamento da rede, levando a tempos de carregamento lentos e a uma experiência degradada do usuário final. Ao simplesmente habilitar o Cloudflare Argo para fazer proxy da resolução de nome DNS para um host, o congestionamento da rede em tempo real e o roteamento do tráfego da web pelos caminhos de rede mais rápidos e confiáveis são automáticos. Em média, os sites executam 30% mais rápido. Opcionalmente, os clientes também podem utilizar o Argo Tunneling para reverter o tráfego de proxy por meio de um agente de túnel Argo. Embora grandes clientes corporativos possam desejar usar seus próprios conexão direta (com seu próprio nome de host/certificado SSL) e gerenciar seu próprio servidor Office Online, utilizando nossa integração com o serviço de túnel e Argo da Cloudflare, os mesmos ou melhores objetivos de velocidade de rede, segurança e conformidade podem ser alcançados mais facilmente por empresas de qualquer tamanho.

Visão geral dos benefícios

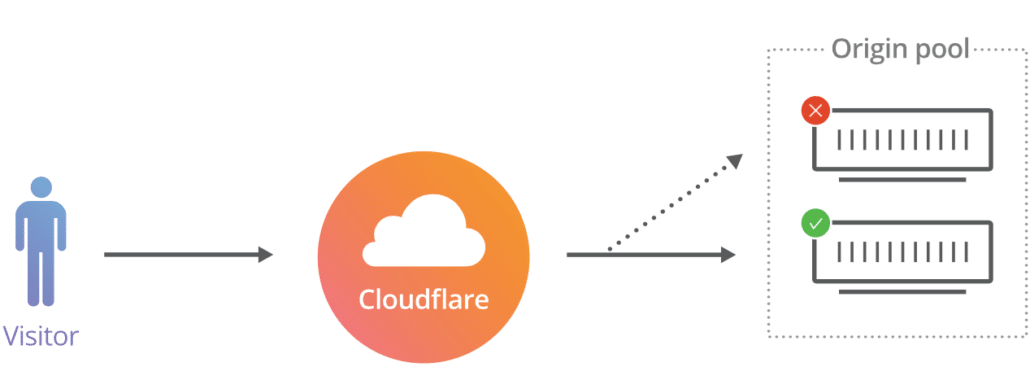

Usando um agente leve instalado no servidor MyWorkDrive, o Cloudflare Argo Tunnel cria um túnel criptografado entre o datacenter Cloudflare mais próximo e o servidor MyWorkDrive sem abrir uma porta de entrada pública. Isso oferece uma camada adicional de proteção para manter o site do servidor MyWorkDrive disponível, protegendo o endereço IP contra exposição e ataques DDoS. A partir da versão 5.4, a integração do MyWorkDrive é fácil, basta habilitar nosso Cloud Web Connector ou a integração do Office 365 Online.

Roteamento Argo Smart

Roteia automaticamente o tráfego ao redor do congestionamento da rede para melhorar o desempenho e reduzir a latência. A rede Cloudflare roteia mais de 10 trilhões de solicitações globais por mês, fornecendo ao Cloudflare Tunneling um ponto de vantagem exclusivo para detectar congestionamentos em tempo real e rotear o tráfego da Web pelo caminho de rede mais rápido e confiável.

Segurança aprimorada

Os recursos integrados do Web Application Firewall (WAF) protegem novamente Cross-Site Scripting, SQL Injection, Cross-Site Request Forgery e a regra de segurança OWASP definida na borda, protegendo seu site MyWorkDrive das 10 principais vulnerabilidades OWASP em todos os momentos. Ao utilizar o serviço Cloudflare Tunneling, uma classificação A+ em Verificação SSL do Qualys SSL Labs é alcançado instantaneamente sem configuração manual ou bloqueio de protocolos IIS necessário. O Web Application Firewall (WAF) da Cloudflare é compatível com PCI, o que permite que os clientes atinjam o requisito PCI 6.6 instantaneamente quando ativado junto com o MyWorkDrive.

Proteção contra negação de serviço

DDoS significa Negação de serviço distribuída e é um termo usado para descrever ataques nas camadas de Rede, Transporte e Aplicação do Modelo de Interconexão de Sistemas Abertos (OSI). Os ataques na camada de rede, aplicativo e IP são descartados automaticamente na rede Cloudflare antes mesmo de atingir seu servidor MyWorkDrive.

Instalação automática de SSL

O servidor MyWorkDrive provisiona e desprovisiona automaticamente Certificados SSL exclusivos para uso exclusivo de cada servidor MyWorkDrive. A integração SSL entre o MyWorkDrive Server e o Cloudflare Argo Tunneling é automática e garante que seu site seja criptografado de ponta a ponta sem expor seus servidores à Internet ou gerenciar certificados SSL e regras de firewall.

Como funciona

O túnel Argo funciona instalando um agente em cada Windows IIS Web Server. O agente de túnel é configurado para se conectar a uma porta local e faz uma conexão segura de saída na porta TCP 7844 para as redes Cloudflare. Nenhuma porta de firewall de entrada precisa ser exposta. Em seguida, um host é criado e configurado no Cloudflare para retransmitir solicitações de entrada para o host interno (a origem). Em configurações avançadas, os hosts de origem interna podem ser configurados para failover e balanceamento de carga. O Cloudflare Argo requer a porta TCP 7844 de saída do seu servidor para IPs da Cloudflare.

Iniciar

Novo! A partir da versão 6.4, não há limites de tamanho de arquivo ao usar o Cloud Web Connector. O limite anterior de 200 MB (6.1.1 e posterior) ou limite de 100 MB (5.4 – 6.0.2) não se aplica mais.

Para versões anteriores,

A partir da versão 5.4 do MyWorkDrive, os túneis Cloudflare são configurados automaticamente para você quando nossos serviços Cloud Web Connector ou Office 365 Online são ativados com um limite de tamanho de arquivo de 100 MB restrito ao nosso domínio MyWorkDrive.net. Com a versão 6.1.1 e posterior, o limite de tamanho do arquivo é aumentado para 200 MB.

Você ainda pode querer criar seus próprios túneis Cloudflare para aproveitar outros recursos de segurança Cloudflare, ou ser capaz de gerenciar seu próprio WAF e configurações. O Documentação Cloudflare Argo aqui tem detalhes completos.

Executando seu próprio Cloudflare com MyWorkDrive

Duas observações importantes a serem observadas ao executar seus próprios túneis Cloudflare com o MyWorkDrive.

Executando seu próprio lado do MyWorkDrive

MyWorkDrive configura o serviço Argo/Cloudflare para usar o local c:\wanpath\wanpath.data\settings para os arquivos cloudflare yml, pem e/ou json (os arquivos exatos que você terá dependem se você estiver usando túneis nomeados ou não) .

Existem duas opções para executar seu próprio túnel em um servidor MyWorkDrive

Utilizando os caminhos padrão do MyWorkDrive

A primeira seria utilizar esses locais para seus arquivos também. Observe que eles serão substituídos em cada atualização, portanto, mantenha um backup desses arquivos para restaurar após a atualização do MyWorkDrive. Restaure-os antes de iniciar o serviço Argo/Cloudflare.

Criando seu próprio serviço

Como alternativa, você pode achar mais fácil criar um segundo serviço Cloudflare, para poder executar ambos. Dessa forma, seus caminhos/serviços nunca são substituídos (e você pode até executar ambos, se precisar/quiser).

Estas instruções pressupõem que você já tenha instalado o MyworkDrive e tenha um serviço Cloudflare em services.

Eles também assumem que você está usando o caminho c:\cloudflare para o executável e os arquivos do cloudflare. Se você os armazenou em outro local, atualize estas instruções conforme apropriado.

1) Atualize o ImagePath HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cloudflared com seu ImagePath:

C:\Cloudflare\cloudflared.exe –config C:\Cloudflare\cloudflared.yml execução do túnel

2) Renomeie: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Cloudflared para Cloudflared2

3) Renomeie HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog\Application\Cloudflared para Cloudflare2

Você estará executando em suas próprias credenciais e caminho do instalador.

Quando você reinstalar o MyWorkDrive, ele recriará um serviço cloudflare em nossos caminhos, que você pode ignorar com segurança se estiver executando apenas sua própria instância do Cloudflare.

Se você quiser executar a edição do Office Online junto com seu próprio Cloudflare, vá configurar o Office Online no MyWorkDrive depois de reinstalar o MyWorkDrive e recriar nosso serviço Cloudflare padrão.

Monitorando seu WAF

O Cloudflare WAF pode ocasionalmente apresentar falso positivo na API do MyWorkDrive para clientes do Map Drive ou edição do Office Online e resultar em operações de arquivo inesperadas, como arquivos que não abrem, arquivos que não são salvos ou arquivos corrompidos ao serem salvos.

Se você estiver usando o Cloudflare WAF, recomendamos monitorar a atividade de log na Cloudflare e ajustar as regras para evitar corrupção de dados. Em particular, o pacote OWASP.