¿Cómo podemos ayudarle hoy?

Configuración de inicio de sesión único de SAML: Entra ID (Azure AD)

Las instrucciones de este artículo solo se aplican a instalaciones de MyWorkDrive que utilizan Active Directory para la identidad del usuario. La configuración de SAML SSO solo es necesaria/compatible cuando se utiliza Active Directory. Las instalaciones de Entra ID utilizan un inicio de sesión nativo de Microsoft.

Contenido

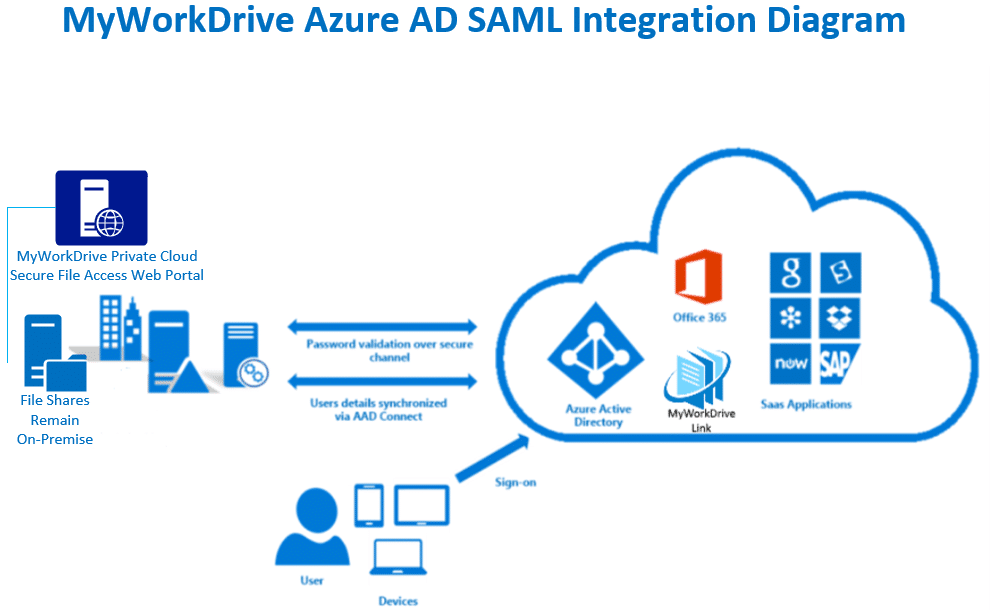

Descripción general del inicio de sesión único de SAML de MyWorkDrive Entra ID (anteriormente Azure AD)

MyWorkDrive admite el inicio de sesión único (SSO) del Administrador de archivos web basado en SAML para Entra ID en lugar de la autenticación tradicional de Active Directory para todos los inicios de sesión necesarios.

Este artículo cubre la configuración de SSO de Entra ID con una URL pública. Si desea utilizar una URL interna, deberá implementar Azure Application Gateway.

Para SAML, MyWorkDrive actúa como proveedor de servicios (SP), mientras que Entra ID actúa como proveedor de identidad (IDP). En un escenario típico, los clientes sincronizan sus credenciales de Active Directory con Entra ID. Los inicios de sesión de los usuarios están configurados para usar el mismo sufijo upn para iniciar sesión en Active Directory que lo hacen en Entra ID (en la mayoría de los casos, se trata de la suscripción a Office 365 de la empresa).

La configuración utilizando estas instrucciones le permitirá habilitar/aplicar políticas de acceso condicional para funciones en Entra, como Pre-Auth y MFA, a esta aplicación empresarial.

Configuración de SAML de MyWorkDrive Entra ID

Antes de que empieces:

Asegúrese de que el servidor MyWorkDrive sea de confianza para la delegación según nuestro Artículo de delegación

MyWorkDrive figura como una aplicación empresarial aprobada en Entra ID – Enlace de información: https://azuremarketplace.microsoft.com/marketplace/apps/aad.myworkdrive?tab=Overview

Revise las instrucciones en el tutorial de Microsoft y los enlaces de información aquí:

https://docs.microsoft.com/azure/active-directory/saas-apps/myworkdrive-tutorial

requisitos previos

- Asegúrese de que los usuarios tengan un sufijo upn aplicado al nombre de dominio para que coincida con el nombre de inicio de sesión de Entra ID para que puedan iniciar sesión en su servidor MyWorkDrive con su dirección de correo electrónico (la mayoría de las empresas sincronizan su Active Directory con el mismo directorio de Entra ID que utilizan para iniciar sesión en Office 365) .

- Asegúrese de que el servidor MyWorkDrive sea de confianza para la delegación según nuestro Artículo de delegación

- Asegúrese de que su servidor MyWorkDrive sea accesible en Internet para el inicio de sesión del cliente (web, móvil, unidad de mapa). Habilite Cloud Web Connector o configure su propio certificado SSL público y nombre de host que apunte a su servidor MyWorkDrive a través del puerto 443 (SSL) Ver artículo de soporte.

Pasos de configuración

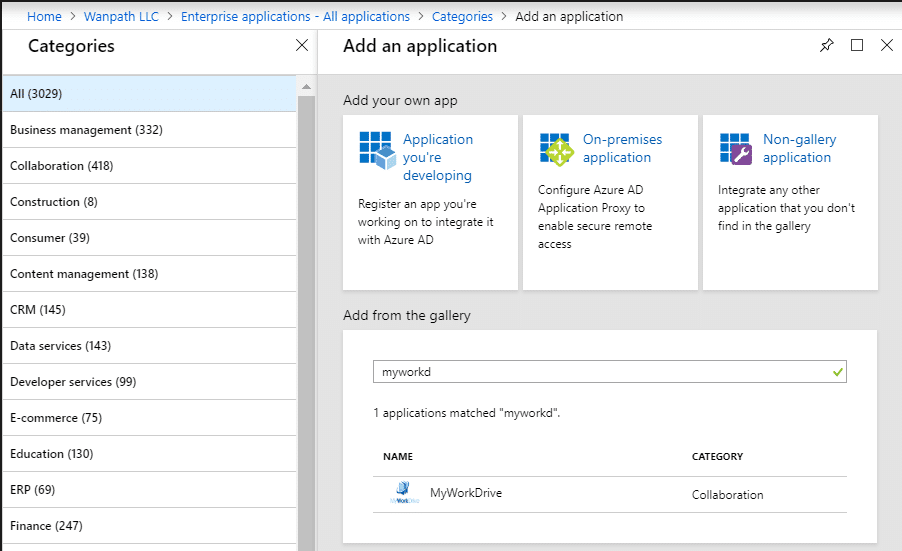

- Inicie sesión en portal.azure.com como administrador y conéctese al dominio Entra ID (si usa Office 365, esta es la misma cuenta que usa para iniciar sesión en portal.office.com).

- Haga clic en Azure Active Directory, Aplicaciones empresariales – Nueva aplicación – Busque “MyWorkDrive” – Agregue MyWorkDrive como una aplicación empresarial.

- Haga clic en Inicio de sesión único en el menú de la izquierda y elija SAML (solo tendrá que elegir SAML la primera vez que comience la configuración)

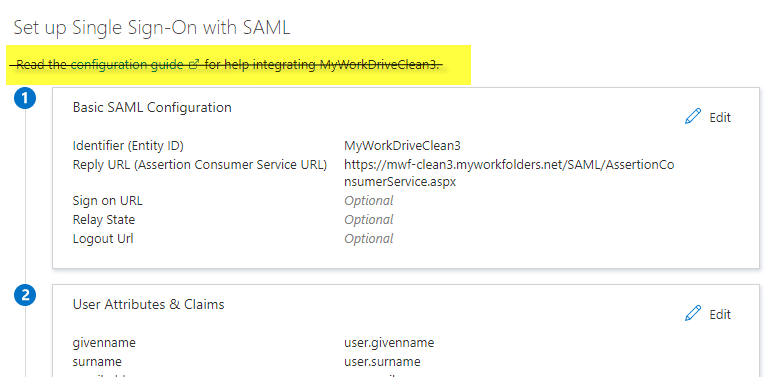

- Ignore la guía de configuración presentada en la parte superior de la página. Esto es útil cuando está configurando un SSO desde cero, pero ofrece pasos innecesarios cuando usa la plantilla que proporcionamos.

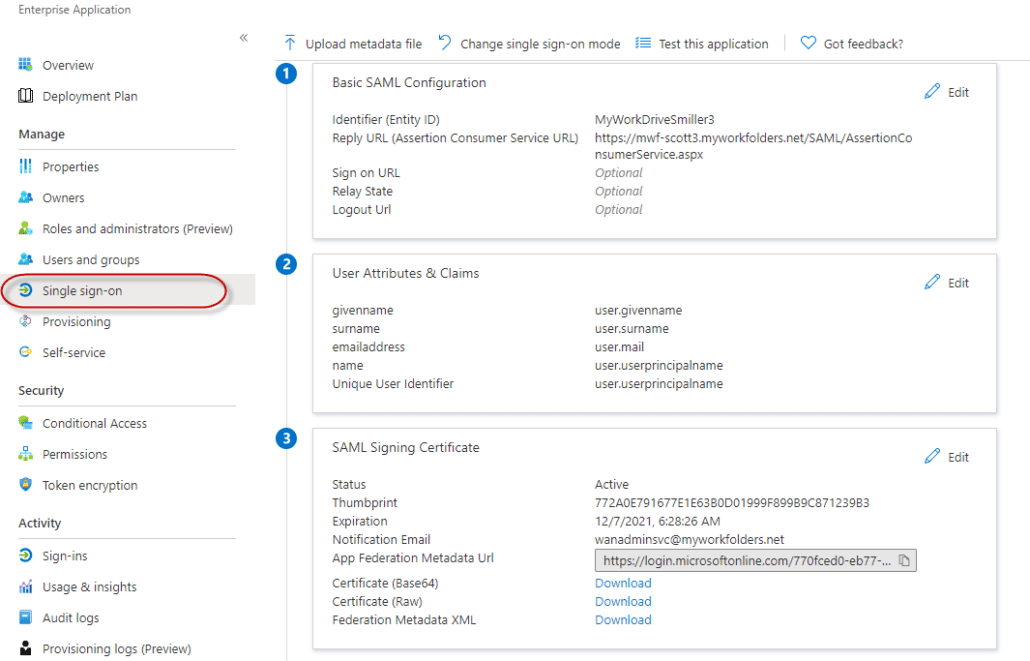

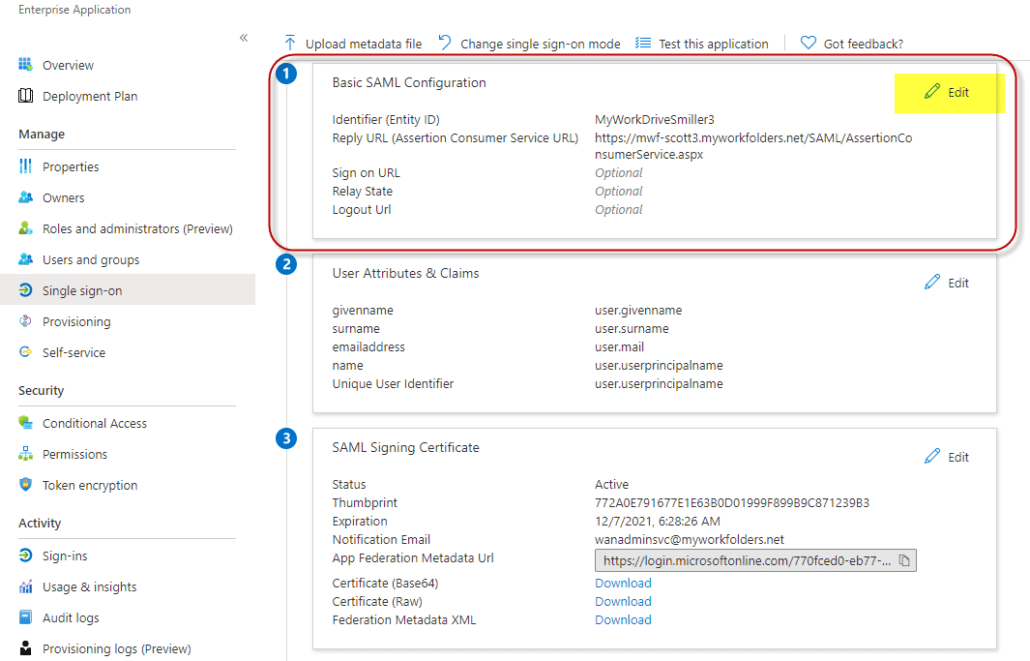

- Comience por editar la información en el cuadro 1. Seleccione Editar.

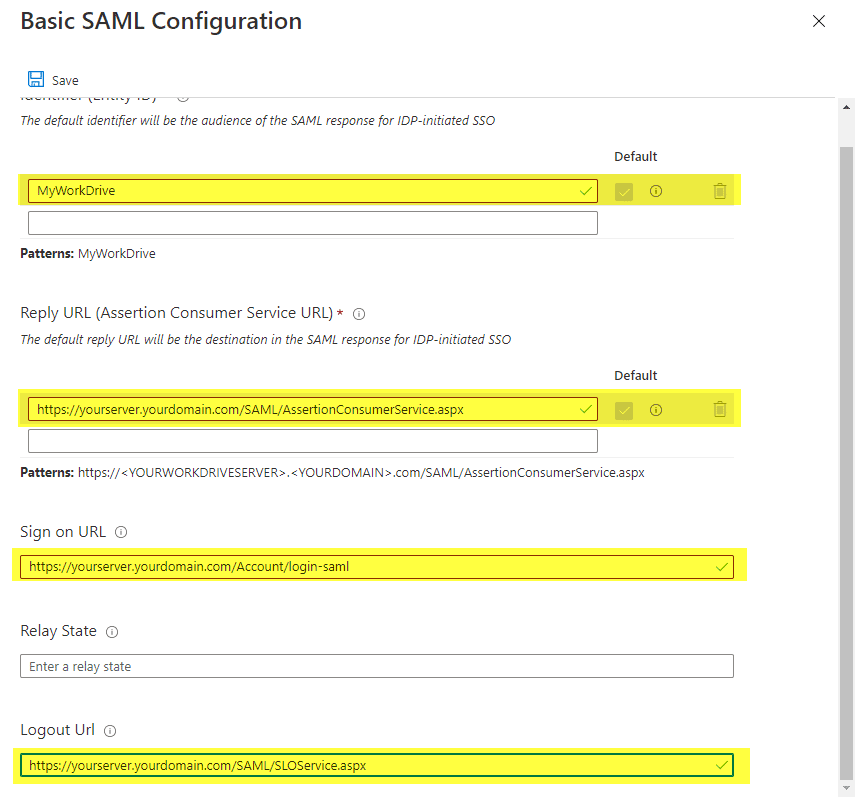

- Acepte el ID de entidad predeterminado de "MyWorkDrive"

Esto solo debe cambiarse si tiene varios servidores MyWorkDrive configurados en su Entra, ya que Entra ID requiere que cada aplicación empresarial tenga una ID de entidad única. Cuando se modifica, también se debe cambiar para que coincida con el campo Nombre del proveedor de servicios de la configuración de SSO en el administrador de MyWorkDrive. Recibirá un error sobre la discrepancia del ID de entidad al iniciar sesión del usuario si no están configurados correctamente. - Ingrese su URL de respuesta: este será su nombre de host seguido de /SAML/AssertionConsumerService.aspx

por ejemplo: https://suservidor.sudominio.com/SAML/AssertionConsumerService.aspx

Si tiene la intención de admitir varios nombres de dominio para el servidor, como un conector web en la nube y una dirección de conexión directa, asegúrese de ingresarlos todos como posibles URL de respuesta. - Ingrese su URL de inicio de sesión si los usuarios iniciarán sesión en MyWorkDrive directamente (en lugar de o además de acceder a través del portal myapps.microsoft.com) con su nombre de host seguido de: /Account/login-saml

por ejemplo: https://yourserver.yourdomain.com/Account/login-saml.

Tenga en cuenta que esto es técnicamente opcional, ya que puede conservar un inicio de sesión tradicional y solo proporcionar SSO como una opción, aunque la mayoría de las veces querrá configurarlo de esta manera. - URL de cierre de sesión único. Si desea usar el cierre de sesión único, configure su URL de cierre de sesión como https://yourserver.yourdomain.com/SAML/SLOService.aspx

Tenga en cuenta la información adicional a continuación sobre cómo AzureAD maneja el cierre de sesión único. - No es necesario ingresar nada en el campo Estado de retransmisión, déjelo en blanco.

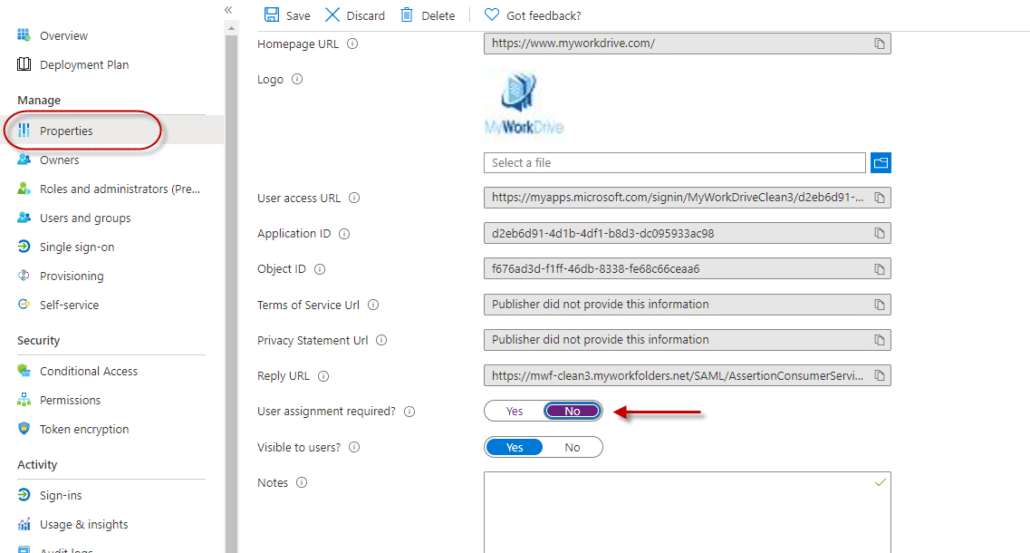

- A continuación, ponga el nuevo servidor MyWorkDrive a disposición de los usuarios. Solo aquellos usuarios que realmente tengan permisos para compartir a través de NTFS y según lo configurado en permisos compartidos en MyWorkDrive podrán iniciar sesión exitosamente, independientemente de cómo habilite el acceso aquí. Tiene dos opciones: Permitir todo O seleccionar manualmente usuarios específicos. Para permitir Todo, haga clic en Propiedades en el menú de la izquierda y luego establezca "Asignación de usuario requerida" en No en el cuerpo. Esta es la configuración más normal ya que evita la administración duplicada. Simplemente agregue usuarios a AD y a los grupos apropiados. Suponiendo que esté sincronizando su AD local con Entra, esos usuarios podrán iniciar sesión en el servidor MyWorkDrive y obtener los recursos compartidos para los que tienen permiso según lo configurado en MyWorkDrive sin necesidad de asignarlos uno por uno a la aplicación empresarial.

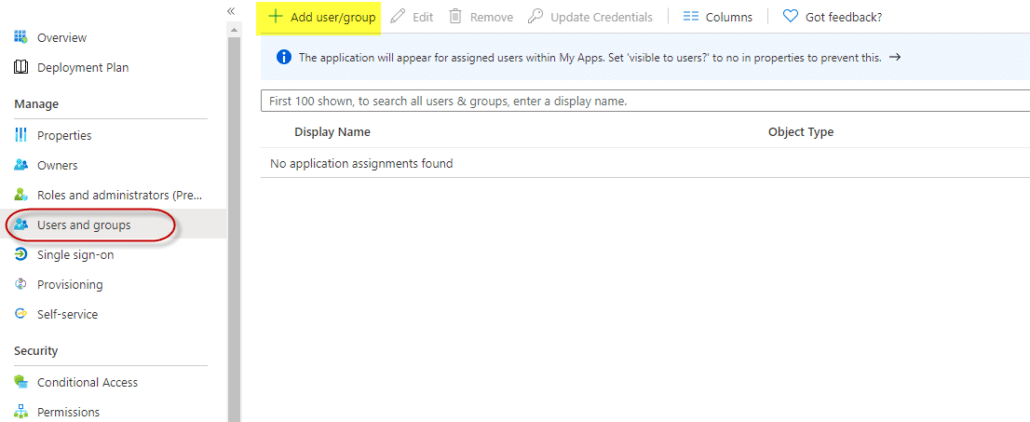

O Asigne manualmente usuarios y grupos en el portal de Azure Active Directory a la nueva aplicación MyWorkDrive

O Asigne manualmente usuarios y grupos en el portal de Azure Active Directory a la nueva aplicación MyWorkDrive

Seleccione usuarios y grupos en el menú de la izquierda, luego use el elemento Agregar usuario/grupo en la parte superior de la pantalla.

Nota Los grupos de usuarios del dominio no se sincronizan con Entra de forma predeterminada. En la mayoría de los casos, si asigna usuarios manualmente, los asignará por nombre.

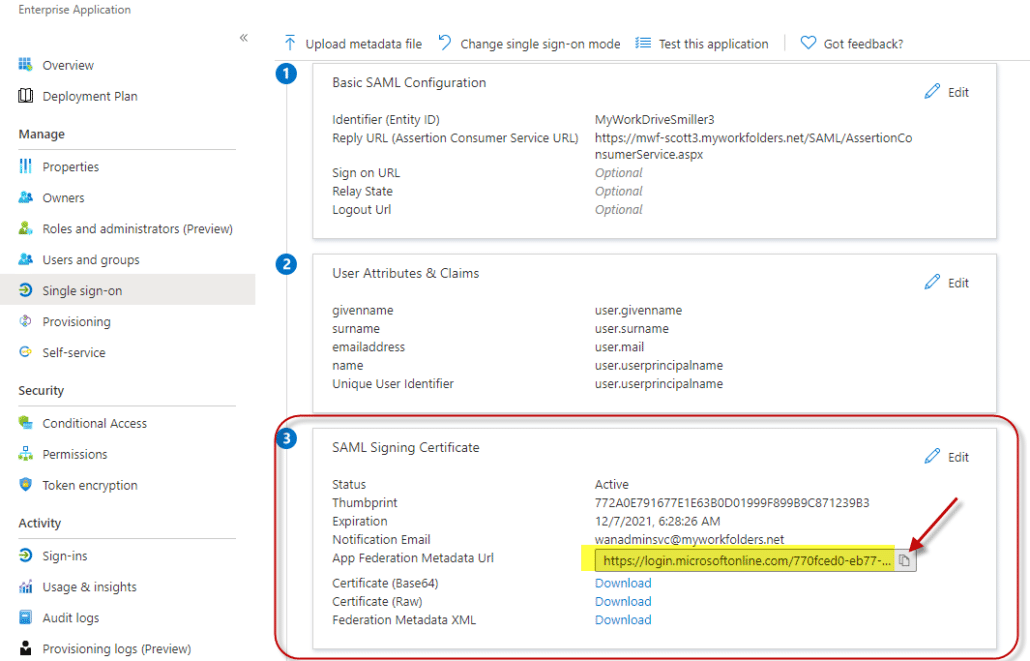

- En el cuadro 3, copie la URL de metadatos del certificado de firma de la federación de aplicaciones en el portapapeles. No se requieren otros cambios en el cuadro 3, no necesita editar, simplemente copie la URL usando el icono de copia.

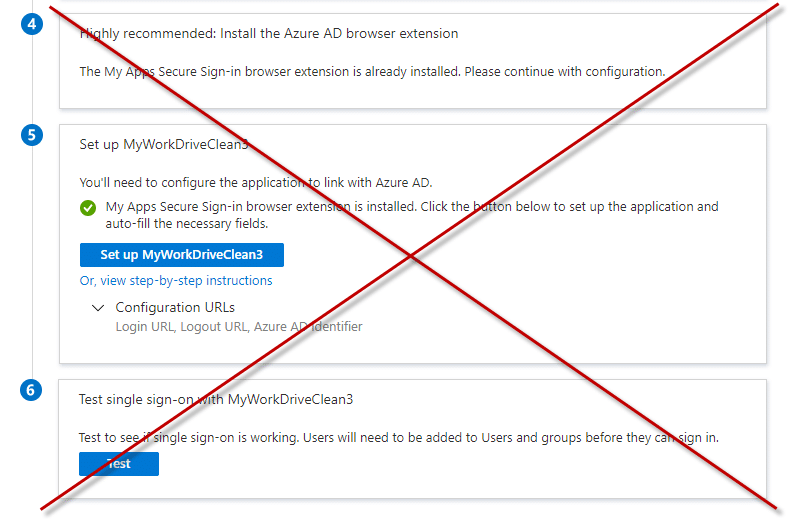

- Ignore los cuadros 4, 5 y 6. Al igual que las instrucciones de configuración anteriores, esto es útil si está configurando un SSO desde cero; dado que estas instrucciones usan nuestra plantilla, no se requieren acciones en esos cuadros.

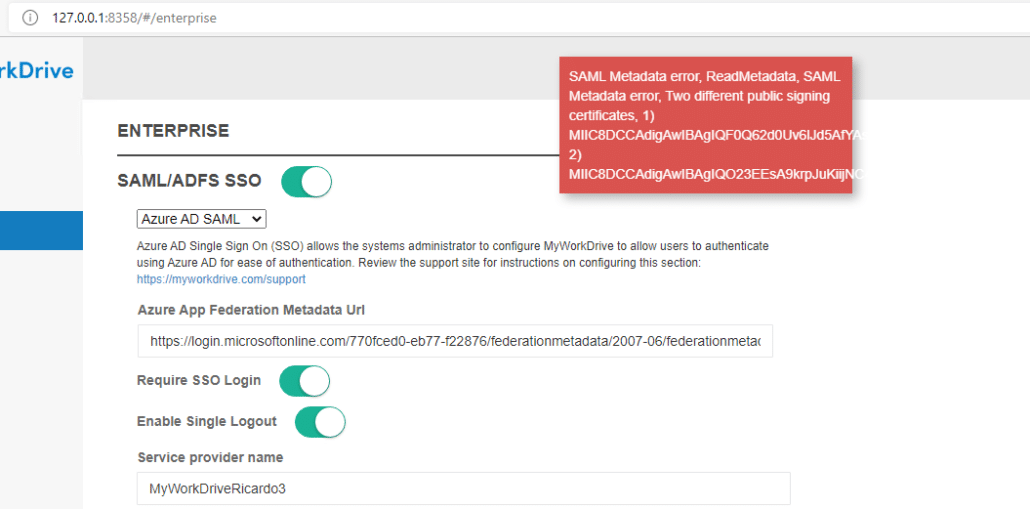

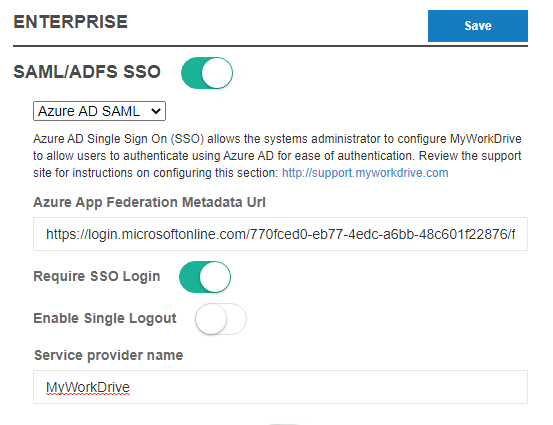

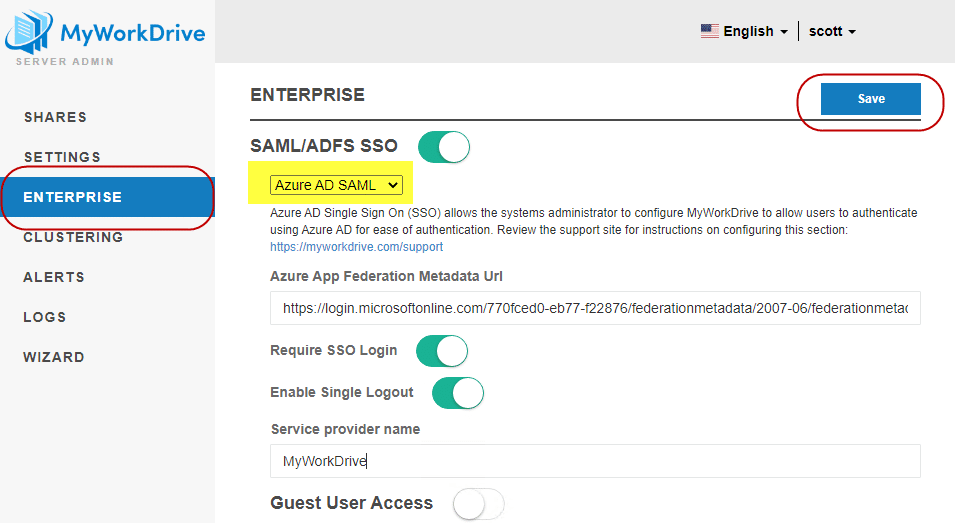

- En MyWorkDrive Server en el panel de administración, sección Enterprise, habilite SAML/ADFS SSO, elija Entra ID (Azure AD) SAML y pegue la URL de metadatos de Azure App Federation que copió del cuadro 3.

- Opcionalmente, haga clic en "Requerir inicio de sesión SSO" (esto redirigirá automáticamente todas las conexiones al inicio de sesión SAML de Entra ID).

Si no selecciona Requerir inicio de sesión SSO, los usuarios iniciarán sesión cuando accedan a la URL de su servidor MyWorkDrive con su inicio de sesión de dominio tradicional, y el inicio de sesión de Entra ID solo se usará cuando se haga clic como enlace desde el portal de Office o MyApps. - Opcionalmente, seleccione Habilitar cierre de sesión único, vea la nota a continuación sobre cómo se maneja el cierre de sesión en AzureAD

- Opcionalmente, si cambió la ID de la entidad en el cuadro de configuración 1 de Entra ID, cambie el nombre del proveedor de servicios para que coincida exactamente lo que ingresó en Configuración de Entra ID.

- Clic en Guardar. Esto desplegará automáticamente el Certificado SSL de Entra y la configuración.

Prueba de acceso

- Sugerimos probar inicialmente con el navegador web antes de proceder a probar los otros clientes.

- Es posible que desee utilizar un navegador diferente al que utiliza habitualmente o en el que inicia sesión O el modo de navegación privada para validar la experiencia de inicio de sesión de Entra ID y cualquier política de acceso condicional para MFA que haya aplicado.

- Si habilitó Requerir inicio de sesión SSO, busque la URL de inicio de sesión de su servidor, por ejemplo, https://yourserver.company.com y será redirigido a Entra ID SAML para iniciar sesión.

Si no habilitó Requerir inicio de sesión SSO, deberá especificar la URL de inicio de sesión de SAML, por ejemplo, https://yourserver.company.com/account/login-saml.m - Inicie sesión con Entra ID. Después de iniciar sesión exitosamente, su sitio web MyWorkDrive redirigirá a su usuario de prueba y se mostrarán sus archivos compartidos asignados.

- Alternativamente, Si está asignando usuarios a la aplicación en Entra ID, puede iniciar sesión como usuario asignado para https://myapps.microsoft.com. Seleccione la aplicación MyWorkDrive.

El usuario inicia sesión automáticamente en el administrador de archivos web de su navegador MyWorkDrive.

Si, al iniciar sesión, los recursos compartidos del usuario están presentes pero están en blanco cuando hace clic en ellos, eso es una indicación de que la Delegación no está configurada correctamente. Consulte el artículo Configuración de la delegación. Tenga en cuenta que los cambios en la delegación pueden tardar 15 minutos o más en propagarse en AD. En los casos de un AD grande, se han anotado varias horas para que la delegación se propague por completo.

Los inicios de sesión de SSO son totalmente compatibles con todas las funciones de MyWorkDrive, incluidas

- Todos los clientes (Web, Web móvil, Windows Map Drive, Mac Map Drive, iOS y Android)

- el conector web en la nube

- Edición en oficina local desde el cliente web

- y Lugares en Oficina Móvil.

Cierre de sesión de SAML

Azure Active Directory no admite el cierre de sesión SAML. SLO iniciado por el SP, donde se envía una solicitud de cierre de sesión de SAML a Entra ID, no provoca que se devuelva una respuesta de cierre de sesión. En cambio, Entra ID muestra un mensaje que indica que el usuario ha cerrado sesión y que las ventanas del navegador deben cerrarse. Cerrar sesión en Entra ID no provoca que se envíe una solicitud de cierre de sesión al proveedor de servicios. Entra ID no admite la configuración de una URL de servicio de cierre de sesión SAML para el proveedor de servicios.

Solución de problemas

- Asegúrese de estar utilizando un navegador para realizar pruebas en privado o de incógnito para eliminar cualquier problema de almacenamiento en caché

- Vuelva a verificar que el usuario pueda iniciar sesión sin SAML y que esté usando una dirección de correo electrónico que coincida con su UPN en Active Directory

- El usuario recibe un error: El usuario que inició sesión xxx@xxx.com no tiene asignado un rol para la aplicación; según las notas de configuración anteriores: Asigne un usuario o grupo del que sea miembro en el portal de Azure Active Directory a la nueva aplicación MyWorkDrive (Enterprise aplicaciones – Todas las aplicaciones – MyWorkDrive – Inicio de sesión único -Inicio de sesión basado en SAML) usuarios y grupos o deshabilite la asignación de usuario requerida configurándola en no.

- Las carpetas se muestran en blanco después de que el usuario inicie sesión: asegúrese de que el servidor MyWorkDrive sea de confianza para la delegación según nuestro Artículo de delegación

- El usuario recibe un error: la URL de respuesta especificada en la solicitud no coincide con la URL de respuesta configurada para la aplicación. Verifique para asegurarse de que la URL especificada en Entra ID SAML coincida con la dirección web pública del servidor y, si se utilizan servidores proxy inversos, no se reinician. -escribir la URL. Además, si está utilizando su propio nombre de host, por ejemplo, https://yourserver.yourdomain.com, asegúrese de desactivar MyWorkDrive Cloud Web Connect en la configuración de su servidor MyWorkDrive (cuando Cloud Web Connector está habilitado, asumimos que está utilizando nuestro *.myworkdrive .net y realizar cambios en la URL de respuesta para adaptarla).

- Si recibe varios mensajes de MFA durante el inicio de sesión, asegúrese de desactivar dos factores en MyWorkDrive Enterprise después de habilitar Requerir SSO. Si tiene un requisito de MFA en Entra ID, se llamará como parte del inicio de sesión a través de Entra ID y no se requieren configuraciones en MyWorkDrive para habilitarlo.

Renovando tu certificado

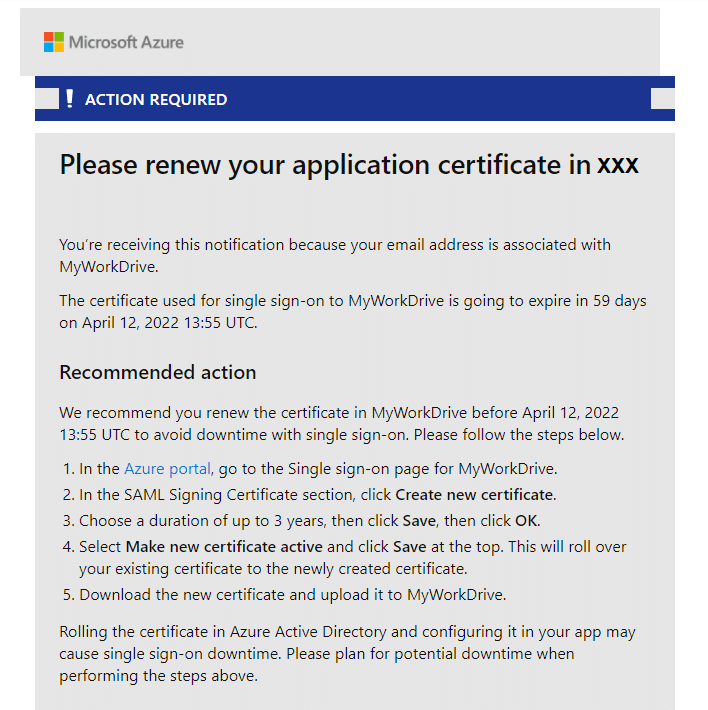

El certificado SSO emitido por Microsoft y utilizado por MyWorkDrive para proteger las comunicaciones entre Entra ID y su servidor MyWorkDrive caduca periódicamente. El valor predeterminado es 3 años, pero puedes elegir una cantidad menor al momento de la creación.

Luego de que su certificado caduque, recibirá un correo electrónico con algunas pautas generales de Microsoft, pero gracias al trabajo de integración que hemos realizado para que Entra ID sea más fácil de implementar, en realidad es más fácil de lo que describe Microsoft.

El correo electrónico que recibirás indica 5 pasos.

Los dos cambios a las instrucciones son para

- Eliminar el certificado antiguo de Entra/Azure

- Use MyWorkDrive para descargar el nuevo certificado, no es necesario colocar el certificado manualmente

Después del paso 4,

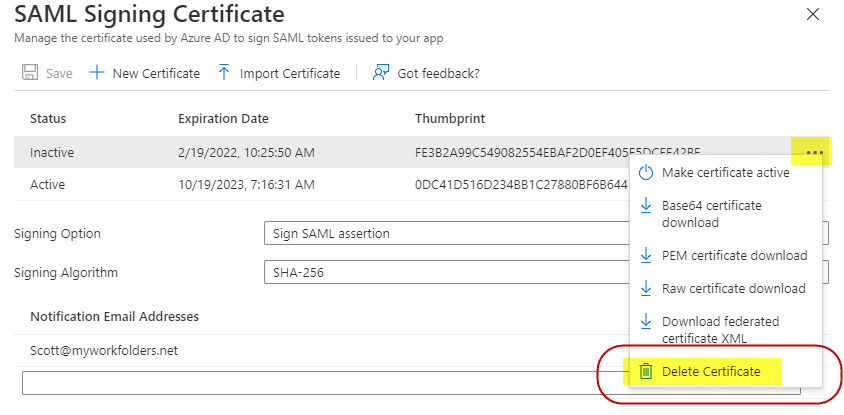

Elimine su antiguo certificado en AzureAD.

Inmediatamente estará actualizando MyWorkDrive en el siguiente paso con el nuevo, así que active el nuevo (si no se hace automáticamente) y elimine el anterior ya que ya no es necesario.

Sobre el certificado antiguo/inactivo, haga clic en el menú de 3 puntos en el borde izquierdo de la fila del certificado y seleccione Eliminar certificado.

En lugar del Paso 5

Ahora, con solo un certificado mostrado en su configuración de MyWorkDrive Entra ID, guarde la página de Entra ID y luego inicie sesión en el panel de administración de MyWorkDrive en el servidor MyWorkDrive y busque la pestaña Empresa.

Confirme que tiene Entra ID configurado y luego simplemente guarde la página.

MyWorkDrive utilizará la configuración integrada de Entra ID para conectarse a su Entra ID y descargar y actualizar el certificado. No es necesario colocar manualmente el nuevo certificado en el sistema de archivos o "cargarlo en MyWorkDrive", MyWorkDrive se encargará de eso por usted.

El certificado SAML puede almacenarse en varias ubicaciones según su versión de MyWorkDrive y si tiene habilitada la agrupación en clústeres.

Tenga en cuenta que si recibe un mensaje de error sobre varios certificados de firma públicos, eso es una indicación de que no pudo eliminar el certificado anterior de Entra ID. Vuelva a iniciar sesión en Azure/Entra y verifique que el nuevo certificado esté activo y que el antiguo se haya eliminado.