Que peut-on faire pour vous aider aujourd'hui?

Paramètres du pare-feu pour MyWorkDrive Server

Contenu

Aperçu

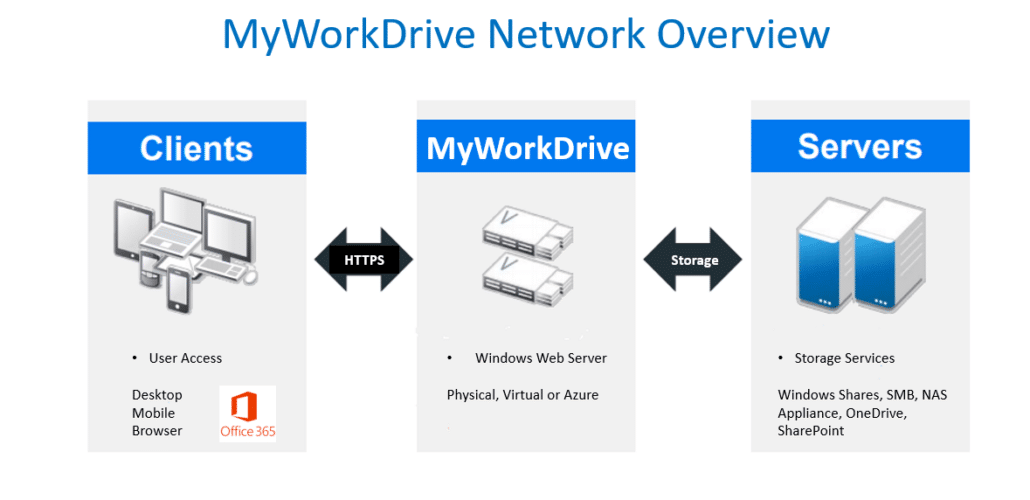

Les administrateurs souhaitent verrouiller le site client MyWorkDrive Server pour qu'il soit accessible uniquement à partir de réseaux restreints ou ne pas publier le site et autoriser l'accès à partir de segments LAN internes uniquement. Cela serait généralement utilisé lorsque l'administrateur souhaite fournir un accès au site Web File Manager pour afficher et modifier des documents dans Office 365, mais restreindre l'accès externe. Voir typique schémas de scénario de déploiement réseau ici.

Le verrouillage du pare-feu est possible et MyWorkDrive fonctionnera et permettra l'édition de documents en ligne Office même s'il est limité aux segments IP WAN ou LAN de l'entreprise uniquement avec les mises en garde suivantes :

- Le partage de fichiers externes OneDrive ne fonctionnera pas (une URL de gestionnaire de fichiers Web accessible au public est nécessaire pour que Microsoft copie des fichiers sur OneDrive) à moins que le serveur ne puisse accéder à https://*.live.com et https://wp-onedrive-api.wanpath.net pour le partage externe OneDrive.

- Un nom d'hôte interne doit être utilisé pour référencer le site pour le partage de fichiers interne - par exemple : https://share.mycompany.local s'il est référencé sur le LAN interne uniquement.

- Office 365 Editing doit être activé sur le panneau d'administration du serveur MyWorkDrive.

Veuillez noter que l'édition en ligne Office fonctionnera même si le site client Web File Manager est verrouillé, car il est mis à disposition pendant les transactions d'édition en ligne Office sur une base de session via notre proxy inverse MyWorkDrive dans Azure verrouillé uniquement sur les hôtes en ligne Microsoft Office. Tous les détails sont dans ce article. En plus du verrouillage du pare-feu, nous vous recommandons également de désactiver les chiffrements inutiles. Voir notre Étapes pour verrouiller IIS SSL pour la conformité et la sécurité pour plus d'informations.

Configuration requise pour le pare-feu sortant

Pour fonctionner correctement, MyWorkDrive Server a besoin d'un accès sortant aux hôtes et ports TCP suivants :

- Serveurs de licences MyWorkDrive sur licensing.wanpath.net sur le port SSL 443

- Port 443 vers *.live.com pour le partage externe OneDrive avec les URL Office 365 et les plages d'adresses IP par article Microsoft ici.

- Port 443 vers login.microsoftonline.com pour les connexions OIDC, lors de l'utilisation d'Entra ID ou Saml SSO avec Active Directory, selon l'article de Microsoft, ici

Exigences de relais de la version 5.4 et des versions ultérieures du serveur :

Pour les clients utilisant CloudFlare Tunnels (anciennement Argo Relays) avec l'une des options suivantes

- Publication de votre site Web sur Internet avec Cloud Web Connector (x.myworkdrive.net)

- Modification d'Office Online à l'aide des applications hébergées MyWorkDrive pour les connexions de l'API Graph

- OneDrive ou SharePoint Storage utilisant des applications hébergées MyWorkDrive pour les connexions GraphAPI

- Entra ID Identity avec l'application hébergée MyWorkDrive pour les connexions API graphiques

- ou des connexions à Azure Storage à l'aide d'applications hébergées MyWorkDrive (connexions API Graph)

Ces connexions sont relayées via Tunnels Cloud Flare. Cloudflare nécessite le port TCP 7844 sortant de votre serveur pour IP Cloudflare. MyWorkDrive recommande une connexion Internet directe - les services proxy sortants (généralement le filtrage Web) peuvent interrompre les fonctionnalités d'édition en ligne d'Office 365 et l'utilisation de MyWorkDrive.net.

À partir de la version 5.3, un serveur proxy sortant peut être spécifié dans le panneau d'administration MyWorkDrive sous les paramètres au format http://nom d'hôte ou adresse IP et numéro de port facultatif. Par exemple http://10.10.10.10 ou http://10.10.10.10:8888.

Exigences de relais de la version 5.3 et inférieure du serveur :

Les relais ne sont plus pris en charge sur le serveur 5.3 ou inférieur. Mettez à niveau vers le serveur 5.4 ou supérieur.

antivirus

Avertissement : Le logiciel antivirus installé sur le serveur peut interférer avec la capacité de votre MyWorkDrive à communiquer avec Microsoft Azure pour nos connecteurs Office 365 et Cloud si des fonctionnalités de pare-feu sont activées. Passez en revue notre Article antivirus pour les paramètres et les exclusions.

Dépannage des problèmes de pare-feu Office 365 et Cloud Connector

Si le dépannage de base du connecteur cloud échoue à l'aide de Cet article commencez un dépannage supplémentaire en vous assurant que la fonctionnalité d'édition d'Office 365 et/ou les connecteurs cloud sont activés sur le panneau d'administration du serveur MWD sous les paramètres. Si activé, vérifiez services.msc sur votre serveur pour « Cloudflared Tunnel Agent ». Il devrait fonctionner.

Si le service est en cours d'exécution depuis au moins 15 minutes, testez ensuite l'accès sortant au pare-feu. À partir d'une invite de commande, tapez "Netstat -b". Notez toute connexion pour portbridge. Un service sain devrait afficher quelque chose comme ci-dessous avec les ports https et 7844 ouverts et dans l'état "ETABLI".

S'ils manquent, vérifiez nos règles de pare-feu sortant, supprimez tout logiciel antivirus du serveur MWD et assurez-vous que votre serveur MWD dispose d'une connectivité Internet complète. Ensuite, exécutez à nouveau netstat -b pour voir si les connexions sortantes sont établies.

Netstat -b connexions sortantes saines Cloudflare :

[cloudflared.exe] TCP 192.168.41.111:56200 198.41.200.233:7844 ÉTABLI

[cloudflared.exe] TCP 192.168.41.111:56201 198.41.192.107:7844 ÉTABLI

[cloudflared.exe] TCP 192.168.41.111:56202 198.41.200.113:7844 ÉTABLI

[cloudflared.exe] TCP 192.168.41.111:56208 52.230.222.68:https ÉTABLI

Testez les communications sur le port 7844 sortantes vers le service de tunnel Cloudflare :

Lancez powershell sur le serveur MyWorkDrive et tapez la commande suivante :

test-netconnection -computername 198.41.192.7 -port 7844 (Cette adresse IP peut ne pas être disponible, vous pouvez vérifier votre journal Cloudflare dans les journaux MyWorkDrive pour les adresses IP que le connecteur tente d'utiliser)

Les résultats devraient revenir comme ci-dessous avec :

TcpTestSucceed:True : ComputerName : 198.41.192.7 RemoteAddress : 198.41.192.7 RemotePort : 7844 InterfaceAlias : Lan SourceAddress : 10.10.200.20 TcpTestSucceeded : True

Si TcPTestSucceded renvoie false, un pare-feu ou un antivirus bloque le port TCP 7844 sortant du serveur MyWorkDrive et doit être examiné.

Regroupement

Si le clustering est activé avec le clustering des fichiers de configuration sur un chemin SMB, tous les serveurs MyWorkDrive doivent pouvoir accéder aux fichiers de configuration du cluster via SMB.

Si vous avez activé le clustering de sessions et de verrous via la base de données, tous les serveurs MyWorkDrive doivent pouvoir accéder à la base de données via les ports appropriés

Paramètres Microsoft (généralement le port TCP 1433)

Paramètres PostgreSQL (généralement le port TCP 5432)

Ports et connexions DMZ/LAN

MyWorkDrive n'a aucune exigence concernant le placement concernant les pare-feu ou l'utilisation dans une DMZ. C'est à vous de décider où vous souhaitez placer le serveur MyWorkDrive et comment vous souhaitez tenir compte des connexions nécessaires aux ressources réseau.

Pour les connexions internes aux ressources LAN (AD, LDAP, SMB, DNS, etc.), MyWorkDrive utilise des ports réseau traditionnels lors de la connexion aux ressources LAN à l'aide de l'identité Active Directory (l'identité Entra ID dans la version 7 et ultérieure ne nécessite pas de ressources LAN).

Toutes les connexions externes au serveur MyWorkDrive entrantes se font sur 443 (ou sur les ports que vous choisissez lors de la publication avec des proxys/proxys inversés) et 7844 sortants lors de l'utilisation du Cloud Web Connector ou des tunnels cloudflare avec le stockage Office Online ou OneDrive/SharePoint/Azure.

Ports LAN requis

Pour MyWorkDrive utilisant l'identité Active Directory

Par Microsoft

et discussions communautaires, ces ports sont requis pour que les serveurs puissent communiquer avec les ressources Active Directory et SMB.

Plage de ports dynamiques à nombre élevé

LDAP utilise une plage dynamique élevée et ces ports doivent être disponibles pour les appareils placés à l'extérieur du pare-feu ou dans la DMZ pour communiquer avec AD et les ressources réseau. Vous ne pouvez pas bloquer ces plages et fonctionner correctement avec Active Directory

Port de départ : 49152

Port final : 65535

9389 ADWS

MyWorkDrive utilise ADWS dans le cadre de la stratégie de recherche d'appartenance à un groupe d'utilisateurs. Veuillez vous assurer que 9389 est disponible sur le serveur MyWorkDrive.

LDAP sécurisé LDAPS 636 et 3269

MyWorkDrive ne se connecte pas directement à LDAP ou AD. MyWorkDrive se connecte via le serveur joint au domaine sur lequel MyWorkDrive est installé. La connexion à LDAPS s'effectue entre l'ordinateur hôte et le domaine. Par conséquent, si vous souhaitez utiliser LDAPS, assurez-vous qu'il est configuré sur le domaine et que le serveur Windows sur lequel MyWorkDrive est installé est correctement configuré.

Les numéros 636 et 3269 sont requis pour un bon fonctionnement.

Référence

https://learn.microsoft.com/en-us/archive/technet-wiki/18254.active-directory-ldaps-636-and-msft-gc-ssl-3269-service

https://learn.microsoft.com/en-us/troubleshoot/windows-server/identity/enable-ldap-over-ssl-3rd-certification-authority

Discussion communautaire

https://learn.microsoft.com/en-us/archive/msdn-technet-forums/ff0fc815-69be-4239-8a03-27cfd444d04c

https://learn.microsoft.com/en-us/archive/msdn-technet-forums/406bdeb4-3a52-422e-84c3-bf9444fc1751

https://petri.com/enable-secure-ldap-windows-server-2008-2012-dc/

LDAP avec alternative à la liaison de canal

https://4sysops.com/archives/secure-domain-controllers-with-ldap-channel-binding-and-ldap-signing/