¿Cómo podemos ayudarle hoy?

Configuración del cortafuegos para el servidor MyWorkDrive

Contenido

Descripción general

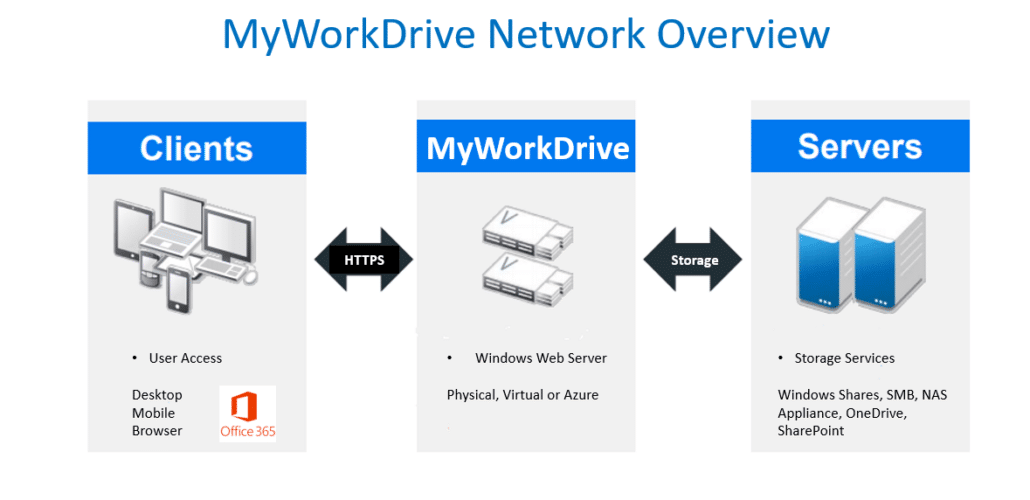

Los administradores deseo bloquear el sitio del cliente de MyWorkDrive Server para que sea accesible solo desde redes restringidas o no publicar el sitio y permitir el acceso solo desde segmentos LAN internos. Por lo general, esto se usaría cuando el administrador desee brindar acceso al sitio del Administrador de archivos web para ver y editar documentos en Office 365 pero restringir el acceso externo. ver típico diagramas de escenarios de implementación de red aquí.

El bloqueo del cortafuegos es posible y MyWorkDrive funcionará y permitirá la edición de documentos en línea de Office incluso si está restringida a la IP de WAN de la empresa o a los segmentos de LAN solo con las siguientes advertencias:

- El uso compartido de archivos externos de OneDrive no funcionará (se necesita una URL de administrador de archivos web de acceso público para que Microsoft copie archivos en OneDrive) a menos que el servidor pueda acceder a https://*.live.com y https://wp-onedrive-api.wanpath.net para el uso compartido externo de OneDrive.

- Se debe usar un nombre de host interno para hacer referencia al sitio para compartir archivos internos, por ejemplo: https://share.mycompany.local si se hace referencia en la LAN interna solamente.

- La edición de Office 365 debe estar habilitada en el panel de administración del servidor de MyWorkDrive.

Tenga en cuenta que la edición en línea de Office funcionará incluso si el sitio del cliente del Administrador de archivos web está bloqueado, ya que está disponible durante las transacciones de edición en línea de Office en una sesión a través de nuestro proxy inverso MyWorkDrive en Azure bloqueado solo para hosts en línea de Microsoft Office. Los detalles completos están en este artículo. Además del bloqueo del firewall, también recomendamos deshabilitar los cifrados innecesarios. Vea nuestro Pasos para bloquear IIS SSL para cumplimiento y seguridad para informacion adicional.

Requisitos del cortafuegos saliente

Para funcionar correctamente, el servidor MyWorkDrive necesita acceso saliente a los siguientes hosts y puertos TCP:

- Servidores de licencias de MyWorkDrive en license.wanpath.net en el puerto SSL 443

- Puerto 443 a *.live.com para uso compartido externo de OneDrive junto con URL de Office 365 e intervalos de direcciones IP según el artículo de Microsoft aquí.

Servidor Versión 5.4 y requisitos de retransmisión superiores:

Para los clientes que utilizan CloudFlare Argo Relays (para *.myworkdrive.net y Office 365 Editing), las conexiones se transmiten a través de Llamarada de nube Argo. Cloudflare Argo requiere el puerto TCP 7844 saliente de su servidor para IP de Cloudflare. MyWorkDrive recomienda una conexión directa a Internet: los servicios de proxy salientes (por lo general, el filtrado web) pueden interrumpir las funciones de edición en línea de Office 365 y el uso de MyWorkDrive.net.

A partir de la versión 5.3, se puede especificar un servidor proxy saliente en el Panel de administración de MyWorkDrive en la configuración en el formato de http://nombre de host o dirección IP y número de puerto opcional. Por ejemplo, http://10.10.10.10 o http://10.10.10.10:8888.

Requisitos de retransmisión de la versión 5.3 y anteriores del servidor:

Los repetidores ya no son compatibles con el servidor 5.3 o anterior. Actualice a 5.4 Server o superior.

antivirus

Advertencia: El software antivirus instalado en el servidor puede interferir con la capacidad de MyWorkDrive para comunicarse con Microsoft Azure para Office 365 y Cloud Connectors si alguna función de firewall está habilitada. Revisa nuestro Artículo antivirus para configuraciones y exclusiones.

Solución de problemas de firewall de Office 365 y Cloud Connector

Si falla la solución de problemas básicos del conector de la nube usando Este artículo Comience la solución de problemas adicional asegurándose de que la función de edición de Office 365 y/o los conectores de la nube estén habilitados en el panel de administración del servidor MWD en la configuración. Si está habilitado, verifique services.msc en su servidor para "Argo Tunnel Agent". Debería estar funcionando.

Si el servicio se está ejecutando y lo ha estado durante al menos 15 minutos, luego pruebe el acceso de firewall saliente. Desde un símbolo del sistema, escriba "Netstat -b". Tenga en cuenta cualquier conexión para portbridge. Un servicio saludable debería mostrar algo como a continuación con los puertos https y 7844 abiertos y en estado "ESTABLECIDO".

Si faltan, verifique nuestras reglas de firewall salientes, elimine cualquier software antivirus del servidor MWD y asegúrese de que su servidor MWD tenga conectividad completa a Internet. Luego ejecute netstat -b nuevamente para ver si se establecieron conexiones salientes.

Netstat -b conexiones salientes saludables Cloudflare Argo:

[cloudflared.exe] TCP 192.168.41.111:56200 198.41.200.233:7844 ESTABLECIDO

[cloudflared.exe] TCP 192.168.41.111:56201 198.41.192.107:7844 ESTABLECIDO

[cloudflared.exe] TCP 192.168.41.111:56202 198.41.200.113:7844 ESTABLECIDO

[cloudflared.exe] TCP 192.168.41.111:56208 52.230.222.68:https ESTABLECIDO

Pruebe las comunicaciones en el puerto 7844 de salida al servicio de túnel Cloudflare Argo:

Inicie powershell en el servidor MyWorkDrive y escriba el siguiente comando:

conexión de red de prueba -nombre de la computadora 198.41.192.7 -puerto 7844

Los resultados deberían volver como a continuación con:

TcpTestSucceded:True: ComputerName: 198.41.192.7 RemoteAddress: 198.41.192.7 RemotePort: 7844 InterfaceAlias: Lan SourceAddress: 10.10.200.20 TcpTestSucceeded: True

Si TcPTestSucceded devuelve falso, un firewall o antivirus está bloqueando el puerto TCP 7844 saliente desde el servidor MyWorkDrive y debe investigarse.

Agrupación

Si tiene habilitada la agrupación en clústeres, debe abrirse el puerto TCP 8353 en cualquier servidor o cortafuegos de red a la LAN. Los miembros del clúster se comunicarán a través de TCP 8353.

DMZ / LAN Puertos y conexiones

MyWorkDrive no tiene requisitos sobre la ubicación con respecto a firewalls o su uso en una DMZ. Depende de usted dónde desea colocar el servidor MyWorkDrive y cómo desea tener en cuenta las conexiones necesarias a los recursos de red.

Para conexiones internas a recursos LAN (AD, LDAP, SMB, DNS, etc.), MyWorkDrive utiliza puertos de red tradicionales cuando se conecta a recursos LAN usando Active Directory Identity (Entra ID Identity en la versión 7 y posteriores no requiere recursos LAN).

Todas las conexiones externas al servidor MyWorkDrive entrantes están en 443 (o los puertos que elija al publicar con Proxies/Proxies inversos) y 7844 saliente cuando se utiliza Cloud Web Connector o túneles de Cloudflare con almacenamiento de Office Online o OneDrive/SharePoint/Azure.

Puertos LAN requeridos

Por Microsoft

y discusiones comunitarias, estos puertos son necesarios para que los servidores se comuniquen con Active Directory y recursos SMB.

Rango de puertos dinámicos de número alto

LDAP utiliza un rango dinámico de alto número y estos puertos deben estar disponibles para que los dispositivos ubicados fuera del firewall o en la DMZ se comuniquen con AD y los recursos de red. No puede bloquear estos rangos y tener un funcionamiento adecuado con Active Directory

Puerto de salida: 49152

Puerto final: 65535

9389 ADWS

MyWorkDrive utiliza ADWS como parte de la estrategia para buscar membresía en grupos de usuarios. Asegúrese de que 9389 esté disponible para el servidor MyWorkDrive.

LDAP seguro LDAPS 636 y 3269

MyWorkDrive no se conecta directamente a LDAP o AD. MyWorkDrive se conecta a través del servidor unido al dominio en el que está instalado MyWorkDrive. La conexión a LDAPS se realiza entre la computadora host y el dominio, por lo que si desea utilizar LDAPS, asegúrese de que esté configurado en el dominio y que Windows Server MyWorkDrive instalado esté configurado correctamente.

Se requieren tanto 636 como 3269 para un funcionamiento adecuado.

Referencia

https://learn.microsoft.com/en-us/archive/technet-wiki/18254.active-directory-ldaps-636-and-msft-gc-ssl-3269-service

https://learn.microsoft.com/en-us/troubleshoot/windows-server/identity/enable-ldap-over-ssl-3rd-certification-authority

Discusión comunitaria

https://learn.microsoft.com/en-us/archive/msdn-technet-forums/ff0fc815-69be-4239-8a03-27cfd444d04c

https://learn.microsoft.com/en-us/archive/msdn-technet-forums/406bdeb4-3a52-422e-84c3-bf9444fc1751

https://petri.com/enable-secure-ldap-windows-server-2008-2012-dc/

LDAP con alternativa de enlace de canales

https://4sysops.com/archives/secure-domain-controllers-with-ldap-channel-binding-and-ldap-signing/