Como podemos te ajudar hoje?

Compartilhamento de arquivos B2B externo de compartilhamentos de arquivos do Windows com MyWorkDrive e contas de convidado do Azure Active Directory

Visão geral do compartilhamento de pastas de arquivos B2B externos do MyWorkDrive

Conteúdo

- Configure o servidor MyWorkDrive para usar o SAML do Azure AD com delegação ou delegação restrita de Kerberos para os compartilhamentos de arquivos

- Crie um grupo no Azure AD para usuários convidados que serão usados para rastrear ou permitir o acesso ao aplicativo MyWorkDrive SAML

- Criar uma UO no Active Directory para armazenar usuários externos

- Criar grupo de usuários convidados do Active Directory

- Criar registro de aplicativo corporativo do Azure AD

- Ativar compartilhamento de usuário convidado

- Habilitar e convidar usuários convidados para um compartilhamento

- Configuração completa

- Gerenciar usuários convidados

- Permitindo que os usuários convidem convidados para compartilhamentos

Os clientes licenciados Enterprise+ que utilizam a integração do MyWorkDrive Azure AD para autenticação agora podem convidar facilmente usuários convidados externos para colaborar em compartilhamentos de arquivos do Windows.

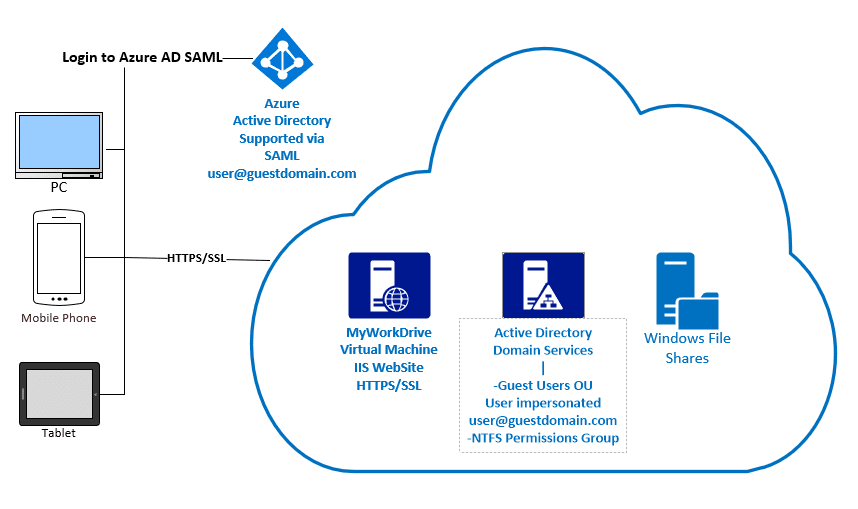

Com esse recurso, os usuários externos são convidados para o Azure AD como usuários convidados. Eles recebem um convite por e-mail para participar. Depois de resgatados e conectados, eles são representados pelo MyWorkDrive para mostrar suas pastas permitidas. Ao convidar usuários externos para o Azure AD, o administrador não precisará gerenciar logins, senhas ou autenticação de usuários convidados, enquanto ainda permite que o usuário convidado colabore totalmente com usuários internos em arquivos e pastas no MyWorkDrive File Share.

Mais detalhes sobre como isso funciona são detalhados neste artigo de suporte da Microsoft: https://docs.microsoft.com/en-us/azure/active-directory/b2b/hybrid-cloud-to-on-premises e em nosso Vídeo de compartilhamento de arquivos B2B.

Para implementar o compartilhamento do usuário Convidado no MyWorkDrive, uma conta de usuário é criada para o convidado no Active Directory, que podemos representar e definir de forma que o usuário convidado não possa fazer login de forma interativa – somente via AzureAD. Uma vez conectado ao Azure AD, o usuário representa esse usuário para mostrar seus compartilhamentos de arquivos do Windows.

Ao contrário do compartilhamento de link externo usando os sistemas OneDrive ou Sync & Share, o usuário convidado pode colaborar totalmente em arquivos e pastas com usuários internos. Do ponto de vista de segurança e suporte, não há redefinições de senha para gerenciar e a segurança pode ser habilitada nas contas de convidado do Azure AD para exigir a autenticação multifator para verificar as identidades dos usuários.

Por outro lado, para permitir que os compartilhamentos de arquivos do Windows forneçam acesso anônimo externo por meio de links, seria necessário comprometer a segurança armazenando hashes de senha em um banco de dados ou concedendo à conta do computador servidor acesso total de gravação a todos os compartilhamentos de arquivos do Windows. Vimos produtos concorrentes que armazenam hashes de senha para compartilhamentos em um banco de dados que tem direitos sobre todos os compartilhamentos no nível raiz.

Escolhemos evitar um risco de segurança tão extremo; evitando integrações que exigem o armazenamento de hashes de senha ou permitindo acesso irrestrito a compartilhamentos de arquivos. Nosso método escolhido também evita problemas como pastas compartilhadas sendo renomeadas e quebrando links de compartilhamento ou armazenando arquivos em bancos de dados, o que anula o propósito de acessar arquivos em compartilhamentos de arquivos do Windows sem migrá-los.

Pré-requisitos

- Configurar o servidor MyWorkDrive para usar o SAML do Azure AD

- Servidor MyWorkDrive 6.0 ou superior com licença Enterprise Plus

- Criar uma UO no Active Directory para armazenar usuários externos

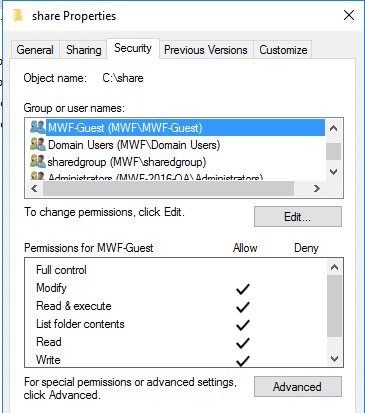

- Crie um grupo do Active Directory para usuários convidados e conceda a ele permissão NTFS no(s) compartilhamento(s) de arquivos

- Adicione o Grupo do Active Directory ao compartilhamento no MyWorkDrive

- Licença de assinatura do Enterprise Plus MyWorkDrive

Etapas detalhadas de configuração do compartilhamento de pasta do usuário convidado

É necessário integrar o MyWorkDrive com o Azure AD usando nossa integração SAML. O Diretório do Azure será usado para autenticar e armazenar usuários convidados. Ele não precisa ser o mesmo Azure Active Directory usado pela empresa, nem a empresa precisa usar o Azure AD para autenticação do MyWorkDrive do usuário interno. Siga nosso artigo de suporte aqui para configurar a autenticação SAML do Azure AD no MyWorkDrive.

Crie um grupo no Azure AD para usuários convidados que serão usados para rastrear ou permitir o acesso ao aplicativo MyWorkDrive SAML

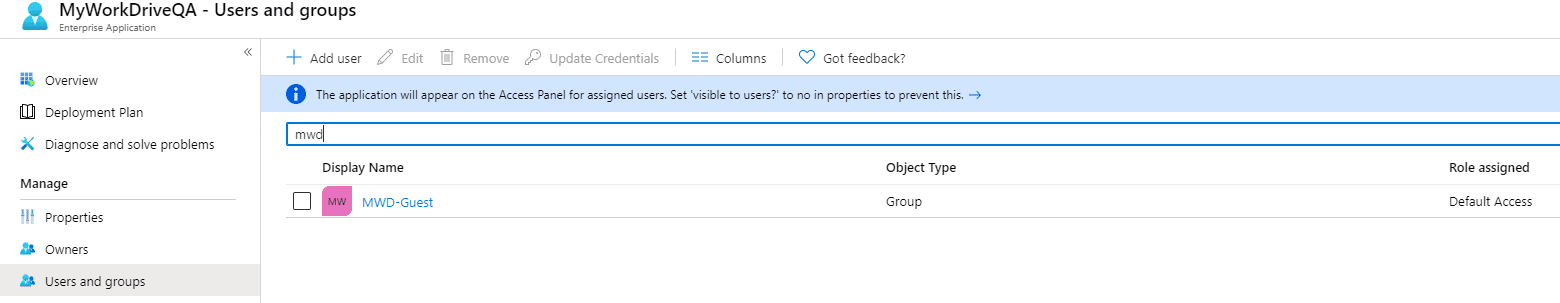

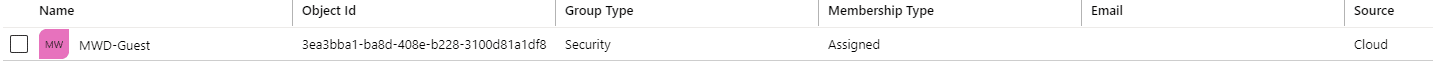

No Azure AD, crie um grupo baseado em nuvem para usuários convidados externos que terão permissão para usar o aplicativo MyWorkDrive Enterprise SAML e adicione esse grupo para permitir que esses usuários façam login.

Grupo criado no Azure AD – por exemplo “MWD-Guest”:

Se você exigir que os usuários sejam atribuídos ao aplicativo para fazer login (as propriedades do aplicativo SAML "Atribuição de usuário obrigatória" estão definidas como Sim), adicione o grupo AAD ao seu aplicativo SAML MyWorkDrive para permitir o login de usuários convidados:

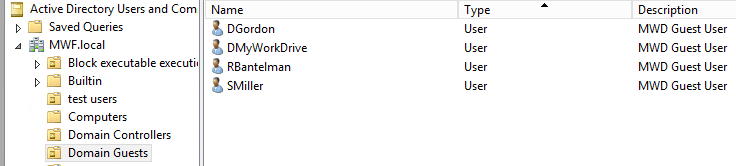

Criar uma UO no Active Directory para armazenar usuários externos

No Active Directory, crie uma UO para armazenar todos os usuários convidados externos. Isso tornará muito mais fácil gerenciar, remover ou editar usuários convidados externos posteriormente. Os usuários convidados serão criados e armazenados aqui. Eles serão definidos como SmartCardLogonRequired para impedir o login usando nome de usuário/senha, pois os representaremos usando delegação. Esses usuários também serão removidos dos usuários do domínio para impedir o acesso a quaisquer recursos internos. Se sua empresa estiver sincronizando seu Active Directory com o Azure AD usando o AD Sync, certifique-se de excluir esta UO da sincronização automática.

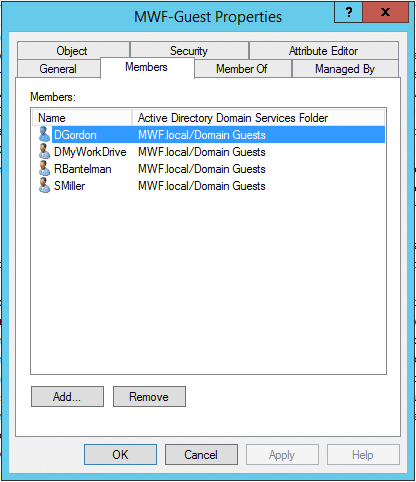

Criar grupo de usuários convidados do Active Directory

No Active Directory, crie um grupo de usuários convidados. Os usuários convidados externos serão adicionados a este grupo como seu grupo primário do Active Directory e removidos do grupo de usuários de domínio padrão. Esse Grupo do Active Directory também pode ser usado para conceder permissões NTFS aos compartilhamentos que você deseja disponibilizar para usuários eternos no MyWorkDrive.

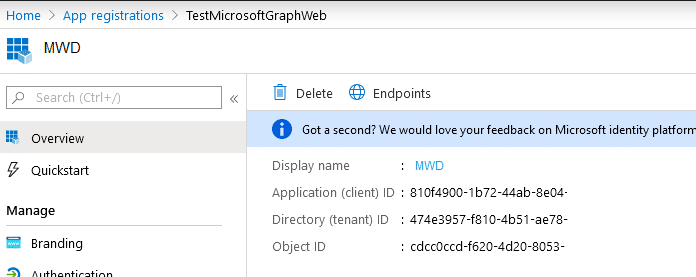

Criar registro de aplicativo corporativo do Azure AD

Para permitir que o servidor MWD crie e gerencie automaticamente usuários convidados no Azure AD, é necessário criar um aplicativo Azure AD Enterprise. O aplicativo AAD pode ser criado manualmente ou usando nosso script PowerShell.

Registro automático do Powershell

Baixe e execute nosso Script de criação de aplicativo do PowerShell Azure AD como administrador do Servidor MWD. O script solicitará o nome de domínio do Azure AD, o nome do aplicativo e o login no Azure AD várias vezes para autorizar seu aplicativo AAD.

O script criará automaticamente o registro do aplicativo corporativo e salvará o ID do aplicativo e o ID do locatário resultantes no painel de administração do MWD nas configurações da empresa.

Para concluir a conexão com o AzureAD, copie e cole o manual do Segredo do Aplicativo no painel de administração do MWD em configurações da empresa, configurações do usuário convidado.

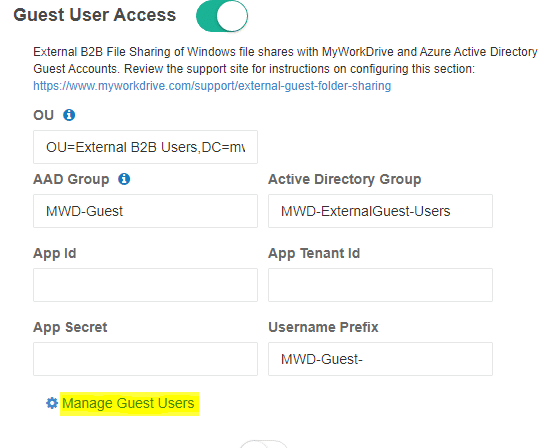

Conclua a configuração habilitando o compartilhamento de usuário convidado em Configurações corporativas – SAML do Azure AD: Usuários convidados: insira a UO de seus usuários convidados, o grupo de usuários criado pelo Azure AD e o grupo do Active Directory. Clique em Salvar.

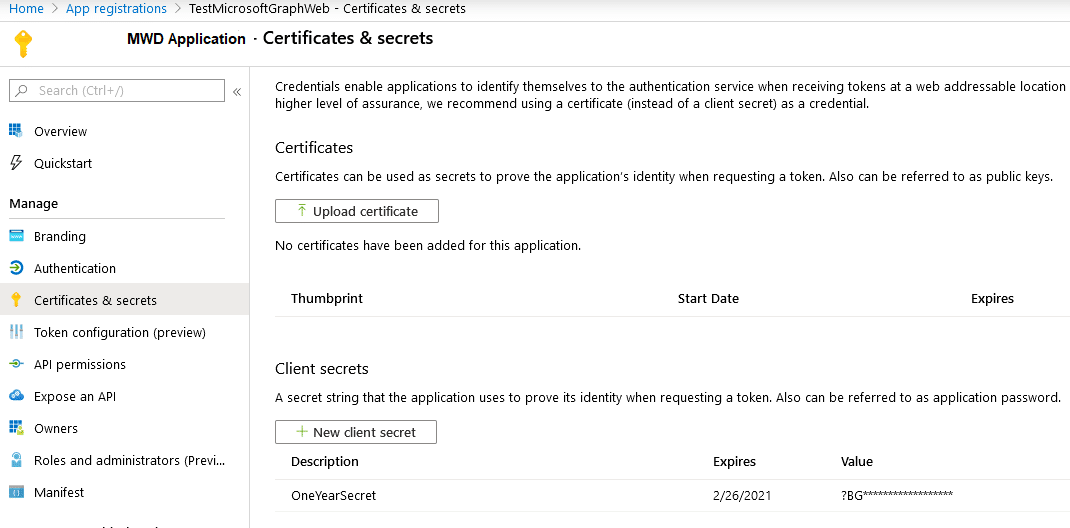

Cadastro manual:

Registre o aplicativo do painel de administração do MWD em sua conta do Azure.

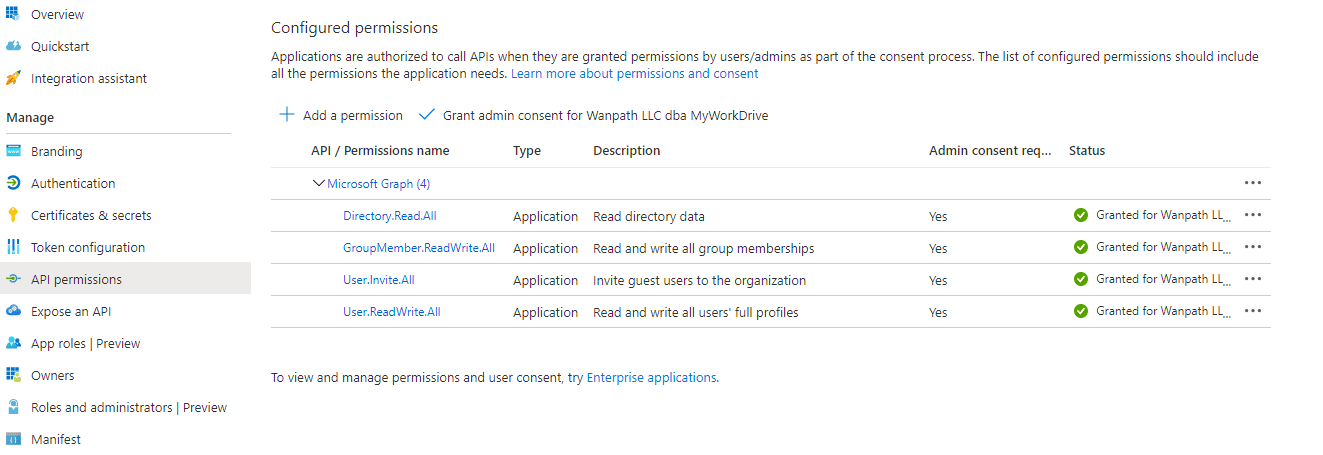

O painel de administração do MWD precisa das seguintes permissões:

Diretório.Ler.Todos

Usuário.Convidar.Todos

User.ReadWrite.All.

Membro do Grupo.ReadWrite.All

Salve o ID do aplicativo/cliente resultante, o ID do diretório/inquilino e o segredo do cliente para colar na configuração do usuário convidado do MyWorkDrive nas configurações da empresa.

Crie o Segredo do Aplicativo e cole-o no MyWorkDrive.

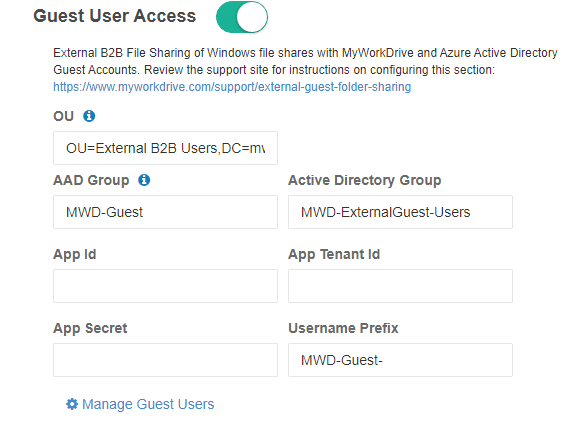

Ativar compartilhamento de usuário convidado

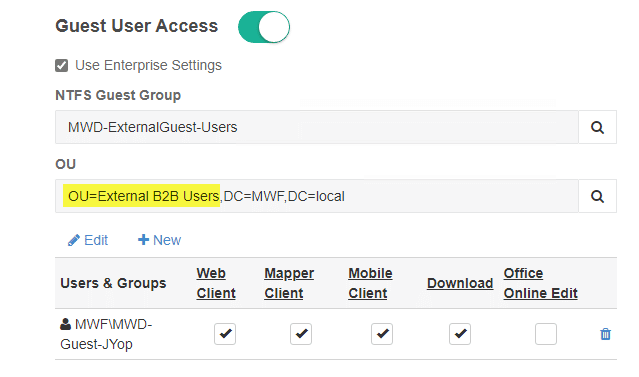

Conclua a configuração habilitando o compartilhamento de usuários convidados em configurações da empresa – SAML do Azure AD – Usuários convidados: insira sua UO de usuários convidados, grupo de usuários criado pelo Azure AD e grupo do Active Directory.

Se você usou nosso script Powershell automatizado, o App ID, o App Tenant Id e o App Secret já estarão preenchidos. Caso contrário, cole manualmente essas configurações.

Aceite ou modifique o Prefixo de nome de usuário conforme desejado para adicionar um prefixo a todos os nomes de usuário de usuário convidado para auxiliar na diferenciação ou localização de usuários convidados no Active Directory conforme desejado.

Antes de habilitar o acesso de compartilhamento de convidado em um compartilhamento MyWorkDrive, crie um novo grupo exclusivo do Active Directory que será usado para atribuir permissão NTFS em cada compartilhamento de arquivo ou use um grupo existente (este pode ser o mesmo grupo usado como padrão grupo de domínio aplicado a usuários convidados ao habilitar o acesso do usuário convidado nas configurações da empresa).

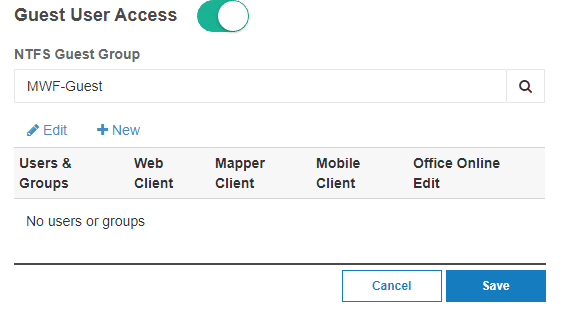

Clique no controle deslizante e ative o Acesso de usuário convidado. Pesquise e selecione o grupo de permissões NTFS desejado ao qual os usuários convidados serão adicionados.

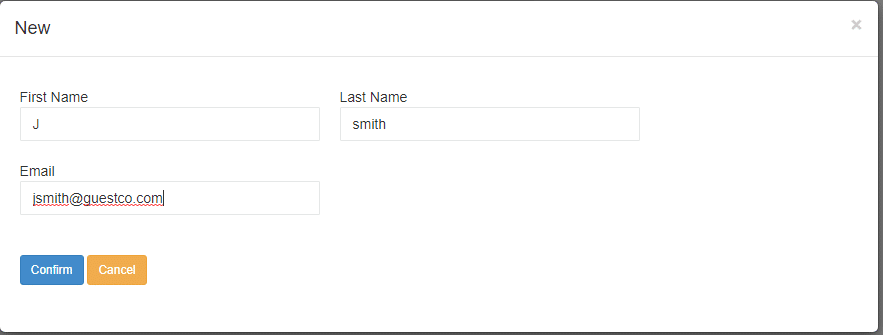

Clique em "Novo" para convidar o usuário convidado externo

Clique para confirmar o convite.

Quando a página de compartilhamentos for recarregada mostrando que o convidado foi convidado, salve a página de compartilhamentos.

É fundamental que você salve a página de compartilhamentos depois de fazer alterações no usuário (como convidar um convidado ou alterar permissões granulares).

Role até a parte superior ou inferior da página de compartilhamentos e clique no botão Salvar antes de continuar.

Configuração completa

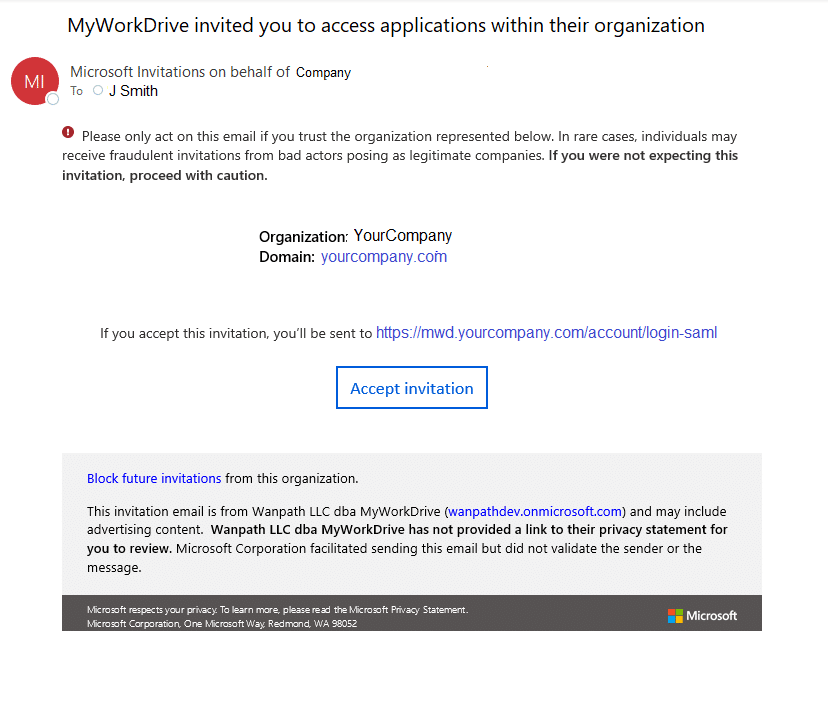

Depois de convidar o usuário convidado, o Usuário Convidado Externo é criado interna e externamente no Azure AD e enviado um convite por email.

Quando clicarem em Aceitar convite, eles serão solicitados a fazer login ou criar uma conta da Microsoft, juntamente com qualquer MFA ou validação necessária. Depois de autenticados, eles farão login no MyWorkDrive e verão os compartilhamentos para os quais foram provisionados no endereço da Web do servidor MyWorkDrive.

Observe que, devido à propagação, pode levar até 15 minutos após a criação para que o novo usuário seja sincronizado em todos os segmentos do AD e um login bem-sucedido seja concluído.

Gerenciar usuários convidados

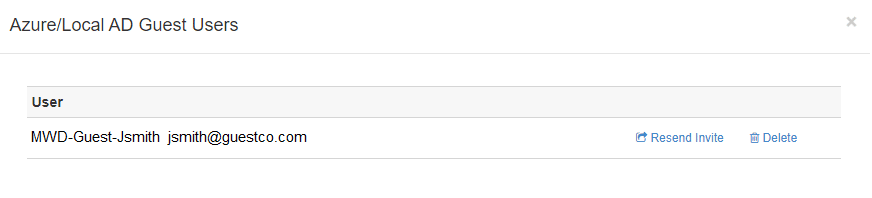

Os usuários convidados podem ser facilmente desabilitados ou removidos no Active Directory e no Azure AD a qualquer momento. Os usuários convidados podem receber convites por email reenviados ou removidos no Azure AD. Usuários convidados externos também podem ser acessados na página da empresa:

Depois de clicar, selecione o usuário para reenviar os convites por email ou removê-los do Active Directory e do Azure AD como usuários convidados. Excluir irá removê-los do AzureAD, bem como do LocalAD.

Novo! A partir do servidor MyWorkDrive 6.3, você pode atribuir aos usuários que têm acesso aos compartilhamentos MyWorkDrive a capacidade de convidar usuários convidados para o compartilhamento usando a opção "Gerenciador".

Com este novo recurso, os usuários designados podem convidar convidados para compartilhamentos configurados por meio do MyWorkDrive Web Client com seu login de usuário regular, nenhum acesso de administrador ao servidor MyWorkDrive é necessário.

Pré-requisitos

- Acesso de usuário convidado sendo ativado (descrito acima)

- O compartilhamento com acesso de usuário convidado configurado (descrito acima)

- Você também precisará conceder aos usuários que têm permissão para convidar usuários com permissões OU delegadas no diretório ativo (descrito abaixo)

Observe que os pré-requisitos devem ser concluídos por um administrador na administração do MyWorkDrive.

Habilitando gerentes

Etapa 1, habilitar em compartilhamentos

Esta etapa é concluída no MyWorkDrive Admin.

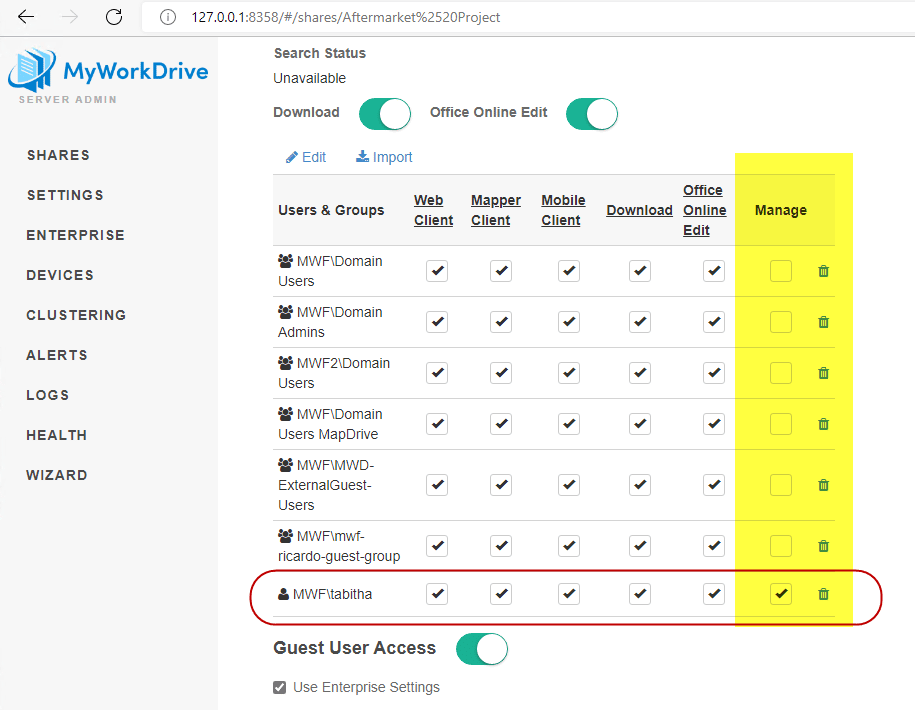

Quando o acesso de usuário convidado está configurado corretamente e o compartilhamento está habilitado para compartilhamento de usuário convidado, uma coluna adicional é habilitada na seção de permissões granulares do gerenciamento de compartilhamento de arquivos intitulada “Gerenciador”. Você desejará adicionar manualmente indivíduos aos quais está concedendo permissão de gerente à lista de compartilhamento usando o recurso de edição.

- Adicione o usuário em questão do Active Directory ao compartilhamento.

Isso pode ser redundante com um grupo existente configurado no compartilhamento, mas é apropriado porque você está concedendo permissões de gerente a um usuário específico. - Habilite as permissões apropriadas para o usuário para Client Access e DLP

Algumas colunas podem não aparecer dependendo dos clientes habilitados, da configuração da letra da unidade, se o Office Online está habilitado e se você tem o DLP habilitado ou não - Habilite o recurso Gerenciar para o usuário.

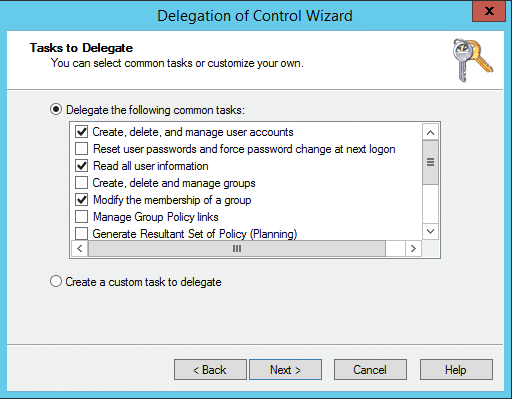

Etapa 2, habilitar no Active Directory

O(s) usuário(s) gerente(s) deve(m) ter permissão para criar usuários no Active Directory. Isso deve ser concedido exclusivamente à OU onde as contas de convidados são criadas e o acesso menos privilegiado deve ser concedido.

Em Usuários e computadores do Active Directory, localize a unidade organizacional onde seus usuários convidados estão sendo armazenados. (isso pode ser encontrado na configuração de acesso do usuário convidado no compartilhamento)

Clique com o botão direito do mouse na UO no ADUC e selecione Delegar controle.

Adicione os usuários apropriados que devem ter permissão para convidar usuários.

Ao selecionar permissões, selecione apenas

- Criar, excluir e gerenciar contas de usuário

- Leia todas as informações do usuário

- Modificar a associação de um grupo

Nenhuma outra permissão é necessária nem recomendada.

Observe que as alterações no Active Directory requerem tempo para se propagar em todos os servidores do domínio, portanto, os usuários podem não conseguir usar o recurso imediatamente. A maioria dos processos do AD Sync é concluída em 15 minutos, embora em domínios maiores ou mais distribuídos o processo possa levar até 1 hora.

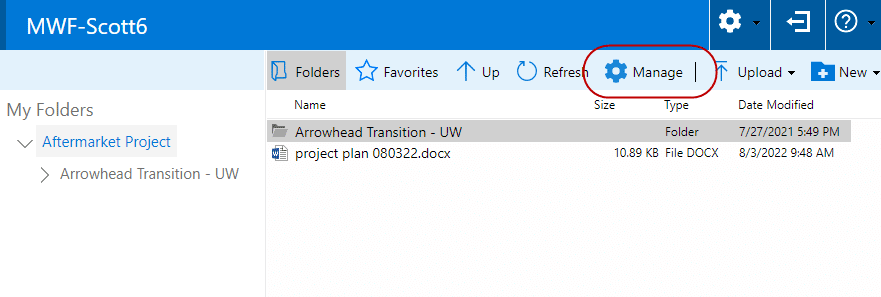

Gerenciando usuários convidados do cliente Web MyWorkDrive.

Quando os usuários com a função de gerente habilitada fazem login no cliente da Web MyWorkDrive, os compartilhamentos configurados dessa forma terão um botão adicional no menu intitulado "Gerenciar"

Observe que o recurso Gerenciar para usuários está disponível apenas no cliente Web MyWorkDrive.

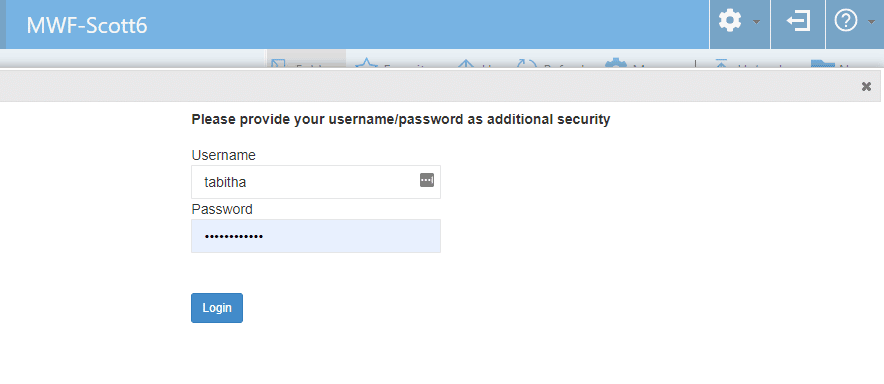

Clicar em Gerenciar abrirá uma nova janela, onde o usuário pode ser solicitado a fazer um login secundário para fins de segurança.

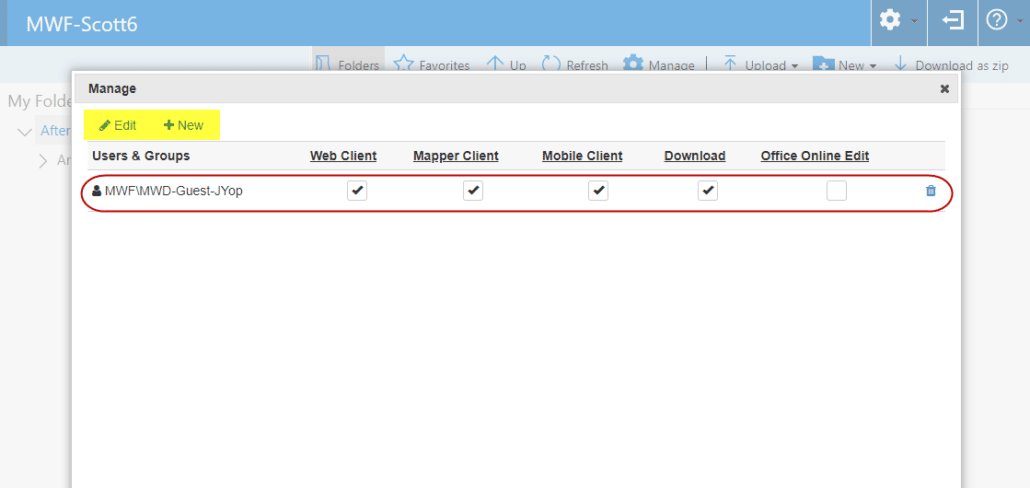

Depois de concluir qualquer login secundário (quando necessário), uma interface semelhante ao gerenciamento de usuários convidados, conforme mostrado em Admin, é apresentada ao usuário.

Convidados existentes que foram convidados para o compartilhamento serão mostrados e podem ser alterados/excluídos, e links para adicionar um convidado existente a um novo compartilhamento ou convidar um novo convidado serão incluídos.

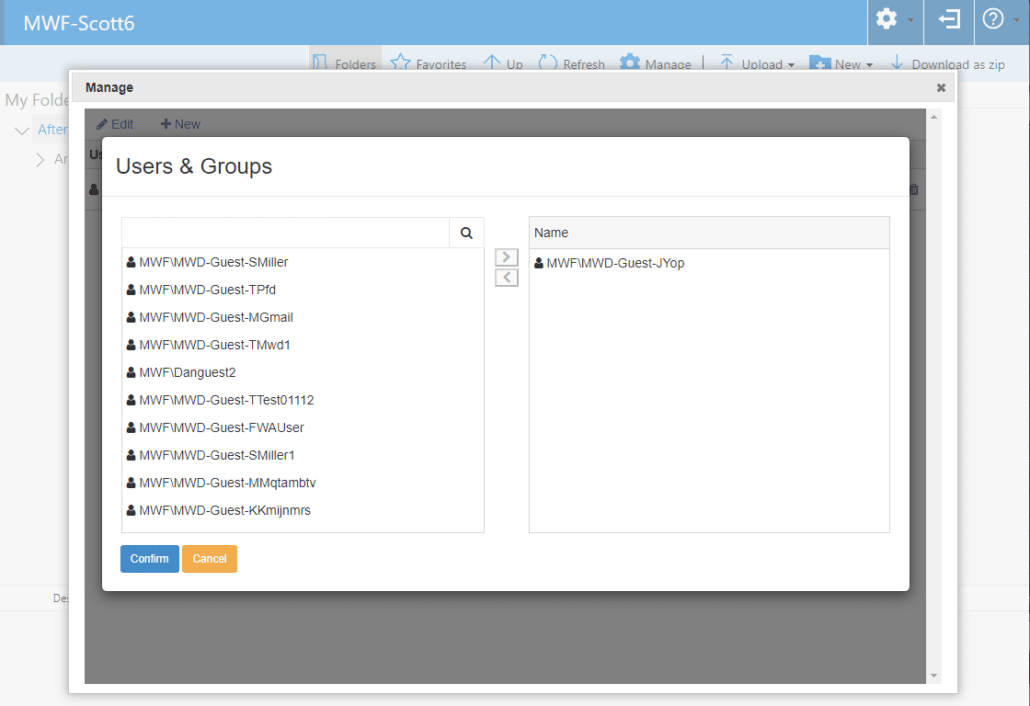

Usar o botão Editar mostrará uma lista de convidados existentes no domínio que foram convidados anteriormente para compartilhamentos no servidor MyWorkDrive e também podem receber acesso a esse compartilhamento.

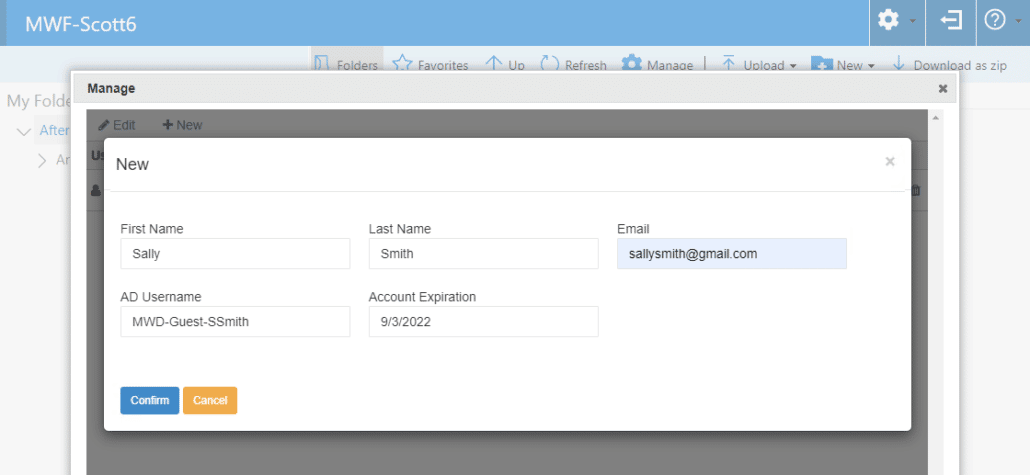

Usar o botão Adicionar permitirá que o gerente adicione o nome e o e-mail de um usuário para convidá-lo para o compartilhamento. Isso segue o mesmo processo de convidar um usuário no painel de administração e adicionará o usuário ao Azure AD e ao Local AD, atribuirá o grupo apropriado e enviará um email com links para aceitar o convite e acessar o compartilhamento.

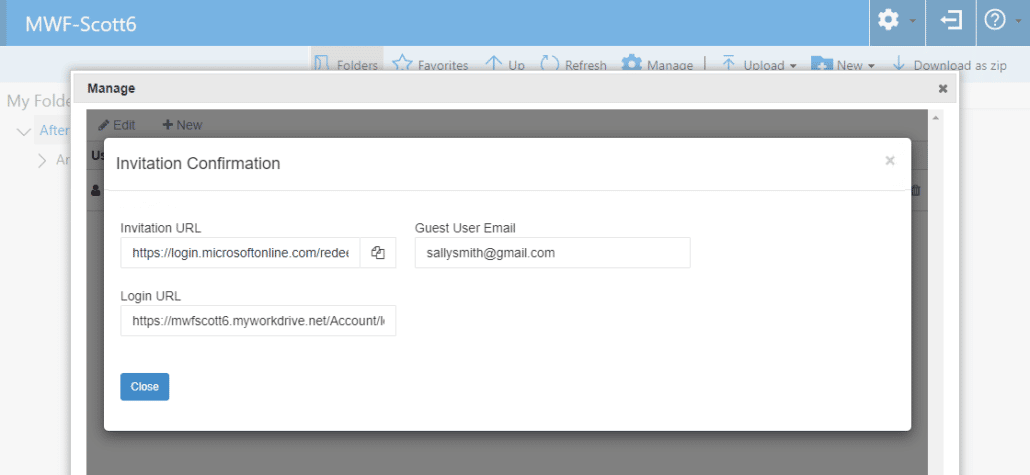

Assim como o convite por meio do administrador, uma página de confirmação é exibida após o usuário ser adicionado com um link para a URL de convite e a URL de login, caso o gerente deseje informar manualmente o usuário convidado sobre suas informações de acesso.