¿Cómo podemos ayudarle hoy?

Intercambio de archivos B2B externo de recursos compartidos de archivos de Windows con cuentas de invitado de MyWorkDrive y Azure Active Directory

Contenido

- Configure el servidor MyWorkDrive para usar Azure AD SAML con delegación o delegación restringida de Kerberos para los recursos compartidos de archivos

- Cree un grupo en Azure AD para usuarios invitados que se usará para rastrear o permitir el acceso a la aplicación MyWorkDrive SAML

- Crear una unidad organizativa en Active Directory para almacenar usuarios externos

- Crear grupo de usuarios invitados de Active Directory

- Crear registro de aplicaciones empresariales de Azure AD

- Habilitar el uso compartido de usuarios invitados

- Habilitar e invitar a usuarios invitados a compartir

- Configuración completa

- Administrar usuarios invitados

- Permitir a los usuarios invitar a otros a compartir

- Requisitos de permisos adicionales

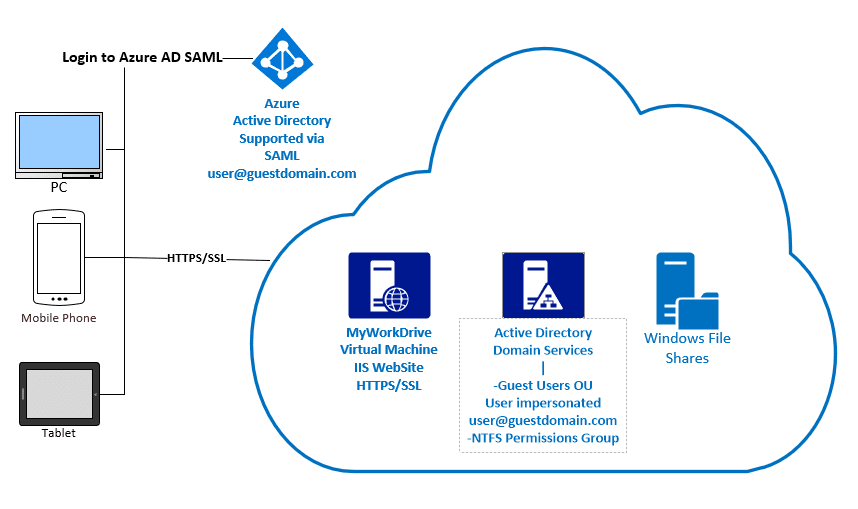

Los clientes con licencia Enterprise+ que utilizan la integración de MyWorkDrive Azure AD con Active Directory para la autenticación ahora pueden invitar fácilmente a usuarios externos invitados a colaborar en recursos compartidos de archivos de Windows.

Estas instrucciones solo se aplican cuando se utiliza MyWorkDrive con Active Directory para el directorio de usuarios y Entra ID (Azure AD) Saml SSO. Si MyWorkDrive está configurado con Entra ID para el directorio de usuarios, utiliza un inicio de sesión nativo de Microsoft y se puede invitar a usuarios invitados a Entra ID o agregarlos a grupos de Entra ID existentes, o configurarlos individualmente en recursos compartidos en MyWorkDrive. Consulte a continuación para obtener detalles adicionales sobre la configuración de Entra ID.

Con esta función, se invita a los usuarios externos a Azure AD como usuarios invitados. Se les envía por correo electrónico una invitación para unirse. Una vez canjeados e iniciados sesión, MyWorkDrive los suplanta para mostrarles sus carpetas permitidas. Al invitar a usuarios externos a Azure AD, el administrador no necesitará administrar los inicios de sesión, las contraseñas o la autenticación de los usuarios invitados y al mismo tiempo permitir que el usuario invitado colabore completamente con los usuarios internos en archivos y carpetas dentro de MyWorkDrive File Share.

Más detalles sobre cómo funciona esto se detallan en este artículo de soporte de Microsoft: https://docs.microsoft.com/en-us/azure/active-directory/b2b/hybrid-cloud-to-on-premises y en nuestro Vídeo de intercambio de archivos B2B.

Para implementar el uso compartido de usuarios invitados en MyWorkDrive, se crea una cuenta de usuario para el invitado en Active Directory que podemos suplantar y configurar de manera que el usuario invitado no pueda iniciar sesión de forma interactiva, solo a través de AzureAD. Una vez que haya iniciado sesión en Azure AD, el usuario se hace pasar por ese usuario para mostrarle sus recursos compartidos de archivos de Windows.

A diferencia del uso compartido de enlaces externos con los sistemas OneDrive o Sync & Share, el usuario invitado puede colaborar completamente en archivos y carpetas con usuarios internos. Desde el punto de vista de la seguridad y el soporte, no hay restablecimientos de contraseña para administrar y la seguridad se puede habilitar en las cuentas de invitado de Azure AD para requerir la autenticación de múltiples factores para verificar las identidades de los usuarios.

Por el contrario, para permitir que los recursos compartidos de archivos de Windows brinden acceso anónimo externo a través de enlaces, sería necesario comprometer la seguridad almacenando hash de contraseñas en una base de datos u otorgando a la cuenta de la computadora del servidor acceso completo de escritura a todos los recursos compartidos de archivos de Windows. Hemos visto productos de la competencia que almacenan hash de contraseñas para recursos compartidos en una base de datos que tiene derechos sobre todos los recursos compartidos en el nivel raíz.

Elegimos evitar un riesgo de seguridad tan extremo; evitando integraciones que requieran almacenar hashes de contraseñas o permitir el acceso sin restricciones a archivos compartidos. Nuestro método elegido también evita problemas como el cambio de nombre de carpetas compartidas y la ruptura de enlaces compartidos o el almacenamiento de archivos en bases de datos, lo que anula el propósito de acceder a archivos en Windows File Shares sin migrarlos.

requisitos previos

- Configurar el servidor MyWorkDrive para usar Azure AD SAML

- MyWorkDrive Server 6.0 o superior con licencia Enterprise Plus

- Crear una unidad organizativa en Active Directory para almacenar usuarios externos

- Cree un grupo de Active Directory para usuarios invitados y concédale permiso NTFS en los recursos compartidos de archivos

- Agregue el grupo de Active Directory al recurso compartido en MyWorkDrive

- Licencia de suscripción Enterprise Plus MyWorkDrive

Pasos detallados de configuración para compartir carpetas de usuarios invitados

Es necesario integrar MyWorkDrive con Azure AD utilizando nuestra integración SAML. Azure Directory se usará para autenticar y almacenar usuarios invitados. No es necesario que sea el mismo Azure Active Directory que usa la empresa, ni la empresa necesita usar Azure AD para la autenticación de usuario interno de MyWorkDrive. Siga nuestro artículo de soporte aquí para configurar la autenticación SAML de Azure AD en MyWorkDrive.

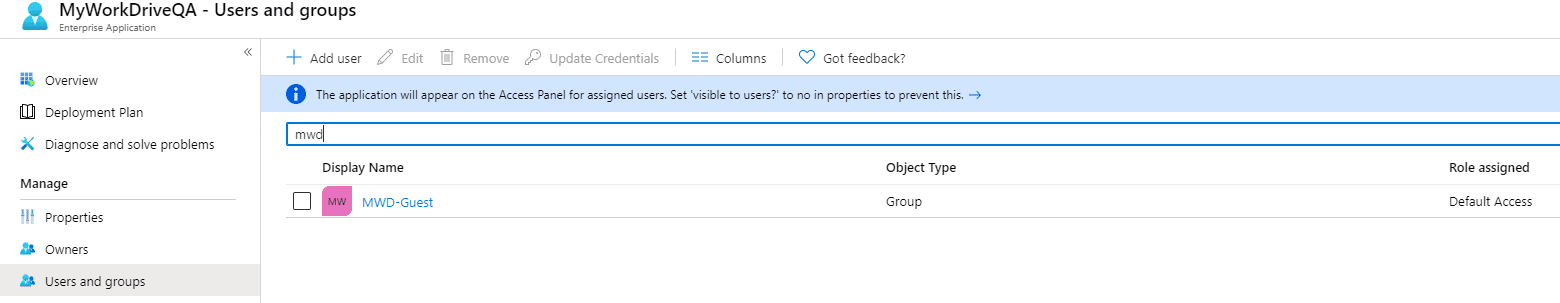

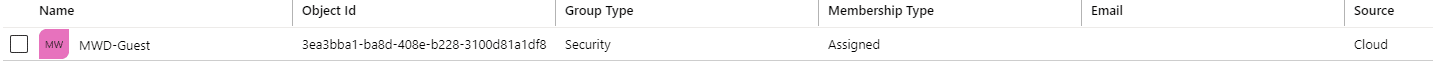

Cree un grupo en Azure AD para usuarios invitados que se usará para rastrear o permitir el acceso a la aplicación MyWorkDrive SAML

En Azure AD, cree un grupo basado en la nube para usuarios invitados externos que podrán usar la aplicación MyWorkDrive Enterprise SAML y agregue este grupo para permitir que esos usuarios inicien sesión.

Grupo creado en Azure AD, por ejemplo, "MWD-Guest":

Si necesita que los usuarios se asignen a la aplicación para iniciar sesión (las propiedades de la aplicación SAML "Asignación de usuario requerida" están configuradas en Sí), agregue el grupo AAD a su aplicación MyWorkDrive SAML para permitir el inicio de sesión de los usuarios invitados:

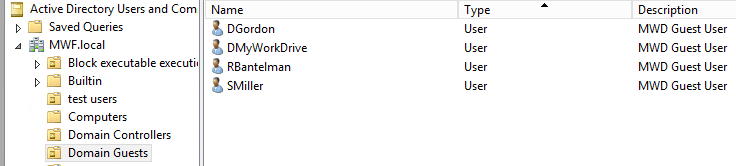

Crear una unidad organizativa en Active Directory para almacenar usuarios externos

En Active Directory, cree una unidad organizativa para almacenar todos los usuarios invitados externos. Esto hará que sea mucho más fácil administrar, eliminar o editar usuarios invitados externos más adelante. Los usuarios invitados se crearán y almacenarán aquí. Se establecerán en SmartCardLogonRequired para evitar el inicio de sesión con nombre de usuario/contraseña, ya que los suplantaremos en lugar de usar la delegación. Estos usuarios también se eliminarán de los usuarios del dominio para evitar el acceso a cualquier recurso interno. Si su empresa está sincronizando Active Directory con Azure AD mediante AD Sync, asegúrese de excluir esta unidad organizativa de la sincronización automática.

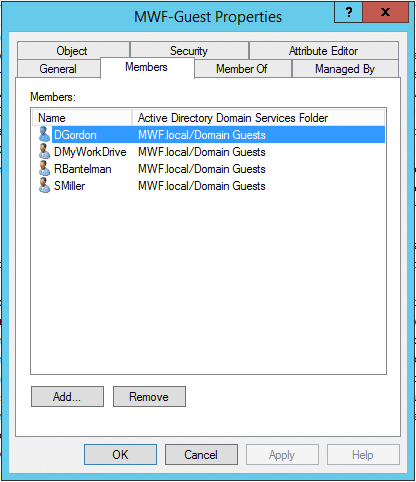

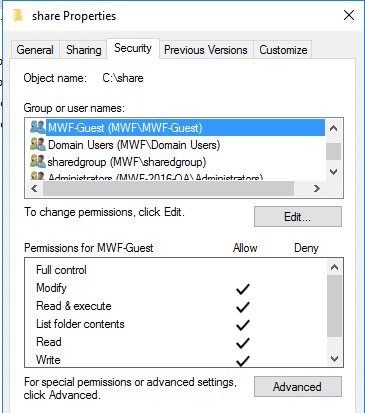

Crear grupo de usuarios invitados de Active Directory

En Active Directory, cree un grupo de usuarios invitados. Los usuarios invitados externos se agregarán a este grupo como su grupo principal de Active Directory y se eliminarán del grupo de usuarios de dominio predeterminado. Este grupo de Active Directory también se puede usar para otorgar permisos NTFS a los recursos compartidos que desea poner a disposición de los usuarios eternos en MyWorkDrive.

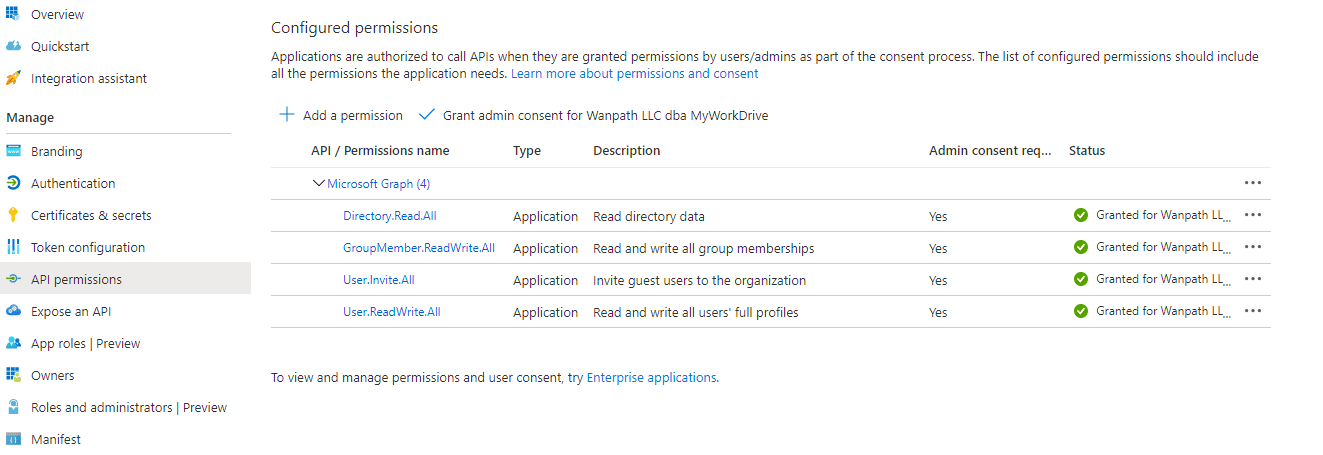

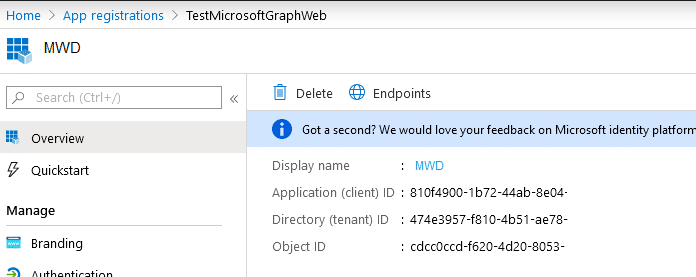

Crear registro de aplicaciones empresariales de Azure AD

Para permitir que el servidor MWD cree y administre automáticamente usuarios invitados en Azure AD, es necesario crear una aplicación empresarial de Azure AD. La aplicación AAD se puede crear manualmente o mediante nuestro script de PowerShell.

Registro automático de Powershell

Descarga y ejecuta nuestro Script de creación de aplicaciones de PowerShell Azure AD como administrador del servidor MWD. El script le solicitará el nombre de dominio de Azure AD, el nombre de la aplicación y le pedirá que inicie sesión en Azure AD varias veces para autorizar su aplicación AAD.

El script creará automáticamente el registro de su aplicación empresarial y guardará la identificación de la aplicación resultante y la identificación del inquilino en el panel de administración de MWD en la configuración de la empresa.

Para completar la conexión a AzureAD, copie y pegue el manual de Application Secret en el panel de administración de MWD en Configuración empresarial, Configuración de usuario invitado.

Complete la configuración habilitando el uso compartido de usuarios invitados en Configuración empresarial: Azure AD SAML: Usuarios invitados: ingrese la unidad organizativa de sus usuarios invitados, el grupo de usuarios creado por Azure AD y el grupo de Active Directory. Clic en Guardar.

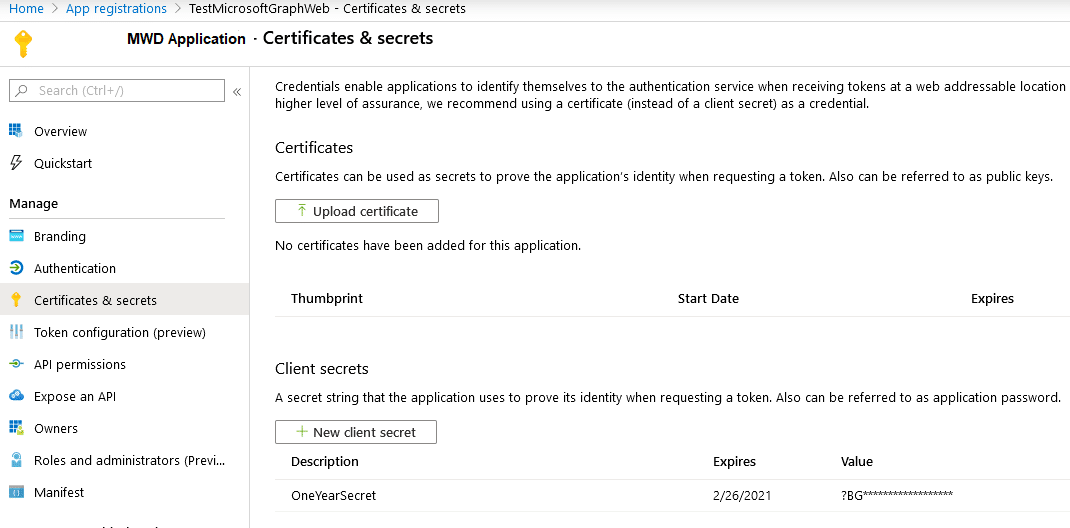

Registro manual:

Registre la aplicación del panel de administración de MWD en su cuenta de Azure.

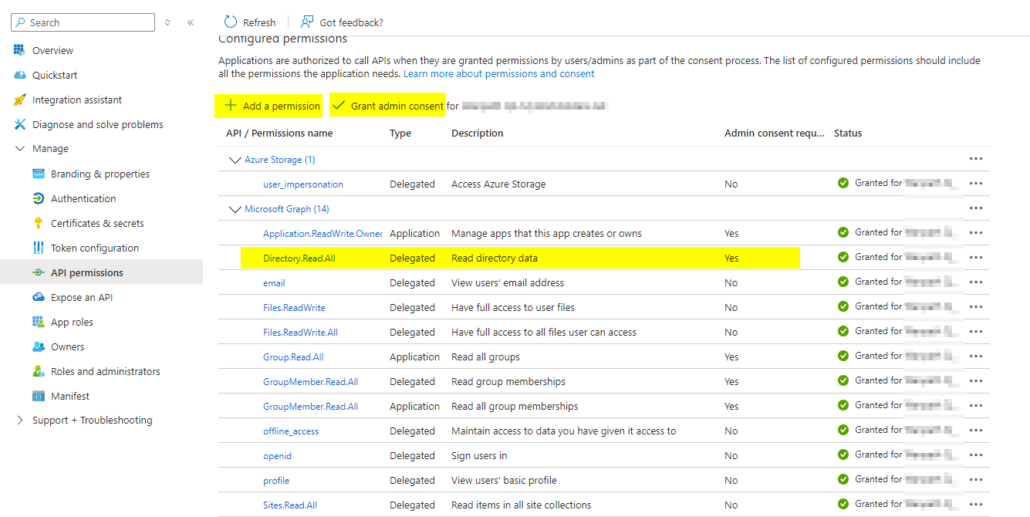

El panel de administración de MWD necesita los siguientes permisos:

Directorio.Leer.Todo

Usuario.Invitar.Todos

Usuario.ReadWrite.All.

GroupMember.ReadWrite.All

Guarde la identificación de la aplicación/cliente, la identificación del directorio/inquilino y el secreto del cliente resultantes para pegarlos en la configuración del usuario invitado de MyWorkDrive en la configuración empresarial.

Cree el secreto de la aplicación y péguelo en MyWorkDrive.

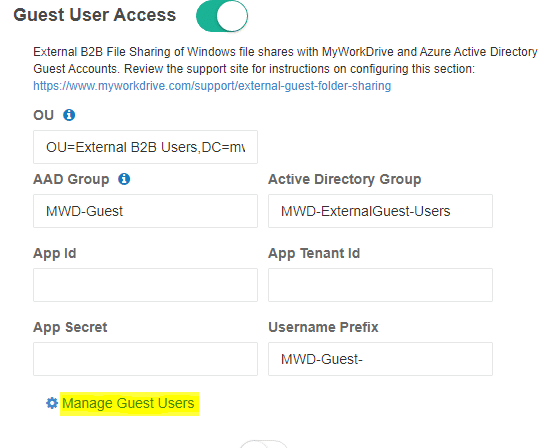

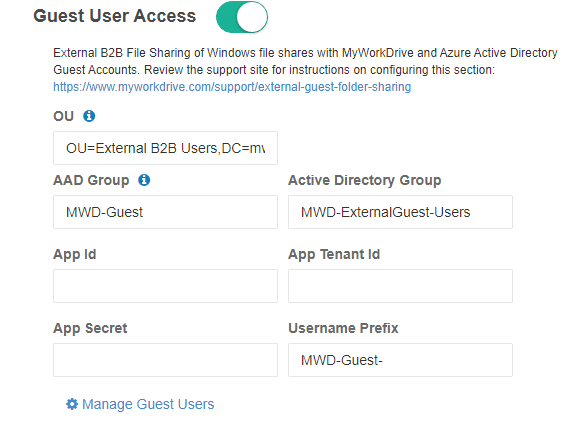

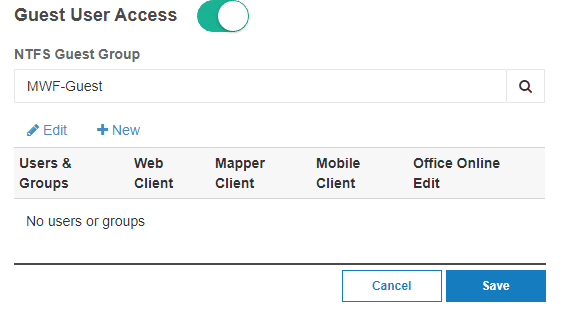

Habilitar el uso compartido de usuarios invitados

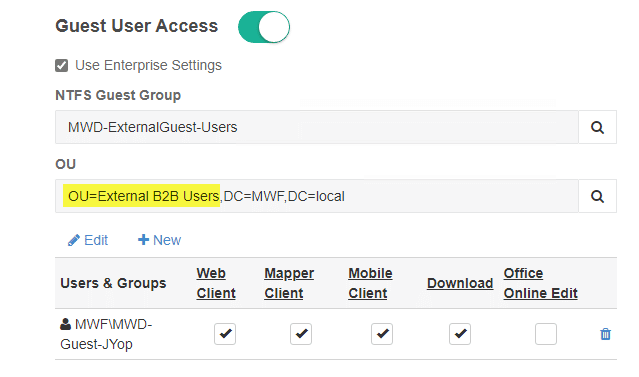

Complete la configuración habilitando el uso compartido de usuarios invitados en Configuración empresarial - Azure AD SAML - Usuarios invitados: ingrese la unidad organizativa de sus usuarios invitados, el grupo de usuarios creado por Azure AD y el grupo de Active Directory.

Si usó nuestro script Powershell automatizado, la ID de la aplicación, la ID del arrendatario de la aplicación y el Secreto de la aplicación ya estarán precargados. De lo contrario, pegue manualmente en esta configuración.

Acepte o modifique el Prefijo de nombre de usuario según lo desee para agregar un prefijo a todos los nombres de usuario de usuarios invitados para ayudar a diferenciar o encontrar usuarios invitados en Active Directory según lo desee.

Antes de habilitar el acceso compartido de invitados en un recurso compartido de MyWorkDrive, cree un nuevo grupo exclusivo de Active Directory que se usará para asignar permisos NTFS en cada recurso compartido de archivos o use un grupo existente (este puede ser el mismo grupo que se usó como grupo predeterminado). grupo de dominio aplicado a los usuarios invitados al habilitar el acceso de usuarios invitados en la configuración empresarial).

Haga clic en el control deslizante y habilite el acceso de usuario invitado. Busque y seleccione el grupo de permisos NTFS deseado al que se agregarán los usuarios invitados.

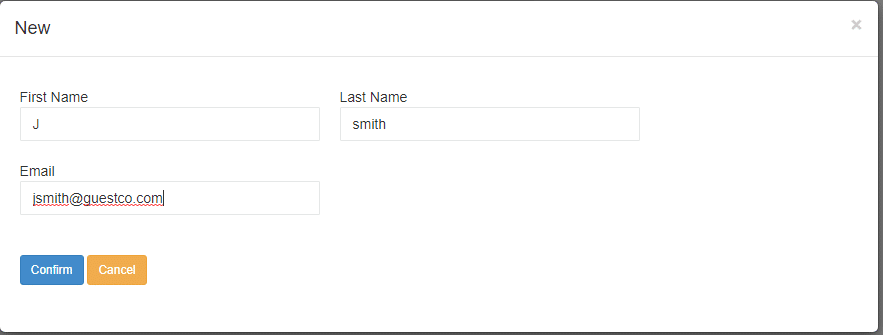

Haga clic en "Nuevo" para invitar al usuario invitado externo

Haga clic para confirmar la invitación.

Cuando la página para compartir se vuelva a cargar y muestre que el invitado ha sido invitado, guarde la página para compartir.

Es fundamental que guarde la página para compartir después de realizar cambios de usuario (como invitar a un invitado o cambiar permisos granulares).

Desplácese hasta la parte superior o inferior de la página de recursos compartidos y haga clic en el botón Guardar antes de continuar.

Configuración completa

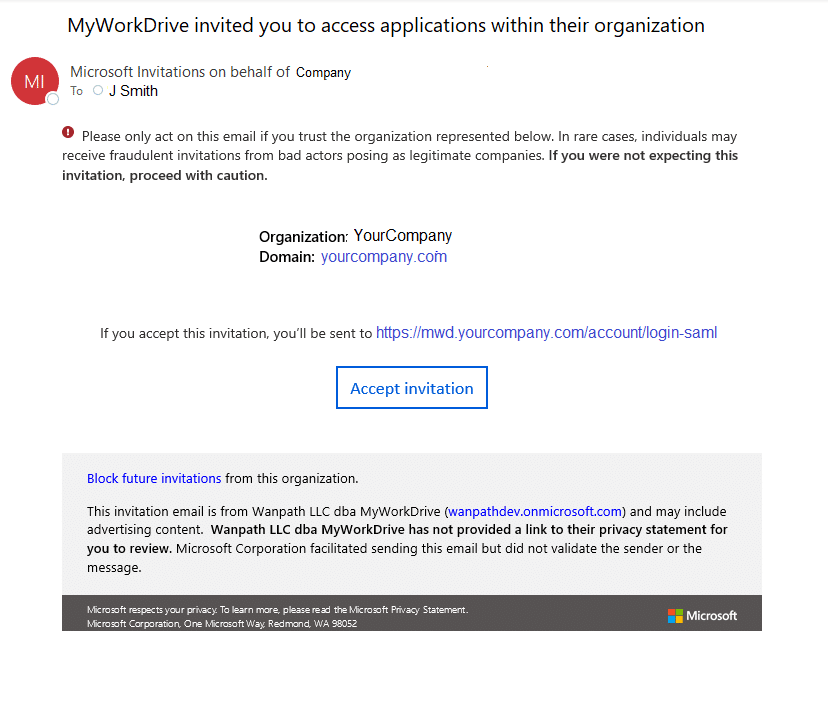

Después de invitar al usuario invitado, el usuario invitado externo se crea interna y externamente en Azure AD y se le envía una invitación por correo electrónico.

Cuando hagan clic en Aceptar invitación, se les pedirá que inicien sesión o creen una cuenta de Microsoft, junto con cualquier MFA o validación que necesite. Una vez autenticados, iniciarán sesión en MyWorkDrive y verán los recursos compartidos para los que están aprovisionados en la dirección web de su servidor MyWorkDrive.

Tenga en cuenta que, debido a la propagación, pueden pasar hasta 15 minutos después de la creación para que el nuevo usuario se sincronice en todos los segmentos de AD y se complete un inicio de sesión exitoso.

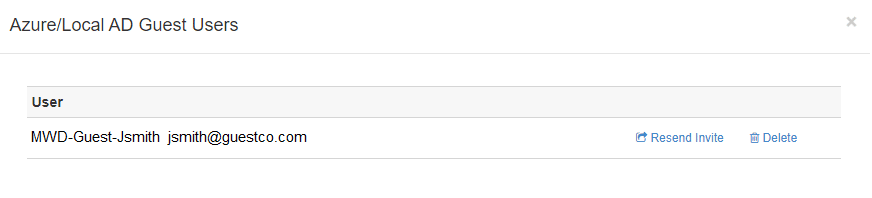

Administrar usuarios invitados

Los usuarios invitados se pueden deshabilitar o eliminar fácilmente en Active Directory y Azure AD en cualquier momento. A los usuarios invitados se les pueden volver a enviar invitaciones por correo electrónico o eliminarse en Azure AD. También se puede acceder a los usuarios invitados externos en la página empresarial:

Una vez que haya hecho clic, seleccione el usuario para volver a enviar invitaciones por correo electrónico o eliminarlo de Active Directory y Azure AD como usuarios invitados. Eliminar los eliminará de AzureAD y de LocalAD.

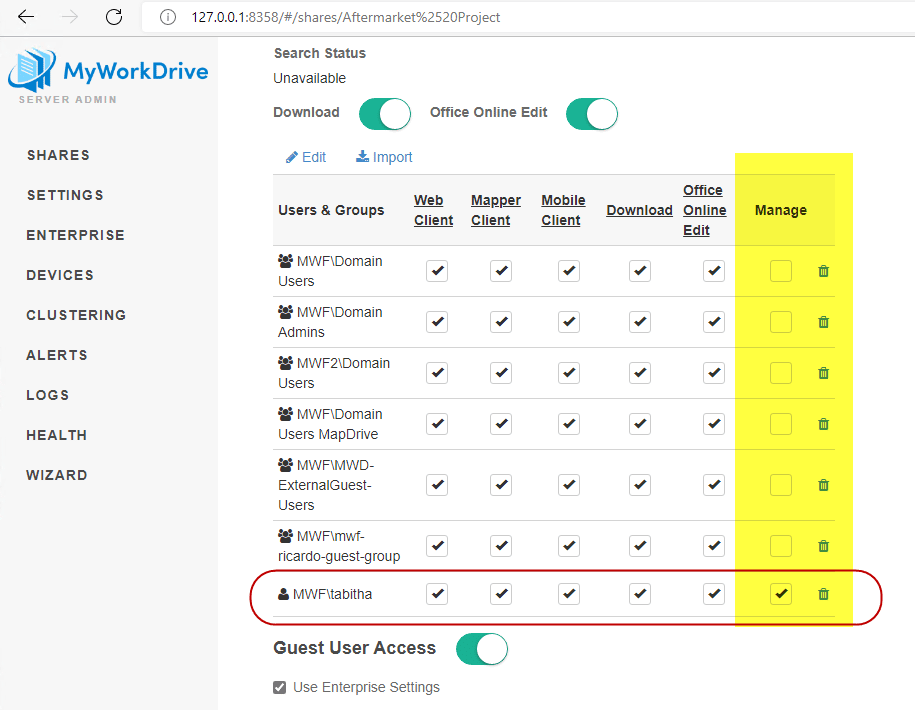

¡Nuevo! A partir del servidor MyWorkDrive 6.3, puede asignar a los usuarios que tienen acceso a los recursos compartidos de MyWorkDrive la capacidad de invitar a usuarios invitados al recurso compartido mediante la opción "Administrador".

Con esta nueva característica, los usuarios designados pueden invitar a invitados a recursos compartidos configurados a través del cliente web de MyWorkDrive con su inicio de sesión de usuario normal, no se requiere acceso de administrador al servidor de MyWorkDrive.

requisitos previos

- El acceso de usuario invitado está habilitado (descrito anteriormente)

- El recurso compartido que tiene configurado el acceso de usuario invitado (descrito anteriormente)

- También deberá otorgar a los usuarios que tienen permiso para invitar a los usuarios permisos de OU delegados en el directorio activo (descrito a continuación)

Tenga en cuenta que los requisitos previos deben ser completados por un administrador en la administración de MyWorkDrive.

Gerentes habilitadores

Paso 1, habilitar en recursos compartidos

Este paso se completa en MyWorkDrive Admin.

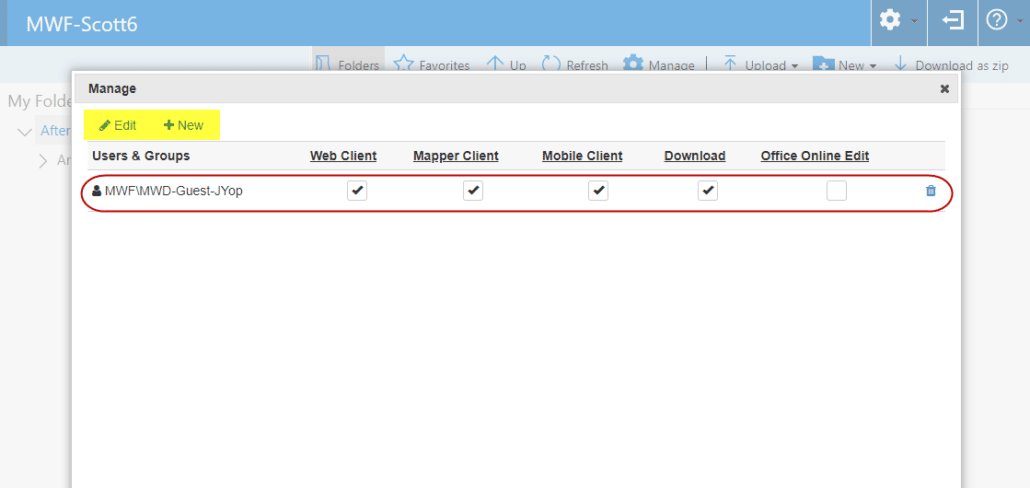

Cuando el acceso de usuario invitado está configurado correctamente y el recurso compartido está habilitado para el uso compartido de usuarios invitados, se habilita una columna adicional en la sección de permisos granulares de la administración de recursos compartidos de archivos titulada "Administrador". Querrá agregar manualmente a las personas a las que otorga permiso de administrador a la lista compartida mediante la función de edición.

- Agregue el usuario en cuestión de Active Directory al recurso compartido.

Esto puede ser redundante con un grupo existente configurado en el recurso compartido, pero es apropiado ya que otorga permisos de administrador a un usuario específico. - Habilite los permisos apropiados para el usuario para Client Access y DLP

Es posible que algunas columnas no aparezcan según los clientes habilitados, la configuración de la letra de la unidad, si Office Online está habilitado y si tiene DLP habilitado o no. - Habilite la función Administrar para el usuario.

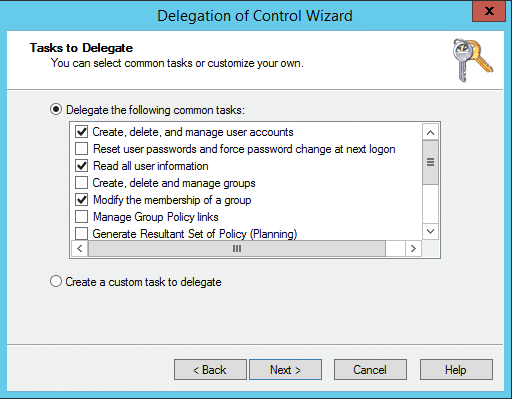

Paso 2, habilitar en Active Directory

Los usuarios de Manager deben tener permiso para crear usuarios en Active Directory. Esto se debe otorgar exclusivamente a la unidad organizativa donde se crean las cuentas de invitado y se debe otorgar el acceso con menos privilegios.

En Usuarios y equipos de Active Directory, busque la unidad organizativa donde se almacenan los usuarios invitados. (esto se puede encontrar en la configuración de acceso de usuario invitado en el recurso compartido)

Haga clic con el botón derecho en la unidad organizativa en ADUC y seleccione Delegar control.

Agregue los usuarios apropiados a los que se les debe permitir invitar a los usuarios.

Al seleccionar permisos, seleccione solo

- Crear, eliminar y administrar cuentas de usuario

- Leer toda la información del usuario

- Modificar la pertenencia a un grupo

No se requieren ni se recomiendan otros permisos.

Tenga en cuenta que los cambios en Active Directory requieren tiempo para propagarse en todos los servidores del dominio, por lo que es posible que los usuarios no puedan usar la función de inmediato. La mayoría de los procesos de AD Sync se completan en 15 minutos, aunque en dominios más grandes o más distribuidos, el proceso puede demorar hasta 1 hora.

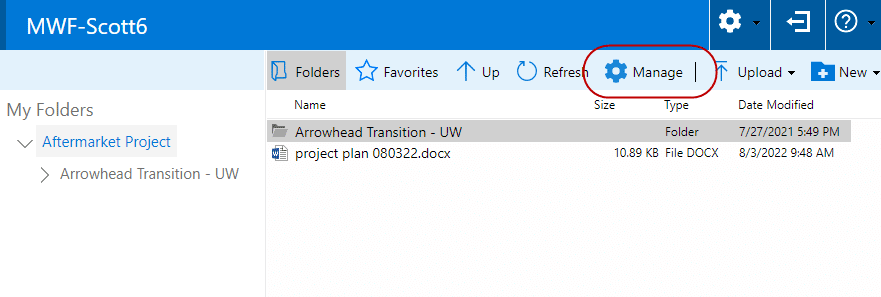

Gestión de usuarios invitados desde el cliente web MyWorkDrive.

Cuando los usuarios con la función de administrador habilitada inician sesión en el cliente web de MyWorkDrive, los recursos compartidos así configurados tendrán un botón adicional en el menú titulado "Administrar".

Tenga en cuenta que la función Administrar para usuarios solo está disponible en el cliente web MyWorkDrive.

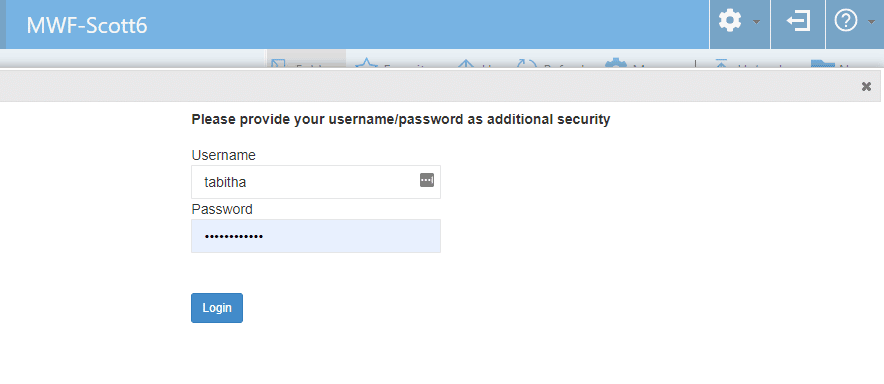

Al hacer clic en Administrar, se abrirá una nueva ventana, donde se le puede solicitar al usuario un inicio de sesión secundario por motivos de seguridad.

Después de completar cualquier inicio de sesión secundario (cuando sea necesario), se presenta al usuario una interfaz similar a la de administración de usuarios invitados, como se muestra en Admin.

Se mostrarán los invitados existentes que han sido invitados al recurso compartido que se pueden cambiar/eliminar, y se incluyen enlaces para agregar un invitado existente a un nuevo recurso compartido o invitar a un nuevo invitado.

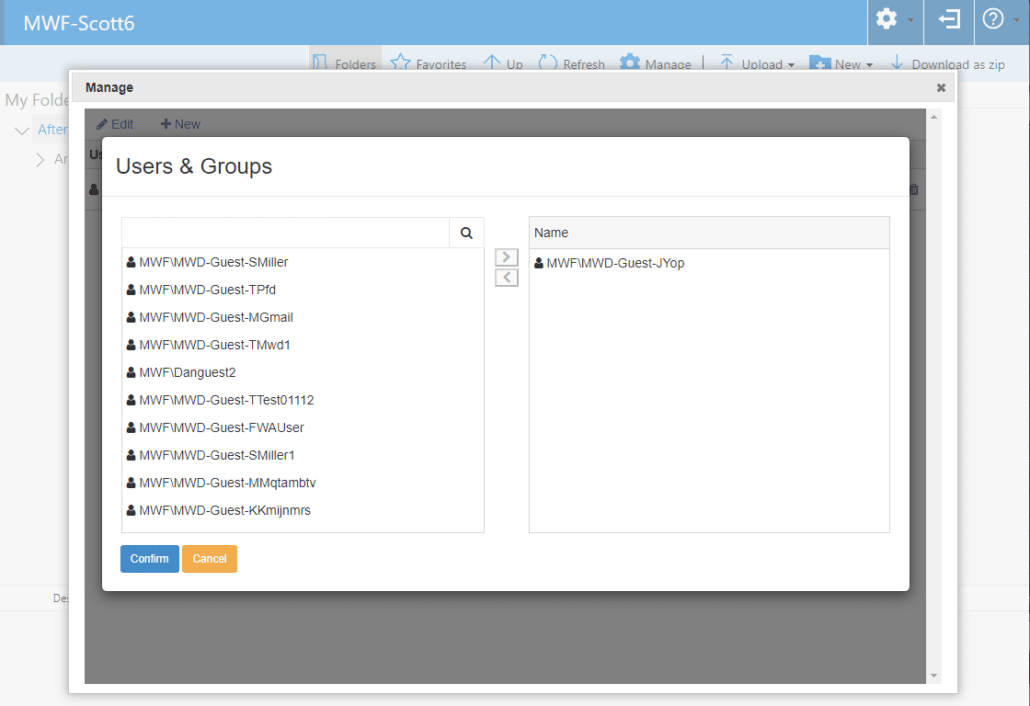

El botón Editar mostrará una lista de invitados existentes en el dominio que fueron invitados previamente a compartir en el servidor MyWorkDrive y se les puede otorgar acceso adicional a este recurso compartido.

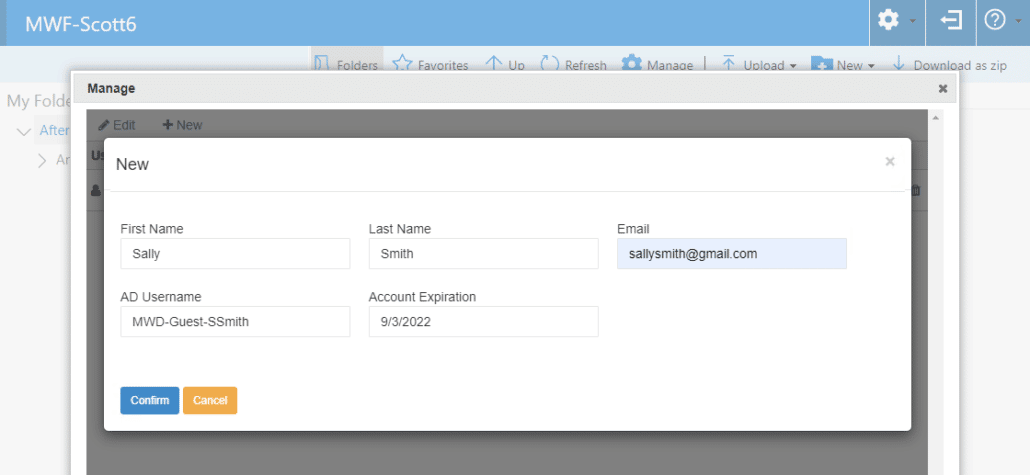

El uso del botón Agregar le permitirá al administrador agregar el nombre y el correo electrónico de un usuario para invitarlo a compartir. Esto sigue el mismo proceso que invitar a un usuario desde el panel de administración y agregará el usuario a Azure AD y Local AD, lo asignará al grupo apropiado y le enviará un correo electrónico con vínculos para aceptar la invitación y acceder al recurso compartido.

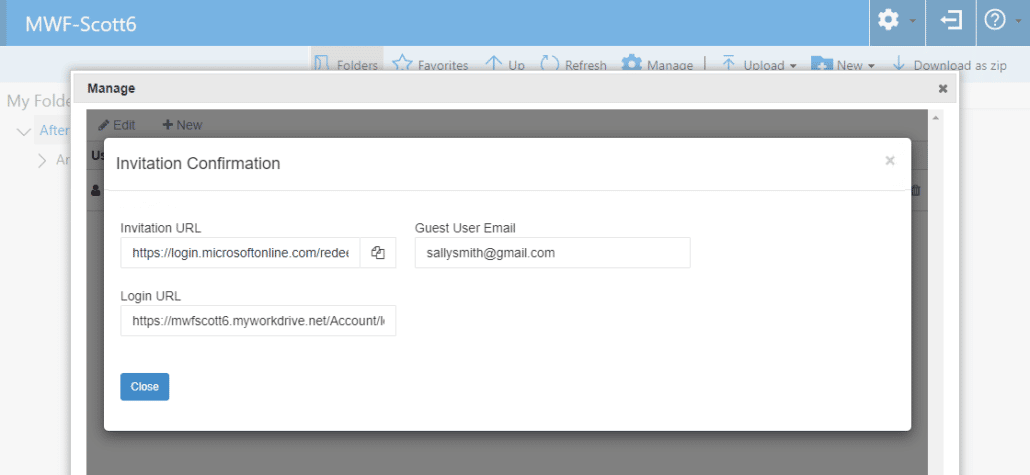

Al igual que invitar a través de Admin, se muestra una página de confirmación después de agregar al usuario con un enlace a la URL de invitación y la URL de inicio de sesión, en caso de que el administrador desee informar manualmente al usuario invitado sobre su información de acceso.

Configuración al utilizar Entra ID para la identidad

Al utilizar Entra ID para la identidad en lugar de Active Directory, los usuarios invitados se tratan como usuarios desde la perspectiva de MyWorkDrive. Se les puede otorgar acceso a los recursos compartidos por nombre o por inclusión en un grupo, al igual que los miembros del inquilino. También ofrecemos una opción "Todos los invitados" para facilitar la configuración de un recurso compartido específicamente para usuarios invitados.

Tenga en cuenta que también deben tener permiso para el almacenamiento a través del método apropiado para el almacenamiento/recurso compartido (RBAC, Entra ID, ACL) si se usa Entra ID o una identidad administrada para el acceso. Obtenga más información sobre las opciones de almacenamiento en nuestra Guía de almacenamiento.

Requisitos de permisos adicionales

En casos excepcionales, se ha informado que los usuarios invitados pueden recibir un error al intentar acceder a MyWorkDrive.

“Se produjo un error.

Lamentamos el inconveniente, pero ocurrió un error inesperado al procesar su solicitud.

Inténtelo nuevamente más tarde o comuníquese con su equipo de TI si el problema persiste”.

Este error puede ser un indicador de que el usuario en cuestión necesita un permiso adicional para acceder a MyWorkDrive. La señal definitiva de esto es que el acceso a MyWorkDrive funciona para algunos invitados, pero una minoría recibe este error al intentar acceder.

Según Microsoft, la solución es agregar un permiso adicional a la aplicación Entra ID que estás usando para acceder a MyWorkDrive (la que está configurada en tu inquilino de Azure y configurada en Integraciones para el acceso a Entra ID).

Edite su aplicación en Aplicaciones empresariales en Entra y, en Permisos de API, agregue el permiso delegado de Microsoft Graph

Directorio.Leer.Todo.

Y otorgar el consentimiento del administrador.