Que peut-on faire pour vous aider aujourd'hui?

Options de stockage de fichiers Azure

Aperçu

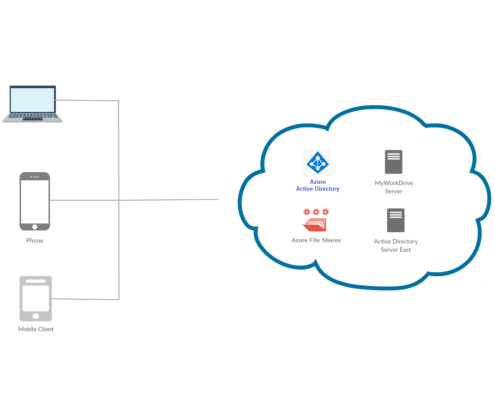

MyWorkDrive Server 7 ou version ultérieure prend en charge la connexion à Azure File Shares et au stockage Azure Blob via l'API Rest avec l'authentification Azure AD (Entra ID). Azure Storage est généralement déployé avec une machine virtuelle MyWorkDrive déployée dans Azure.

Avec Azure Storage, seul l’espace de stockage utilisé est facturé pour les partages de fichiers standard, plutôt que la limite allouée. La tarification des partages de fichiers premium est basée sur les GiB provisionnés et inclut tous les coûts de transaction. Vous pouvez configurer votre stockage Azure en fonction de vos exigences de taille de stockage, d’IOPS et de débit.

Contenu

- Aperçu

- Grille de comparaison

- Azure File Shares/Rest API – Entra ID/Managed Identity (recommandé)

- Partages de fichiers Azure/API Rest – Entra ID

- Partages de fichiers Azure/API Rest – Chaîne de connexion

- API Azure Blob Storage/Rest – Entra ID avec Datalake

- API Azure Blob Storage/Rest – Chaîne de connexion

- Partages de fichiers Azure/SMB

- Authentification Active Directory

- Partages de fichiers Azure Étapes de configuration d'Active Directory MyWorkDrive

- Conditions préalables

- Créer un compte de stockage

- Créer un partage de fichiers

- Joindre le compte de stockage Azure à Active Directory

- Activer l'intégration Azure Files Active Directory

- Attribuer des autorisations de partage

- Attribuer des autorisations NTFS

- Installer le serveur MyWorkDrive

- Activez éventuellement MyWorkDrive Azure AD Single Sign-On

- Partages de fichiers Azure Étapes de configuration d'Active Directory MyWorkDrive

- Authentification Active Directory

Grille de comparaison

Une grille de comparaison des options de stockage Azure prises en charge se trouve ci-dessous. Pour une sécurité, des fonctionnalités et des performances maximales, nous vous recommandons de déployer une machine virtuelle Azure avec des autorisations d'identité managée accordées sur Azure File Shares pour les autorisations au niveau du partage de fichiers ou sur Azure Blob Storage avec DataLake V2/espace de noms hiérarchique activé pour les autorisations au niveau des fichiers et dossiers ACL de style NTFS intégrées. avec EntraID.

Le stockage de partages de fichiers Azure accessible dans le contexte de l'identité managée de la machine virtuelle MyWorkDrive Server dans Azure offre le plus haut niveau de sécurité (aucune information d'authentification n'est stockée dans la configuration de MyWorkDrive Server lorsque l'identité managée est utilisée) et permet toutes les fonctionnalités, y compris le partage de fichiers externes. Cette option nécessite que le serveur MyWorkDrive soit situé dans Azure avec identité gérée par le système activée. De plus, l’identité managée de la machine virtuelle Azure doit être accordée »Droits du contributeur privilégié des données des fichiers de stockage.

Commencez par création d'un compte de stockage Azure et d'un partage de fichiers Azure dans Azure, puis accordez à la machine virtuelle basée sur Azure MyWorkDrive «Droits du contributeur privilégié des données des fichiers de stockage.

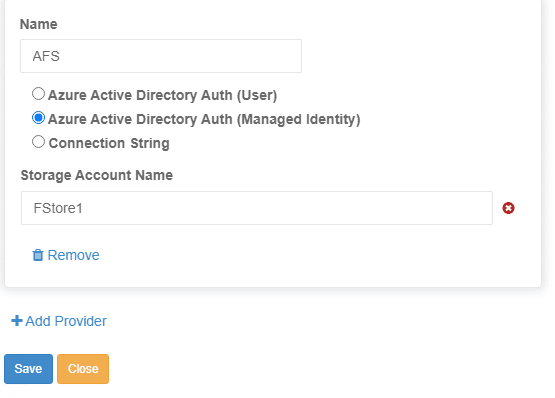

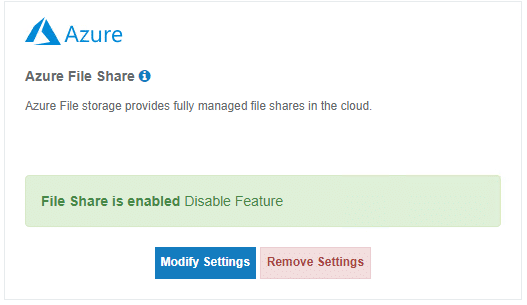

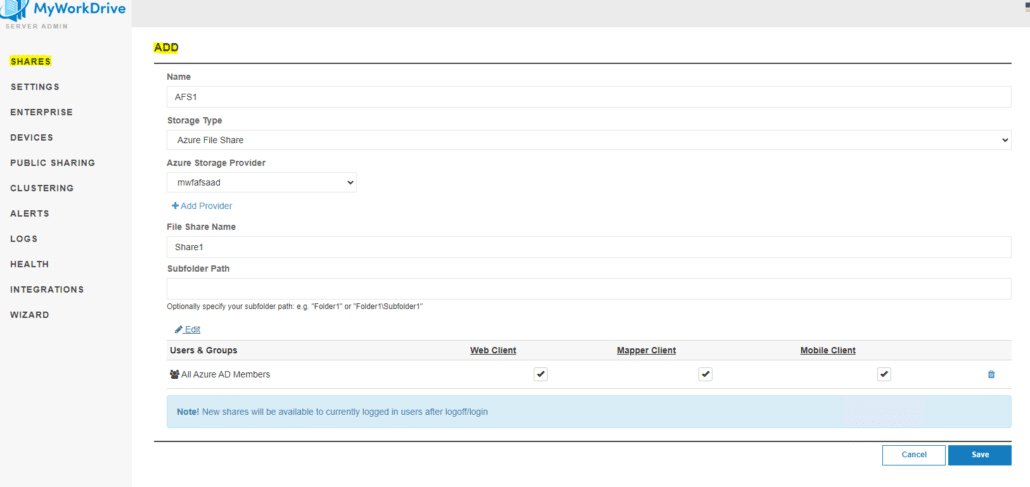

Une fois ces conditions préalables définies, ajoutez simplement le compte de stockage Azure et le partage de fichiers au panneau d'administration MyWorkDrive Server sous Intégrations – Partages de fichiers Azure :

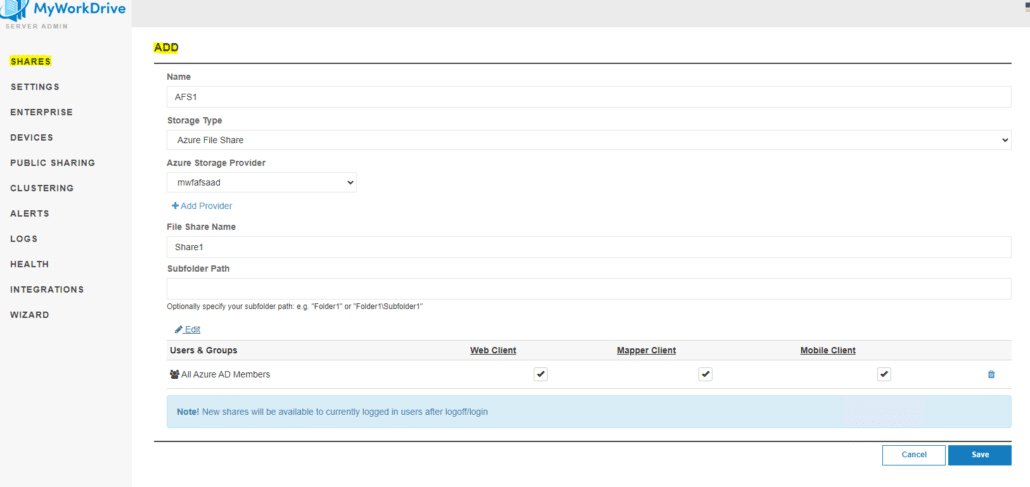

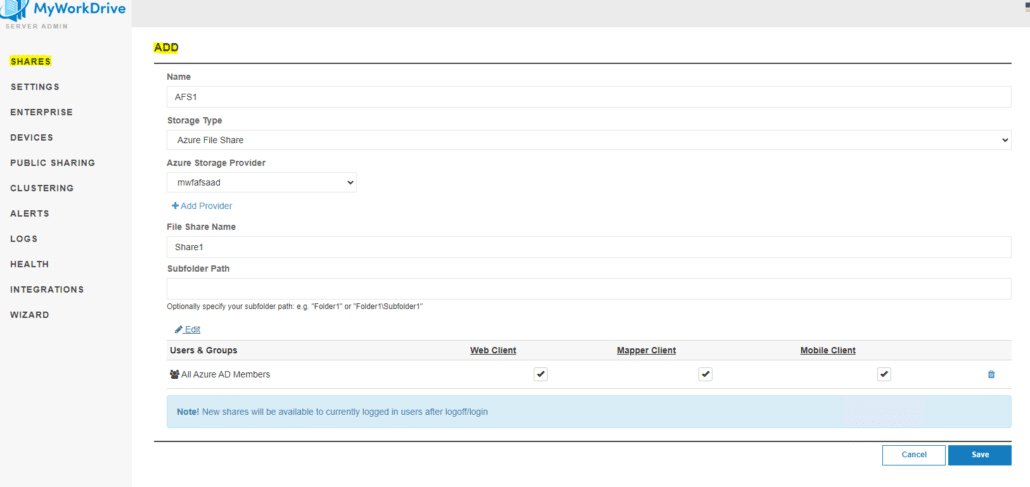

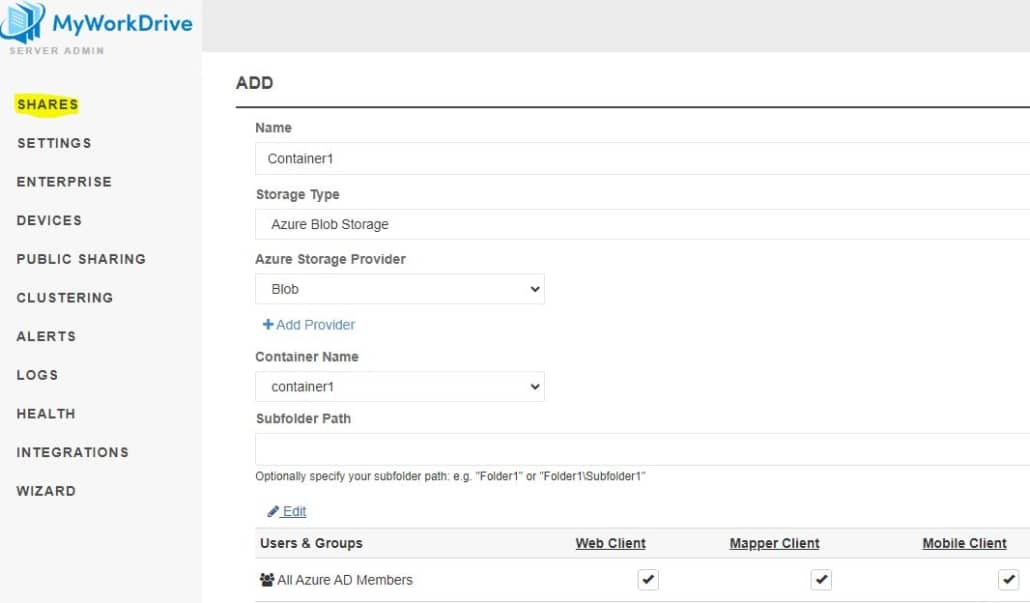

Enfin, une fois le stockage Azure ajouté aux intégrations, ajoutez un partage utilisant ce stockage et accordez aux utilisateurs Entra ID les autorisations pour y accéder (si vous préférez accorder à tous les utilisateurs Entra ID ou à tous les invités Azure AD/Entra les autorisations sur le partage, vous pouvez utilisez nos groupes par défaut « Tous les invités Azure AD » ou « Tous les membres Azure AD » au lieu d'attribuer des utilisateurs individuels ou des groupes personnalisés).

Le stockage des partages de fichiers Azure accessible dans le contexte de l'Entra ID Azure de l'utilisateur offre un moyen simple d'accéder aux partages de fichiers Azure sans nécessiter que le serveur MyWorkDrive soit situé dans Azure en tant que machine virtuelle. Avec cette option, le partage de fichiers externes n'est pas disponible car le serveur MyWorkDrive ne stocke aucune information d'identification utilisateur et ne dispose pas d'un accès à l'identité géré. Avec cette option, les utilisateurs/groupes Entra ID doivent recevoir «Droits du contributeur privilégié des données des fichiers de stockage pour pouvoir avoir les droits de modification (ajouter, changer, supprimer) sur le partage.

Commencez par création d'un compte de stockage Azure et d'un partage de fichiers Azure dans Azure, puis accordez aux utilisateurs et aux groupes Entra ID "Droits du contributeur privilégié des données des fichiers de stockage sur le partage de fichiers Azure.

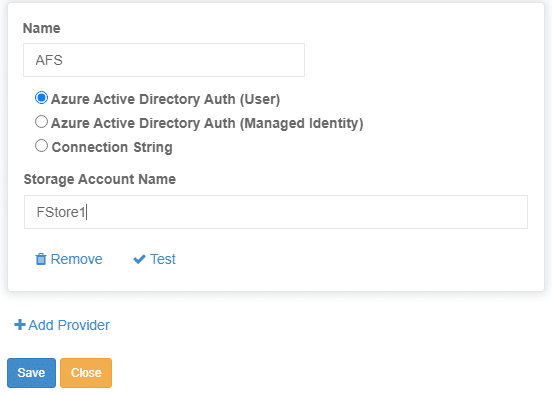

Une fois ces conditions préalables définies, ajoutez simplement le compte de stockage Azure et le partage de fichiers au panneau d'administration MyWorkDrive Server sous Intégrations – Partages de fichiers Azure :

Enfin, une fois le stockage Azure ajouté aux intégrations, ajoutez un partage utilisant ce stockage et accordez aux utilisateurs Entra ID les autorisations pour y accéder (si vous préférez accorder à tous les utilisateurs Entra ID ou à tous les invités Azure AD/Entra les autorisations sur le partage, vous pouvez utilisez nos groupes par défaut « Tous les invités Azure AD » ou « Tous les membres Azure AD » au lieu d'attribuer des utilisateurs individuels ou des groupes personnalisés.

Le stockage des partages de fichiers Azure accessible à l’aide de la chaîne de connexion de stockage offre un moyen plus simple d’ajouter une connectivité à un serveur MyWorkDrive vers Azure File Shares via l’API Rest. Lors de l'utilisation de la chaîne de connexion Azure Storage, il n'est pas nécessaire que le serveur MyWorkDrive soit situé dans Azure (cependant, les performances seront affectées en fonction de la connectivité réseau entre Azure et le serveur MyWorkDrive). De plus, une copie chiffrée de la chaîne de connexion du compte de stockage Azure est stockée sur le serveur MyWorkDrive contrairement à l'option d'identité managée où rien n'est stocké sur le serveur MyWorkDrive.

Commencez par création d'un compte de stockage Azure et d'un partage de fichiers Azure dans Azure.

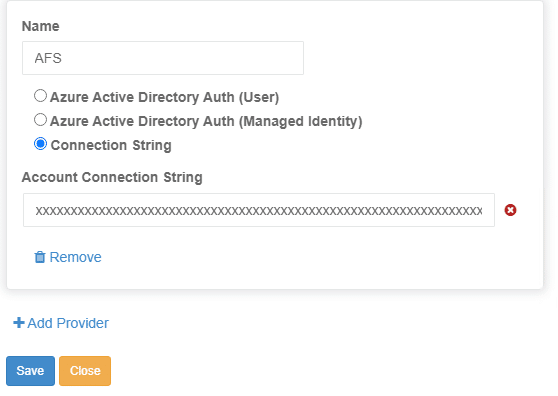

Une fois le compte de partage de fichiers et de stockage Azure créé, ajoutez simplement le compte de stockage Azure et le partage de fichiers au panneau d'administration de MyWorkDrive Server sous Intégrations – Partages de fichiers Azure :

Enfin, une fois le stockage Azure ajouté aux intégrations, ajoutez un partage utilisant ce stockage et accordez aux utilisateurs ou aux groupes Entra ID des autorisations pour y accéder (si vous préférez accorder à tous les utilisateurs Entra ID ou à tous les invités Azure AD/Entra des autorisations sur le partage, vous pouvez utiliser nos groupes par défaut « Tous les invités Azure AD » ou « Tous les membres Azure AD » au lieu d'attribuer des utilisateurs individuels ou des groupes personnalisés).

API Azure Blob Storage/Rest – Entra ID avec Datalake

Le stockage Blob Azure/API Rest avec Datalake présente l'avantage supplémentaire de prendre en charge les autorisations au niveau des fichiers et des dossiers en plus des utilisateurs/groupes Entra ID configurés sur le serveur MyWorkDrive. Les autorisations doivent être définies à l'aide d'Azure Storage Explorer et l'espace de noms hiérarchique doit être activé. De plus, l’identité managée de la machine virtuelle Azure doit être accordée »Droits du contributeur de données Storage Blob pour accéder correctement aux fichiers et dossiers si le partage de fichiers publics est souhaité.

Les fichiers et dossiers sur Azure Blob Storage sont affichés en fonction de l'utilisateur/groupe Entra ID configuré sur le partage du serveur MyWorkDrive et sont accessibles dans le contexte de l'utilisateur Entra ID. Cette option fournit une couche de sécurité supplémentaire car elle nécessite que l'utilisateur Entra ID ait l'autorisation sur le stockage blob en plus d'avoir accès au serveur MyWorkDrive.

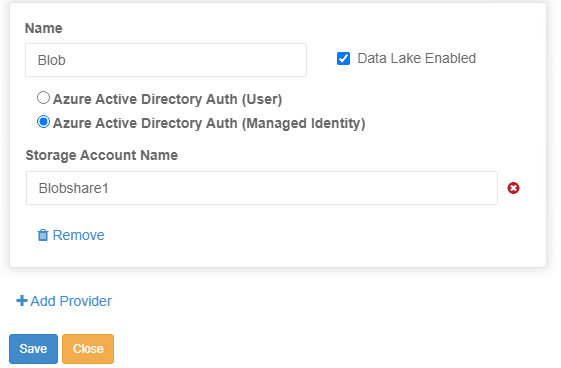

Commencez par création d'un compte de stockage Azure et d'un stockage Azure Blob avec Datalake, Gen2 et espace de noms hiérarchique activé, puis accordez à la machine virtuelle basée sur Azure MyWorkDrive «Droits du contributeur de données Storage Blob pour accéder correctement aux fichiers et dossiers si le partage de fichiers publics est souhaité. Enfin, accorder des autorisations individuelles d'utilisateurs/groupes Entra ID au stockage Azure Blob à l'aide de l'Explorateur de stockage Azure.

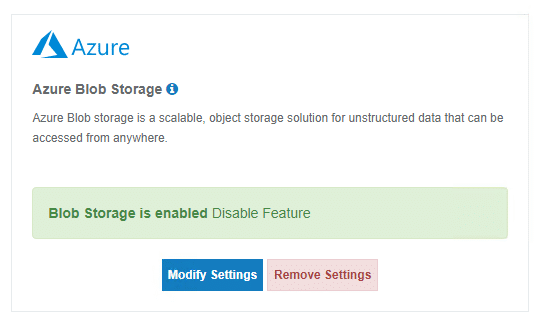

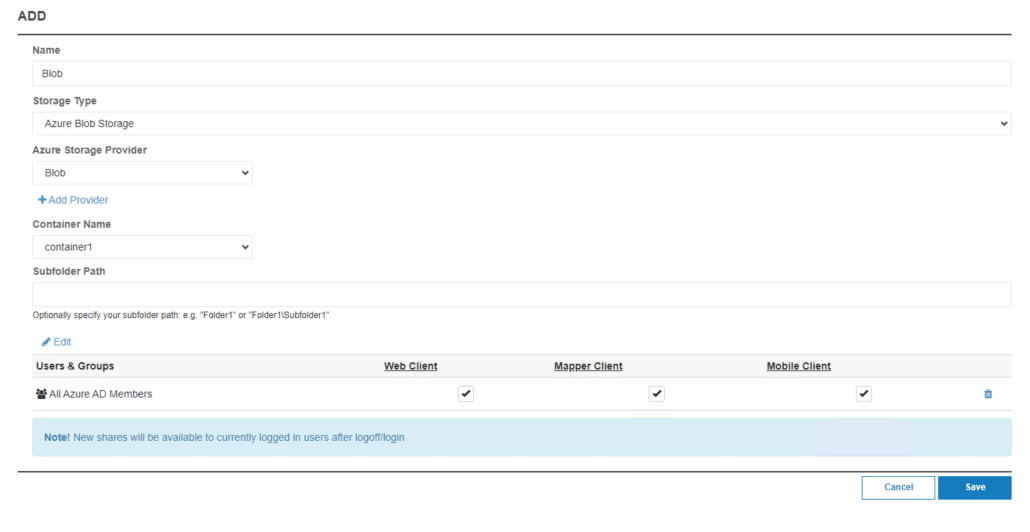

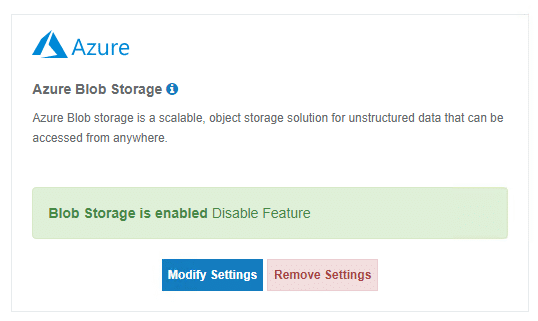

Une fois ces conditions préalables définies, ajoutez simplement le compte de stockage Azure et le blob au panneau d'administration MyWorkDrive Server sous Intégrations – Azure Blob Storage :

Enfin, une fois le stockage Azure ajouté aux intégrations, ajoutez un partage utilisant ce stockage et accordez aux utilisateurs Entra ID les autorisations pour y accéder (si vous préférez accorder à tous les utilisateurs Entra ID ou à tous les invités Azure AD/Entra les autorisations sur le partage, vous pouvez utilisez nos groupes par défaut « Tous les invités Azure AD » ou « Tous les membres Azure AD » au lieu d'attribuer des utilisateurs individuels ou des groupes personnalisés.

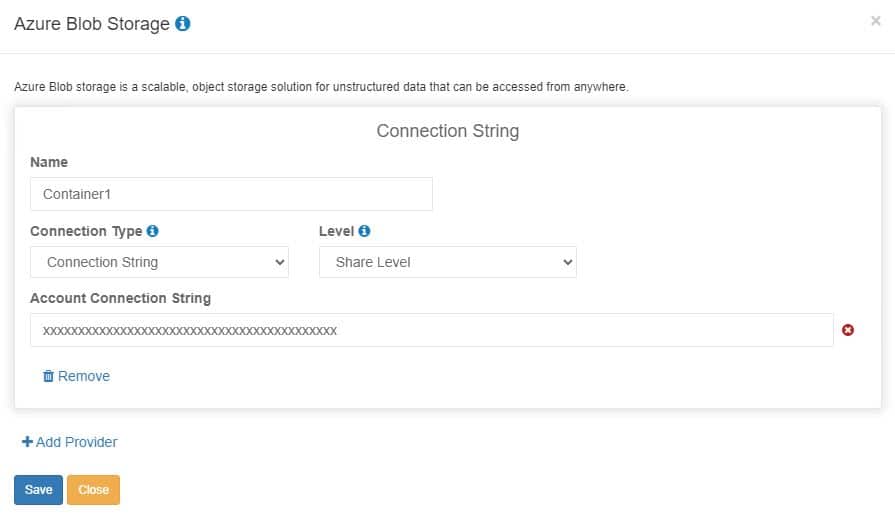

API Azure Blob Storage/Rest – Chaîne de connexion

Le stockage Blob Azure accessible à l’aide de la chaîne de connexion de stockage offre un moyen plus simple d’ajouter une connectivité à un serveur MyWorkDrive vers Azure Blob Storage via l’API Rest au niveau du compte de stockage. Lors de l'utilisation de la chaîne de connexion Azure Storage, il n'est pas nécessaire que le serveur MyWorkDrive soit situé dans Azure (cependant, les performances seront affectées en fonction de la connectivité réseau entre Azure et le serveur MyWorkDrive). De plus, une copie chiffrée de la chaîne de connexion du compte de stockage Azure est stockée sur le serveur MyWorkDrive contrairement à l'option d'identité managée où rien n'est stocké sur le serveur MyWorkDrive.

Commencez par création d'un compte de stockage Azure et d'un conteneur Azure Blob dans Azure.

Une fois le compte Azure Blob Container and Storage créé, ajoutez simplement le compte de stockage Azure et le conteneur au panneau d'administration MyWorkDrive Server sous Intégrations – Azure Blob Storage avec la chaîne de connexion du compte de stockage :

Enfin, une fois le stockage Azure ajouté aux intégrations, ajoutez un partage utilisant ce stockage et accordez aux utilisateurs ou aux groupes Entra ID des autorisations pour y accéder (si vous préférez accorder à tous les utilisateurs Entra ID ou à tous les invités Azure AD/Entra des autorisations sur le partage, vous pouvez utiliser nos groupes par défaut « Tous les invités Azure AD » ou « Tous les membres Azure AD » au lieu d'attribuer des utilisateurs individuels ou des groupes personnalisés).

Les partages de fichiers MyWorkDrive via le protocole SMB sont également disponibles en option. Ceci est généralement utilisé lorsque le serveur MyWorkDrive est déployé avec Active Directory. Le déploiement à l’aide d’Azure File Shares/SMB a un impact sur les performances et la réactivité et nécessite un stockage Azure File Shares Premium. L’activation de cette option nécessite également d’effectuer un ensemble d’étapes complexes dans Azure et de maintenir une infrastructure de domaine Active Directory traditionnelle. Notre API Azure File Shares/Rest peut être mieux adaptée au stockage Azure File Share lorsqu’elle est utilisée avec le serveur MyWorkDrive dans la plupart des cas.

Les partages de fichiers Azure prennent en charge l'authentification à l'aide d'Active Directory ou d'Azure File Sync. John Savill donne un aperçu détaillé de Authentification Azure Files à l’aide d’Active Directory ici. Dans cet article, nous présentons les étapes pour connecter les partages de fichiers Azure à MyWorkDrive hébergé dans Azure, à l'aide de l'authentification Active Directory.

Authentification Active Directory

Intégration d'Azure Files Active Directory à l'aide de votre propre Domaine Active Directory géré par vous, ou en utilisant Services de domaine Azure AD est entièrement pris en charge dans Azure. En savoir plus sur les avantages de Intégration Azure Files Active Directory et suivez ceci guidage étape par étape pour commencer à intégrer les partages de fichiers Azure aux services de domaine Azure AD. Pour intégrer l'authentification des partages de fichiers Azure à Active Directory sur site Suivez ces étapes.

Avec cette méthode, les utilisateurs peuvent se connecter aux partages de fichiers Azure à l'aide de leur nom d'utilisateur/mots de passe AD DS existants stockés dans Active Directory ou synchronisés d'Azure AD vers les services de domaine Azure AD hébergés par Azure. Les utilisateurs peuvent également utiliser leurs informations d'identification Azure AD lorsqu'ils sont synchronisés à partir d'AD DS et couplés avec Intégration Azure AD SAML/Single Sign-on de MyWorkDrive.

Pour Active Directory sur site, les clients peuvent exécuter et gérer leurs propres serveurs Active Directory dans Azure en tant que machine virtuelle, ou connecter un réseau Azure sur site à l'aide d'un tunnel VPN ou d'Azure ExpressRoute. Pour une authentification plus rapide, nous vous recommandons de placer un contrôleur de domaine dans Azure sur le même réseau que le serveur MyWorkDrive ou d'utiliser Azure AD Domain Services.

MyWorkDrive a mis à jour notre Azure MyWorkDrive Image sur le marché pour lui permettre de rejoindre facilement un domaine Windows Active Directory existant. Cela accélère encore le processus de déploiement.

Vidéo de configuration des partages de fichiers MyWorkDrive Azure.

Conditions préalables

- Active Directory doit être synchronisé avec Azure AD (pour définir les autorisations de partage).

- Connectivité réseau d'Azure à un DC AD (soit un DC s'exécutant dans Azure, soit une connexion ExpresseRoute/VPN à un DC sur site) ou en utilisant Azure AD Domain Services.

- Serveur 2019 hébergé par Azure avec outils RSAT, joint à Active Directory (utilisez ce serveur pour gérer les partages de fichiers Azure et les ajouter à vos autorisations de domaine/ensemble).

- Mise en réseau accélérée activé sur Azure Virtual Machine (non disponible avec toutes les tailles de machine, nécessite généralement une série D avec 2 vCPU ou plus)

- Groupes de placement de proximité déployés pour s'assurer que les ressources de calcul sont physiquement regroupées pour des performances optimales.

- PME multicanal activé sur AzureFiles, si votre niveau de performances le prend en charge.

- Le nom du compte de stockage Azure ne doit pas dépasser 15 caractères (exigence relative au nom d'ordinateur Active Directory).

Créer un compte de stockage

Créez un compte de stockage dans un groupe de ressources dans le même compte Azure qui héberge votre Azure AD. Sélectionnez les options de redondance et de performances requises.

Ajoutez un partage de fichiers au nom de partage et au quota de votre compte de stockage.

Joindre le compte de stockage Azure à Active Directory

Avant de commencer, mappez un lecteur à l'aide de la clé de compte de stockage : net use : "net use desire-drive-letter : \\storage-account-name.file.core.windows.net\share-name storage-account-key/user :Azure\storage-account-name" de votre serveur Windows 2019 dans Azure pour vous assurer que vous disposez d'une connectivité SMB File Share.

Activer l'intégration Azure Files Active Directory

Pour Active Directory sur site, Activer l'authentification Azure Files Active Directory en suivant les étapes décrites ici. Remarque : Les scripts s'exécutent mieux avec PowerShell fourni avec Server 2019 car ils nécessitent l'installation de composants spécifiques dans le cadre du processus. Le compte Stockage Azure sera ajouté en tant que compte d'ordinateur.

Pour Azure AD Domain Services, suivez ces étapes pour Activer l'authentification Azure Files avec les services de domaine Active Directory. Dans ce cas, le compte de stockage Azure sera ajouté à Active Directory en tant que compte d'utilisateur.

Si vous utilisez les services de domaine Azure AD, assurez-vous que les comptes d'utilisateurs créés dans Active Directory sont définis de manière à ce que le mot de passe n'expire pas. Si le mot de passe expire, les utilisateurs n'auront plus accès aux partages Azure Files via leurs informations d'identification AD et recevront des erreurs lors de la connexion à MyWorkDrive (voir l'élément 1 dans la section Impossible de monter Azure Files avec les informations d'identification AD de Dépannage de Microsoft Azure Files Connection). Tu devras réinitialiser le mot de passe et resynchroniser les clés Kerberos.

Même si nous attribuerons et utiliserons des autorisations Active Directory NTFS, les partages de fichiers Azure exigent actuellement que les autorisations soient également définies au niveau du partage à l'aide de comptes d'utilisateurs ou de groupes synchronisés avec Azure AD. Attribuer des autorisations de partage d'identité – Par exemple : « Storage File Data SMB Share Elevated Contributor » permet la lecture, l'écriture, la suppression et la modification.

Il existe trois rôles intégrés Azure pour accorder des autorisations au niveau du partage aux utilisateurs :

- Lecteur de partage SMB de données de fichiers de stockage autorise l'accès en lecture dans les partages de fichiers Azure Storage sur SMB.

- Contributeur de partage de données de fichier de stockage SMB autorise l'accès en lecture, en écriture et en suppression dans les partages de fichiers Azure Storage sur SMB.

- Stockage Fichier Données Partage SMB Elevated Contributor autorise la lecture, l'écriture, la suppression et la modification des ACL Windows dans les partages de fichiers Azure Storage sur SMB.

L'une de ces autorisations de partage Azure AD supplémentaires doit être définie en plus des autorisations Active Directory NTFS quelles que soient les autres autorisations de partage Azure AD déjà en place (par exemple, le propriétaire). Veuillez noter que les groupes Active Directory synchronisés à partir du domaine local peuvent être utilisés (Azure AD Connect exclut les groupes de sécurité intégrés de la synchronisation d'annuaire).

Microsoft a permis d'attribuer des autorisations à tous les utilisateurs au lieu de les attribuer utilisateur par utilisateur. Les détails sont disponibles dans ce documentation Microsoft mise à jour

Attribuer des autorisations NTFS

En utilisant le même lecteur mappé précédemment avec votre clé de compte de stockage, Ajouter des autorisations NTFS pour les utilisateurs ou les groupes Active Directory au lecteur mappé au niveau du partage ou du répertoire souhaité. Testez les nouvelles autorisations NTFS de partage en mappant un lecteur à l'adresse du point de terminaison privé, par exemple \\azure-file-share.file.core.windows.net\share.

Installer le serveur MyWorkDrive

En utilisant un nouveau serveur ou le serveur 2019 déjà joint à Active Directory dans Azure, configurer le serveur MyWorkDrive comme vous le feriez avec n'importe quel serveur MyWorkDrive. Lors de l'ajout de votre premier partage, utilisez votre nouveau chemin unc de partage de fichiers Azure comme chemin de partage de fichiers : par exemple, \\azure-file-share.file.core.windows.net\share.

Activez éventuellement MyWorkDrive Azure AD Single Sign-On

Si les utilisateurs sont synchronisés d'Active Directory (AD DS) vers Azure AD, les utilisateurs peuvent se connecter à l'aide de l'authentification unique avec leurs informations d'identification Azure AD à l'aide de notre Intégration MyWorkDrive Azure AD SAML/authentification unique après permettre la délégation de l'objet ordinateur de partage de fichiers Azure dans Active Directory (lorsque des partages de fichiers Azure sont ajoutés à Active Directory, un objet compte d'ordinateur correspondant est créé).

*MyWorkDrive n'est pas affilié, associé, autorisé, approuvé par ou officiellement connecté de quelque manière que ce soit à Microsoft Azure. Tous les noms de produits et de sociétés sont des marques commerciales™ ou des marques déposées® de leurs détenteurs respectifs. Leur utilisation n’implique aucune affiliation ou approbation de leur part.