Hoe kunnen we u vandaag helpen?

Aan de slag met MyWorkDrive versie 7 Preview met Entra ID Identity en Azure Storage

MyWorkDrive versie 7 is in preview. De preview is bedoeld voor het testen van de concepten en nieuwe functionaliteiten in MyWorkDrive. MyWorkDrive versie 7 preview is absoluut niet te gebruiken in een productieomgeving. Er kunnen bugs voorkomen die leiden tot verlies of beschadiging van gegevens. Bekijk hier de video en gedetailleerde implementatieopmerkingen in dit artikel om aan de slag te gaan.

Installeer MyWorkDrive Server versie 7 preview op een nieuwe/schone server. Het upgraden van een bestaande MyWorkDrive-server om te migreren van Active Directory naar Azure AD/Entra ID-verificatie wordt niet ondersteund. U wordt ten zeerste aangeraden nieuwe/testopslagaccounts te gebruiken om te voorkomen dat bestaande gegevens in gevaar komen.

U zult opmerken dat we in sommige gevallen in onze artikelen en in de versie 7-software verwijzen naar Azure AD, en in sommige gevallen naar Entra ID. We zijn bezig met het over de hele linie updaten naar Entra ID. Behandel ze als synoniemen in onze documentatie en in de software.

Inhoud

- Wat is er nieuw in versie 7

- Voordelen

- Voorwaarden

- Downloads

- Significante veranderingen

- Azure Storage-opties – Feedback gewenst

- Het opslaginrichtingsproces

- Ondersteunde klanten

- Een belangrijke opmerking over netwerkarchitectuur en latentie

- Bestaande MyWorkDrive-servers upgraden

- Functies die niet worden ondersteund in versie 7 met Entra ID Auth

- bekende problemen

Wat is er nieuw in versie 7

- De optie om Entra ID (Azure AD) te gebruiken als identiteit in plaats van Active Directory op een aan een domein gekoppelde server. Zie onze artikel over het gebruik van Entra ID voor identiteit.

- Het gebruik van API-verbindingen met Azure Storage (Azure Files, Azure Blob) in plaats van SMB, bij gebruik van Entra ID-identiteit. Zie onze gedetailleerd Azure-opslagartikel voor vergelijkingen en configuratieopties

- Een benoemd account (ook wel serviceaccount genoemd) gebruiken voor verbindingen met SMB Storage bij gebruik van de Entra ID-identiteit. Zie onze gedetailleerd artikel over lokale/MKB-opslag voor details

- De optie om Azure Files via Connection String te gebruiken bij gebruik van Active Directory for Identity.

Voordelen

- MyWorkDrive versie 7 biedt de mogelijkheid om Entra ID te gebruiken in plaats van Active Directory, voor klanten die gebruikers hebben in Entra ID.

- MyWorkDrive maakt toegang tot Azure Storage via API mogelijk bij gebruik van Entra ID voor identiteit, waardoor de latentie in SMB-verbindingen met Azure Files wordt verwijderd. Dit maakt lagere opslagprestatielagen mogelijk met een verbetering van de prestaties.

Voorwaarden

- Een Windows-server – kan fysiek of virtueel zijn, op locatie of in de cloud. Het belangrijkste verschil is dat de server geen lid hoeft te zijn van een domein (dat kan wel zo zijn, maar lid zijn van een domein is geen vereiste en Active Directory wordt niet gebruikt bij gebruik van de Entra ID-identiteit)

- Gebruikersaccounts in Entra ID (vereist geen P1- of P2-licenties)

- Als u Azure Storage-shares wilt gebruiken, moet u een Azure Storage-account hebben (mogelijk beschikt u over opslagaccounts waarmee u al shares kunt maken om verbinding mee te maken, of kunt u een opslagaccount en een Azure-bestandsshare maken als onderdeel van het installatieproces.)

MyWorkDrive versie 7 ondersteunt Azure File Shares en Azure Blob Storage, met verbindingen via Managed Identity met Entra ID Auth, een connectiestring of Sas Token. - Beheerderstoegang tot Azure met de mogelijkheid om app-registraties toe te voegen en API-machtigingen te bewerken (of toegang te verlenen tot apps om het proces voor u te voltooien).

Downloads

MyWorkDrive Server Versie 7.0 is een preview-release. Klanten wordt geadviseerd versie 7.0 in een aparte of standalone omgeving te testen.

Contact sales@myworkdrive.com als u aanvullende proefsleutels of bestaande licentiesleutelactiveringen voor testomgevingen nodig heeft. De serverdownload vereist een login of proefaccount om te downloaden. Klik op de onderstaande links om aan de slag te gaan.

Versie 7 Previewserver downloaden

Registreer of log in om te downloaden

Versie 7 Preview-clients downloaden

Voor verbeteringen en oplossingen kunt u onze release-opmerkingen raadplegen: Server | Windows-client | macOS-client

Significante veranderingen

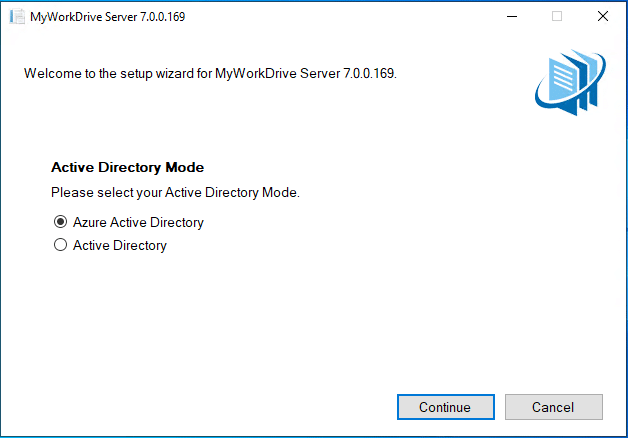

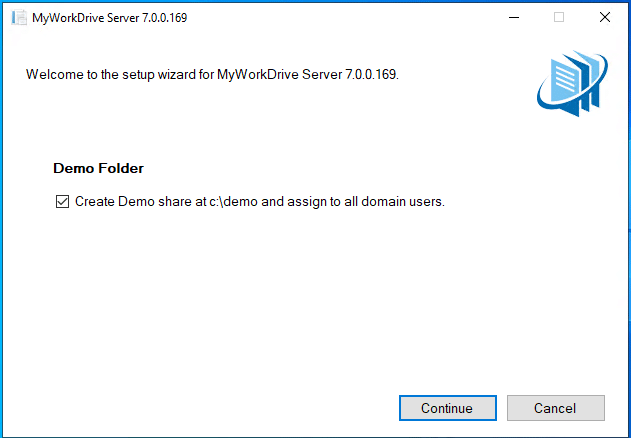

Het installatieprogramma

Er zijn twee nieuwe aanwijzingen in het installatieprogramma. De eerste is om te kiezen tussen Entra Id (Azure AD) of Active Directory voor identiteit. Dit is de enige plek waar u deze keuze kunt maken. Eenmaal geïnstalleerd kunt u niet meer van identiteitsprovider wisselen.

De tweede is om optioneel een demoshare te installeren. Dit is handig om te controleren of MyWorkDrive correct functioneert, zonder dat u ook problemen met Azure Storage hoeft op te lossen.

Na de installatie logt u in op Server Admin met een lokaal systeemaccount.

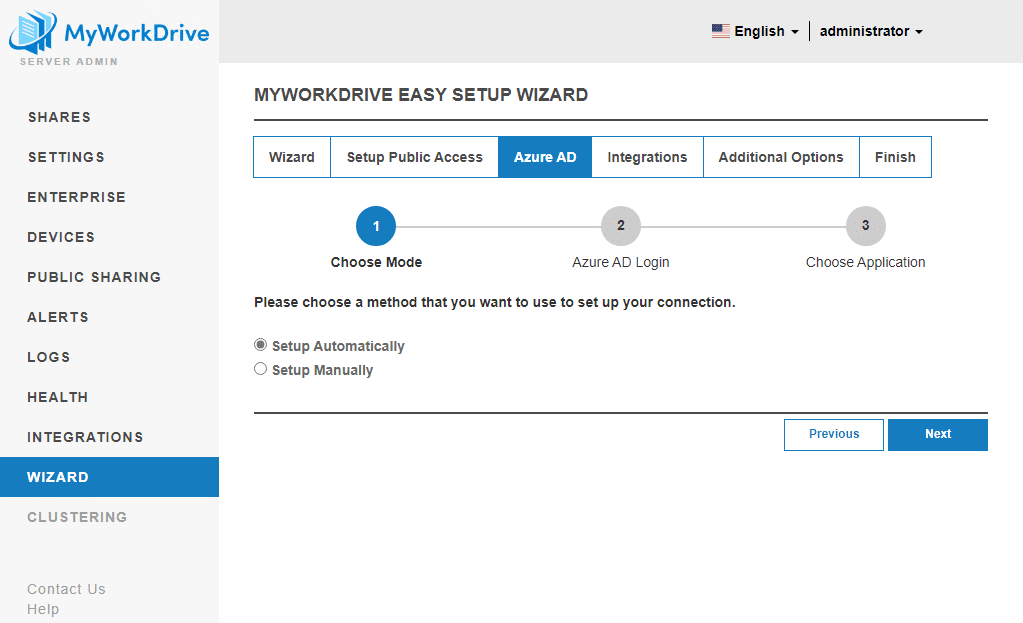

Updates voor de wizard Serverinstallatie

In dit gedeelte vindt u een rondleiding door het installatieproces.

Onze bijgewerkte wizard voor serverinstallatie, die wordt gestart wanneer u zich voor de eerste keer aanmeldt op een schone server, leidt u door de vereiste stappen om een server in te richten met behulp van Entra ID-authenticatie en een verbinding met Azure Storage tot stand te brengen.

Het maakt verbinding met Azure en gebruikt onze gehoste app, of maakt een app in uw tenant om verbinding mee te maken Entra-ID voor identiteit. Dit elimineert de noodzaak dat u uw eigen app in Azure handmatig moet inrichten om uw MyWorkDrive-server te verbinden met Entra ID (het handmatig maken van uw eigen app wordt ondersteund – zie ons Entra ID-artikel).

Er wordt aangeboden om een share in Azure Files voor u te maken. Als u er geen toevoegt, je kunt er later een maken.

Als u ervoor kiest om uw eigen app in uw Azure-tenant te maken, zal de wizard u vragen deze voor alle drie de opties in Azure te gebruiken

- Entra-ID Identiteit

- Toegang tot opslag (Azure, OneDrive, SharePoint)

- Office Online Bewerken

Nadat u de internetverbinding van de server hebt ingesteld (kies Cloudflare als u alleen maar aan het testen bent, om het gemakkelijk te maken. Houd er rekening mee dat u poort 7844 UITGAAND moet toestaan (er is geen inkomende verbinding vereist). U hebt ook 443 uitgaand naar licenties.wanpath.net nodig om licentie en activeer de server en 443 uitgaand naar Azure.)

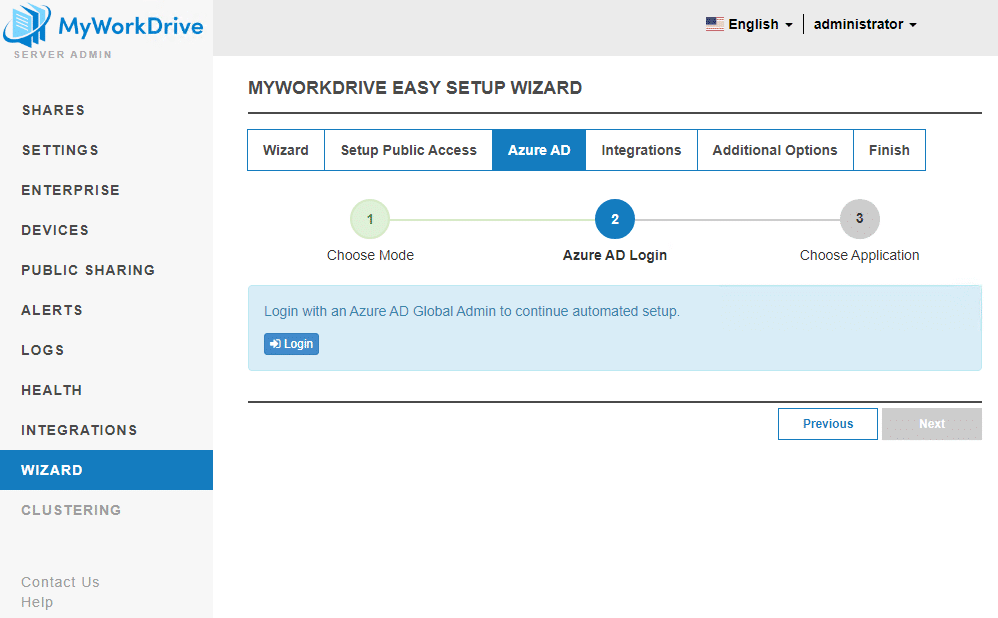

Vervolgens stelt u uw verbinding met Azure in voor Entra ID. Handmatig vereist dat u dit doet een app instellen in Azure en voer een sleutel/geheim in. We raden automatisch aan, waarbij een gehoste app van MyWorkDrive wordt gebruikt.

Vervolgens moet u zich aanmelden bij Azure als tenantbeheerder. Klik op de link en volg de instructies om u te authenticeren bij Azure en de MyWorkDrive-app goed te keuren om de installatie voor u uit te voeren.

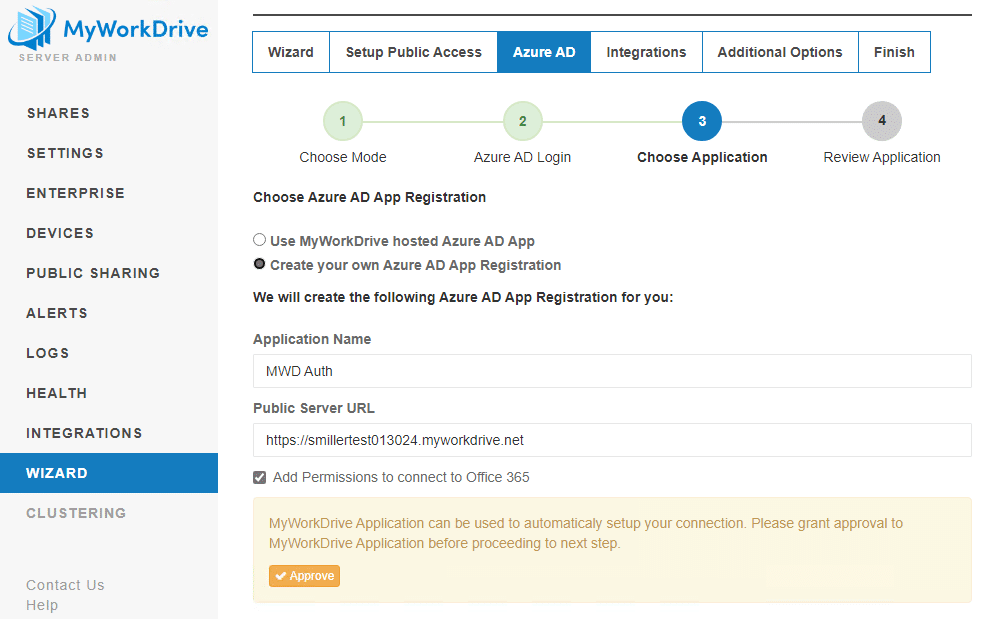

We raden u aan het model 'Maak uw eigen app-registratie' te kiezen. Geef het een naam die gemakkelijk te herkennen is in App-registraties, voor het geval u het nodig heeft om later wijzigingen aan te brengen (zoals de URL, als u deze wijzigt). Zorg ervoor dat u alle aanwijzingen in de wizard voltooit, zoals deze waarin ons wordt gevraagd de applicatie die we hebben gemaakt goed te keuren.

Wanneer u het proces voor het maken van een app voor Entra ID voltooit, beschikt u over een app in uw Azure-tenant waarmee uw MyWorkDrive-server verbinding maakt. U gebruikt geen bronnen die door MyWorkDrive worden gehost als u de door ons aanbevolen optie "Maak uw eigen app-registratie" gebruikt.

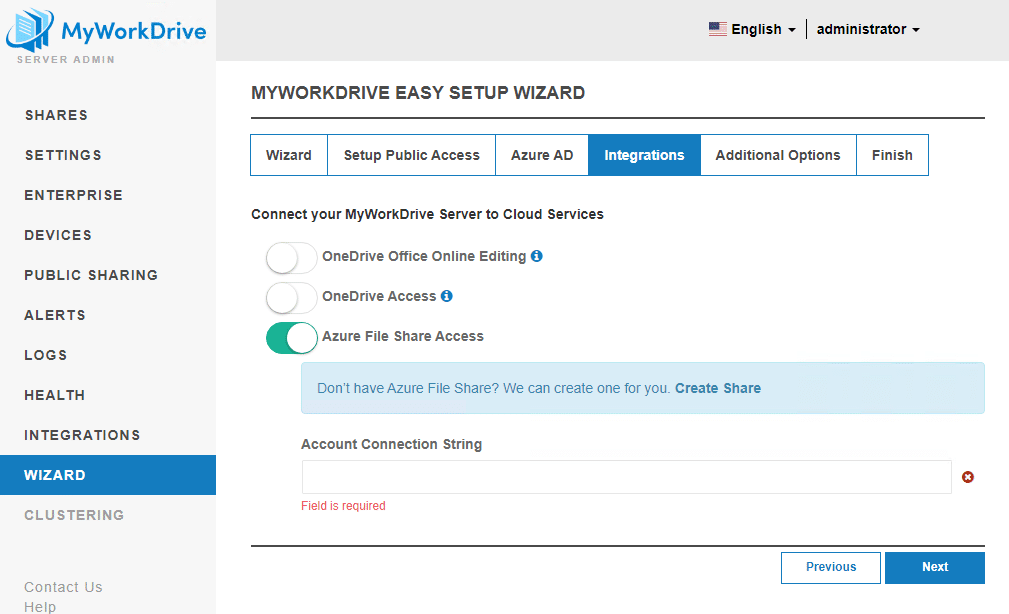

Het volgende in de wizard is opslag. De wizard vraagt u om verbinding te maken met een Azure-bestandsshare. Gebruik de link 'Aanmaken' om een nieuw venster te openen en een share in uw eigen opslag aan te maken.

Als u al een share geconfigureerd heeft, kunt u ervoor kiezen om in dit venster een verbindingsreeks in te voeren, maar dat is dan zo STERK NIET GEADVISEERD in de preview, om elk risico op gegevenscorruptie te voorkomen.

Maak je geen zorgen dat je slechts één share kunt maken met de verbindingsreeksmethode. Als u andere Azure Storage- of andere sharetypen wilt instellen, kunt u dat na de wizard doen.

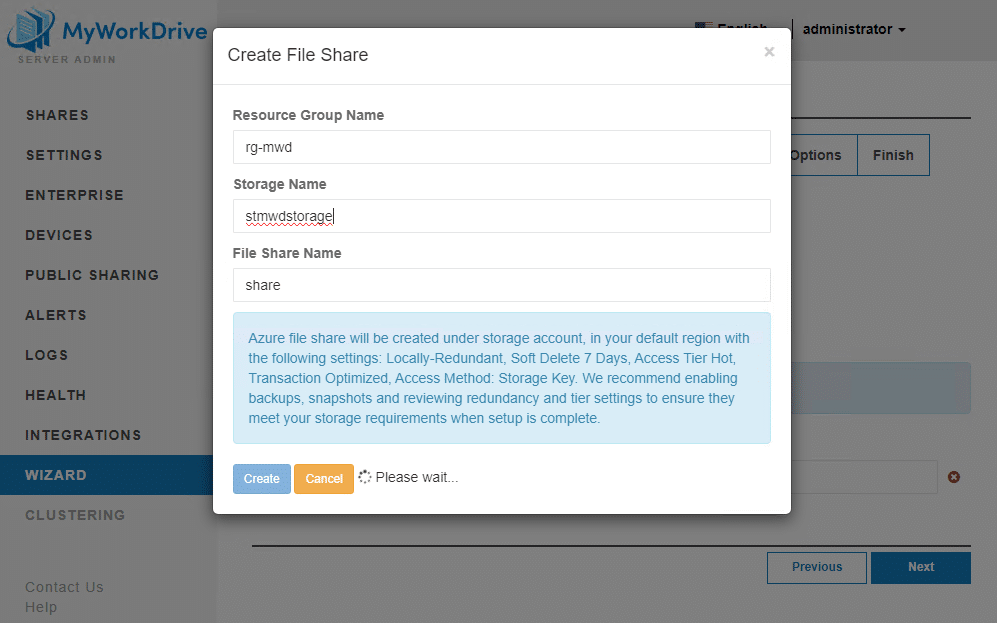

Voer waarden in voor de resourcegroep, opslagnaam en sharenaam, die u later in Azure kunt vinden om wijzigingen aan te brengen. de voorvoegsels rg- en st zijn zoals aanbevolen door Microsoft.

Let op de informatie in het blauwe blok over de configuratiewaarden. Deze shares worden met het minimum gemaakt/geconfigureerd en zijn niet ingesteld met redundantie of back-up. Zet ze dus niet in productie zonder de juiste updates in Azure uit te voeren.

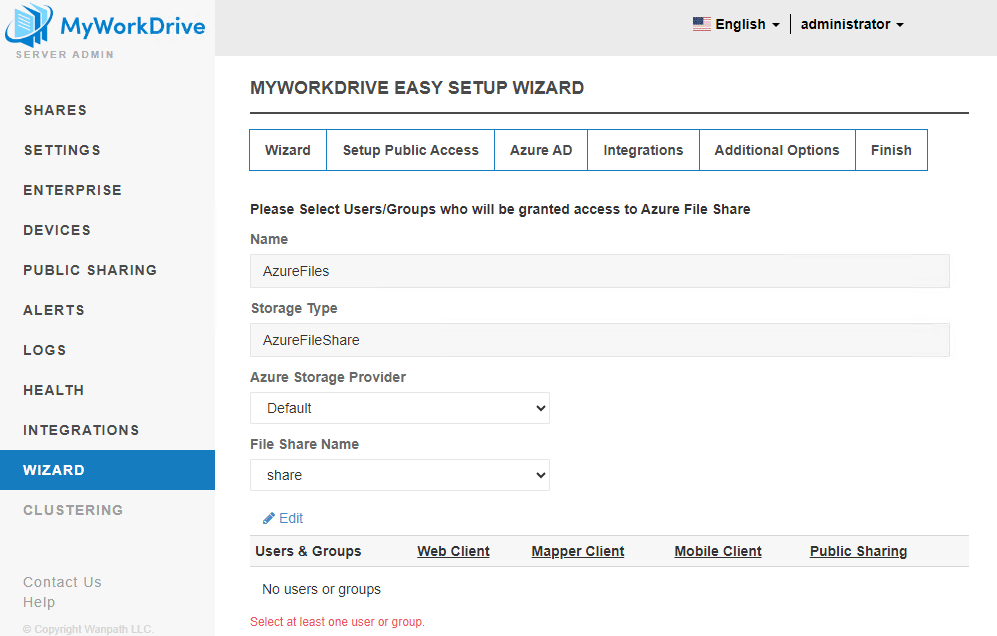

Nadat u de opslag hebt gemaakt, is het van cruciaal belang dat u de knop Bewerken gebruikt om gebruikers en groepen aan de share toe te wijzen (u kunt pas opslaan en doorgaan als u dat doet). Machtigingen werken anders in MyWorkDrive versie 7 bij gebruik van Entra ID, zoals besproken in deze gekoppelde sectie.

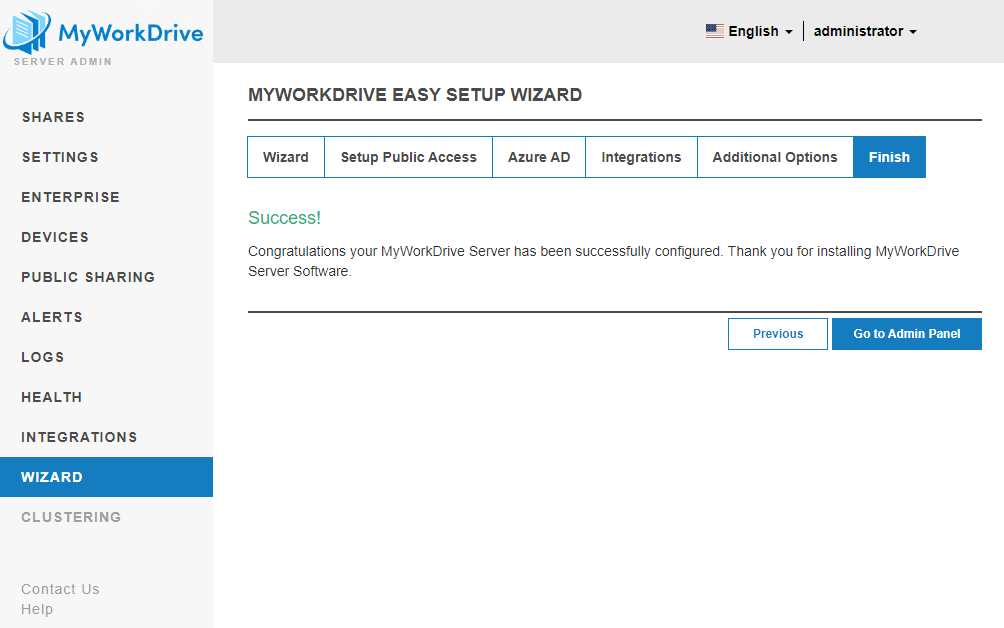

Dat is de laatste grote stap. Er zijn nog een paar extra opties en dan heb je de wizard voltooid!

Op dit punt zou je moeten hebben –

- Een MyWorkDrive versie 7-server geïnstalleerd op Windows

- Gepubliceerd op een Cloudflare-URL (https://something.myworkdrive.net)

- Verbonden met Entra ID voor gebruikersidentiteit

- Met een lokale demo en Azure-bestandsshare

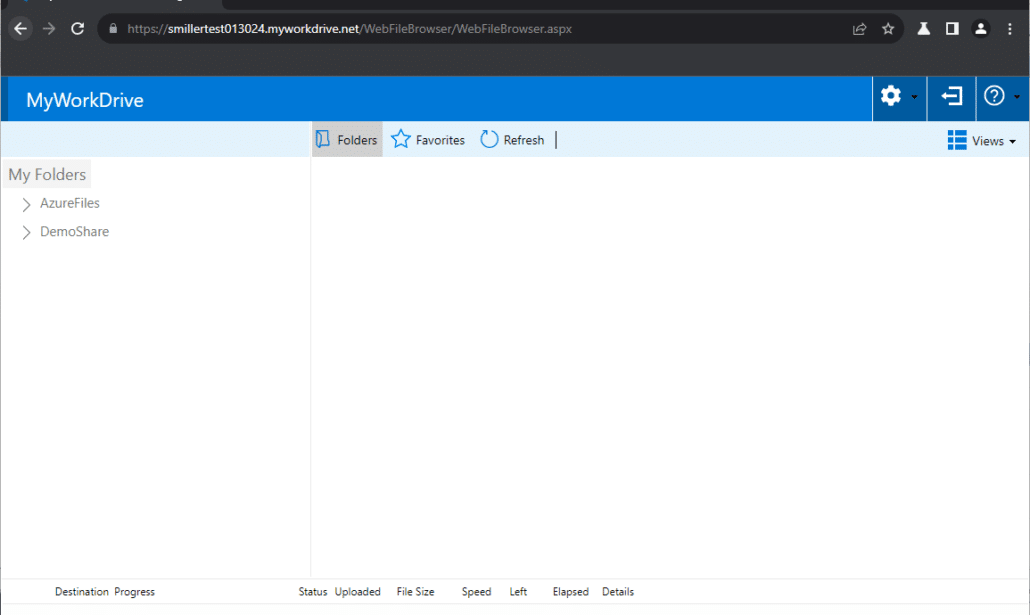

Wanneer u de e-mail ontvangt waarin wordt bevestigd dat uw site is ingericht, opent u uw favoriete browser en logt u in met een gebruiker die toestemming heeft voor het delen.

Opslag in integraties.

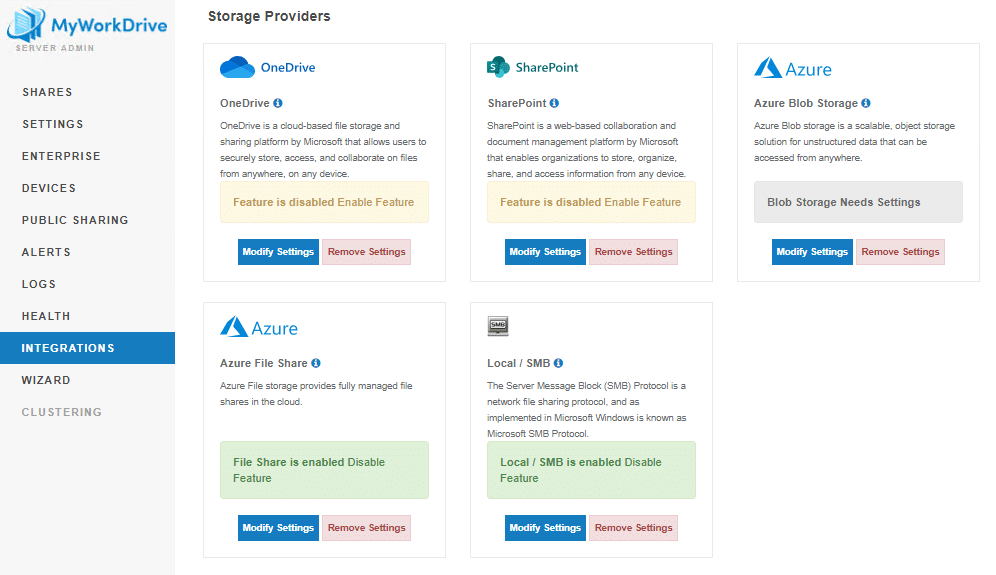

Er zijn drie nieuwe opslagtypen in Integraties

Lokaal/MKB – voor verbinding met SMB-opslag met behulp van een benoemde gebruiker/serviceaccount. Details zijn beschikbaar in dit artikel

Azure-bestanden – voor verbinding met Azure-bestandsshares. Details, hier.

Azure-blob – voor verbinding met Azure Blob. Details, hier.

Entra ID-identiteit ondersteunt ook OneDrive- en SharePoint-opslag.

Ondersteuning voor beheerde identiteit

Versie 7 ondersteunt Beheerde identiteit voor servers die worden gehost in Azure. Hierdoor kunt u uw server toegang verlenen tot opslagaccounts zonder dat u inloggegevens, tokens of verbindingsreeksen op de server zelf hoeft op te slaan.

Belangrijkste opslagverschillen

SMB met Entra-ID

SMB wordt anders behandeld bij gebruik van Entra Id vanaf een actieve directory-server die lid is van een domein. Wanneer een domein wordt toegevoegd, heeft MyWorkDrive toegang tot SMB-shares onder de context van de aangemelde gebruiker. Wanneer u Entra ID gebruikt, definieert u het gebruikersaccount dat moet worden gebruikt om toegang te krijgen tot de shares. Alle toegang wordt dus uitgevoerd als de genoemde gebruiker die is opgeslagen in MyWorkDrive, niet als de individuele gebruikers die toegang hebben.

Wanneer u een server gebruikt die lid is van een domein en Active Directory, weerspiegelen de gedetailleerde machtigingen voor shares de NTFS-machtigingen die zijn geïmporteerd uit de SMB-share. Met Versie 7 worden de gedetailleerde machtigingen door u gedefinieerd bij het maken van shares met behulp van de gebruikers en groepen in uw Entra ID.

De machtigingen bepalen aan wie het aandeel wordt gepresenteerd in de MyWorkDrive-client (web, mobiel, desktop). Hun machtigingen zijn afkomstig van de machtigingen die zijn gedefinieerd in Azure of op de opslagaccountgebruiker (smb).

We hebben twee groepen toegevoegd om het verlenen van toegang eenvoudiger te maken voor scenario's van het type 'Alle bedrijven'.

Alle Entra ID-leden

Dit is iedereen die een member-gebruikersaccount heeft in Entra ID. Omvat geen gasten of andere gebruikerstypen.

Alle Entra ID-gasten

Dit is iedereen die een uitgenodigde b2b-gast is van uw huurder.

Het feit dat ze het aandeel in de klant kunnen zien, betekent niet noodzakelijkerwijs dat ze toegang hebben. Hun onderliggende toegang kan worden beperkt door hun machtigingen in Entra ID, hun rol op de share/blob/container of het gebruikersaccount dat is gedefinieerd in SMB.

Openbaar delen

Openbaar delen gebruikt verschillende methoden om deellinks uit het verleden te genereren, omdat we met Entra ID Identity niet langer NTFS-machtigingen hebben waarop we kunnen vertrouwen voor toegang. Openbaar delen werkt niet met alle gedeelde verbindingsmethoden.

Openbaar delen werkt met

- MKB-aandeel

- Lokaal aandeel

- Een schijf

- Deel punt

- Azure File Share, met behulp van Connection String

- Azure File Share, met behulp van Entra ID/Managed Identity

- Azure Blob, met behulp van – Entra ID/beheerde identiteit

- Azure Blob, met behulp van Connection String

- Azire Blob, met behulp van SAS-URL

Openbare deellinks zijn niet beschikbaar voor

- Azure Blob met Entra ID zonder beheerde identiteit.

- Azure File Share met behulp van Entra ID zonder beheerde identiteit.

Azure Storage-opties – Feedback gewenst

Het is theoretisch mogelijk om een aantal verbindingsopties met Azure File Shares en Azure Blob-opslag te ondersteunen

- Entra-ID

- Beheerde identiteit (met Entra ID)

- Verbindingsdraad

- SAS-token

De verschillende opslagmethoden bieden verschillende beveiligingsopties.

Sas Token en Connection String verlenen volledige toegang aan alle gebruikers die u toegang geeft tot de share (beperkt met gedetailleerde machtigingen op shareniveau; er is geen machtiging op bestand-/mapniveau). Ze lijken dus overbodig. We willen graag weten of u een voorkeur heeft voor de een boven de ander (of voor een van beide)

Entra ID verplaatst de toestemming naar de share zelf (rollen in Azure), zodat u geen verbinding heeft met de opslag die is opgeslagen in MyWorkDrive (de sleutel/token/tekenreeks is gecodeerd, maar nog steeds opgeslagen). Met Entra ID wordt er alleen een opslagaccountnaam en een sharenaam opgeslagen. Wij vinden dat dit een voorkeursaanpak is.

Een veiliger maatregel is Managed Identity met Entra ID – hier verleent u de rol aan de VM, niet aan gebruikers. Dit werkt echter alleen met VM's die worden gehost in Azure. Als u een VM op locatie of in een andere cloudservice bewaart, kunt u Managed Identity niet gebruiken.

Wij zijn blij met uw feedback over de aansluitmogelijkheden. Ons doel zal zijn om te bieden wat klanten willen, waarbij we de beveiliging in evenwicht brengen en (hopelijk) de opties minimaliseren om te bezuinigen op kwaliteit, ontwikkeling en ondersteuning.

We hebben de opties wat ingekort – dat zul je merken onze opslaggids vermeldt alleen Managed Identity voor Blob en vermeldt geen SAS voor Azure File Shares – maar de opties zijn nog steeds onderhevig aan herziening.

Het opslaginrichtingsproces

Er zijn twee stappen voor het inrichten van opslag

- Voeg een opslagverbinding toe in Integraties. U maakt een verbinding met het opslagaccount met behulp van de juiste instellingen (Managed Identity, Connection String, SAS Token, Entra ID Auth)

- Voeg het aandeel in aandelen toe. U selecteert de opslagverbinding en definieert vervolgens de share/container. In sommige gevallen moet u mogelijk de naam van de share of container uit Azure Storage typen (aangezien we niet altijd toestemming hebben om de share/container op te zoeken). Zorg ervoor dat u het correct typt.

– U kunt optioneel een specifieke submap van de share instellen bij het inrichten van de share

– Zorg ervoor dat u de machtigingen voor de share definieert, er is geen importfunctie met Entra ID-identiteit.

Meer informatie over het inrichten van Azure Storage-shares vindt u hier

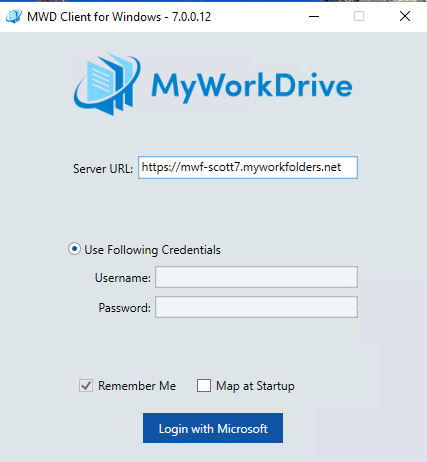

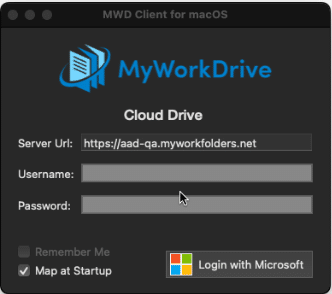

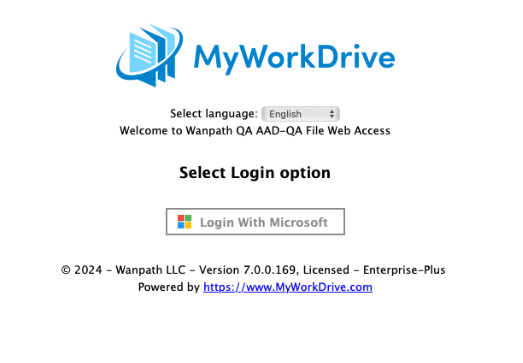

Ondersteunde klanten

De Preview-release van MyWorkDrive versie 7 ondersteunt de Web Client en Windows/MacOS-installatieclients. De mobiele client is nog niet gepubliceerd in de winkels.

We hebben hard gewerkt om de gebruikerservaring consistent te houden tussen Active Directory en Entra ID-identiteit, en SMB- en Azure-opslag.

De belangrijkste verschillen –

De eerste keer dat u zich aanmeldt, na verbinding te hebben gemaakt met de client, wordt gevraagd om in te loggen met Microsoft. Zodra de gebruiker klikt, krijgt hij een Entra ID-login, vergelijkbaar met wat hij had met SAML.

Als uw share Entra ID Auth gebruikt voor machtigingen, ziet de gebruiker een secundair inlogvenster knipperen dat zijn bestaande Entra ID-sessie gebruikt om zich te authenticeren wanneer hij voor de eerste keer toegang krijgt tot een share. Dit is hetzelfde als de verificatie voor OneDrive/SharePoint in versie 6.4. In de meeste gevallen hoeven gebruikers geen interactie te hebben met het secundaire inlogvenster en merken ze dit misschien niet eens op.

Een belangrijke opmerking over netwerkarchitectuur en latentie

MyWorkDrive biedt de beste gebruikerservaring wanneer de MyWorkDrive-server op hetzelfde netwerk wordt geplaatst als de bestandsshares of opslag. Het op afstand installeren van MyWorkDrive vanaf de opslag voegt latentie toe, aangezien de MyWorkDrive-server bestanden en mappen uit de opslag moet ophalen voordat deze aan de client worden aangeboden (en omgekeerd bij het opslaan). Het op locatie hebben van de MyWorkDrive-server en het gebruik van opslag in Azure of OneDrive/SharePoint zal resulteren in een langzamere verbinding dan het gebruik van lokale opslag op locatie, of het behouden van de server in Azure als een VM.

Het is belangrijk op te merken dat als u Azure Storage gebruikt, u de beste prestaties krijgt als u MyWorkdrive op een VM in Azure uitvoert, met een lokale verbinding met de opslag (met behulp van Versneld netwerken op de VM en Nabijheid Plaatsingsgroepen).

MyWorkDrive zal Azure Storage via internet kunnen bereiken, maar gebruikers zullen vertraging ondervinden bij de toegang tot bestanden en mappen vanwege het realtime-toegangskarakter van MyWorkDrive.

Bestaande MyWorkDrive-servers upgraden

Het is belangrijk op te merken dat als u een bestaande server upgradet waaraan een domein is gekoppeld met behulp van Active Directory voor identiteit, deze op die manier zal blijven werken en dat de Entra ID-identiteitsoptie en de meeste van de hierboven genoemde functies niet beschikbaar zullen zijn. Er is geen upgradepad tussen Active Directory op een server die lid is van een domein en Entra ID voor identiteit, vanwege de manier waarop opslag wordt ingericht en gebruikerstoegang wordt verleend.

Om een MyWorkDrive-server te implementeren met behulp van Entra ID in een omgeving die momenteel Active Directory gebruikt, raden we aan een nieuwe MyWorkDrive-server te implementeren en helemaal opnieuw te configureren.

Aandelen worden anders ingericht. Voor SMB-shares worden NTFS-machtigingen niet gebruikt in de context van de gebruiker; ze worden gebruikt in de context van een benoemd account (serviceaccount) dat u met toegang configureert. De machtigingen kunnen niet worden gemigreerd.

De nieuwe opties voor toegang tot machtigingen maken gebruik van elementen in Azure – Connection String, SAS Token, native Entra ID, Managed Identity – die geen opties zijn voor oudere SMB-shares.

SAML wordt niet ondersteund, authenticatie via Entra ID gebeurt native. Daarom wordt Duo niet als aparte configuratie ondersteund (u zou multi-factor configureren als onderdeel van voorwaardelijke toegang in Entra ID).

Functies die niet worden ondersteund in versie 7 met Entra ID Auth

Duo MFA (configureren met voorwaardelijke toegang in Entra ID)

ADFS (kan in Entra ID worden geconfigureerd als IDP)

SAML-verbindingen (andere IDP's kunnen worden geconfigureerd in Entra ID)

Gastgebruikerstoegang op shares (B2B-gasten native uitnodigen in Entra ID)

Zoeken (Windows Search is niet beschikbaar via SMB, dTSearch indexeert Azure Storage niet)

WebDav

Vorige versies

Basismappen van gebruikers uit AD-profielen

bekende problemen

MyWorkDrive versie 7 is in preview. We zijn ervan overtuigd dat er bugs zijn die we niet hebben gevonden en die gebruikers in de preview wel zullen vinden. Meld ze alstublieft aan ons via onze helpdesk.

Vanaf de huidige preview-release:

- Bestandsvergrendelingen voor Office-documenten worden mogelijk onjuist bijgehouden/vrijgegeven bij gebruik van Map Drive-clients.

- Bij grote uploads, groter dan 1000 bestanden of een grootte van 1 GB, kunnen er gedeeltelijk fouten optreden tijdens het uploaden

(dit wordt vaker opgemerkt wanneer MyWorkDrive op afstand van Azure Storage wordt geïnstalleerd – op locatie of in een niet-Azure-cloud) - Mobiele clients zijn nog niet gepubliceerd in winkels. Mobiel kan niet worden getest met versie 7 met behulp van Entra ID-authenticatie

- Azure-rollen die een JWT-token genereren met meer dan de acceptabele limiet voor groepen, kunnen ervoor zorgen dat gebruikersaanmeldingen mislukken. Azure AD legt vanwege groottebeperkingen wel limieten op aan het aantal groepen dat in een token kan worden opgenomen. Voor JWT-tokens is de limiet 200 groepen, en voor SAML-tokens 150 groepen. Als de groepslidmaatschappen van een gebruiker deze limieten overschrijden, geeft een overschrijdingsclaim aan dat de toepassing Microsoft Graph moet doorzoeken om de groepslidmaatschappen van de gebruiker op te halen. We hebben dit in ons eigen lab opgemerkt met behulp van Azure AD (Entra ID) om u aan te melden bij netwerkbronnen – hybride domein is bijvoorbeeld lid geworden van RDP.

- Teams-client wordt niet ondersteund met Entra ID-identiteitHealth Dashboard is niet bijgewerkt met Entra ID-identiteit of Azure-opslagopties

- MS App Proxy wordt niet ondersteund met Entra ID-identiteit

- Als u de wizard afsluit zonder de installatie te voltooien OF de wizard opnieuw uitvoert na de installatie, kan dit tot fouten leiden

- Inloggen met een B2B-gastgebruiker werkt niet betrouwbaar

- Het gebruik van een SAS-token voor een container met blobopslag resulteert in een fout bij het toevoegen van een share, omdat u de share niet kunt opzoeken. Het gebruik van een SAS-token voor een opslagaccount werkt prima.

Houd de release-opmerkingen in de gaten voor een oplossing voor deze en andere gerapporteerde bugs/problemen. Server | Windows-client