Como podemos te ajudar hoje?

Introdução ao MyWorkDrive versão 7 usando o Entra ID Identity e o Azure Storage

Instale o MyWorkDrive Server versão 7 em um servidor novo/limpo. A atualização de um servidor MyWorkDrive existente para migrar do Active Directory para a autenticação Azure AD/Entra ID não é suportada. É altamente recomendável usar contas de armazenamento novas/de teste para evitar arriscar os dados existentes.

Você notará que, em alguns casos, em nossos artigos e no software da versão 7, fazemos referência ao Azure AD e, em alguns casos, ao Entra ID – estamos em processo de atualização geral para o Entra ID, trate-os como sinônimos em nossa documentação e no software.

Conteúdo

- O que há de novo na versão 7

- Vantagens

- Requisitos

- Transferências

- Mudanças significativas

- Opções de armazenamento do Azure – comentários necessários

- O processo de provisionamento de armazenamento

- Clientes Suportados

- Uma observação importante sobre arquitetura de rede e latência

- Atualizando servidores MyWorkDrive existentes

- Recursos não suportados na versão 7 com Entra ID Auth

- Problemas conhecidos

O que há de novo na versão 7

- A opção de usar o uso do Entra ID (Azure AD) como identidade em vez do Active Directory em um servidor ingressado no domínio. Veja nosso artigo sobre como usar o Entra ID para identidade.

- Utilizar ligações API ao Armazenamento do Azure (Ficheiros do Azure, Blob do Azure) em vez de SMB, ao utilizar a identidade Entra ID. Veja nosso artigo detalhado sobre armazenamento do Azure para comparações e opções de configuração

- Usando uma conta nomeada (também conhecida como conta de serviço) para conexões com o armazenamento SMB ao usar a identidade Entra ID. Veja nosso artigo detalhado sobre armazenamento local/SMB para detalhes

- A opção de usar Arquivos do Azure por meio da Cadeia de Conexão ao usar o Active Directory para Identidade.

Vantagens

- MyWorkDrive versão 7 oferece a opção de usar o Entra ID em vez do Active Directory, para clientes que possuem usuários no Entra ID.

- MyWorkDrive permite o acesso ao Armazenamento do Azure via API ao usar o Entra ID para identidade, removendo a latência nas conexões SMB com Arquivos do Azure. Isso permite níveis mais baixos de desempenho de armazenamento com uma melhoria no desempenho.

Requisitos

- Um servidor Windows – pode ser físico ou virtual, local ou na nuvem. A principal diferença é que o servidor não precisa ser ingressado no domínio (pode ser, mas ser ingressado no domínio não é um requisito e o Active Directory não é usado ao usar a identidade Entra ID)

- Contas de usuário no Entra ID (não requer licenças P1 ou P2)

- Para utilizar partilhas de Armazenamento do Azure, tem de ter uma conta de Armazenamento do Azure (pode ter contas de armazenamento nas quais já pode criar partilhas para se ligar, ou uma conta de Armazenamento e uma Partilha de Ficheiros do Azure podem ser criadas como parte do processo de configuração.)

MyWorkDrive versão 7 suporta Azure File Shares e Azure Blob Storage, com conexões via Identidade Gerenciada com Entra ID Auth, Entra ID ou cadeia de conexão. - Acesso administrativo ao Azure com a capacidade de adicionar registros de aplicativos e editar permissões de API (ou conceder acesso aos aplicativos para concluir o processo para você).

Transferências

Contato vendas@myworkdrive.com se você precisar de chaves de avaliação adicionais ou ativações de chave de licença existentes para ambientes de teste. O download do servidor requer um login ou uma conta de avaliação para fazer o download. Clique nos links abaixo para começar.

Cadastre-se ou faça login para baixar

Download de clientes da versão 7

Para melhorias e correções, siga nossas notas de lançamento: Servidor | Cliente Windows | Cliente macOS

Mudanças significativas

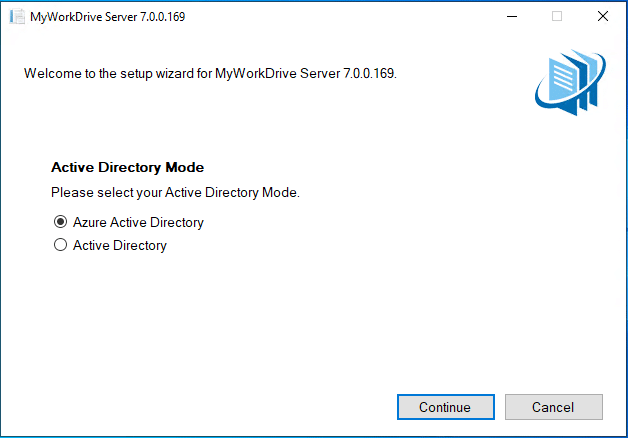

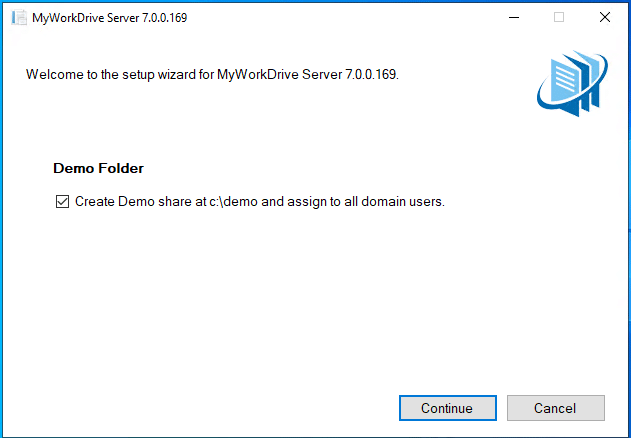

O instalador

Existem dois novos prompts no instalador. A primeira é selecionar entre Entra Id (Azure AD) ou Active Directory para identidade. Este é o único lugar onde você pode fazer essa escolha. Uma vez instalado, você não poderá trocar de provedor de identidade.

A segunda é instalar opcionalmente um compartilhamento Demo. Isto é útil para verificar se o MyWorkDrive está funcionando corretamente sem precisar também solucionar problemas do Armazenamento do Azure.

Depois de instalado, faça login no Server Admin usando uma conta do sistema local.

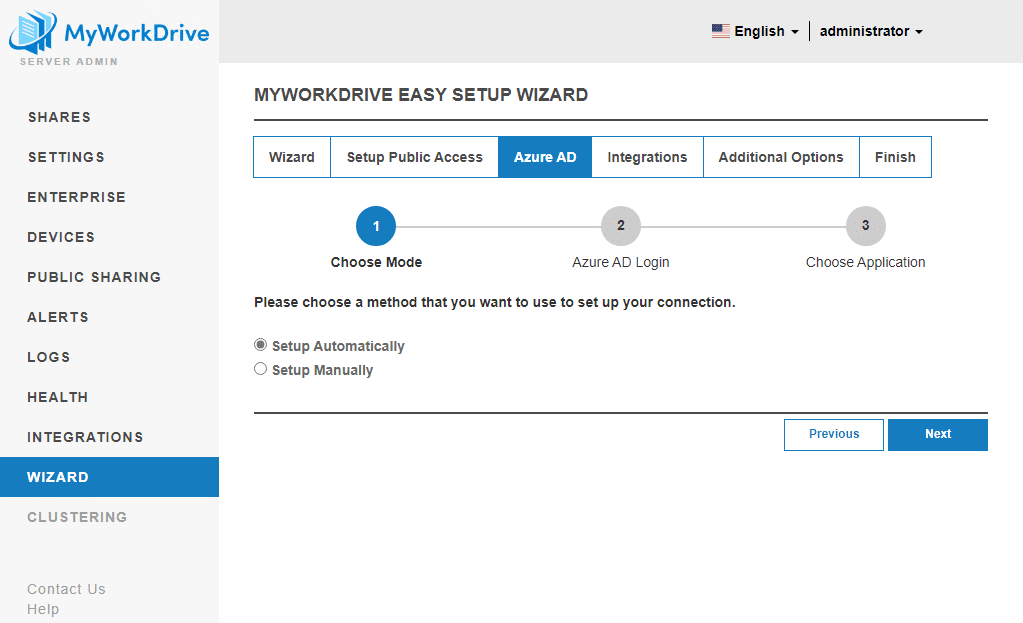

Atualizações no Assistente de configuração do servidor

Esta seção inclui um passo a passo do processo de configuração.

Nosso assistente de configuração de servidor atualizado, que é iniciado na primeira vez que você entra em um servidor limpo, orientará você nas etapas necessárias para provisionar um servidor usando a autenticação Entra ID e criar uma conexão com o Armazenamento do Azure.

Ele se conectará ao Azure e usará nosso aplicativo hospedado ou criará um aplicativo em seu locatário para se conectar ID de entrada para identidade. Isso elimina a necessidade de provisionar manualmente seu próprio aplicativo no Azure para conectar seu servidor MyWorkDrive ao Entra ID (é compatível com a criação manual de seu próprio aplicativo – veja nosso artigo Entra ID).

Ele oferecerá a criação de um compartilhamento nos Arquivos do Azure para você. Se você não adicionar um, você pode criar um mais tarde.

Se você optar por criar seu próprio aplicativo no locatário do Azure, o assistente solicitará que você o use para todas as três opções no Azure

- Identidade de identificação de entrada

- Acesso ao armazenamento (Azure, OneDrive, SharePoint)

- Edição do Office Online

Depois de configurar a conexão com a Internet do servidor (escolha Cloudflare se estiver apenas testando, para facilitar. Observe que você precisa permitir a porta 7844 OUTBOUND (nenhuma conexão de entrada é necessária). Você também precisa de 443 outbound para licenciamento.wanpath.net para licenciar e ativar o servidor e 443 de saída para o Azure.)

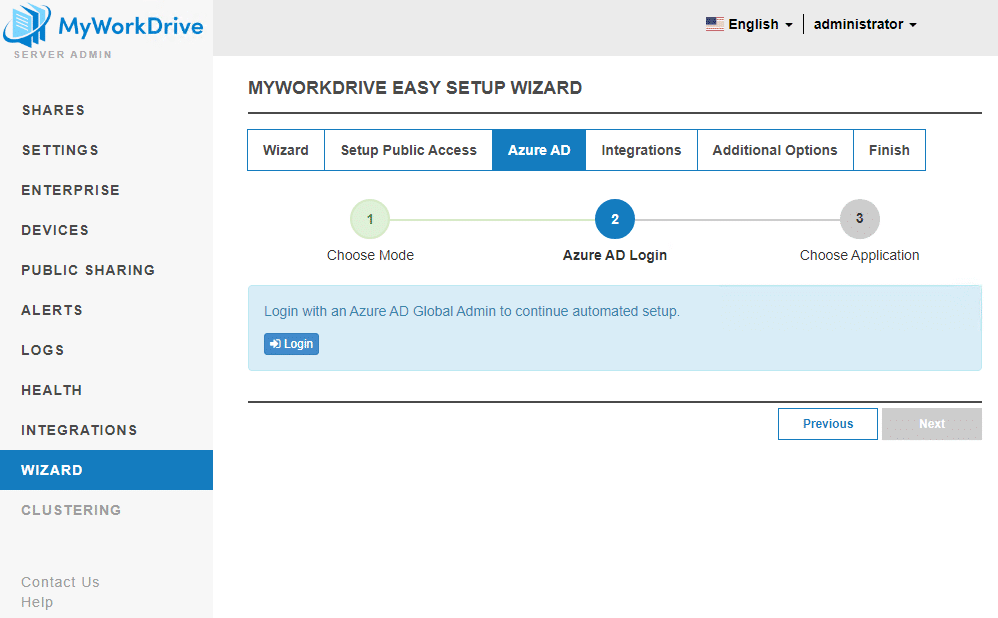

Em seguida, você configurará sua conexão com o Azure para o Entra ID. Exige manualmente que você configurar um aplicativo no Azure e insira uma chave/segredo. Sugerimos automático, que usa um aplicativo hospedado do MyWorkDrive.

Em seguida, você precisa entrar no Azure como administrador de locatários. Clique no link e siga as instruções para autenticar no Azure e aprovar o aplicativo MyWorkDrive para realizar a configuração para você.

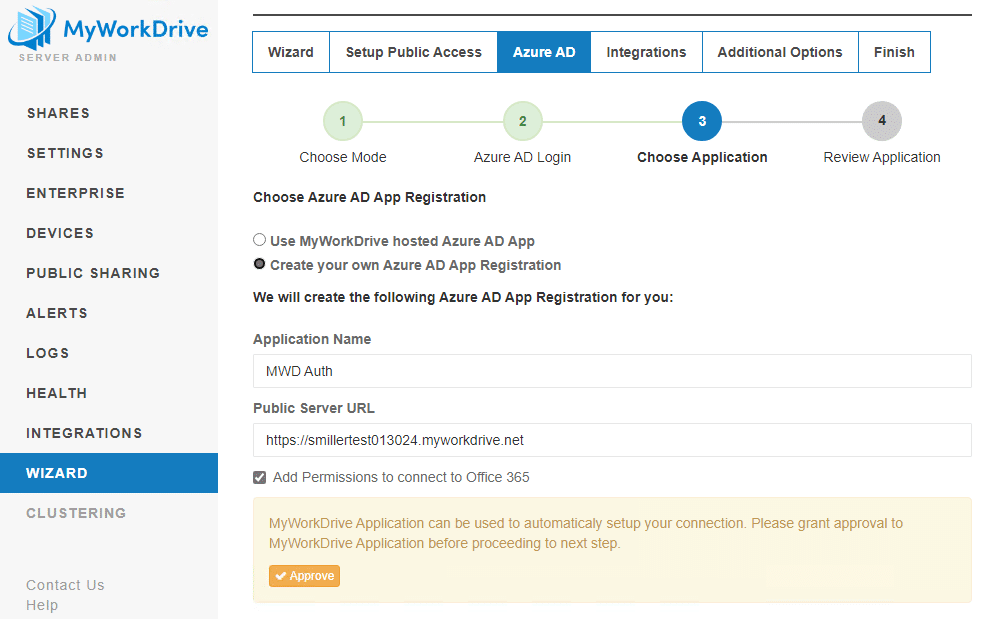

Sugerimos escolher o modelo “Crie seu próprio registro de aplicativo”. Nomeie-o com algo fácil de identificar nos registros do aplicativo, caso você precise encontrá-lo para fazer alterações posteriormente (como o URL, se você alterá-lo). Certifique-se de preencher todos os prompts mostrados no assistente, como este solicitando a aprovação do aplicativo que criamos.

Ao concluir o processo de criação de aplicativos para o Entra ID, você terá um aplicativo no locatário do Azure ao qual o servidor MyWorkDrive se conecta. Você não usará nenhum recurso hospedado pelo MyWorkDrive se usar a opção “Crie seu próprio registro de aplicativo” que recomendamos.

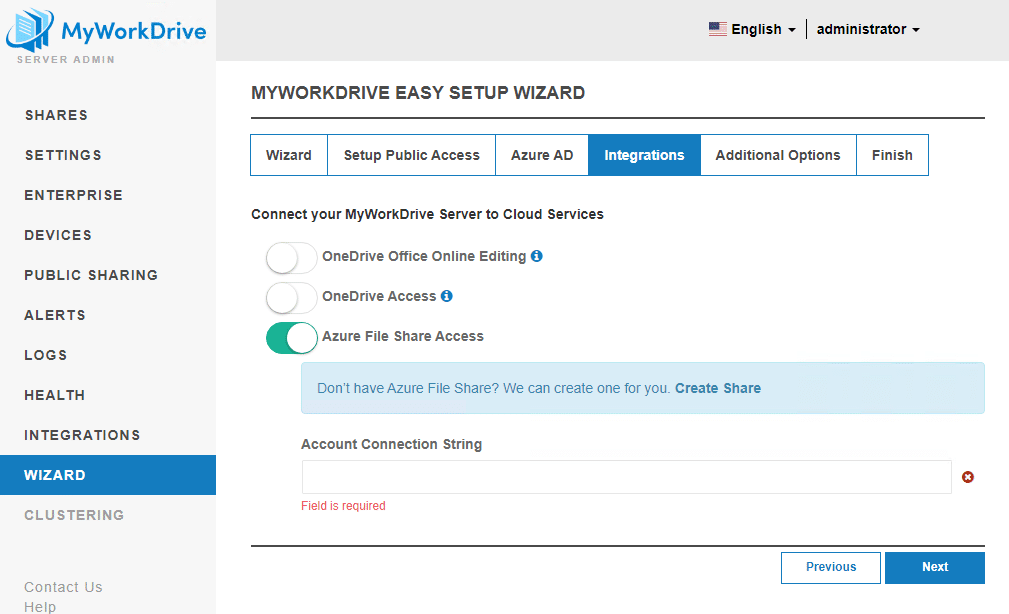

O próximo passo no assistente é o armazenamento. O Assistente solicitará que você conecte um Compartilhamento de Arquivos do Azure. Use o link criar para abrir uma nova janela e criar um compartilhamento em seu próprio armazenamento.

Não se preocupe, pois isso só permite criar um compartilhamento com o método de string de conexão. Se quiser configurar outro Armazenamento do Azure ou outros tipos de compartilhamento, você poderá fazer isso após o assistente.

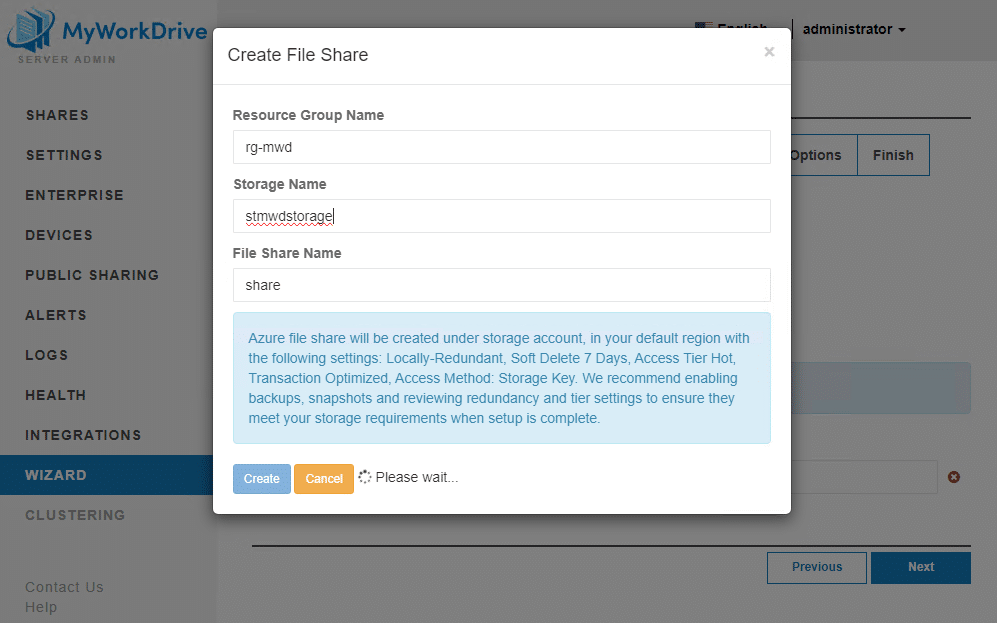

Insira valores para o Grupo de Recursos, Nome de Armazenamento e Nome de Compartilhamento que você poderá encontrar mais tarde no Azure para fazer alterações. os prefixos rg- e st são recomendados pela Microsoft.

Anote as informações no bloco azul sobre os valores de configuração. Esses compartilhamentos são criados/configurados com o mínimo e não são configurados com redundância ou backup – portanto, não os coloque em produção sem fazer as atualizações apropriadas no Azure.

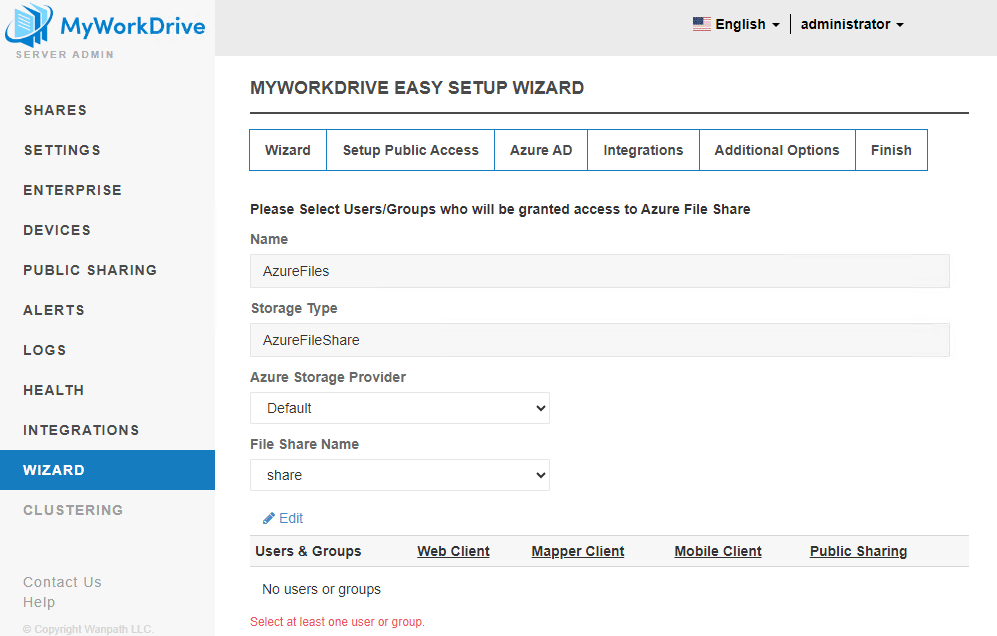

Depois de criar o armazenamento, é fundamental usar o botão Editar para atribuir usuários e grupos ao compartilhamento (você não poderá salvar e continuar até fazer isso). As permissões funcionam de maneira diferente no MyWorkDrive versão 7 ao usar o Entra ID, conforme discutido nesta seção vinculada.

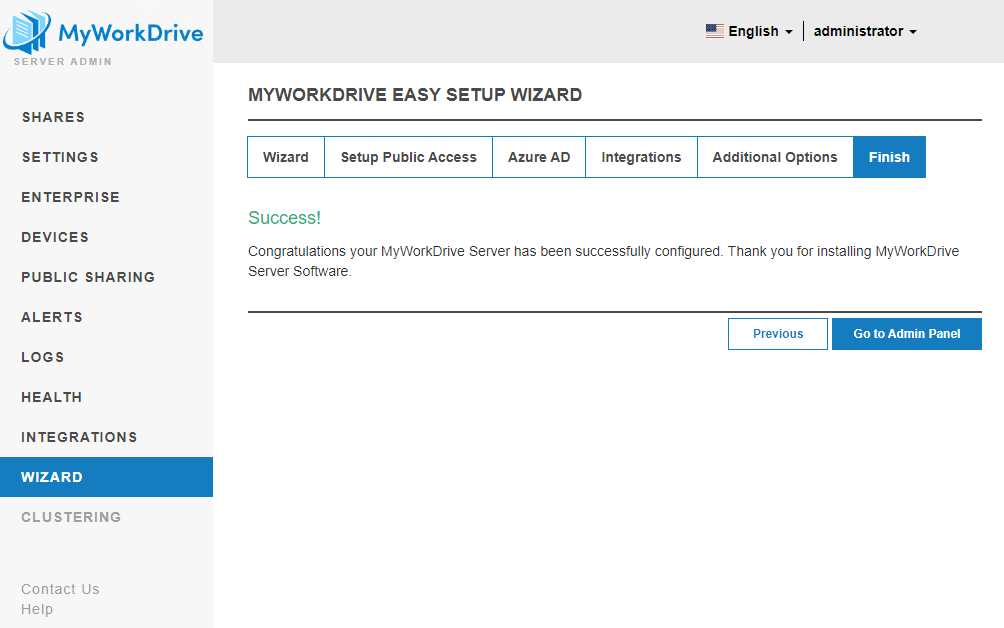

Esse é o último grande passo. Existem algumas opções adicionais e então você terá concluído o assistente!

Neste ponto você deveria ter –

- Um servidor MyWorkDrive versão 7 instalado no Windows

- Publicado em uma URL da Cloudflare (https://something.myworkdrive.net)

- Conectado ao Entra ID para identidade do usuário

- Com uma demonstração local e compartilhamento de arquivos do Azure

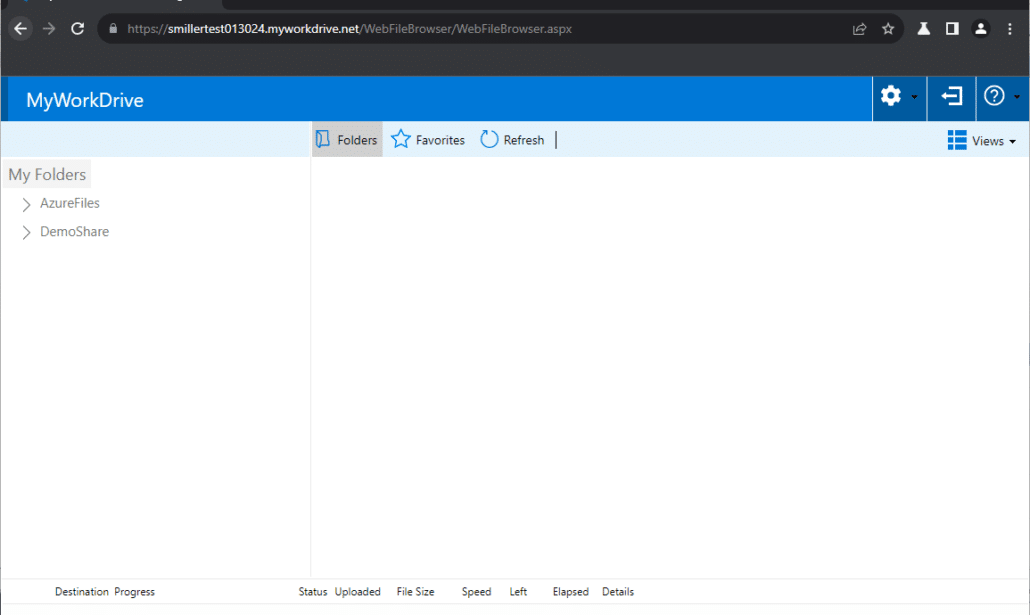

Ao receber o e-mail confirmando que seu site está provisionado, abra seu navegador favorito e faça login com um usuário que tenha permissão para compartilhamentos.

Armazenamento em Integrações.

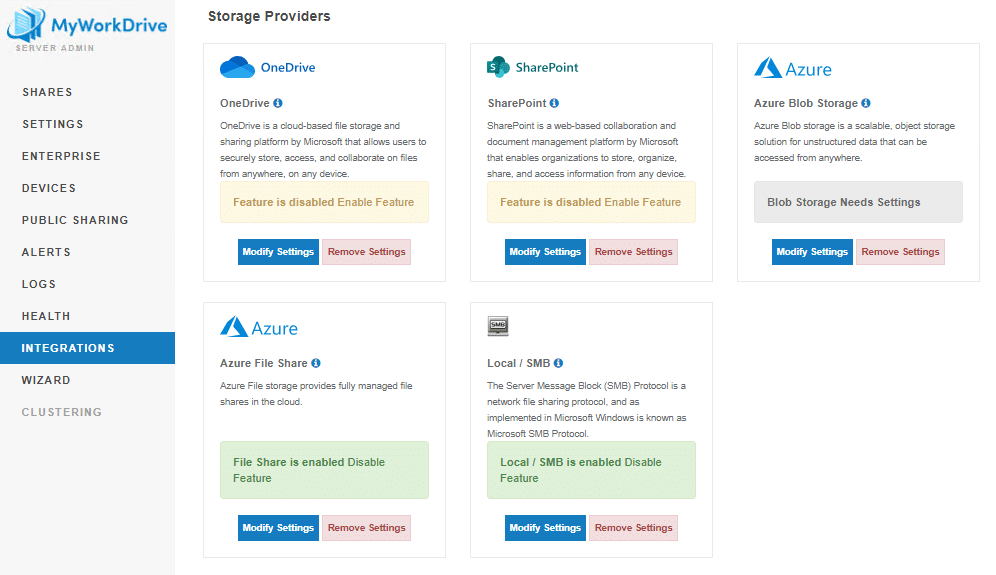

Existem três novos tipos de armazenamento em integrações

Local/PME – para conectar-se ao armazenamento SMB usando uma conta de usuário/serviço nomeada. Detalhes estão disponíveis neste artigo

Arquivos do Azure – para conectar-se aos Compartilhamentos de Arquivos do Azure. Detalhes, aqui.

Blob Azure – para se conectar ao Azure Blob. Detalhes, aqui.

A identidade do Entra ID também oferece suporte ao armazenamento OneDrive e SharePoint.

Suporte para Identidade Gerenciada

A versão 7 suporta Identidade Gerenciada para servidores hospedados no Azure. Isto permite-lhe conceder ao seu servidor acesso a contas de armazenamento sem a necessidade de armazenar credenciais, tokens ou cadeias de ligação no próprio servidor.

Principais diferenças de armazenamento

PME com ID de entrada

O SMB é tratado de forma diferente ao usar o Entra Id de um servidor de diretório ativo associado ao domínio. Quando ingressado no domínio, o MyWorkDrive acessa compartilhamentos SMB no contexto do usuário conectado. Ao usar o Entra ID, você define a conta de usuário que deve ser usada para acessar os compartilhamentos – assim todo o acesso é feito pelo usuário nomeado salvo no MyWorkDrive, e não pelos usuários individuais que estão acessando.

Ao usar um servidor ingressado no domínio com o Active Directory, as permissões granulares nos compartilhamentos refletem as permissões NTFS importadas do compartilhamento SMB. Com a versão 7, as permissões granulares são definidas por você na criação de compartilhamentos usando os usuários e grupos em seu Entra ID.

As permissões definirão a quem será apresentado o compartilhamento no cliente MyWorkDrive (web, mobile, desktop). As suas permissões virão das permissões definidas no Azure ou no utilizador da conta de armazenamento (smb).

Nosso artigo sobre permissões granulares é atualizado em relação às alterações da versão 7

Adicionamos dois grupos para facilitar a concessão de acesso para cenários do tipo “Todas as empresas”.

Todos os membros do ID de entrada

São todas as pessoas que possuem uma conta de usuário membro no Entra ID. Não inclui convidados ou outros tipos de usuários.

Todos os convidados com ID de entrada

São todos que são convidados b2b do seu inquilino.

Só porque eles podem ver o compartilhamento no cliente não significa necessariamente que tenham acesso. O seu acesso subjacente pode ser restringido pelas suas permissões no Entra ID, pela sua função no compartilhamento/blob/contêiner ou pela conta de usuário definida no SMB.

Compartilhamento público

O Compartilhamento Público usa métodos diferentes para gerar links de compartilhamento anteriores, pois com o Entra ID Identity, não temos mais permissões NTFS nas quais confiar para acesso. O compartilhamento público não funciona com todos os métodos de conexão de compartilhamento.

O compartilhamento público funciona com

- Compartilhamento SMB

- Compartilhamento local

- OneDrive

- SharePoint

- Compartilhamento de arquivos do Azure, usando cadeia de conexão

- Compartilhamento de Arquivos do Azure, usando Entra ID/Identidade Gerenciada

- Blob do Azure, usando – Entra ID/Identidade Gerenciada

- Blob do Azure, usando cadeia de conexão

Links de compartilhamento público não estarão disponíveis para

- Blob do Azure usando Entra ID sem identidade gerenciada.

- Compartilhamento de Arquivos do Azure usando Entra ID sem identidade gerenciada.

Opções de armazenamento do Azure – comentários necessários

É teoricamente possível suportar uma série de opções de ligação a Azure File Shares e armazenamento de Blobs do Azure

- ID de entrada

- Identidade Gerenciada (com Entra ID)

- Cadeia de conexão

Os diferentes métodos de armazenamento oferecem diferentes opções de segurança.

A cadeia de conexão concede acesso completo a todos os usuários que você permite acessar o compartilhamento (limitado com permissões granulares no nível do compartilhamento; não há permissão no nível de arquivo/pasta). Então eles parecem redundantes. Adoraríamos saber se você tem preferência por um em relação ao outro (ou por qualquer um deles)

O Entra ID move a permissão para o próprio compartilhamento (funções no Azure), para que você não tenha uma conexão com o armazenamento armazenado no MyWorkDrive (a chave/token/string é criptografada, mas ainda armazenada). Com o Entra ID, há apenas um nome de conta de armazenamento e um nome de compartilhamento armazenados. Achamos que esta é a abordagem preferida.

Uma medida mais segura é a Identidade Gerenciada com Entra ID – é aqui que você concede a função à VM, não aos usuários. No entanto, isto só funciona com VMs hospedadas no Azure. Se você estiver mantendo uma VM local ou em outro serviço de nuvem, não poderá usar a Identidade Gerenciada.

Agradecemos seus comentários sobre as opções de conexão. Nosso objetivo será oferecer o que os clientes desejam, equilibrando a segurança e (esperançosamente) minimizando as opções de redução de controle de qualidade, desenvolvimento e suporte.

Cortamos algumas opções – você notará nosso guia de armazenamento menciona apenas Identidade Gerenciada para Blob e não menciona SAS. Essas alterações são baseadas em comentários prévios de clientes e pesquisas de produtos.

O processo de provisionamento de armazenamento

Existem duas etapas para provisionar armazenamento

- Adicione uma conexão de armazenamento em Integrações. Você fará uma conexão com a conta de armazenamento usando as configurações apropriadas (Identidade Gerenciada, Cadeia de Conexão, Autenticação de ID Entra)

- Adicione o compartilhamento em compartilhamentos. Você selecionará a conexão de armazenamento e definirá o compartilhamento/contêiner. Em alguns casos, poderá ser necessário digitar o nome do compartilhamento ou contêiner do Armazenamento do Azure (pois nem sempre temos permissão para procurar o compartilhamento/contêiner). Certifique-se de digitá-lo corretamente.

– Opcionalmente, você pode definir uma subpasta específica do compartilhamento ao provisionar o compartilhamento

– Certifique-se de definir permissões para o compartilhamento, não há recurso de importação com identidade Entra ID.

Saiba mais sobre o provisionamento de compartilhamentos do Armazenamento do Azure aqui

E compartilhamentos locais/SMB, aqui

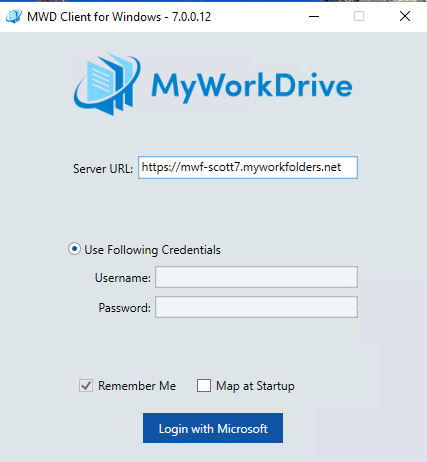

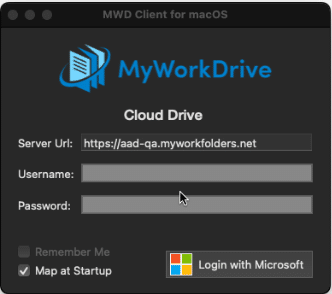

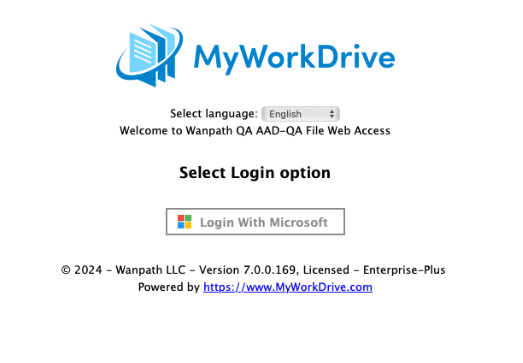

Clientes Suportados

O lançamento da versão 7 do MyWorkDrive é compatível com versões anteriores de clientes ao usar o Active Directory para identidade de usuário. Ele requer clientes da versão 7 para identidade Entra ID. O uso de clientes da versão 7 com qualquer configuração de servidor da versão 7 é altamente recomendado.

Trabalhamos muito para manter a experiência do usuário consistente entre a identidade do Active Directory e do Entra ID e o armazenamento SMB e Azure.

As principais diferenças -

O login inicial, após conexão no cliente, apresentará um prompt para Login with Microsoft. Assim que o usuário clicar, ele receberá um login Entra ID semelhante ao que tinha com SAML.

Se o seu compartilhamento usar Entra ID Auth para permissões, o usuário verá uma janela de login secundária piscando que usa sua sessão Entra ID existente para autenticar na primeira vez que acessar um compartilhamento. É igual ao Auth to OneDrive/SharePoint na versão 6.4. Na maioria dos casos, os usuários não precisarão interagir com a janela de login secundária e podem nem perceber.

Uma observação importante sobre arquitetura de rede e latência

MyWorkDrive fornecerá a melhor experiência do usuário quando o servidor MyWorkDrive for colocado na mesma rede que os compartilhamentos de arquivos ou armazenamento. A instalação remota do MyWorkDrive a partir do armazenamento adiciona latência, pois o servidor MyWorkDrive precisa buscar arquivos e diretórios do armazenamento antes de servi-los ao cliente (e vice-versa ao salvar). Ter o servidor MyWorkDrive no local e usar o Armazenamento no Azure ou OneDrive/SharePoint resultará em uma conexão mais lenta do que usar o armazenamento local no local ou manter o servidor no Azure como uma VM.

É importante observar que se você estiver usando o Azure Storage, obterá o melhor desempenho ao executar o MyWorkdrive em uma VM no Azure, com uma conexão local ao armazenamento (usando Rede acelerada na VM e Grupos de posicionamento por proximidade).

O MyWorkDrive funcionará para alcançar o Armazenamento do Azure pela Internet, mas os usuários enfrentarão um atraso no acesso a arquivos e diretórios devido à natureza de acesso em tempo real do MyWorkDrive.

Atualizando servidores MyWorkDrive existentes

É importante observar que se você atualizar um servidor existente que ingressa no domínio usando o Active Directory para identidade, ele continuará funcionando dessa maneira e a opção de identidade Entra ID e a maioria dos recursos mencionados acima não estarão disponíveis. Não há caminho de atualização entre o Active Directory em um servidor ingressado no domínio e o Entra ID para identidade, devido à forma como o armazenamento é provisionado e o acesso do usuário é concedido.

Para implantar um servidor MyWorkDrive usando Entra ID em um ambiente que atualmente usa Active Directory, recomendamos implantar um novo servidor MyWorkDrive e configurá-lo do zero.

As ações são provisionadas de forma diferente. Para compartilhamentos SMB, as permissões NTFS não são usadas no contexto do usuário – elas são usadas no contexto de uma conta nomeada (conta de serviço) que você configura com acesso. As permissões não podem ser migradas.

As novas opções para acesso de permissão usam elementos no Azure – Cadeia de Conexão, ID Entra nativo, Identidade Gerenciada – que não são opções para compartilhamentos SMB herdados.

SAML não é suportado, a autenticação via Entra ID é feita de forma nativa. Como tal, o Duo não é suportado como uma configuração separada (você configuraria multifator como parte do acesso condicional no Entra ID).

Recursos não suportados na versão 7 com Entra ID Auth

Duo MFA (configurar com acesso condicional no Entra ID)

ADFS (pode ser configurado no Entra ID como IDP)

Conexões SAML (outros IDPs podem ser configurados no Entra ID)

Acesso de usuário convidado em compartilhamentos (convide convidados B2B nativamente no Entra ID)

Pesquisa (o Windows Search não está disponível via SMB, o dTSearch não indexa o Armazenamento do Azure)

WebDav

Versões prévias

Pastas iniciais do usuário de perfis AD

Problemas conhecidos

MyWorkDrive versão 7 está em produção. Por favor, reporte quaisquer bugs que você encontrar para nós através do nosso suporte técnico.

Atualizado a partir da versão de produção 7.0.1.4

- Uploads grandes, com mais de 1.000 arquivos ou 1 GB de tamanho podem apresentar erros parcialmente durante o upload

(isso é mais comumente observado quando o MyWorkDrive é instalado remotamente do Azure Storage – no local ou em uma nuvem não Azure) - As funções do Azure que geram um token JWT com mais do que o limite aceitável para grupos podem causar falhas nos logins dos usuários. O Azure AD impõe limites ao número de grupos que podem ser incluídos em um token devido a restrições de tamanho. Para tokens JWT, o limite é de 200 grupos e para tokens SAML, é de 150 grupos. Se as associações de grupo de um usuário excederem esses limites, uma declaração de excesso indica que o aplicativo deve consultar o Microsoft Graph para recuperar as associações de grupo do usuário. Observamos isso em nosso próprio laboratório usando o Azure AD (Entra ID) para entrar em recursos de rede – híbrido domínio ingressou no RDP, por exemplo.

- O Health Dashboard não foi atualizado com a identidade Entra ID ou opções de armazenamento do Azure

- O MS App Proxy não é compatível com a identidade Entra ID

Monitore as notas de lançamento para resolução desses e de outros bugs/problemas relatados. Servidor | Cliente Windows