Hoe kunnen we u vandaag helpen?

ADFS Single Sign On (SSO) integratiegids

De instructies in dit artikel zijn alleen van toepassing op MyWorkDrive-installaties waarbij Active Directory wordt gebruikt voor gebruikersidentiteit. Als MyWorkDrive is geconfigureerd met Entra ID voor de gebruikersdirectory, gebruikt het een native Microsoft-aanmelding en is ADFS niet vereist.

Deze handleiding is bijgewerkt voor MyWorkDrive Server versie 5.2. Eerdere versies zullen merken dat sommige namen en locaties zijn gewijzigd, en functies die specifiek zijn vermeld voor 5.2 en hoger zullen niet beschikbaar zijn. Download hier de nieuwste versie van de MyWorkDrive-server.

Inhoud

Invoering

Active Directory Federation Services (AD FS) is een technologie die uw Active Directory-configuratie uitbreidt naar services buiten uw infrastructuur. Met ADFS kunt u gebruikers toegang geven tot MyWorkDrive met behulp van bestaande aanmeldingsreferenties en MyWorkDrive integreren met andere toegangsportals, zoals Office 365 Web Apps voor eenmalige aanmelding (SSO).

Deze handleiding is geschreven en getest op Windows Server 2012 R2 en 2016, eerdere versies van Windows Server worden niet niet ondersteund voor SSO ADFS-integratie.

Controleer voordat u begint met ADFS-integratie met MyWorkDrive of uw ADFS volledig operationeel is. De gemakkelijkste manier om te verifiëren dat uw ADFS u authenticeert, is door op de onderstaande link te klikken (met uw domein gespecificeerd) https://fqdn.domain.com/adfs/ls/IdpInitiatedSignon.aspx

Zodra ADFS MyWorkDrive is voltooid, schakelt u optioneel Two Factor Authentication met DUO in met behulp van de handleiding die zich bevindt hier.

Ondersteuning voor SSO-mogelijkheden binnen MyWorkDrive is alleen beschikbaar op onze Enterprise-abonnementen. Neem contact op met ons verkoopteam als u geïnteresseerd bent in het upgraden van uw abonnement.

We raden gesplitste DNS aan voor de ADFS- en MyWorkDrive-servers (intern worden de ADFS- en MyWorkDrive-servers omgezet in interne IP-adressen) – onze gids is hier.

ADFS-instellingen -MyWorkDrive

1. Installeer MyWorkDrive Server op Windows 2016 of 2019 Server. Raadpleeg de Serverconfiguratiehandleiding

2. Schakel HTTPS in IIS in op de Wanpath.Webclient-site. Zie de Stappen om SSL te binden en te installeren op uw MyworkDrive-clientsite voor meer informatie. Zelfondertekende certificaten worden niet ondersteund. Gebruik een certificaat dat is uitgegeven door een certificeringsinstantie.

3. TLS 1.2 is vereist voor MyWorkDrive-clients. Zie ons artikel over SSL/TLS configureren voor aanvullende informatie.

4. Configureer ADFS "MyWorkDrive-app toevoegen als Relying party trust in ADFS" zoals hieronder gespecificeerd:.

5. Schakel de ADFS-, bestands- en DFS-servers in zoals vertrouwd door de MyWorkDrive-server voor delegatie volgens dit artikel: Delegatie instellen Als uw aanmelding bij MyWorkDrive is gelukt, maar er zijn geen bestanden of mappen in uw gedeelde mappen, dan duidt dat meestal op ontbrekende of onjuist geconfigureerde overdracht.

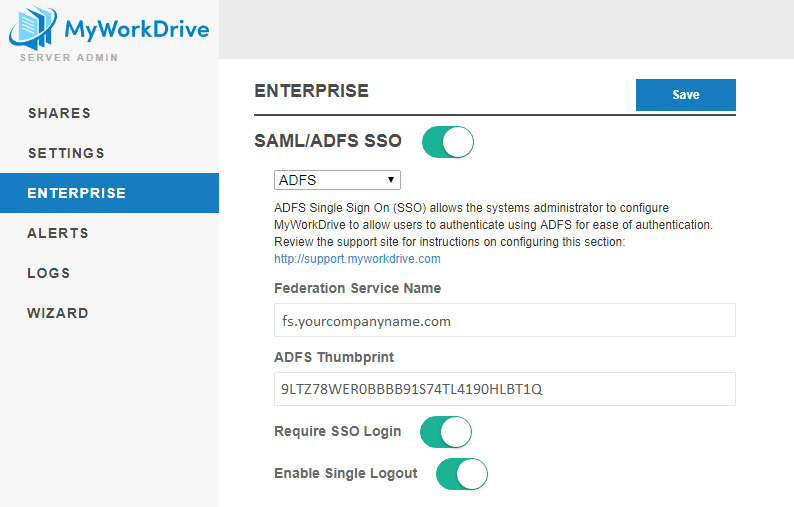

6. Configureer MWD (beheerderspaneel – Enterprise-sectie)

SAML/ADFS SSO inschakelen

Selecteer ADFS in de vervolgkeuzelijst

Naam federatie-service: voer de naam van uw federatie-service in; hoe het te krijgen: Maak op uw ADFS-server verbinding met ADFS-beheer – ADFS – bewerk de eigenschappen van de federatieservice – de naam van de federatieservice)

ADFS-vingerafdruk: deze informatie wordt automatisch opgehaald bij het opslaan van de naam van de Federation-service

Optioneel, schakel SSO-aanmelding vereisen in. Hierdoor worden op wachtwoord gebaseerde aanmeldingen uitgeschakeld en worden gebruikers omgeleid naar ADFS.

Optioneel, schakel Eenmalig afmelden in. Indien ingeschakeld, logt uitloggen bij MyWorkDrive de gebruiker ook uit bij ADFS.

Een voorbeeld van een voltooide ADFS-configuratie:

Testen

Gebruik een browser om uw site te openen met /Account/Login-SSO-ADFS.aspx toegevoegd aan de hostnaam: bijvoorbeeld:https://mysite.mydomain.com/Account/Login-SSO-ADFS.aspx

Bij het openen van de URL moet u worden doorgestuurd naar de AD FS-aanmeldingspagina (bijvoorbeeld: https://mysite.mydomain.com/adfs/ls/?wa=wsignin1.0&wtrealm=https%3a%2f%2mysite.mydomain.com%3a8857%2f&wctx=rm%3d0%26id%3dpassive%26ru%3d%252fAccount%252fLogin-SSO-ADFS.aspx)

Log in met een geselecteerde domeingebruikersnaam (bijvoorbeeld: YourDomain\YourTestUser), na een succesvolle login zou je terug moeten worden omgeleid naar https://mysite.mydomain.com/Account/Login-SSO-ADFS.aspx die vervolgens de toepassing Web File Browser opent en bestandstoegang biedt op https://mysite.mydomain.com/WebFileBrowser/WebFileBrowser.aspx

U zou in staat moeten zijn om door mappen/bestanden te bladeren en ze te openen nadat u zich hebt aangemeld met ADFS SSO.

ADFS-server instellen

MyWorkDrive-app toevoegen als Relying party trust in ADFS – 2012 Server

(Instructies voor server 2016 verschijnen hieronder))

Open op uw ADFS-server Serverbeheer > Extra > ADFS-beheer. Vouw "Vertrouwensrelaties" uit in het linkerdeelvenster en selecteer de optie "Vertrouwen van vertrouwende partijen". U zult zien dat Device Registration Service al als vertrouwende partij aanwezig is. Klik nu op de optie "Add Relying Party Trust" in het rechterdeelvenster.

De wizard Relying party toevoegen verschijnt. Klik op de Start-knop om verder te gaan. Selecteer de optie “Gegevens over vertrouwende partij handmatig invoeren” en klik op Volgende om verder te gaan.

Voer een weergavenaam in voor de Relying Party Trust

Klik op 'volgende' om door te gaan. Selecteer in het venster Profiel kiezen de optie "ADFS-profiel" en klik op Volgende om door te gaan. De ADFS die is geconfigureerd op Windows Server 2012 is ADFS 3.0 - daarom selecteren we niet de profieloptie 1.0 en 1.1.

Klik in de optie "Certificaat configureren" op Volgende om door te gaan (let op: als u dit optionele certificaat overslaat, betekent dit niet dat uw ADFS-aanmelding http zal gebruiken bij het verifiëren van gebruikers, alleen optionele tokencodering)

Selecteer in het venster "URL configureren" het selectievakje naast de optie "Ondersteuning voor het passieve protocol van WS-Federation inschakelen". Plaats in het tekstvak uw Relying Party-URL - uw MyWorkDrive-toepassings-URL; bijvoorbeeld https://mysite.mydomain.com.

In "Configure Identifiers" hebben we de vereiste vertrouwende partij al toegevoegd, dus klik gewoon op Volgende om door te gaan - tenzij u de Cloud Web Connector (een subdomein van myworkdrive.net) gebruikt - raadpleeg in dat geval de onderstaande instructies voor ADFS gebruiken met de Cloud Web Connector alvorens verder te gaan.

Selecteer op het volgende scherm "Ik wil op dit moment geen multi-factor authenticatie-instellingen configureren voor dit vertrouwende partijvertrouwen" en klik op Volgende om door te gaan.

Selecteer "Alle gebruikers toegang geven tot deze vertrouwende partij" en klik op Volgende om door te gaan.

Klik in het venster "Klaar om vertrouwen toe te voegen" op Volgende om door te gaan. Schakel in het venster "Voltooien" het selectievakje in om de claimregels te openen en klik op Sluiten.

Het venster Claimregels bewerken verschijnt. Op dit moment is ADFS op de hoogte van uw MyWorkDrive-toepassing, maar er zijn een aantal aanvullende dingen vereist. Hier vertellen we ADFS welke claims naar de vertrouwende partij moeten worden gestuurd en welke waarden in die claims aanwezig zullen zijn.

Klik op de knop "Regel toevoegen".

Selecteer de sjabloonwaarde als "LDAP-kenmerken verzenden als claims". Claims worden verzonden door Active Directory en Active Directory is een op LDAP gebaseerde winkel, daarom selecteren we deze sjabloon. Klik nu op Volgende om verder te gaan.

Geef in het venster Regel configureren de naam voor de regel op als AD-kenmerken verzenden. Selecteer de attributenopslag als "Active Directory". Wijs in de toewijzingstabel de waarden toe zoals hier getoond

Klik op Voltooien om de wizard af te sluiten en klik vervolgens op OK om de configuratie van de claimregels te voltooien.

MyWorkDrive-app toevoegen als Relying party trust in ADFS – 2016 Server

Open op uw ADFS-server Serverbeheer > Extra > ADFS-beheer. Vouw "Vertrouwensrelaties" uit in het linkerdeelvenster en selecteer de optie "Vertrouwen van vertrouwende partijen". U zult zien dat Device Registration Service al als vertrouwende partij aanwezig is. Klik nu op de optie "Add Relying Party Trust" in het rechterdeelvenster.

De wizard Relying party toevoegen verschijnt. Selecteer "Claims bewust" en klik op de Start-knop om door te gaan.

Nu gaan we de URL naar uw MyWorkDrive-toepassing gebruiken als vertrouwende partij, daarom verstrekken we de naam als MWD Client-toepassing

Klik in de optie "Certificaat configureren" op Volgende om door te gaan (let op: het overslaan van dit optionele certificaat betekent niet dat uw ADFS-aanmelding http zal gebruiken, het zou alleen optionele tokencodering toevoegen)

Selecteer in het venster "URL configureren" het selectievakje naast de optie "Ondersteuning voor het passieve protocol van WS-Federation inschakelen". Plaats in het tekstvak uw Relying Party-URL - uw MyWorkDrive-toepassings-URL; voorbeeld https://mysite.mydomain.com.

In "Configure Identifiers" hebben we de vereiste vertrouwende partij al toegevoegd, dus klik gewoon op Volgende om door te gaan - tenzij u de Cloud Web Connector (een subdomein van myworkdrive.net) gebruikt - raadpleeg in dat geval de onderstaande instructies voor ADFS gebruiken met de Cloud Web Connector alvorens verder te gaan

In "kies toegangscontrolebeleid" hebben we "Iedereen toestaan" al geselecteerd, we klikken gewoon op Volgende.

Klik in het venster "Klaar om vertrouwen toe te voegen" op Volgende om door te gaan. Schakel in het venster "Voltooien" het selectievakje in om de claimregels te openen en klik op Sluiten.

Het venster Claimregels bewerken verschijnt. Op dit moment is ADFS op de hoogte van uw MyWorkDrive-toepassing, maar er zijn een aantal aanvullende dingen vereist. Hier vertellen we ADFS welke claims naar de vertrouwende partij moeten worden gestuurd en welke waarden in die claims aanwezig zullen zijn.

Klik op de knop "Regel toevoegen".

Selecteer de sjabloonwaarde als "LDAP-kenmerken verzenden als claims". Claims worden verzonden door Active Directory en Active Directory is een op LDAP gebaseerde winkel, daarom selecteren we deze sjabloon. Klik nu op Volgende om verder te gaan.

Geef in het venster Regel configureren de naam voor de regel op als AD-kenmerken verzenden. Selecteer de attributenopslag als "Active Directory". Wijs in de toewijzingstabel de waarden toe zoals hieronder weergegeven:

Klik op Voltooien om de wizard af te sluiten en klik vervolgens op OK om de configuratie van de claimregels te voltooien.

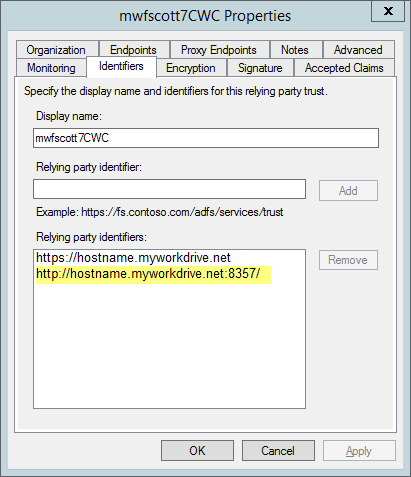

ADFS gebruiken met de Cloud Web Connector

Als u de Cloud Web Connector gebruikt om uw MyWorkDrive-server op internet te publiceren, moet een extra stap worden genomen bij het toevoegen van de Relaying Party Identifiers aan uw Relying Party Trust Setup

Naast het CWC-adres van https://hostnaam.myworkdrive.net (waarbij hostnaam de door u gekozen servernaam is); u moet ook een tweede identificatie invoeren

http://hostname.myworkdrive.net:8357/

- merk op dat het http is, niet https

- merk op dat het het zeer specifieke poortnummer bevat: 8357

- merk op dat het een schuine streep naar voren bevat

Als u de tweede identifier niet precies invoert zoals deze is ingevoerd (met de juiste vervanging van uw werkelijke hostnaam voor de hostnaam), zal ADFS de authenticatie weigeren en een dubbelzinnige fout genereren.

Houd er rekening mee dat uw omgeving mogelijk andere URL's nodig heeft, afhankelijk van uw netwerktopologie. Zoals opgemerkt in dit artikel, https://stackoverflow.com/questions/15445955/configure-adfs-to-become-a-identity-provider-in-thinktecture-identityserver-2-0, vindt u mogelijk andere URL's die worden vermeld in de AD FS-gebeurtenislogboeken. Om fouten op te lossen, moet u mogelijk de extra URL's als Relaying Partner Identifiers toevoegen aan de Relay Party Trust-configuratie.

ADFS-time-outs

De standaard TokenLifetime voor ADFS-sessies voor de MWD-website (relaying party) kan worden ingesteld op de ADFS-server voor een bepaalde RelayingPartyTrust. De standaardwaarde is 60 minuten. Dat betekent dat uw gebruikers elke 60 minuten opnieuw worden gevraagd om via ADFS in te loggen op MyWorkDrive.

U merkt dit door 0 te zien in de configuratie (Get-AdfsRelyingPartyTrust -Name “MWD local site”).

Als u een langere time-out voor ADFS-aanmeldingen wilt toestaan, kunt u overwegen uw ADFS-configuratie voor de MWD-website te wijzigen in een hogere waarde, bijvoorbeeld 480 (8 uur) of 600 (10 uur) minuten.

Aanvullende details en een beschrijving zijn beschikbaar op deze blog: https://lazarus987.wordpress.com/2013/10/27/how-to-change-tokenlifetime-property-for-the-relying-party-object-on-adfs/

De instelling TokenLifetime wijzigen

Voer PowerShell uit als beheerder

ADFS-module toevoegen aan Windows PowerShell-sessie

PS > Add-PSSnapin Microsoft.Adfs.PowerShell

Voer de volgende opdracht uit om de huidige instelling te bekijken:

PS > Get-ADFSRelyingPartyTrust -Name "MWD Relaying Party Name" (naam die u hebt gemaakt)

Houd er rekening mee dat een waarde van 0 in de eigenschap TokenLifetime 60 minuten vertegenwoordigt.

Om een andere waarde voor TokenLifetime te configureren, gebruikt u de volgende opdracht om een herziene time-out in minuten in te stellen.

PS > Set-ADFSRelyingPartyTrust -Doelnaam "relying_party" -TokenLifetime 480

Gebruikers wordt nu gevraagd om zich opnieuw te verifiëren bij MyWorkDrive op basis van de bijgewerkte instelling.