Que peut-on faire pour vous aider aujourd'hui?

Premiers pas avec MyWorkDrive version 7 Preview à l'aide d'Entra ID Identity et Azure Storage

MyWorkDrive version 7 est en version préliminaire. L'aperçu est destiné à tester les concepts et les nouvelles fonctionnalités de MyWorkDrive. La version préliminaire de MyWorkDrive 7 ne doit absolument pas être utilisée dans un environnement de production. Des bugs peuvent exister et entraîner la perte ou l’endommagement de données. Pour commencer, regardez la vidéo ici et les notes de déploiement détaillées dans cet article.

Installez l'aperçu de MyWorkDrive Server version 7 sur un serveur nouveau/propre. La mise à niveau d'un serveur MyWorkDrive existant afin de migrer d'Active Directory vers l'authentification Azure AD/Entra ID n'est pas prise en charge. Nous vous encourageons fortement à utiliser des comptes de stockage nouveaux/testés pour éviter de mettre en danger les données existantes.

Vous remarquerez que dans certains cas, dans nos articles et dans le logiciel version 7 auquel nous faisons référence Azure AD, et dans certains cas Entra ID – nous sommes en train de procéder à une mise à jour généralisée vers Entra ID, veuillez les traiter comme synonymes dans notre documentation et dans le logiciel.

Contenu

- Quoi de neuf dans la version 7

- Avantages

- Conditions

- Téléchargements

- Changements importants

- Options de stockage Azure – Commentaires recherchés

- Le processus de provisionnement du stockage

- Clients pris en charge

- Une note importante sur l'architecture du réseau et la latence

- Mise à niveau des serveurs MyWorkDrive existants

- Fonctionnalités non prises en charge dans la version 7 avec Entra ID Auth

- Problèmes connus

Quoi de neuf dans la version 7

- L'option permettant d'utiliser l'utilisation d'Entra ID (Azure AD) comme identité au lieu d'Active Directory sur un serveur joint à un domaine. Voir notre article sur l'utilisation d'Entra ID pour l'identité.

- Utilisation de connexions API à Azure Storage (Azure Files, Azure Blob) au lieu de SMB, lors de l'utilisation de l'identité Entra ID. Voir notre article détaillé sur le stockage Azure pour des comparaisons et des options de configuration

- Utilisation d'un compte nommé (c'est-à-dire compte de service) pour les connexions au stockage SMB lors de l'utilisation de l'identité Entra ID. Voir notre article détaillé sur le stockage Local/SMB pour les détails

- L’option permettant d’utiliser Azure Files via la chaîne de connexion lors de l’utilisation d’Active Directory pour Identity.

Avantages

- MyWorkDrive version 7 offre la possibilité d'utiliser Entra ID au lieu d'Active Directory, pour les clients qui ont des utilisateurs dans Entra ID.

- MyWorkDrive permet d'accéder à Azure Storage via l'API lors de l'utilisation d'Entra ID pour l'identité, supprimant ainsi la latence des connexions SMB à Azure Files. Cela permet des niveaux de performances de stockage inférieurs avec une amélioration des performances.

Conditions

- Un serveur Windows – peut être physique ou virtuel, sur site ou dans le cloud. La principale différence est que le serveur n'a pas besoin d'être joint au domaine (c'est peut-être le cas, mais le fait d'être joint au domaine n'est pas une exigence et Active Directory n'est pas utilisé lors de l'utilisation de l'identité Entra ID)

- Comptes d'utilisateurs dans Entra ID (ne nécessite pas de licences P1 ou P2)

- Pour utiliser les partages Azure Storage, vous devez disposer d'un compte Azure Storage (vous pouvez déjà avoir des comptes de stockage dans lesquels vous pouvez créer des partages auxquels vous connecter, ou un compte de stockage et un partage de fichiers Azure peuvent être créés dans le cadre du processus de configuration.)

MyWorkDrive version 7 prend en charge Azure File Shares et Azure Blob Storage, avec des connexions via Managed Identity avec Entra ID Auth, une chaîne de connexion ou un jeton Sas. - Accès administratif à Azure avec la possibilité d'ajouter des inscriptions d'applications et de modifier les autorisations d'API (ou d'accorder l'accès aux applications pour terminer le processus à votre place).

Téléchargements

MyWorkDrive Server version 7.0 est une version préliminaire. Il est conseillé aux clients de tester la version 7.0 dans un environnement séparé ou autonome.

Contact sales@myworkdrive.com si vous avez besoin de clés d'essai supplémentaires ou d'activations de clés de licence existantes pour les environnements de test. Le téléchargement du serveur nécessite une connexion ou un compte d'essai pour télécharger. Cliquez sur les liens ci-dessous pour commencer.

Téléchargement du serveur d'aperçu version 7

Inscrivez-vous ou connectez-vous pour télécharger

Téléchargement des clients d'aperçu de la version 7

Pour les améliorations et les correctifs, surveillez nos notes de version : Serveur | Client Windows | Client macOS

Changements importants

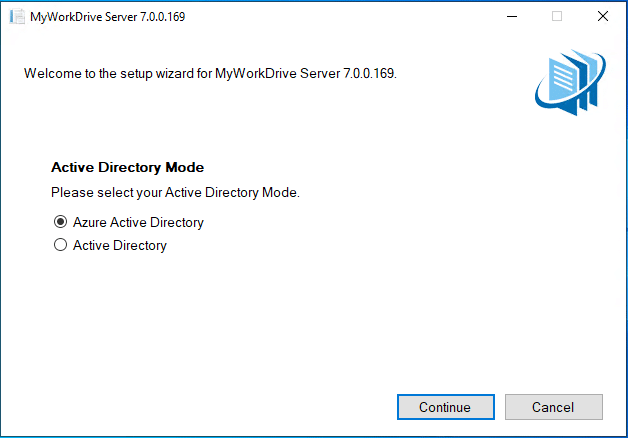

L'installateur

Il y a deux nouvelles invites dans le programme d'installation. La première consiste à choisir entre Entra Id (Azure AD) ou Active Directory pour l'identité. C'est le seul endroit où vous pouvez faire ce choix. Une fois installé, vous ne pouvez pas changer de fournisseur d'identité.

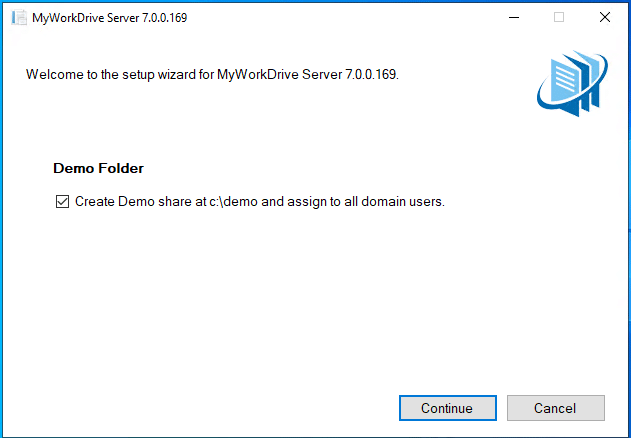

La seconde consiste à installer éventuellement un partage de démonstration. Ceci est utile pour vérifier que MyWorkDrive fonctionne correctement sans avoir également à dépanner Azure Storage.

Une fois installé, connectez-vous à Server Admin en utilisant un compte système local.

Mises à jour de l'assistant de configuration du serveur

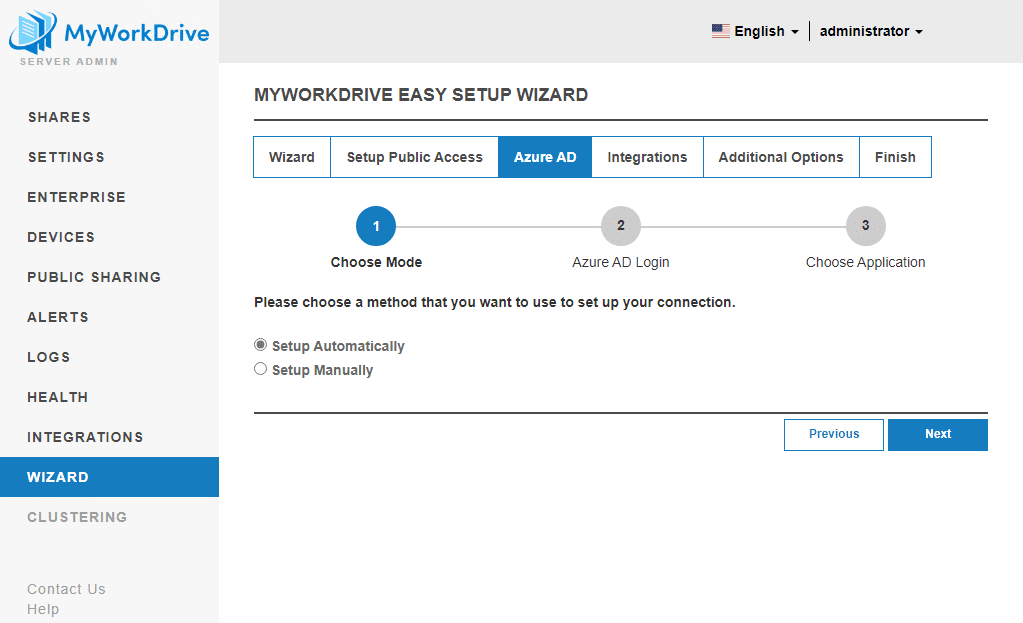

Cette section comprend une présentation du processus de configuration.

Notre assistant de configuration de serveur mis à jour, qui se lance la première fois que vous vous connectez sur un serveur propre, vous guidera à travers les étapes requises pour provisionner un serveur à l'aide de l'authentification Entra ID et créer une connexion à Azure Storage.

Il se connectera à Azure et utilisera notre application hébergée ou créera une application dans votre locataire à laquelle se connecter. ID d'entrée pour l'identité. Cela élimine le besoin de provisionner manuellement votre propre application dans Azure pour connecter votre serveur MyWorkDrive à Entra ID (la création manuelle de votre propre application est prise en charge – voir notre article Entra ID).

Il vous proposera de créer un partage dans Azure Files. Si vous n'en ajoutez pas, vous pourrez en créer un plus tard.

Si vous choisissez de créer votre propre application dans votre locataire Azure, l'assistant vous invitera à l'utiliser pour les trois options dans Azure.

- Identité Entra ID

- Accès au stockage (Azure, OneDrive, SharePoint)

- Édition en ligne Office

Après avoir configuré la connexion Internet du serveur (choisissez Cloudflare si vous effectuez simplement un test, pour faciliter les choses. Notez simplement que vous devez autoriser le port 7844 OUTBOUND (aucune connexion entrante n'est requise). Vous avez également besoin de 443 sortants vers licences.wanpath.net pour licence et activer le serveur et 443 sortants vers Azure.)

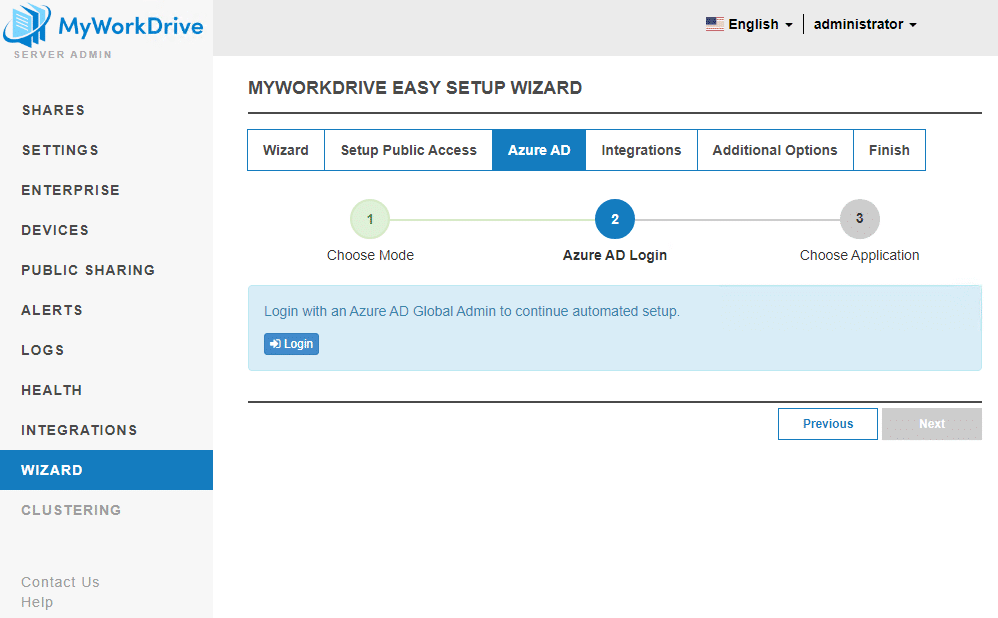

Vous configurerez ensuite votre connexion à Azure pour Entra ID. Vous oblige manuellement à configurer une application dans Azure et entrez une clé/un secret. Nous suggérons automatique, qui utilise une application hébergée de MyWorkDrive.

Ensuite, vous devez vous connecter à Azure en tant qu’administrateur locataire. Cliquez sur le lien et suivez les instructions pour vous authentifier auprès d'Azure et approuver l'application MyWorkDrive pour effectuer la configuration à votre place.

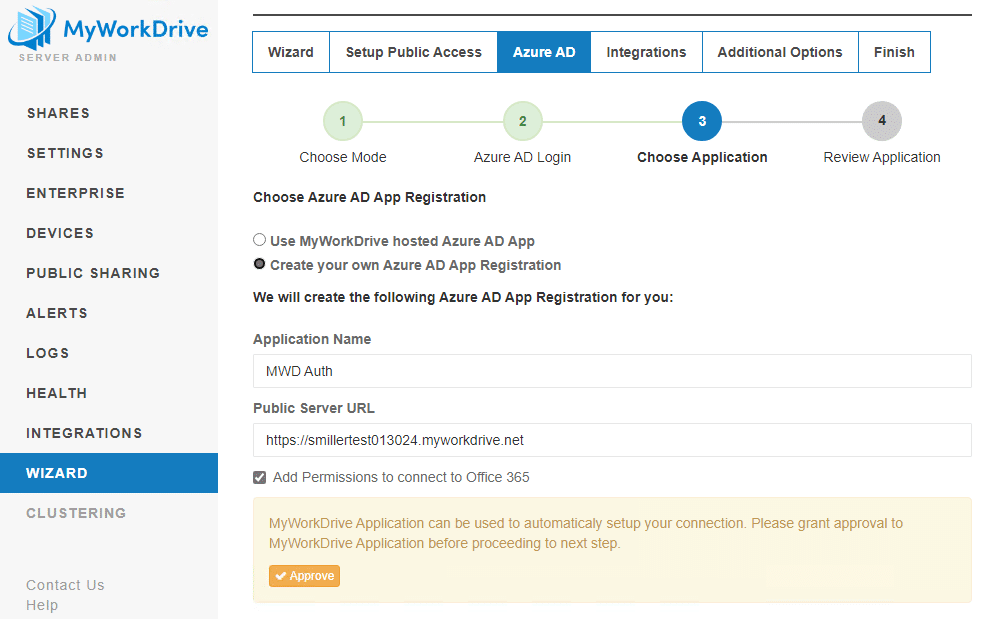

Nous vous suggérons de choisir le modèle « Créez votre propre enregistrement d’application ». Nommez-le de manière facile à identifier dans les inscriptions d'applications au cas où vous auriez besoin de le retrouver pour apporter des modifications ultérieurement (comme l'URL, si vous la modifiez). Assurez-vous de répondre à toutes les invites affichées dans l'assistant, comme celle-ci nous demandant d'approuver l'application que nous avons créée.

Lorsque vous aurez terminé le processus de création d'application pour Entra ID, vous disposerez d'une application dans votre locataire Azure à laquelle votre serveur MyWorkDrive se connecte. Vous n'utiliserez aucune ressource hébergée par MyWorkDrive si vous utilisez l'option « Créez votre propre enregistrement d'application » que nous recommandons.

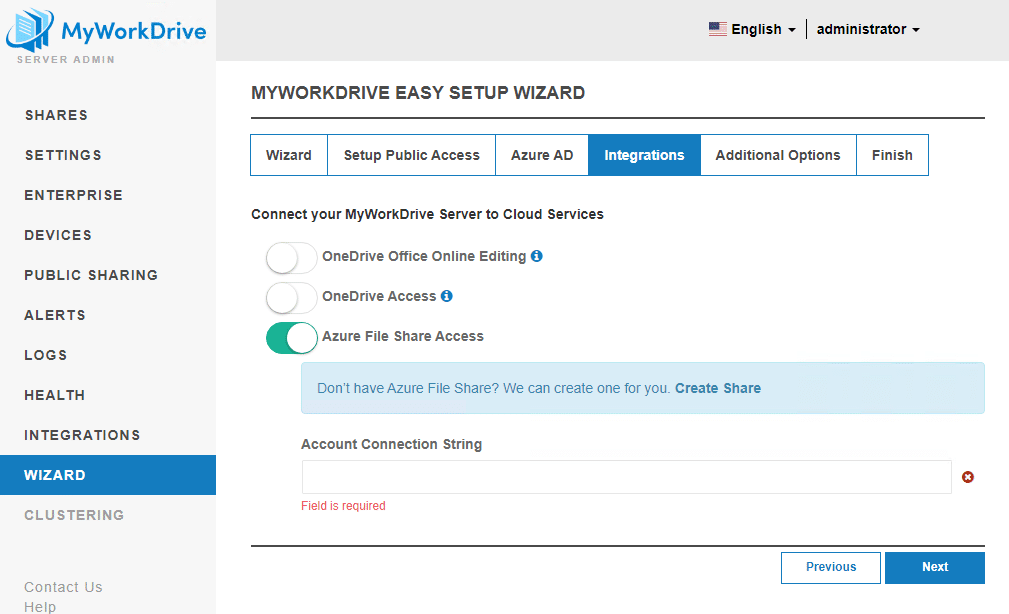

La prochaine étape dans l'assistant est le stockage. L'assistant va vous inviter à connecter un partage de fichiers Azure. Utilisez le lien Créer pour ouvrir une nouvelle fenêtre et créer un partage dans votre propre stockage.

Si vous avez déjà configuré un partage, vous pouvez choisir de saisir une chaîne de connexion dans cette fenêtre, mais c'est FORTEMENT DÉCONSEILLÉ dans l'aperçu, pour éviter tout risque de corruption des données.

Ne vous inquiétez pas, cela vous permet uniquement de créer un seul partage avec la méthode de chaîne de connexion. Si vous souhaitez configurer un autre stockage Azure ou d’autres types de partage, vous pouvez le faire après l’assistant.

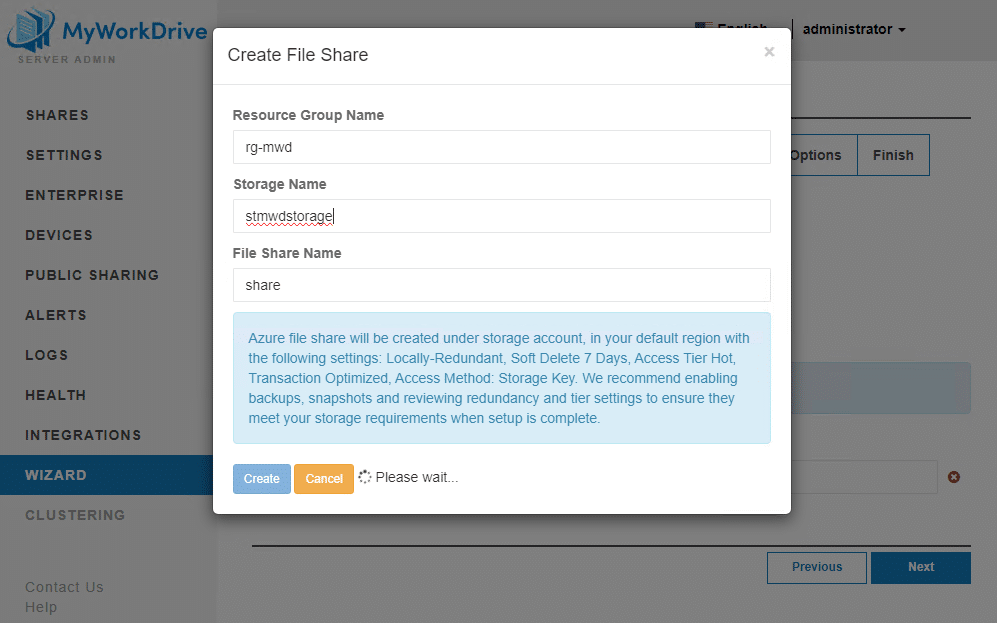

Entrez les valeurs du groupe de ressources, du nom de stockage et du nom de partage que vous pourrez retrouver plus tard dans Azure pour apporter des modifications. les préfixes rg- et st sont recommandés par Microsoft.

Prenez note des informations dans le bloc bleu sur les valeurs de configuration. Ces partages sont créés/configurés avec le minimum et ne sont pas configurés avec redondance ou sauvegarde. Ne les mettez donc pas en production sans effectuer les mises à jour appropriées dans Azure.

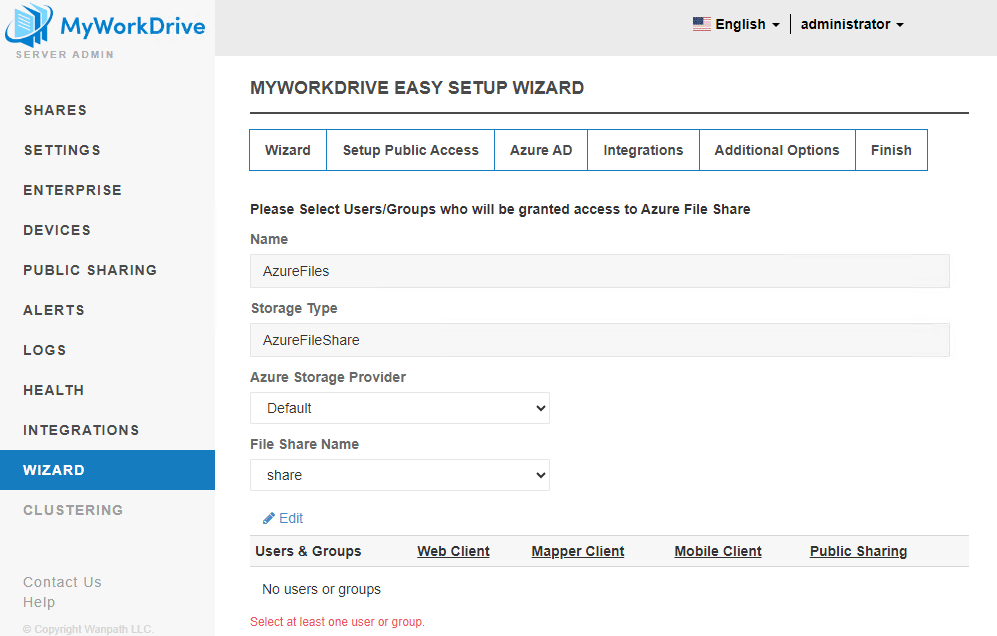

Après avoir créé le stockage, il est essentiel que vous utilisiez le bouton Modifier pour attribuer des utilisateurs et des groupes au partage (vous ne pourrez pas enregistrer et continuer tant que vous ne l'aurez pas fait). Les autorisations fonctionnent différemment dans MyWorkDrive version 7 lors de l'utilisation d'Entra ID, comme indiqué dans cette section liée.

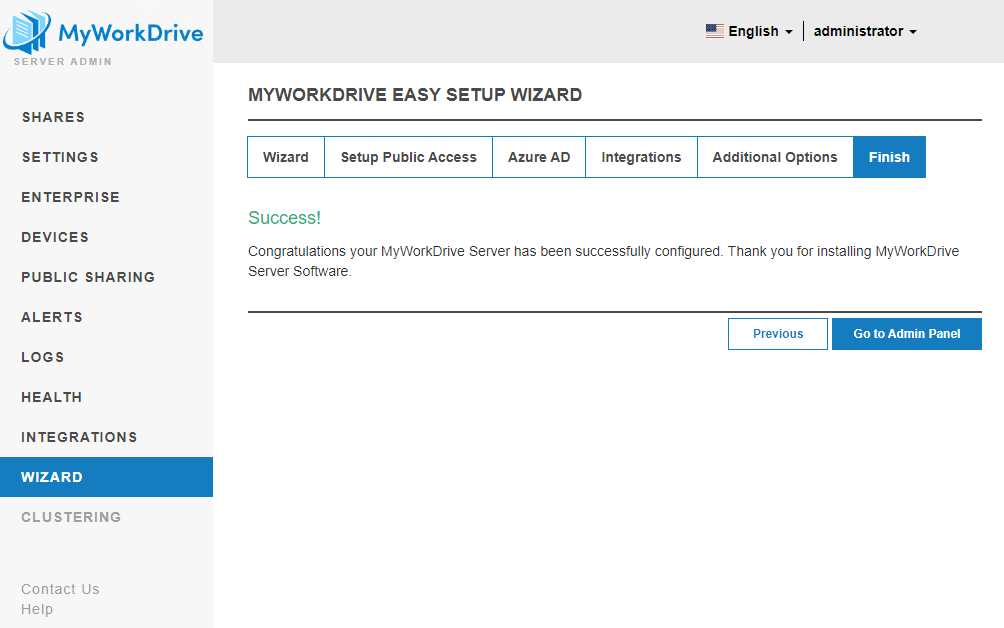

C'est la dernière étape majeure. Il y a quelques options supplémentaires et vous aurez alors terminé l'assistant !

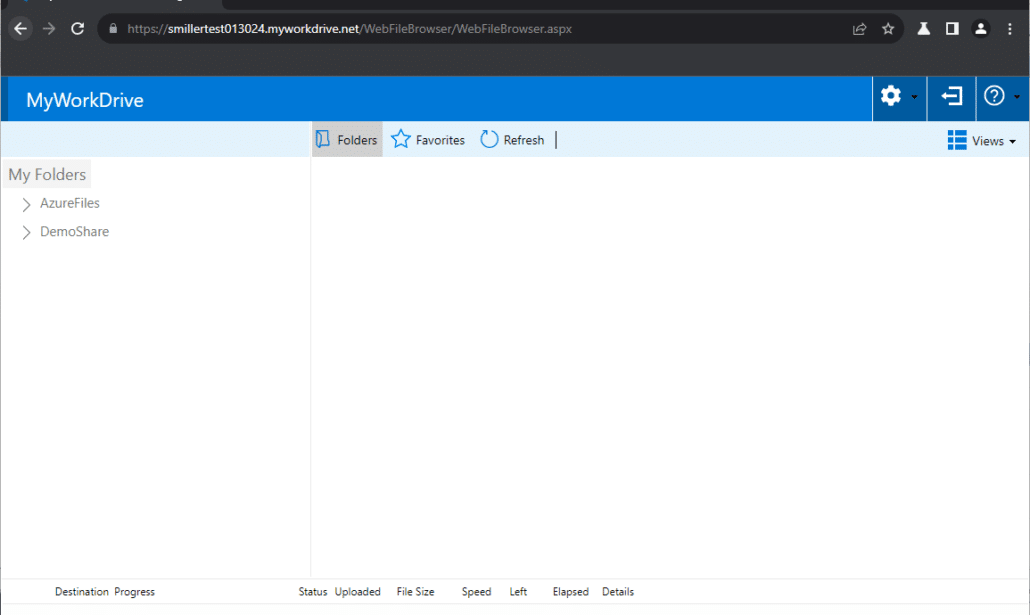

À ce stade, vous devriez avoir –

- Un serveur MyWorkDrive Version 7 installé sous Windows

- Publié sur une URL Cloudflare (https://something.myworkdrive.net)

- Connecté à Entra ID pour l'identité de l'utilisateur

- Avec une démo locale et un partage de fichiers Azure

Lorsque vous recevez l'e-mail confirmant que votre site est configuré, ouvrez votre navigateur préféré et connectez-vous avec un utilisateur autorisé à accéder aux partages.

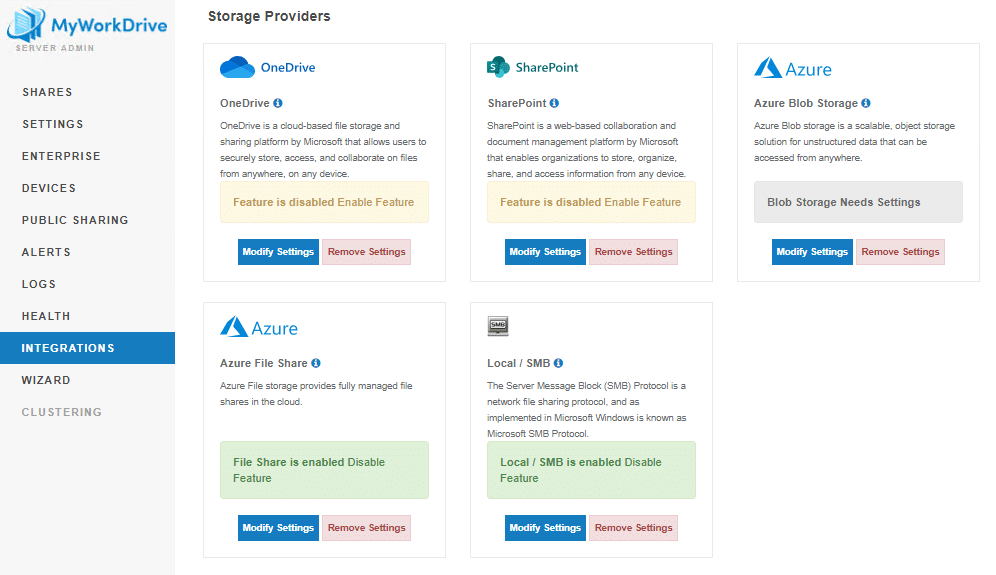

Stockage dans les intégrations.

Trois nouveaux types de stockage existent dans les intégrations

Local/PME – pour se connecter au stockage SMB à l’aide d’un compte d’utilisateur/service nommé. Les détails sont disponibles dans cet article

Fichiers Azure – pour se connecter à Azure File Shares. Détails, ici.

Blob azur – pour se connecter à Azure Blob. Détails, ici.

L'identité Entra ID prend également en charge le stockage OneDrive et SharePoint.

Prise en charge de l'identité gérée

La version 7 prend en charge Identité managée pour les serveurs hébergés dans Azure. Cela vous permet d'accorder à votre serveur l'accès aux comptes de stockage sans avoir besoin de stocker les informations d'identification, les jetons ou les chaînes de connexion sur le serveur lui-même.

Différences de stockage des clés

PME avec Entra ID

SMB est traité différemment lors de l'utilisation d'Entra Id à partir d'un serveur Active Directory rejoint par un domaine. Lorsque le domaine est rejoint, MyWorkDrive accède aux partages SMB dans le contexte de l'utilisateur connecté. Lorsque vous utilisez Entra ID, vous définissez le compte utilisateur qui doit être utilisé pour accéder aux partages – de sorte que tous les accès se font en tant qu'utilisateur nommé enregistré dans MyWorkDrive, et non en tant qu'utilisateurs individuels qui y accèdent.

Lorsque vous utilisez un serveur joint à un domaine avec Active Directory, les autorisations granulaires sur les partages reflètent les autorisations NTFS importées du partage SMB. Avec la version 7, les autorisations granulaires sont définies par vous lors de la création de partages à l'aide des utilisateurs et des groupes de votre Entra ID.

Les autorisations définiront à qui se verra présenter le partage dans le client MyWorkDrive (Web, mobile, ordinateur de bureau). Leurs autorisations proviendront des autorisations définies dans Azure ou sur l'utilisateur du compte de stockage (smb).

Nous avons ajouté deux groupes pour faciliter l'octroi d'accès pour les scénarios de type « Toutes les entreprises ».

Tous les membres Entra ID

Il s’agit de toutes les personnes possédant un compte utilisateur membre dans Entra ID. N'inclut pas les invités ou autres types d'utilisateurs.

Tous les invités Entra ID

Il s’agit de toutes les personnes invitées b2b par votre locataire.

Ce n’est pas parce qu’ils peuvent voir le partage chez le client qu’ils y ont accès. Leur accès sous-jacent peut être restreint par leurs autorisations dans Entra ID, leur rôle sur le partage/blob/conteneur ou le compte utilisateur défini dans SMB.

Partage public

Le partage public utilise différentes méthodes pour générer des liens de partage par rapport aux précédents, comme avec Entra ID Identity, nous n'avons plus d'autorisations NTFS sur lesquelles nous appuyer pour l'accès. Le partage public ne fonctionne pas avec toutes les méthodes de connexion de partage.

Le partage public fonctionne avec

- Partage PME

- Partage local

- OneDrive

- SharePoint

- Partage de fichiers Azure, à l'aide de la chaîne de connexion

- Partage de fichiers Azure, à l'aide d'Entra ID/Managed Identity

- Azure Blob, utilisant – Entra ID/Managed Identity

- Azure Blob, à l'aide de la chaîne de connexion

- Azire Blob, en utilisant l'URL SAS

Les liens de partage publics ne seront pas disponibles pour

- Azure Blob utilisant Entra ID sans identité managée.

- Azure File Share utilisant Entra ID sans identité managée.

Options de stockage Azure – Commentaires recherchés

Il est théoriquement possible de prendre en charge un certain nombre d'options de connexion à Azure File Shares et au stockage Azure Blob.

- ID d'entrée

- Identité gérée (avec Entra ID)

- Chaîne de connexion

- Jeton SAS

Les différentes méthodes de stockage offrent différentes options de sécurité.

Le jeton Sas et la chaîne de connexion accordent un accès complet à tous les utilisateurs que vous autorisez à accéder au partage (limité par des autorisations granulaires au niveau du partage ; il n'y a pas d'autorisation au niveau du fichier/dossier). Ils semblent donc redondants. Nous aimerions savoir si vous avez une préférence pour l'un par rapport à l'autre (ou pour l'un ou l'autre, du tout)

Entra ID déplace l'autorisation vers le partage lui-même (rôles dans Azure), de sorte que vous n'ayez pas de connexion au stockage stocké dans MyWorkDrive (la clé/le jeton/la chaîne est chiffrée, mais toujours stockée). Avec Entra ID, il n'y a qu'un nom de compte de stockage et un nom de partage stockés. Nous estimons qu'il s'agit d'une approche privilégiée.

Une mesure plus sûre est la gestion de l'identité avec Entra ID : c'est là que vous accordez le rôle à la VM, et non aux utilisateurs. Toutefois, cela ne fonctionne qu’avec les machines virtuelles hébergées dans Azure. Si vous conservez une VM sur site ou dans un autre service cloud, vous ne pourrez pas utiliser Managed Identity.

Nous apprécions vos commentaires sur les options de connexion. Notre objectif sera d'offrir ce que veulent les clients, en équilibrant la sécurité et (espérons-le) en minimisant les options pour réduire l'assurance qualité, le développement et le support.

Nous avons réduit certaines options – vous remarquerez notre guide de stockage mentionne uniquement Managed Identity for Blob et ne mentionne pas SAS pour Azure File Shares – mais les options sont encore sujettes à révision.

Le processus de provisionnement du stockage

Il y a deux étapes pour provisionner le stockage

- Ajoutez une connexion de stockage dans Intégrations. Vous établirez une connexion au compte de stockage à l'aide des paramètres appropriés (identité gérée, chaîne de connexion, jeton SAS, authentification Entra ID).

- Ajoutez le partage dans les partages. Vous sélectionnerez la connexion de stockage, puis définirez le partage/conteneur. Dans certains cas, vous devrez peut-être saisir le nom du partage ou du conteneur depuis Azure Storage (car nous ne sommes pas toujours autorisés à rechercher le partage/conteneur). Assurez-vous de le saisir correctement.

– Vous pouvez éventuellement définir un sous-dossier spécifique du partage lors du provisionnement du partage

– Assurez-vous de définir les autorisations pour le partage, il n’y a pas de fonctionnalité d’importation avec l’identité Entra ID.

En savoir plus sur le provisionnement des partages Azure Storage, ici

Et les partages locaux/SMB, ici

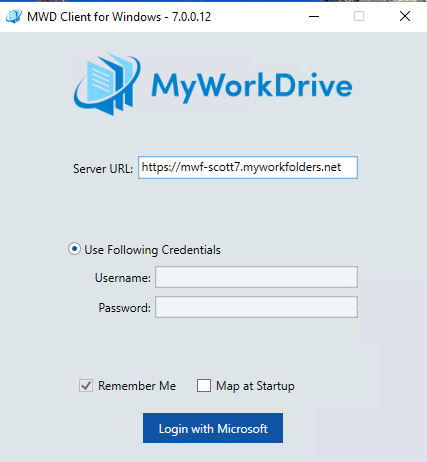

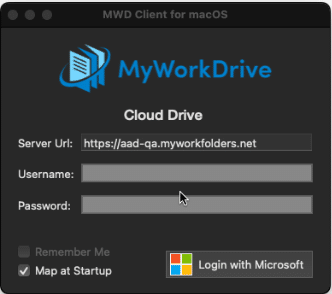

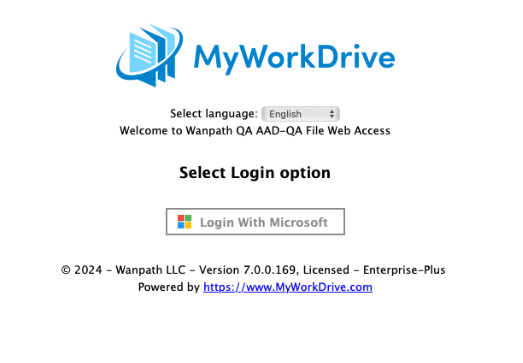

Clients pris en charge

La version préliminaire de MyWorkDrive version 7 prend en charge le client Web et les clients d'installation Windows/MacOS. Le client mobile n'a pas encore été publié dans les magasins.

Nous avons travaillé dur pour maintenir la cohérence de l'expérience utilisateur entre les identités Active Directory et Entra ID, et le stockage SMB et Azure.

Les principales différences –

La connexion initiale, après la connexion au client, présentera une invite pour se connecter avec Microsoft. Une fois que l'utilisateur clique, il obtiendra une connexion Entra ID similaire à celle qu'il avait avec SAML.

Si votre partage utilise Entra ID Auth pour les autorisations, l'utilisateur verra une fenêtre de connexion secondaire clignoter qui utilise sa session Entra ID existante pour s'authentifier la première fois qu'il accède à un partage. C'est la même chose que l'authentification vers OneDrive/SharePoint dans la version 6.4. Dans la plupart des cas, les utilisateurs n’auront pas besoin d’interagir avec la fenêtre de connexion secondaire et pourraient même ne pas le remarquer.

Une note importante sur l'architecture du réseau et la latence

MyWorkDrive offrira la meilleure expérience utilisateur lorsque le serveur MyWorkDrive est placé sur le même réseau que les partages de fichiers ou le stockage. L'installation de MyWorkDrive à distance à partir du stockage ajoute de la latence car le serveur MyWorkDrive doit récupérer les fichiers et les répertoires du stockage avant de les servir au client (et vice-versa lors de l'enregistrement). Avoir le serveur MyWorkDrive sur site et utiliser le stockage dans Azure ou OneDrive/SharePoint entraînera une connexion plus lente que l'utilisation du stockage local sur site ou le maintien du serveur dans Azure en tant que machine virtuelle.

Il est important de noter que si vous utilisez Azure Storage, vous obtiendrez les meilleures performances en exécutant MyWorkdrive sur une VM dans Azure, avec une connexion locale au stockage (en utilisant Mise en réseau accélérée sur la VM et Groupes de placement de proximité).

MyWorkDrive fonctionnera pour atteindre le stockage Azure via Internet, mais les utilisateurs connaîtront un retard dans l'accès aux fichiers et aux répertoires en raison de la nature de l'accès en temps réel de MyWorkDrive.

Mise à niveau des serveurs MyWorkDrive existants

Il est important de noter que si vous mettez à niveau un serveur existant qui est joint à un domaine en utilisant Active Directory pour l'identité, il continuera à fonctionner de cette façon et l'option d'identité Entra ID et la plupart des fonctionnalités mentionnées ci-dessus ne seront pas disponibles. Il n'existe aucun chemin de mise à niveau entre Active Directory sur un serveur joint à un domaine et Entra ID pour l'identité, en raison de la manière dont le stockage est provisionné et l'accès utilisateur est accordé.

Pour déployer un serveur MyWorkDrive à l'aide d'Entra ID dans un environnement utilisant actuellement Active Directory, nous vous conseillons de déployer un nouveau serveur MyWorkDrive et de le configurer à partir de zéro.

Les actions sont provisionnées différemment. Pour les partages SMB, les autorisations NTFS ne sont pas utilisées dans le contexte de l'utilisateur – elles sont utilisées dans le contexte d'un compte nommé (compte de service) que vous configurez avec accès. Les autorisations ne peuvent pas être migrées.

Les nouvelles options d’accès aux autorisations utilisent des éléments dans Azure – chaîne de connexion, jeton SAS, Entra ID natif, identité gérée – qui ne sont pas des options pour les partages SMB hérités.

SAML n'est pas supporté, l'authentification via Entra ID se fait nativement. En tant que tel, Duo n'est pas pris en charge en tant que configuration distincte (vous configureriez le multifacteur dans le cadre de l'accès conditionnel dans Entra ID).

Fonctionnalités non prises en charge dans la version 7 avec Entra ID Auth

Duo MFA (configurer avec accès conditionnel dans Entra ID)

ADFS (peut être configuré dans Entra ID en tant qu'IDP)

Connexions SAML (d'autres IDP peuvent être configurés dans Entra ID)

Accès des utilisateurs invités sur les partages (Invitez des invités B2B de manière native dans Entra ID)

Recherche (Windows Search n'est pas disponible via SMB, dTSearch n'indexe pas Azure Storage)

WebDav

Versions précédentes

Dossiers d'accueil des utilisateurs à partir des profils AD

Problèmes connus

MyWorkDrive version 7 est en version préliminaire. Nous sommes convaincus qu'il existe des bugs que nous n'avons pas trouvés et que les utilisateurs de la version préliminaire trouveront. Merci de nous les signaler via notre service d'assistance.

Depuis la version préliminaire actuelle :

- Les verrous de fichiers pour les documents Office peuvent être suivis/libérés de manière incorrecte lors de l'utilisation de clients Map Drive.

- Les téléchargements volumineux, supérieurs à 1 000 fichiers ou d'une taille de 1 Go, peuvent générer des erreurs partielles lors du téléchargement.

(ceci est plus souvent noté lorsque MyWorkDrive est installé à distance depuis Azure Storage – sur Prem ou dans un cloud non-Azure) - Les clients mobiles n'ont pas encore été publiés dans les magasins. Mobile ne peut pas être testé avec la version 7 à l'aide de l'authentification Entra ID

- Les rôles Azure qui génèrent un jeton JWT avec une limite de groupes supérieure à la limite acceptable peuvent entraîner l'échec des connexions des utilisateurs. Azure AD impose des limites sur le nombre de groupes pouvant être inclus dans un jeton en raison de contraintes de taille. Pour les jetons JWT, la limite est de 200 groupes et pour les jetons SAML, de 150 groupes. Si les appartenances aux groupes d'un utilisateur dépassent ces limites, une réclamation de dépassement indique que l'application doit interroger Microsoft Graph pour récupérer les appartenances aux groupes de l'utilisateur. Nous l'avons remarqué dans notre propre laboratoire en utilisant Azure AD (Entra ID) pour se connecter aux ressources réseau – hybride le domaine a rejoint RDP, par exemple.

- Le client Teams n'est pas pris en charge avec Entra ID IdentityHealth Le tableau de bord n'a pas été mis à jour avec l'identité Entra ID ou les options de stockage Azure

- MS App Proxy n'est pas pris en charge avec l'identité Entra ID

- Quitter l'assistant sans terminer l'installation OU réexécuter l'assistant après l'installation peut entraîner des erreurs.

- La connexion avec un utilisateur invité B2B ne fonctionne pas de manière fiable

- L’utilisation d’un jeton SAS pour un conteneur avec stockage blob entraîne une erreur lors de l’ajout d’un partage, car vous ne pouvez pas rechercher le partage. L'utilisation d'un jeton SAS pour un compte de stockage fonctionne correctement.

Veuillez surveiller les notes de version pour connaître la résolution de ces bogues/problèmes signalés. Serveur | Client Windows