¿Cómo podemos ayudarle hoy?

Guía de integración de inicio de sesión único (SSO) de ADFS

Esta guía se actualizó para MyWorkDrive Server versión 5.2. Las versiones anteriores encontrarán que algunos de los nombres y ubicaciones han cambiado, y las funciones específicamente indicadas para 5.2 y superiores no estarán disponibles. Descargue la última versión del servidor MyWorkDrive aquí.

Contenido

Introducción

Los servicios de federación de Active Directory (AD FS) son una tecnología que amplía su configuración de Active Directory a servicios fuera de su infraestructura. Con ADFS, puede otorgar a los usuarios acceso a MyWorkDrive utilizando las credenciales de inicio de sesión existentes e integrar MyWorkDrive con otros portales de acceso, como Office 365 Web Apps para el acceso de inicio de sesión único (SSO).

Esta guía fue escrita y probada en Windows Server 2012 R2 y 2016, las versiones anteriores del servidor de Windows no son compatibles con la integración de SSO ADFS.

Antes de comenzar la integración de ADFS con MyWorkDrive, confirme que su ADFS está completamente operativo. La forma más fácil de verificar que su ADFS lo autentique es hacer clic en el enlace a continuación (con su dominio especificado) https://fqdn.domain.com/adfs/ls/IdpInitiatedSignon.aspx

Una vez que se completa ADFS MyWorkDrive, opcionalmente habilite la autenticación de dos factores con DUO utilizando la guía que se encuentra aquí.

El soporte para las capacidades de SSO dentro de MyWorkDrive solo está disponible en nuestros planes Enterprise. Póngase en contacto con nuestro equipo de ventas si está interesado en actualizar su plan.

Recomendamos DNS dividido para los servidores ADFS y MyWorkDrive (internamente, los servidores ADFS y MyWorkDrive se resuelven en direcciones IP internas); nuestra guía es aquí.

Configuración de ADFS-MyWorkDrive

1. Instale MyWorkDrive Server en Windows 2016 o 2019 Server. Consulte la guía de configuración del servidor

2. Habilite HTTPS en IIS en el sitio Wanpath.Webclient. Ver el Pasos para vincular e instalar SSL en su sitio de cliente de MyworkDrive para detalles adicionales. Los certificados autofirmados no son compatibles, utilice un certificado emitido por una autoridad de certificación.

3. Los clientes de MyWorkDrive requieren TLS 1.2. Vea nuestro artículo sobre configurar SSL/TLS para informacion adicional.

4. Configure ADFS "Agregar la aplicación MyWorkDrive como confianza de usuario de confianza en ADFS" como se especifica a continuación.

5. Habilite los servidores ADFS, de archivos y DFS según la confianza del servidor MyWorkDrive para la delegación según este artículo: Configuración de la delegación Si su inicio de sesión en MyWorkDrive es exitoso, pero no hay archivos o carpetas en sus recursos compartidos, eso generalmente indica una delegación faltante o configurada incorrectamente.

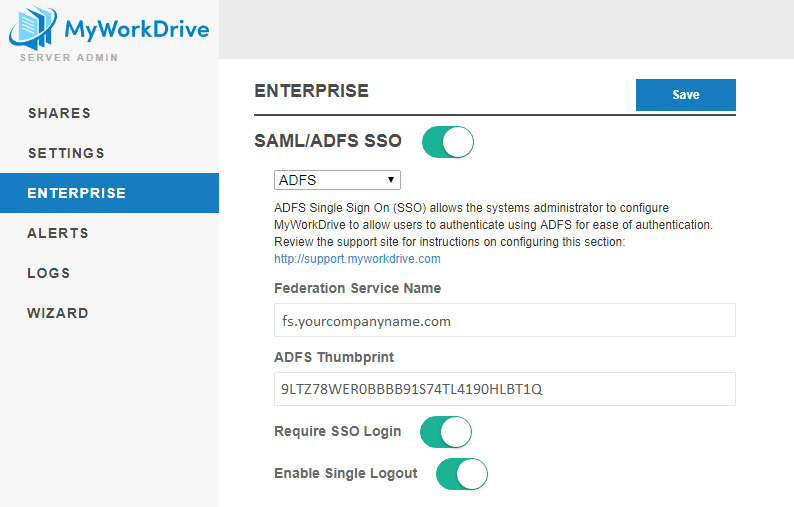

6. Configurar MWD (panel de administración - Sección Enterprise)

Habilitar SAML/ADFS SSO

Seleccione ADFS en el menú desplegable

Nombre del servicio de federación: Ingrese el nombre de su servicio de federación; cómo obtenerlo: en su servidor ADFS, conéctese a la administración de ADFS - ADFS - edite las propiedades del servicio de federación - nombre del servicio de federación)

Huella digital de ADFS: esta información se extraerá automáticamente al guardar el nombre del servicio de federación

Opcionalmente, habilite Requerir inicio de sesión SSO. Esto deshabilitará los inicios de sesión basados en contraseña y redirigirá a los usuarios a ADFS.

Opcionalmente, habilite Cierre de sesión único. Cuando está habilitado, el cierre de sesión de MyWorkDrive también cerrará la sesión del usuario de ADFS.

Un ejemplo de una configuración ADFS completa:

Pruebas

Use un navegador para abrir su sitio con /Account/Login-SSO-ADFS.aspx agregado al nombre de host: por ejemplo:https://mysite.mydomain.com/Account/Login-SSO-ADFS.aspx

Al acceder a la URL, debe ser redirigido a la página de inicio de sesión de AD FS (por ejemplo: https://mysite.mydomain.com/adfs/ls/?wa=wsignin1.0&wtrealm=https%3a%2f%2mysite.mydomain.com%3a8857%2f&wctx=rm%3d0%26id%3dpassive%26ru%3d%252fAccount%252fLogin-SSO-ADFS.aspx)

Inicie sesión con un nombre de usuario de dominio seleccionado (por ejemplo: YourDomain\YourTestUser), después de un inicio de sesión exitoso, debe ser redirigido a https://mysite.mydomain.com/Account/Login-SSO-ADFS.aspx que luego abrirá la aplicación Web File Browser y proporcionará acceso a archivos en https://mysite.mydomain.com/WebFileBrowser/WebFileBrowser.aspx

Debería poder explorar carpetas/archivos y acceder a ellos después de haber iniciado sesión con ADFS SSO.

Configuración del servidor ADFS

Adición de la aplicación MyWorkDrive como confianza de parte dependiente en ADFS: servidor 2012

(Las instrucciones para el servidor 2016 aparecen a continuación)

En su servidor ADFS, abra Administrador del servidor > Herramientas > Administración ADFS. Expanda "Relaciones de confianza" en el panel de la izquierda y seleccione la opción "Fideicomisos de parte dependiente". Verá que el Servicio de registro de dispositivos ya está presente como usuario de confianza. Ahora haga clic en la opción "Agregar confianza de parte dependiente" en el panel de la derecha.

Aparecerá el asistente Agregar usuario de confianza. Haga clic en el botón Inicio para continuar. Seleccione la opción "Ingresar datos sobre la parte de confianza manualmente" y haga clic en Siguiente para continuar.

Ingrese un nombre para mostrar para la confianza de la parte autenticada

Haga clic en Siguiente para continuar. En la ventana Elegir perfil, seleccione la opción "Perfil ADFS" y haga clic en Siguiente para continuar. El ADFS configurado en Windows Server 2012 es ADFS 3.0; por lo tanto, no estamos seleccionando la opción de perfil 1.0 y 1.1.

En la opción "Configurar certificado", haga clic en Siguiente para continuar (tenga en cuenta que omitir este certificado opcional no significa que su inicio de sesión de ADFS utilizará http al autenticar a los usuarios, solo el cifrado de token opcional)

En la ventana "Configurar URL", seleccione la casilla de verificación junto a la opción "Habilitar soporte para el protocolo pasivo WS-Federation". En el cuadro de texto, ingrese la URL de su parte de confianza: la URL de su aplicación MyWorkDrive; por ejemplo https://mysite.mydomain.com.

En "Configurar identificadores", ya hemos agregado la parte de confianza requerida, por lo tanto, simplemente haga clic en Siguiente para continuar, a menos que esté utilizando Cloud Web Connector (un subdominio de myworkdrive.net), en cuyo caso consulte las instrucciones a continuación para Uso de ADFS con Cloud Web Connector Antes de continuar.

En la siguiente pantalla, seleccione "No deseo configurar los ajustes de autenticación de múltiples factores para esta confianza de usuario de confianza en este momento" y haga clic en Siguiente para continuar.

Seleccione "Permitir que todos los usuarios accedan a este usuario de confianza" y haga clic en Siguiente para continuar.

En la ventana "Listo para agregar confianza", haga clic en Siguiente para continuar. En la ventana "Finalizar", seleccione la casilla de verificación para abrir las reglas de reclamos y haga clic en Cerrar.

Aparecerá la ventana Editar reglas de reclamo. En este punto, ADFS conoce su aplicación MyWorkDrive, pero se requieren un par de cosas adicionales. Aquí es donde le decimos a ADFS qué reclamos deben enviarse a la parte que confía y qué valores estarán presentes en esos reclamos.

Haga clic en el botón "Agregar regla".

Seleccione el valor de la plantilla como "Enviar atributos LDAP como reclamos". Active Directory enviará las reclamaciones y Active Directory es una tienda basada en LDAP, por lo que estamos seleccionando esta plantilla. Ahora haga clic en Siguiente para continuar.

En la ventana Configurar regla, proporcione el nombre de la regla como Enviar atributos de AD. Seleccione el almacén de atributos como "Directorio activo". En la tabla de mapeo, mapee los valores como se muestra aquí

Haga clic en Finalizar para salir del asistente y luego haga clic en Aceptar para completar la configuración de las reglas de reclamos.

Adición de la aplicación MyWorkDrive como confianza de parte dependiente en ADFS: servidor 2016

En su servidor ADFS, abra Administrador del servidor > Herramientas > Administración ADFS. Expanda "Relaciones de confianza" en el panel de la izquierda y seleccione la opción "Fideicomisos de parte dependiente". Verá que el Servicio de registro de dispositivos ya está presente como usuario de confianza. Ahora haga clic en la opción "Agregar confianza de parte dependiente" en el panel de la derecha.

Aparecerá el asistente Agregar usuario de confianza. Seleccione "Consciente de reclamaciones" y haga clic en el botón Iniciar para continuar.

Ahora vamos a utilizar la URL de su aplicación MyWorkDrive como usuario de confianza, por lo tanto, proporcionaremos el nombre como aplicación de cliente MWD

En la opción "Configurar certificado", haga clic en Siguiente para continuar (tenga en cuenta que omitir este certificado opcional no significa que su inicio de sesión de ADFS usará http, solo agregaría cifrado de token opcional)

En la ventana "Configurar URL", seleccione la casilla de verificación junto a la opción "Habilitar soporte para el protocolo pasivo WS-Federation". En el cuadro de texto, ingrese la URL de su parte de confianza: la URL de su aplicación MyWorkDrive; ejemplo https://mysite.mydomain.com.

En "Configurar identificadores", ya hemos agregado la parte de confianza requerida, por lo tanto, simplemente haga clic en Siguiente para continuar, a menos que esté utilizando Cloud Web Connector (un subdominio de myworkdrive.net), en cuyo caso consulte las instrucciones a continuación para Uso de ADFS con Cloud Web Connector Antes de continuar

En “elegir política de control de acceso” ya hemos seleccionado “Permitir a todos” simplemente hacemos clic en Siguiente.

En la ventana "Listo para agregar confianza", haga clic en Siguiente para continuar. En la ventana "Finalizar", seleccione la casilla de verificación para abrir las reglas de reclamos y haga clic en Cerrar.

Aparecerá la ventana Editar reglas de reclamo. En este punto, ADFS conoce su aplicación MyWorkDrive, pero se requieren un par de cosas adicionales. Aquí es donde le decimos a ADFS qué reclamos deben enviarse a la parte que confía y qué valores estarán presentes en esos reclamos.

Haga clic en el botón "Agregar regla".

Seleccione el valor de la plantilla como "Enviar atributos LDAP como reclamos". Active Directory enviará las reclamaciones y Active Directory es una tienda basada en LDAP, por lo que estamos seleccionando esta plantilla. Ahora haga clic en Siguiente para continuar.

En la ventana Configurar regla, proporcione el nombre de la regla como Enviar atributos de AD. Seleccione el almacén de atributos como "Directorio activo". En la tabla de mapeo, mapee los valores como se muestra a continuación:

Haga clic en Finalizar para salir del asistente y luego haga clic en Aceptar para completar la configuración de las reglas de reclamos.

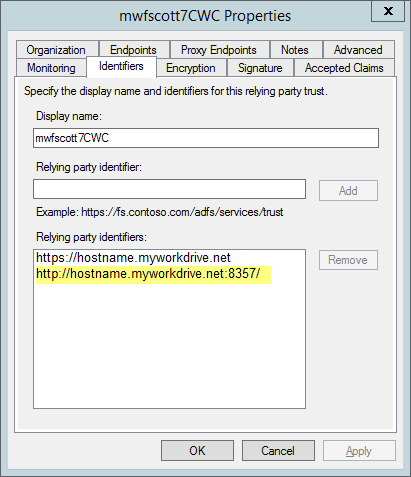

Uso de ADFS con Cloud Web Connector

Si está utilizando Cloud Web Connector para publicar su servidor MyWorkDrive en Internet, debe tomar un paso adicional al agregar los identificadores de la parte de retransmisión a su configuración de confianza de la parte de confianza.

Además de la dirección de CWC de https://hostname.myworkdrive.net (donde hostname es el nombre de su servidor elegido); también debe introducir un segundo identificador

http://hostname.myworkdrive.net:8357/

- tenga en cuenta que es http, no https

- tenga en cuenta que incluye el número de puerto muy específico: 8357

- tenga en cuenta que incluye una barra inclinada al final

Si no ingresa el segundo identificador exactamente como se ingresó (con la sustitución adecuada de su nombre de host real por el nombre de host), ADFS se negará a permitir la autenticación y generará un error ambiguo.

Tenga en cuenta que su entorno puede requerir otras URL según la topología de su red. Como se señala en este artículo, https://stackoverflow.com/questions/15445955/configure-adfs-to-become-a-identity-provider-in-thinktecture-identityserver-2-0, puede encontrar otras direcciones URL anotadas en los registros de eventos de AD FS. Para resolver los errores, es posible que deba agregar las URL adicionales como identificadores de socios de retransmisión a la configuración de confianza de la parte de retransmisión.

Tiempos de espera de ADFS

El TokenLifetime predeterminado para las sesiones de ADFS para el sitio web de MWD (parte de retransmisión) se puede configurar en el servidor de ADFS para un RelayingPartyTrust determinado. El valor predeterminado es 60 minutos. Eso significa que se volverá a solicitar a sus usuarios que inicien sesión en MyWorkDrive a través de ADFS cada 60 minutos.

Notará esto al ver 0 en la configuración (Get-AdfsRelyingPartyTrust -Name "MWD local site").

Si desea permitir un tiempo de espera más largo para los inicios de sesión de ADFS, considere cambiar su configuración de ADFS para el sitio web de MWD a un valor más alto, por ejemplo, 480 (8 horas) o 600 (10 horas) minutos.

Detalles adicionales y una descripción están disponibles en este blog: https://lazarus987.wordpress.com/2013/10/27/how-to-change-tokenlifetime-property-for-the-relying-party-object-on-adfs/

Cambiar la configuración de TokenLifetime

Ejecute PowerShell como administrador

Agregue el complemento ADFS a la sesión de Windows PowerShell

PS > Agregar-PSSnapin Microsoft.Adfs.PowerShell

Ejecute el siguiente comando para ver la configuración actual

PS > Get-ADFSRelyingPartyTrust -Name "Nombre de la parte de retransmisión de MWD" (nombre que creó)

Tenga en cuenta que un valor 0 en la propiedad TokenLifetime representa 60 minutos.

Para configurar un valor diferente para TokenLifetime, use el siguiente comando para establecer un tiempo de espera revisado en minutos.

PS > Set-ADFSRelyingPartyTrust -Targetname "relying_party" -TokenLifetime 480

Ahora se pedirá a los usuarios que vuelvan a autenticarse en MyWorkDrive según la configuración actualizada.