Como podemos te ajudar hoje?

Guia de Integração do ADFS Single Sign On (SSO)

As instruções neste artigo são aplicáveis apenas a instalações do MyWorkDrive usando o Active Directory para identidade do usuário. Se o MyWorkDrive estiver configurado com Entra ID para o diretório do usuário, ele usará um login nativo da Microsoft e o ADFS não será necessário.

Este guia foi atualizado para o MyWorkDrive Server versão 5.2. Versões anteriores encontrarão alguns dos nomes e locais alterados, e os recursos especificamente indicados para 5.2 e acima não estarão disponíveis. Baixe a versão mais recente do servidor MyWorkDrive aqui.

Conteúdo

Introdução

Os Serviços de Federação do Active Directory (AD FS) são uma tecnologia que estende a configuração do Active Directory para serviços fora de sua infraestrutura. Com o ADFS, você pode conceder aos usuários acesso ao MyWorkDrive usando credenciais de logon existentes e integrar o MyWorkDrive a outros portais de acesso, como o Office 365 Web Apps para acesso de logon único (SSO).

Este guia foi escrito e testado no Windows Server 2012 R2 e 2016, versões anteriores do Windows Server não são compatíveis com a integração SSO ADFS.

Antes de iniciar a integração do ADFS com o MyWorkDrive, confirme se o ADFS está totalmente operacional. A maneira mais fácil de verificar se o ADFS o autenticará é clicar no link abaixo (com seu domínio especificado) https://fqdn.domain.com/adfs/ls/IdpInitiatedSignon.aspx

Quando o ADFS MyWorkDrive estiver concluído, ative opcionalmente a autenticação de dois fatores com DUO usando o guia localizado aqui.

O suporte para recursos de SSO no MyWorkDrive está disponível apenas em nossos planos Enterprise. Entre em contato com nossa equipe de vendas se estiver interessado em atualizar seu plano.

Recomendamos DNS dividido para os servidores ADFS e MyWorkDrive (internamente, os servidores ADFS e MyWorkDrive são resolvidos para endereços IP internos) - nosso guia é aqui.

Configuração do ADFS - MyWorkDrive

1. Instale o Servidor MyWorkDrive no Windows 2016 ou 2019 Server. Consulte o guia de configuração do servidor

2. Habilite o HTTPS no IIS no site Wanpath.Webclient. Veja o Etapas para vincular e instalar SSL no site do cliente MyworkDrive para detalhes adicionais. Certificados autoassinados não são suportados, use um certificado emitido por uma autoridade de certificação.

3. O TLS 1.2 é exigido pelos clientes MyWorkDrive. Veja nosso artigo sobre configurando SSL/TLS para informações adicionais.

4. Configure o ADFS “Adicionando o aplicativo MyWorkDrive como terceira parte confiável no ADFS” conforme especificado abaixo.

5. Habilite os servidores ADFS, File e DFS como confiáveis pelo MyWorkDrive Server para delegação de acordo com este artigo: Configuração de delegação Se o seu login no MyWorkDrive for bem-sucedido, mas não houver arquivos ou pastas em seus compartilhamentos, isso geralmente indica delegação ausente ou configurada incorretamente.

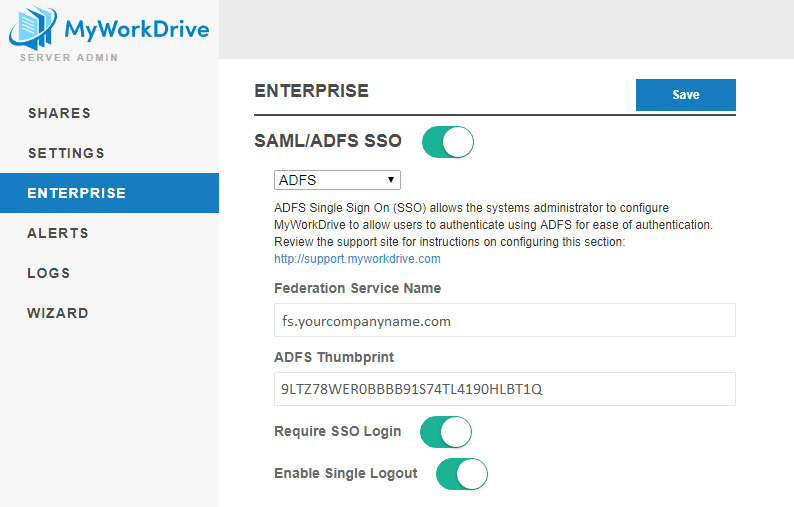

6. Configure o MWD (painel de administração - Seção Enterprise)

Ativar SSO SAML/ADFS

Selecione ADFS na lista suspensa

Nome do serviço de federação: Insira o nome do serviço de federação; como obtê-lo: No seu servidor ADFS, conecte-se ao gerenciamento do ADFS – ADFS – edite as propriedades do serviço de federação – nome do serviço de federação)

Impressão digital do ADFS: essas informações serão extraídas automaticamente ao salvar o nome do serviço de federação

Opcionalmente, habilite Exigir Login SSO. Isso desabilitará os logins baseados em senha e redirecionará os usuários para o ADFS.

Opcionalmente, habilite Logout Único. Quando ativado, o logoff do MyWorkDrive também desconectará o usuário do ADFS.

Um exemplo de uma configuração do ADFS concluída:

Teste

Use um navegador para abrir seu site com /Account/Login-SSO-ADFS.aspx anexado ao nome do host: por exemplo:https://mysite.mydomain.com/Account/Login-SSO-ADFS.aspx

Ao acessar a URL, você deve ser redirecionado para a página de logon do AD FS (por exemplo: https://mysite.mydomain.com/adfs/ls/?wa=wsignin1.0&wtrealm=https%3a%2f%2mysite.mydomain.com%3a8857%2f&wctx=rm%3d0%26id%3dpassive%26ru%3d%252fAccount%252fLogin-SSO-ADFS.aspx)

Faça login usando um nome de usuário de domínio selecionado (por exemplo: YourDomain\YourTestUser), após o login bem-sucedido, você deve ser redirecionado de volta para https://mysite.mydomain.com/Account/Login-SSO-ADFS.aspx que abrirá o aplicativo Web File Browser e fornecerá acesso ao arquivo em https://mysite.mydomain.com/WebFileBrowser/WebFileBrowser.aspx

Você deve poder navegar por pastas/arquivos e acessá-los depois de entrar usando o ADFS SSO.

Configuração do servidor ADFS

Adicionando o aplicativo MyWorkDrive como terceira parte confiável no ADFS – 2012 Server

(As instruções para o servidor 2016 aparecem abaixo)

Em seu servidor ADFS, abra Gerenciador de servidores > Ferramentas > Gerenciamento de ADFS. Expanda “Relacionamentos de Confiança” no painel esquerdo e selecione a opção “Confianças de Terceiros Confiáveis”. Você verá que o Device Registration Service já está presente como uma terceira parte confiável. Agora clique na opção “Add Relying Party Trust” no painel direito.

O assistente Adicionar terceira parte confiável aparecerá. Clique no botão Iniciar para continuar. Selecione a opção “Inserir dados sobre a terceira parte confiável manualmente” e clique em Avançar para continuar.

Insira um nome de exibição para a confiança da terceira parte confiável

Clique em próximo para continuar. Na janela Escolher perfil, selecione a opção “ADFS Profile” e clique em Avançar para continuar. O ADFS configurado no Windows Server 2012 é ADFS 3.0 – portanto, não estamos selecionando a opção de perfil 1.0 e 1.1.

Na opção "Configurar certificado", clique em Avançar para continuar (observe que pular este certificado opcional não significa que seu login do ADFS usará http ao autenticar usuários, apenas criptografia de token opcional)

Na janela “Configurar URL”, marque a caixa de seleção na opção “Ativar suporte para o protocolo passivo WS-Federation”. Na caixa de texto, coloque a URL da sua terceira parte confiável – a URL do aplicativo MyWorkDrive; por exemplo https://mysite.mydomain.com.

Em "Configurar Identificadores" já adicionamos a terceira parte confiável necessária, portanto, basta clicar em Avançar para continuar - a menos que você esteja usando o Cloud Web Connector (um subdomínio de myworkdrive.net) - nesse caso, consulte as instruções abaixo para Como usar o ADFS com o Cloud Web Connector antes de continuar.

Na próxima tela, selecione “Não quero definir as configurações de autenticação multifator para esta confiança de terceira parte confiável neste momento” e clique em Avançar para continuar.

Selecione “Permitir que todos os usuários acessem esta terceira parte confiável” e clique em Avançar para continuar.

Na janela “Pronto para adicionar confiança”, clique em Avançar para continuar. Na janela “Concluir”, marque a caixa de seleção para abrir as regras de sinistros e clique em Fechar.

A janela Editar regras de reivindicação é exibida. Neste ponto, o ADFS sabe sobre seu aplicativo MyWorkDrive, mas algumas coisas adicionais são necessárias. É aqui que informamos ao ADFS quais declarações precisam ser enviadas à terceira parte confiável e quais valores estarão presentes nessas declarações.

Clique no botão “Adicionar regra”.

Selecione o valor do modelo como “Enviar atributos LDAP como declarações”. As reivindicações serão enviadas pelo Active Directory e o Active Directory é um repositório baseado em LDAP, portanto, estamos selecionando este modelo. Agora clique em Avançar para continuar.

Na janela Configurar Regra, forneça o nome da regra como Enviar Atributos do AD. Selecione o armazenamento de atributos como “Active Directory”. Na tabela de mapeamento, mapeie os valores conforme mostrado aqui

Clique em Concluir para sair do assistente e, em seguida, clique em OK para concluir a configuração das regras de declarações.

Adicionando o aplicativo MyWorkDrive como terceira parte confiável no ADFS – 2016 Server

Em seu servidor ADFS, abra Gerenciador de servidores > Ferramentas > Gerenciamento de ADFS. Expanda “Relacionamentos de Confiança” no painel esquerdo e selecione a opção “Confianças de Terceiros Confiáveis”. Você verá que o Device Registration Service já está presente como uma terceira parte confiável. Agora clique na opção “Add Relying Party Trust” no painel direito.

O assistente Adicionar terceira parte confiável aparecerá. Selecione “Reivindicações cientes” e clique no botão Iniciar para continuar.

Agora vamos usar o URL para o seu aplicativo MyWorkDrive como parte confiável, portanto, estamos fornecendo o nome como aplicativo MWD Client

Na opção "Configurar certificado", clique em Avançar para continuar (observe que pular este certificado opcional não significa que seu login do ADFS usará http, apenas adicionaria criptografia de token opcional)

Na janela “Configurar URL”, marque a caixa de seleção na opção “Ativar suporte para o protocolo passivo WS-Federation”. Na caixa de texto, coloque a URL da sua terceira parte confiável – a URL do aplicativo MyWorkDrive; exemplo https://mysite.mydomain.com.

Em "Configurar Identificadores" já adicionamos a terceira parte confiável necessária, portanto, basta clicar em Avançar para continuar - a menos que você esteja usando o Cloud Web Connector (um subdomínio de myworkdrive.net) - nesse caso, consulte as instruções abaixo para Como usar o ADFS com o Cloud Web Connector antes de continuar

Em “escolher Política de Controle de Acesso” já selecionamos “Permitir a todos” basta clicar em Avançar.

Na janela “Pronto para adicionar confiança”, clique em Avançar para continuar. Na janela “Concluir”, marque a caixa de seleção para abrir as regras de sinistros e clique em Fechar.

A janela Editar regras de reivindicação é exibida. Neste ponto, o ADFS sabe sobre seu aplicativo MyWorkDrive, mas algumas coisas adicionais são necessárias. É aqui que informamos ao ADFS quais declarações precisam ser enviadas à terceira parte confiável e quais valores estarão presentes nessas declarações.

Clique no botão “Adicionar regra”.

Selecione o valor do modelo como “Enviar atributos LDAP como declarações”. As reivindicações serão enviadas pelo Active Directory e o Active Directory é um repositório baseado em LDAP, portanto, estamos selecionando este modelo. Agora clique em Avançar para continuar.

Na janela Configurar Regra, forneça o nome da regra como Enviar Atributos do AD. Selecione o armazenamento de atributos como “Active Directory”. Na tabela de mapeamento, mapeie os valores conforme mostrado abaixo:

Clique em Concluir para sair do assistente e, em seguida, clique em OK para concluir a configuração das regras de declarações.

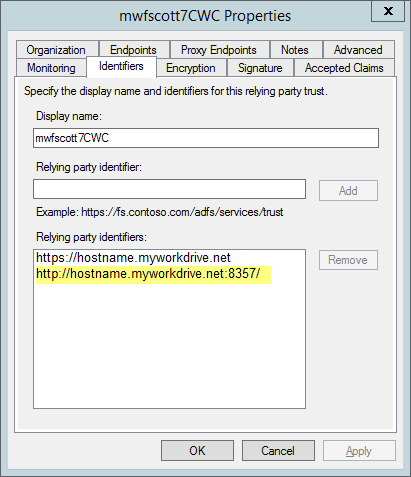

Como usar o ADFS com o Cloud Web Connector

Se você estiver usando o Cloud Web Connector para publicar seu servidor MyWorkDrive na Internet, uma etapa adicional deve ser executada ao adicionar os Identificadores de Parte Retransmissora à sua Configuração de Confiança de Parte Confiável

Além do endereço CWC de https://hostname.myworkdrive.net (onde hostname é o nome do servidor escolhido); você também deve inserir um segundo identificador

http://hostname.myworkdrive.net:8357/

- note que é http, não https

- note que inclui o número de porta muito específico: 8357

- note que inclui uma barra à direita

A falha em inserir o segundo identificador exatamente como inserido (com a substituição apropriada de seu nome de host real para o nome de host) resultará na recusa do ADFS a permitir a autenticação e na geração de um erro ambíguo.

Observe que seu ambiente pode exigir outros URLs, dependendo da topologia de sua rede. Como observado neste artigo, https://stackoverflow.com/questions/15445955/configure-adfs-to-become-a-identity-provider-in-thinktecture-identityserver-2-0, você pode encontrar outras URLs anotadas nos logs de logs de eventos do AD FS. Para resolver erros, talvez seja necessário adicionar URLs adicionais como identificadores de parceiro de retransmissão à configuração de confiança da parte de retransmissão.

Tempos limite do ADFS

O TokenLifetime padrão para sessões ADFS para o site MWD (relaying party) pode ser definido no servidor ADFS para um determinado RelayingPartyTrust. O padrão é 60 minutos. Isso significa que seus usuários serão solicitados novamente a fazer login no MyWorkDrive via ADFS a cada 60 minutos.

Você notará isso vendo 0 na configuração (Get-AdfsRelyingPartyTrust -Name “MWD local site”).

Se você deseja permitir um tempo limite maior para logins do ADFS, considere alterar a configuração do ADFS para o site do MWD para um valor mais alto – por exemplo, 480 (8 horas) ou 600 (10 horas) minutos.

Detalhes adicionais e uma descrição estão disponíveis neste blog: https://lazarus987.wordpress.com/2013/10/27/how-to-change-tokenlifetime-property-for-the-relying-party-object-on-adfs/

Alterando a configuração TokenLifetime

Execute o PowerShell como administrador

Adicionar snap-in ADFS à sessão do Windows PowerShell

PS > Adicionar PSSnapin Microsoft.Adfs.PowerShell

Execute o seguinte comando para visualizar a configuração atual

PS > Get-ADFSRelyingPartyTrust -Name “MWD Relaying Party Name” (nome que você criou)

Observe que um valor 0 na propriedade TokenLifetime representa 60 minutos.

Para configurar um valor diferente para TokenLifetime, use o seguinte comando para definir um tempo limite revisado em minutos.

PS > Set-ADFSRelyingPartyTrust -Targetname “relying_party” -TokenLifetime 480

Os usuários agora serão solicitados a se autenticarem novamente no MyWorkDrive com base na configuração atualizada.