Que peut-on faire pour vous aider aujourd'hui?

Guide d'intégration de l'authentification unique ADFS (SSO)

Ce guide a été mis à jour pour MyWorkDrive Server version 5.2. Les versions précédentes trouveront que certains noms et emplacements ont changé, et les fonctionnalités spécifiquement notées pour 5.2 et plus ne seront pas disponibles. Téléchargez la dernière version du serveur MyWorkDrive ici.

Contenu

introduction

Active Directory Federation Services (AD FS) est une technologie qui étend votre configuration Active Directory à des services extérieurs à votre infrastructure. Avec ADFS, vous pouvez donner aux utilisateurs l'accès à MyWorkDrive à l'aide des informations d'identification de connexion existantes et intégrer MyWorkDrive à d'autres portails d'accès tels que les applications Web Office 365 pour un accès à connexion unique (SSO).

Ce guide a été rédigé et testé sur Windows Server 2012 R2 et 2016, les versions antérieures du serveur Windows ne sont pas prises en charge pour l'intégration SSO ADFS.

Avant de commencer l'intégration ADFS avec MyWorkDrive, confirmez que votre ADFS est entièrement opérationnel. Le moyen le plus simple de vérifier que votre ADFS vous authentifiera est de cliquer sur le lien ci-dessous (avec votre domaine spécifié) https://fqdn.domain.com/adfs/ls/IdpInitiatedSignon.aspx

Une fois ADFS MyWorkDrive terminé, activez éventuellement l'authentification à deux facteurs avec DUO à l'aide du guide situé ici.

La prise en charge des fonctionnalités SSO dans MyWorkDrive n'est disponible que sur nos forfaits Entreprise. Veuillez contacter notre équipe de vente si vous souhaitez mettre à niveau votre plan.

Nous recommandons un DNS fractionné pour les serveurs ADFS et MyWorkDrive (en interne, les serveurs ADFS et MyWorkDrive se résolvent en adresses IP internes) - notre guide est ici.

Configuration ADFS - MyWorkDrive

1. Installez MyWorkDrive Server sur Windows 2016 ou 2019 Server. Reportez-vous au guide de configuration du serveur

2. Activez HTTPS dans IIS sur le site Wanpath.Webclient. Voir le Étapes pour lier et installer SSL sur votre site client MyworkDrive pour plus de détails. Les certificats auto-signés ne sont pas pris en charge, veuillez utiliser un certificat émis par une autorité de certification.

3. TLS 1.2 est requis par les clients MyWorkDrive. Voir notre article sur configuration SSL/TLS pour plus d'informations.

4. Configurez ADFS "Ajout de l'application MyWorkDrive en tant que confiance de partie utilisatrice dans ADFS" comme spécifié ci-dessous.

5. Activez les serveurs ADFS, de fichiers et DFS approuvés par le serveur MyWorkDrive pour la délégation selon cet article : Configuration de la délégation Si votre connexion à MyWorkDrive réussit, mais qu'il n'y a pas de fichiers ou de dossiers dans vos partages, cela indique généralement une délégation manquante ou mal configurée.

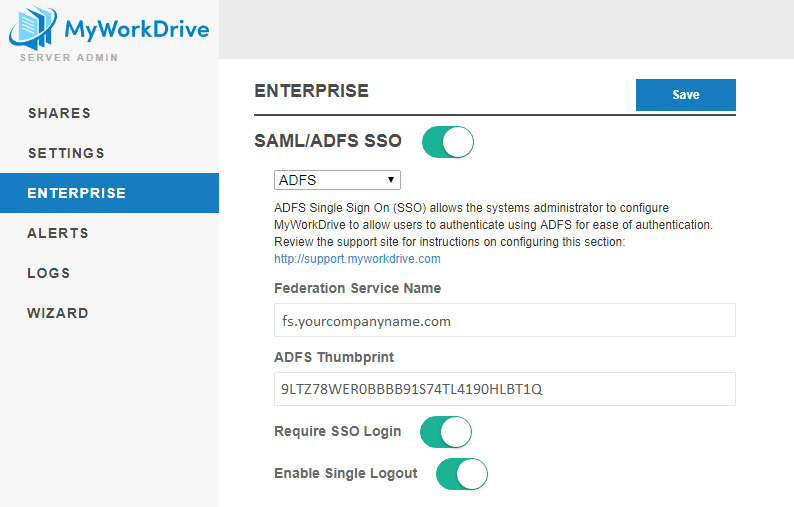

6. Configurer MWD (panneau d'administration - Section Entreprise)

Activer l'authentification unique SAML/ADFS

Sélectionnez ADFS dans la liste déroulante

Nom du service de fédération : saisissez le nom de votre service de fédération ; comment l'obtenir : sur votre serveur ADFS, connectez-vous à la gestion ADFS - ADFS - modifier les propriétés du service de fédération - nom du service de fédération)

Empreinte numérique ADFS : ces informations seront extraites automatiquement lors de l'enregistrement du nom du service de fédération

En option, activez Nécessite une connexion SSO. Cela désactivera les connexions basées sur un mot de passe et redirigera les utilisateurs vers ADFS.

En option, activez la déconnexion unique. Lorsqu'elle est activée, la déconnexion de MyWorkDrive déconnecte également l'utilisateur d'ADFS.

Un exemple de configuration ADFS terminée :

Essai

Utilisez un navigateur pour ouvrir votre site avec /Account/Login-SSO-ADFS.aspx ajouté au nom d'hôte : par exemple :https://mysite.mydomain.com/Account/Login-SSO-ADFS.aspx

Lorsque vous accédez à l'URL, vous devez être redirigé vers la page de connexion AD FS (par exemple : https://mysite.mydomain.com/adfs/ls/?wa=wsignin1.0&wtrealm=https%3a%2f%2mysite.mydomain.com%3a8857%2f&wctx=rm%3d0%26id%3dpassive%26ru%3d%252fAccount%252fLogin-SSO-ADFS.aspx)

Connectez-vous en utilisant un nom d'utilisateur de domaine sélectionné (par exemple : YourDomain\YourTestUser), après une connexion réussie, vous devriez être redirigé vers https://mysite.mydomain.com/Account/Login-SSO-ADFS.aspx qui ouvrira ensuite l'application Web File Browser et fournira un accès au fichier à https://mysite.mydomain.com/WebFileBrowser/WebFileBrowser.aspx

Vous devriez pouvoir parcourir les dossiers/fichiers et y accéder en vous connectant à l'aide de ADFS SSO.

Configuration du serveur ADFS

Ajout de l'application MyWorkDrive en tant qu'approbation de partie utilisatrice dans ADFS - Serveur 2012

(Les instructions pour le serveur 2016 apparaissent ci-dessous)

Sur votre serveur ADFS, ouvrez le Gestionnaire de serveur > Outils > Gestion ADFS. Développez « Trust Relationships » dans le panneau de gauche et sélectionnez l'option « Relying Party trusts ». Vous verrez que le service d'enregistrement de périphérique est déjà présent en tant que partie de confiance. Cliquez maintenant sur l'option "Ajouter une approbation de partie de confiance" dans le panneau de droite.

L'assistant Ajouter une partie de confiance apparaît. Cliquez sur le bouton Démarrer pour continuer. Sélectionnez l'option "Saisir manuellement les données sur la partie utilisatrice" et cliquez sur Suivant pour continuer.

Entrez un nom d'affichage pour l'approbation de partie de confiance

Cliquer sur Suivant pour continuer. Dans la fenêtre Choisir un profil, sélectionnez l'option "Profil ADFS" et cliquez sur Suivant pour continuer. L'ADFS configuré sur Windows Server 2012 est ADFS 3.0 - par conséquent, nous ne sélectionnons pas l'option de profil 1.0 et 1.1.

Dans l'option "Configurer le certificat", cliquez sur Suivant pour continuer (notez que le fait de sauter ce certificat facultatif ne signifie pas que votre connexion ADFS utilisera http lors de l'authentification des utilisateurs, uniquement le cryptage de jeton facultatif)

Dans la fenêtre "Configurer l'URL", cochez la case en regard de l'option "Activer la prise en charge du protocole passif WS-Federation". Dans la zone de texte, indiquez l'URL de votre partie de confiance - l'URL de votre application MyWorkDrive ; par exemple https://mysite.mydomain.com.

Dans "Configurer les identifiants", nous avons déjà ajouté la partie de confiance requise, donc cliquez simplement sur Suivant pour continuer - sauf si vous utilisez le Cloud Web Connector (un sous-domaine de myworkdrive.net) - dans ce cas, veuillez consulter les instructions ci-dessous pour Utilisation d'ADFS avec le Cloud Web Connector avant de continuer.

Sur l'écran suivant, sélectionnez "Je ne souhaite pas configurer les paramètres d'authentification multifacteur pour cette approbation de partie de confiance pour le moment" et cliquez sur Suivant pour continuer.

Sélectionnez "Autoriser tous les utilisateurs à accéder à cette partie de confiance" et cliquez sur Suivant pour continuer.

Dans la fenêtre "Prêt à ajouter la confiance", cliquez sur Suivant pour continuer. Dans la fenêtre "Terminer", cochez la case pour ouvrir les règles de réclamation et cliquez sur Fermer.

La fenêtre Modifier les règles de revendication s'affiche. À ce stade, ADFS connaît votre application MyWorkDrive, mais quelques éléments supplémentaires sont requis. C'est ici que nous indiquons à ADFS quelles revendications doivent être envoyées à la partie utilisatrice et quelles valeurs seront présentes dans ces revendications.

Cliquez sur le bouton "Ajouter une règle".

Sélectionnez la valeur du modèle en tant que "Envoyer les attributs LDAP en tant que revendications". Les réclamations seront envoyées par Active Directory et Active Directory est un magasin basé sur LDAP, nous sélectionnons donc ce modèle. Cliquez maintenant sur Suivant pour continuer.

Dans la fenêtre de configuration de la règle, indiquez le nom de la règle en tant qu'attributs Send AD. Sélectionnez le magasin d'attributs comme "Active Directory". Dans la table de mappage, mappez les valeurs comme indiqué ici

Cliquez sur Terminer pour quitter l'assistant, puis cliquez sur OK pour terminer la configuration des règles de revendications.

Ajout de l'application MyWorkDrive en tant que confiance de la partie utilisatrice dans ADFS - Serveur 2016

Sur votre serveur ADFS, ouvrez le Gestionnaire de serveur > Outils > Gestion ADFS. Développez « Trust Relationships » dans le panneau de gauche et sélectionnez l'option « Relying Party trusts ». Vous verrez que le service d'enregistrement de périphérique est déjà présent en tant que partie de confiance. Cliquez maintenant sur l'option "Ajouter une approbation de partie de confiance" dans le panneau de droite.

L'assistant Ajouter une partie de confiance apparaît. Sélectionnez "Revendications conscientes" et cliquez sur le bouton Démarrer pour continuer.

Nous allons maintenant utiliser l'URL de votre application MyWorkDrive en tant que partie de confiance, nous fournissons donc le nom en tant qu'application client MWD

Dans l'option "Configurer le certificat", cliquez sur Suivant pour continuer (notez que le fait de sauter ce certificat facultatif ne signifie pas que votre connexion ADFS utilisera http, cela n'ajouterait qu'un cryptage de jeton facultatif)

Dans la fenêtre "Configurer l'URL", cochez la case en regard de l'option "Activer la prise en charge du protocole passif WS-Federation". Dans la zone de texte, indiquez l'URL de votre partie de confiance - l'URL de votre application MyWorkDrive ; Exemple https://mysite.mydomain.com.

Dans "Configurer les identifiants", nous avons déjà ajouté la partie de confiance requise, donc cliquez simplement sur Suivant pour continuer - sauf si vous utilisez le Cloud Web Connector (un sous-domaine de myworkdrive.net) - dans ce cas, veuillez consulter les instructions ci-dessous pour Utilisation d'ADFS avec le Cloud Web Connector avant de continuer

Dans "choisir la politique de contrôle d'accès", nous avons déjà sélectionné "Autoriser tout le monde", nous cliquons simplement sur Suivant.

Dans la fenêtre "Prêt à ajouter la confiance", cliquez sur Suivant pour continuer. Dans la fenêtre "Terminer", cochez la case pour ouvrir les règles de réclamation et cliquez sur Fermer.

La fenêtre Modifier les règles de revendication s'affiche. À ce stade, ADFS connaît votre application MyWorkDrive, mais quelques éléments supplémentaires sont requis. C'est ici que nous indiquons à ADFS quelles revendications doivent être envoyées à la partie utilisatrice et quelles valeurs seront présentes dans ces revendications.

Cliquez sur le bouton "Ajouter une règle".

Sélectionnez la valeur du modèle en tant que "Envoyer les attributs LDAP en tant que revendications". Les réclamations seront envoyées par Active Directory et Active Directory est un magasin basé sur LDAP, nous sélectionnons donc ce modèle. Cliquez maintenant sur Suivant pour continuer.

Dans la fenêtre de configuration de la règle, indiquez le nom de la règle en tant qu'attributs Send AD. Sélectionnez le magasin d'attributs comme "Active Directory". Dans la table de mappage, mappez les valeurs comme indiqué ci-dessous :

Cliquez sur Terminer pour quitter l'assistant, puis cliquez sur OK pour terminer la configuration des règles de revendications.

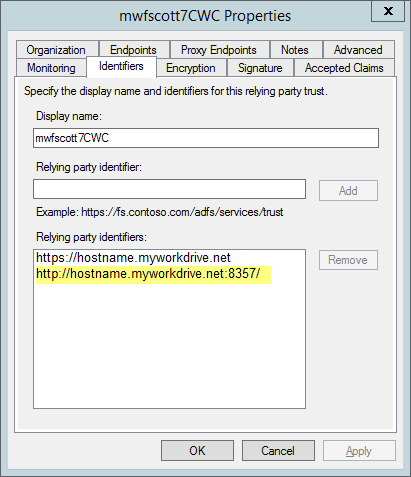

Utilisation d'ADFS avec le Cloud Web Connector

Si vous utilisez le Cloud Web Connector pour publier votre serveur MyWorkDrive sur Internet, une étape supplémentaire doit être effectuée lors de l'ajout des identifiants de partie relais à votre configuration d'approbation de partie utilisatrice.

En plus de l'adresse CWC de https://hostname.myworkdrive.net (où hostname est le nom de votre serveur choisi); vous devez également entrer un deuxième identifiant

http://hostname.myworkdrive.net:8357/

- notez qu'il s'agit de http et non de https

- notez qu'il inclut le numéro de port très spécifique : 8357

- notez qu'il comprend une barre oblique à la fin

Si vous n'entrez pas le deuxième identifiant exactement tel qu'il a été saisi (avec la substitution appropriée de votre nom d'hôte réel pour le nom d'hôte), l'ADFS refusera d'autoriser l'authentification et générera une erreur ambiguë.

Notez que votre environnement peut nécessiter d'autres URL en fonction de la topologie de votre réseau. Comme indiqué dans cet article, https://stackoverflow.com/questions/15445955/configure-adfs-to-become-a-identity-provider-in-thinktecture-identityserver-2-0, vous pouvez trouver d'autres URL notées dans les journaux des journaux d'événements AD FS. Pour résoudre les erreurs, vous devrez peut-être ajouter les URL supplémentaires en tant qu'identificateurs de partenaire de relais à la configuration Relay Party Trust.

Délais d'attente ADFS

La TokenLifetime par défaut pour les sessions ADFS pour le site Web MWD (partie relais) peut être définie sur le serveur ADFS pour un RelayingPartyTrust donné. La valeur par défaut est de 60 minutes. Cela signifie que vos utilisateurs seront à nouveau invités à se connecter à MyWorkDrive via ADFS toutes les 60 minutes.

Vous le remarquerez en voyant 0 dans la configuration (Get-AdfsRelyingPartyTrust -Name "MWD local site").

Si vous souhaitez autoriser un délai d'expiration plus long pour les connexions ADFS, envisagez de modifier votre configuration ADFS pour le site Web MWD à une valeur plus élevée, par exemple 480 (8 heures) ou 600 (10 heures) minutes.

Des détails supplémentaires et une description sont disponibles sur ce blog : https://lazarus987.wordpress.com/2013/10/27/how-to-change-tokenlifetime-property-for-the-relying-party-object-on-adfs/

Modification du paramètre TokenLifetime

Exécutez PowerShell en tant qu'administrateur

Ajouter le composant logiciel enfichable ADFS à la session Windows PowerShell

PS > Ajouter-PSSnapin Microsoft.Adfs.PowerShell

Exécutez la commande suivante pour afficher le paramètre actuel

PS > Get-ADFSRelyingPartyTrust -Name "MWD Relaying Party Name" (nom que vous avez créé)

Notez qu'une valeur 0 dans la propriété TokenLifetime représente 60 minutes.

Pour configurer une valeur différente pour TokenLifetime, utilisez la commande suivante pour définir un délai d'expiration révisé en minutes.

PS > Set-ADFSRelyingPartyTrust -Targetname "relying_party" -TokenLifetime 480

Les utilisateurs seront désormais invités à se ré-authentifier auprès de MyWorkDrive en fonction du paramètre mis à jour.