Como podemos te ajudar hoje?

Configuração de login único SAML – ondulação

Configurando MyWorkDrive para Rippling SSO

Conteúdo

Preparação

MyWorkDrive está disponível como uma configuração em Ondulando.

Você precisará de alguns itens do Rippling para configurar o MyWorkDrive. Isso deve estar disponível no Rippling na seção de configuração do SSO. Você começará criando um novo aplicativo no Rippling para MyWorkDrive

- O certificado Rippling (um arquivo .cer)

- O URL de login do Rippling (será parecido com https://www.rippling.com/api/platform/sso/sp-initiated/1111111111aaaaaaaaa22222222bbbbbb)

- O nome do provedor de serviços Rippling (será um URL como https://www.rippling.com/1111111111aaaaaaaaa22222222bbbbbb/idp.xml)

Assim que tivermos todos esses itens, podemos prosseguir para o servidor MyWorkDrive para configuração.

Configuração do servidor MyWorkDrive

A primeira etapa do processo será copiar o certificado Rippling para o servidor MyWorkDrive. Copie o certificado para:

C:\Wanpath\WanPath.Data\Settings\SAML\Certificados

Você pode renomear o arquivo, mas deve manter a extensão do arquivo .cer

A segunda etapa é configurar o painel de administração do servidor MyWorkDrive. Após a abertura, navegue até a guia Empresa.

- Ativar SSO SAML/ADFS

- Selecione SAML manual

- Selecione “Ativar conexão”

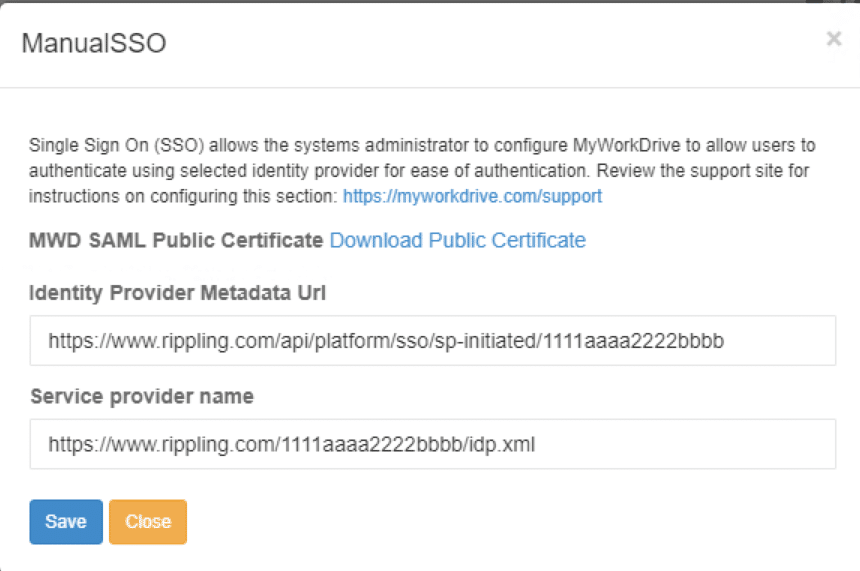

- Um pop-up será apresentado solicitando o URL de metadados do seu provedor de identidade e o nome do seu provedor de serviços.

O Rippling não fornece um URL de metadados, use o URL de login para o URL de metadados.

Insira o URL do nome do provedor de serviços no campo do provedor de serviços. - Selecione Salvar na parte superior da página para salvar essas configurações.

A última etapa é editar manualmente o arquivo saml.config. Navegue até a seguinte pasta:

C:\Wanpath\WanPath.Data\Settings\SAML

Abra o arquivo saml.config com seu editor de texto preferido. Precisaremos modificá-lo para se parecer com nosso exemplo abaixo:

<?xml version=”1.0″?>

<SAMLConfiguration xmlns=”urn:componentspace:SAML:2.0:configuration”>

<ServiceProvider Name=”MyWorkDrive”

Descrição=”Provedor de serviços MWD”

AssertionConsumerServiceUrl=”~/SAML/AssertionConsumerService.aspx”

LocalCertificateFile=”C:\Wanpath\WanPath.Data\Settings\Certificados\mwd.pfx”

LocalCertificatePassword=”seu-valor-aqui”/>

<PartnerIdentityProviders>

<PartnerIdentityProvider Name=”https://www.rippling.com/1111aaaaa22222bbbb/idp.xml”

Descrição=”Ondulação”

SingleSignOnServiceUrl=”https://www.rippling.com/api/platform/sso/sp-initiated/1111aaaa2222bbbb”

PartnerCertificateFile=”C:\Wanpath\WanPath.Data\Settings\SAML\Certificates\rippling.cer”/>

</PartnerIdentityProviders>

</SAMLConfiguration>

Itens de configuração para Rippling

- O AssertionConsumerServiceUrl será inserido no Rippling e será criado com base no nome do host do seu servidor. https://SeuMWDserver.seudominio.com/SAML/AssertionConsumerService.aspx

- Se solicitado a fazer upload do seu certificado MyWorkDrive para Rippling, o certificado pode ser encontrado em C:\Wanpath\WanPath.Data\Settings\SAML\Certificates

cer e pfx estão disponíveis e a senha aparecerá em seu arquivo saml.conf (se necessário)

Contas de usuário e reivindicações

MyWorkDrive espera que o nome de usuário seja passado como um endereço de e-mail e que corresponda ao UPN do usuário conectado no Active Directory. Se os UPNs dos seus usuários no AD não forem seus endereços de e-mail, talvez seja necessário escrever regras de declaração personalizadas no Rippling para traduzir o nome de usuário do usuário e transformá-los para corresponder ao seu UPN no AD. Ou atualize o UPN no AD.

Nota importante:

FAÇA UM BACKUP! O arquivo saml.config será substituído sempre que as configurações do servidor MyWorkDrive forem atualizadas ou o servidor for atualizado. Isso pode resultar na substituição do arquivo saml.config personalizado.