¿Cómo podemos ayudarle hoy?

Configuración granular de permisos en recursos compartidos

Contenido

PyME con identidad de Active Directory

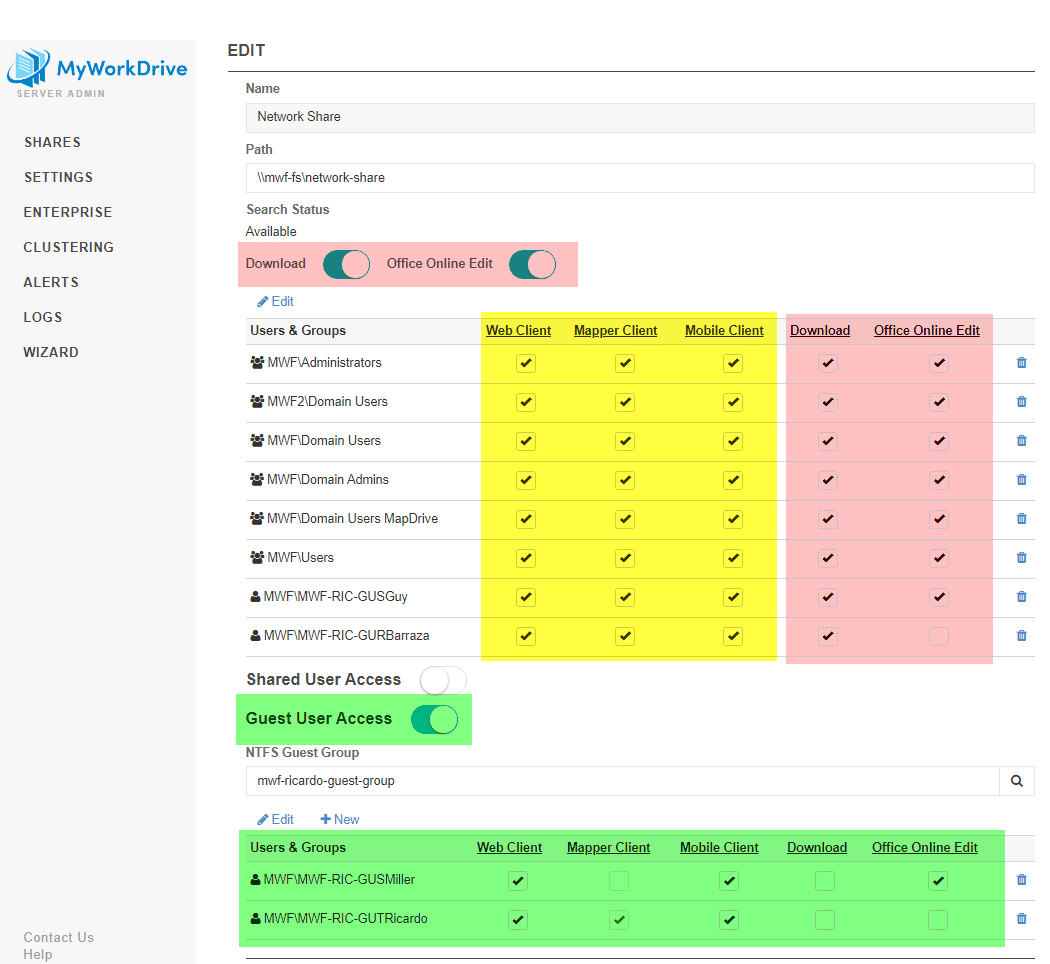

MyWorkDrive Server Versión 6 introdujo permisos granulares en los recursos compartidos, para brindar flexibilidad adicional a los administradores para administrar cómo los usuarios acceden a los archivos y documentos compartidos. Proporciona configuraciones para Clientes, Archivos/Documentos (a través de DLP), y Usuarios invitados invitados.

Cuando una casilla no está marcada en la matriz de permisos, los usuarios o grupos que no tienen la marca de verificación no podrán usar esa función: iniciar sesión a través de ese cliente, descargar archivos, etc.

No todos los permisos aparecerán siempre en los detalles compartidos. Por ejemplo, las opciones Descargar y Edición de Office Online requieren que DLP esté habilitado en Configuración empresarial y que la configuración maestra establecida en la parte superior de los detalles compartidos esté habilitada.

La opción para habilitar/deshabilitar usuarios/grupos para los clientes de MyWorkDrive y el acceso de usuarios invitados no se mostrará si las funciones correspondientes están deshabilitadas o no configuradas.

Los permisos granulares se muestran al editar un recurso compartido en los detalles del recurso compartido, y los detalles del recurso compartido se han revisado para mejorar la usabilidad.

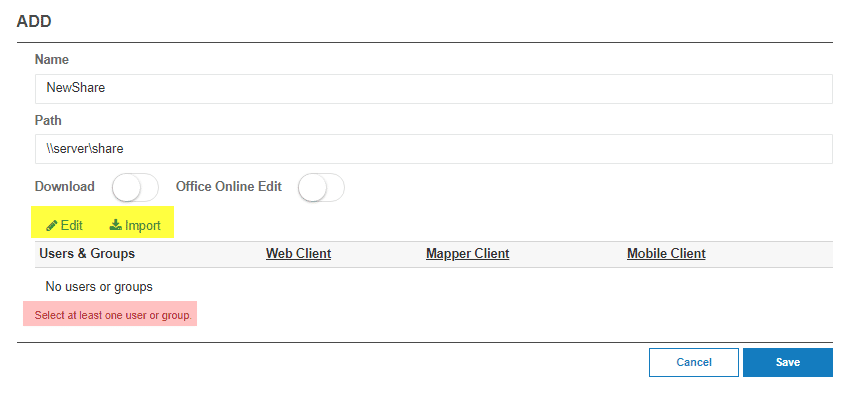

Al crear un recurso compartido, los permisos NTFS ahora están anidados en Editar e Importar. Debe editarlos o importarlos y un mensaje de advertencia le impedirá guardarlos si no completa ese paso.

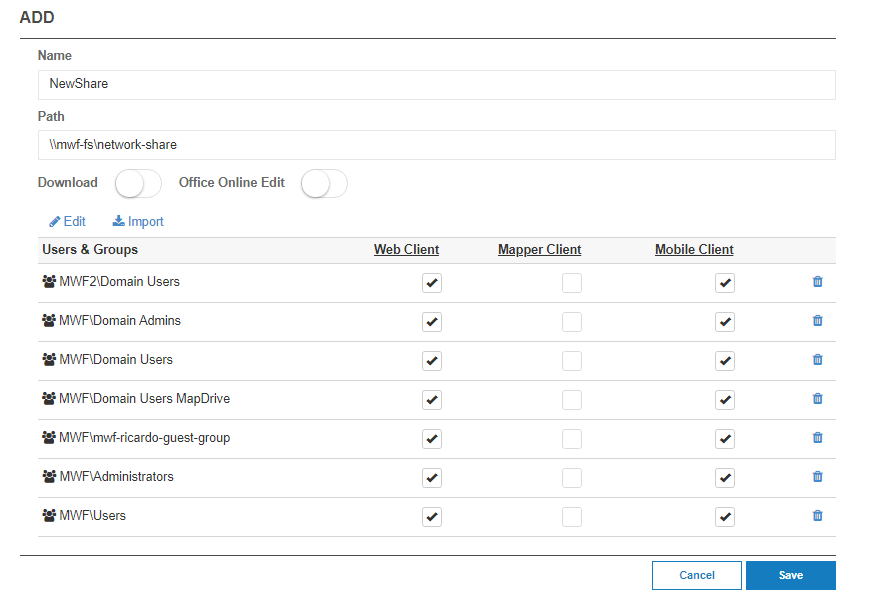

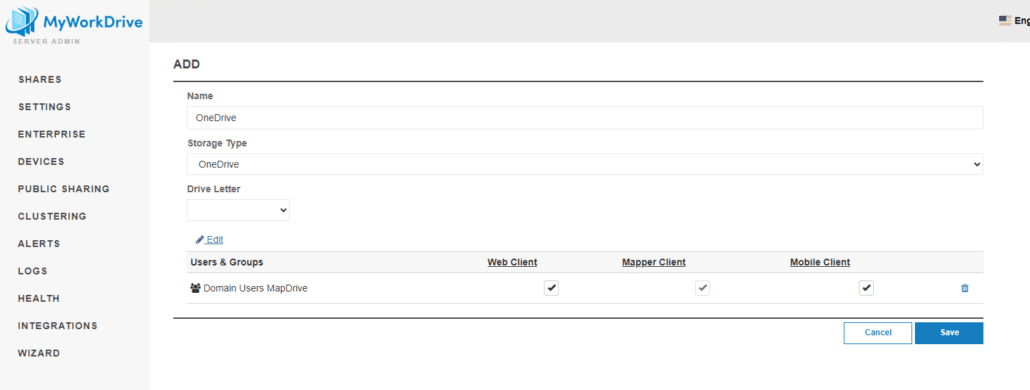

Una vez que complete ese paso, el recurso compartido se cargará con la configuración predeterminada. En este caso, tenga en cuenta que Mapper Client no está habilitado ni disponible y que Descargar no se muestra como una opción. Esto se debe a que este servidor tiene DLP habilitado y la descarga no está habilitada en la parte superior de la configuración de uso compartido. Para proporcionar acceso a usuarios selectos al cliente de Map Drive, ¡utilice los nuevos permisos granulares! La descarga debe estar habilitada para que un usuario/grupo tenga privilegios de Mapper Client.

Para facilitar el uso, puede hacer clic en el encabezado de la columna para seleccionar y anular la selección de toda la fila. Una vez que la descarga esté habilitada, haga clic en Descargar en la fila del encabezado sobre las casillas de verificación para habilitar todos los usuarios y grupos enumerados.

Recuerde, MyWorkDrive no puede agregar permisos a NTFS que aún no existen, solo le brindamos la posibilidad de agregar/editar usuarios/grupos para limitar los permisos de los que el usuario tendría a través de SMB o VPN. Si necesita usuarios/grupos que no existen en NTFS, ¡agréguelos primero a NTFS!

Si un usuario intenta usar un cliente para el que no está aprobado, esos recursos compartidos no se mostrarán, y si no hay recursos compartidos disponibles, el usuario recibirá el mensaje estándar de que no se han aprovisionado recursos compartidos.

Preguntas comunes

Descargar y Office Online Edit no se muestran para mí como opciones, ¿cómo las habilito?

La descarga y la edición en línea de Office son parte de nuestras funciones de prevención de fugas de datos. Haga clic aquí para leer sobre cómo habilitar DLP en su servidor. Tenga en cuenta que DLP requiere una licencia empresarial si no tiene una licencia empresarial Contactar con Ventas sobre una actualización.

Habilité DLP, pero solo Descargar se muestra como una opción. Office Online Edit no está disponible.

Verifique que la edición de Office Online 365 esté habilitada en la configuración. Puedes leer mas al respecto aquí.

El acceso de usuario invitado no aparece como una opción para mí, ¿cómo lo habilito?

El acceso de usuario invitado está habilitado en la configuración empresarial y requiere una integración con AzureAD. Lea la guía de configuración completa y vea el video aquí para mas detalles

Una de las opciones de Cliente no está disponible en mis Acciones

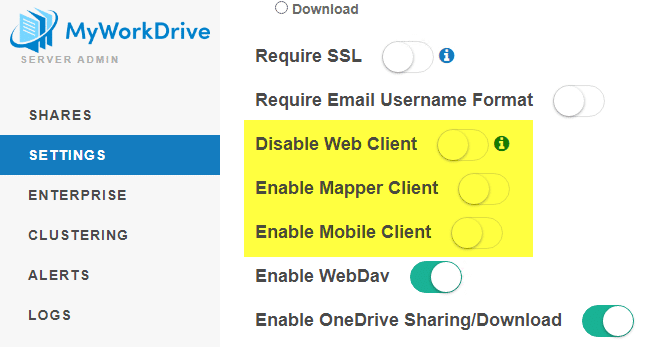

Los tres clientes (Web, Mapper y Mobile) se pueden desactivar en la página Configuración. Cuando están deshabilitados, no aparecerán como una opción en los permisos granulares. Vuelva a verificar la configuración y habilítela para que los usuarios accedan.

MyWorkDrive versión 6.4 se introdujo mediante el almacenamiento SharePoint y OneDrive, además de SMB con permisos NTFS.

Los permisos granulares funcionan de manera ligeramente diferente con los recursos compartidos de OneDrive y SharePoint, en el sentido de que no hay permisos NTFS ni nada que importar.

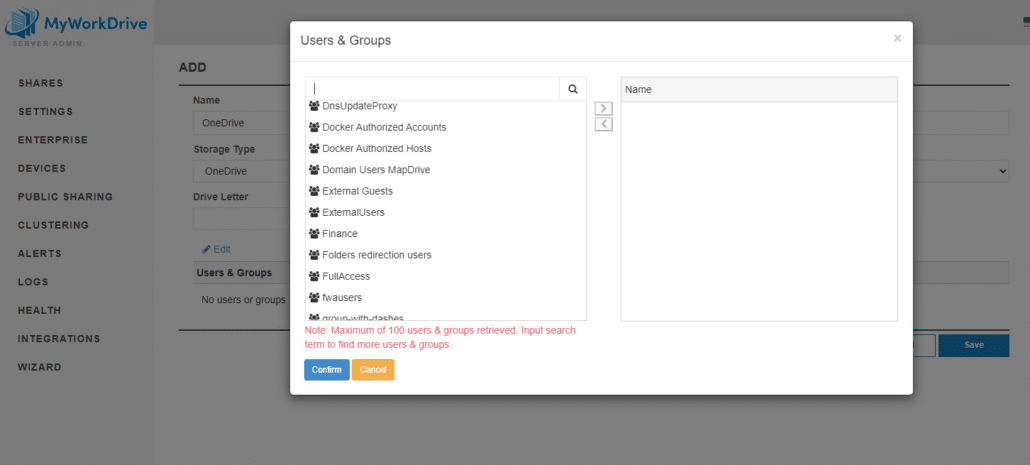

Cuando edita el recurso compartido y agrega usuarios/grupos desde AD, está definiendo qué usuarios/grupos deben ver el recurso compartido en el cliente MyWorkDrive.

Los permisos granulares con OneDrive y SharePoint le permiten la misma capacidad de controlar clientes y funciones por usuario y grupo, al igual que los recursos compartidos de SMB. Puede desactivar los recursos compartidos para diferentes usuarios/grupos o en diferentes clientes.

Cuando el usuario hace clic para ver el recurso compartido en el cliente, se autenticará en OneDrive o SharePoint a través de sus credenciales de Entra ID. Es posible que los usuarios no vean este mensaje si ya han iniciado sesión en Azure (SSO)

Si se les concede permiso para ver el contenido de la cuenta de OneDrive o del sitio de SharePoint aún depende de sus permisos en Azure. Al igual que los recursos compartidos de SMB, el usuario debe tener permisos subyacentes en Azure para ver los recursos compartidos.

Con autenticación Entra ID y almacenamiento Azure

Presenta la versión 7 de MyWorkDrive Entra ID para identidad, Acciones locales a través de cuenta del sistema y cuenta de servicio de acciones SMB, y Opciones de Azure Storage a través de identidad administrada, autenticación de ID de entrada, cadena de conexión y token SAS.

Con Entra ID y Azure Storage, los permisos granulares ya no aprovechan los permisos NTFS en el sistema de archivos, ya que no hay permisos NTFS con estos tipos de recursos compartidos y Entra ID Identity. Al igual que OneDrive/SharePoint, los permisos granulares sobre los recursos compartidos en MyWorkDrive se utilizan para definir quién puede ver y montar la raíz del recurso compartido. El hecho de que el usuario realmente tenga permiso para usar el recurso compartido depende de los permisos subyacentes en el recurso compartido o en Azure.

los gráfico que compara las opciones de almacenamiento en el artículo Opciones de almacenamiento muestra el sistema de permisos y las credenciales subyacentes para los diferentes tipos de almacenamiento.

Los permisos granulares con Entra ID y Azure Storage le permiten la misma capacidad de controlar clientes y funciones por usuario y grupo, al igual que los recursos compartidos de SMB. Puede desactivar los recursos compartidos para diferentes usuarios/grupos o en diferentes clientes.

Grupos “Todos los usuarios”

Para facilitar la configuración en los casos en que un recurso compartido debería estar disponible para "todos"; MyWorkDrive muestra dos grupos que generamos para facilitar la implementación de recursos compartidos para "todos"

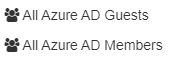

Al asignar usuarios y grupos a un recurso compartido, verá en la parte superior de la lista "Todos los invitados de Entra ID" y "Todos los miembros de Entra ID".

Al utilizar estos grupos,

Todos los miembros de Entra ID Son todos los usuarios miembros que tienen una cuenta activa en su ID de Entra (no invitados u otros tipos de usuarios).

Todos los invitados con ID de Entra son todos usuarios invitados B2B invitados que tienen una cuenta activa (no vencida). Obtenga más información sobre los usuarios invitados B2B en este artículo de Microsoft.

Estos grupos simulados están destinados a emular la funcionalidad que se encuentra en otras funciones de Azure/Teams/Office Online como "Toda la empresa", que no existe en Entra ID.

Al igual que con todos los permisos de Usuarios/Grupos cuando se utiliza Entra ID y Azure Storage, a los usuarios se les deben asignar roles, permisos en los recursos compartidos o acceder a través de una cuenta que tenga permiso para poder obtener acceso a archivos y carpetas. La simple asignación de "Todos los miembros de Entra ID" no otorga ningún permiso subyacente para el almacenamiento.