¿Cómo podemos ayudarle hoy?

Configuración de inicio de sesión único SAML: ondulación

Configuración de MyWorkDrive para SSO de ondulación

Las instrucciones de este artículo solo se aplican a instalaciones de MyWorkDrive que utilizan Active Directory para la identidad del usuario. La configuración de SAML SSO solo es necesaria/compatible cuando se utiliza Active Directory. Las instalaciones de Entra ID utilizan un inicio de sesión nativo de Microsoft.

Contenido

Preparación

MyWorkDrive está disponible como configuración en Ondulación.

Necesitará algunos elementos de Rippling para configurar MyWorkDrive. Esto debería estar disponible en Rippling en la sección de configuración de SSO. Comenzarás creando una nueva aplicación en Rippling para MyWorkDrive

- El certificado Rippling (un archivo .cer)

- La URL de inicio de sesión de Rippling (se verá así: https://www.rippling.com/api/platform/sso/sp-initiated/1111111111aaaaaaaaa22222222bbbbbb)

- El nombre del proveedor de servicios Rippling (será una URL como https://www.rippling.com/1111111111aaaaaaaaa22222222bbbbbb/idp.xml)

Una vez que tengamos todos estos elementos, podemos continuar al servidor MyWorkDrive para su configuración.

Configuración del servidor MyWorkDrive

El primer paso del proceso será copiar el certificado Rippling al servidor MyWorkDrive. Por favor copie el certificado a:

C:\Wanpath\WanPath.Data\Configuración\SAML\Certificados

Puede cambiar el nombre del archivo, pero debe conservar la extensión de archivo .cer.

El segundo paso es configurar el Panel de administración del servidor MyWorkDrive. Después de abrir, navegue hasta la pestaña Empresa.

- Habilitar SAML/ADFS SSO

- Seleccionar SAML manual

- Seleccione "Habilitar conexión"

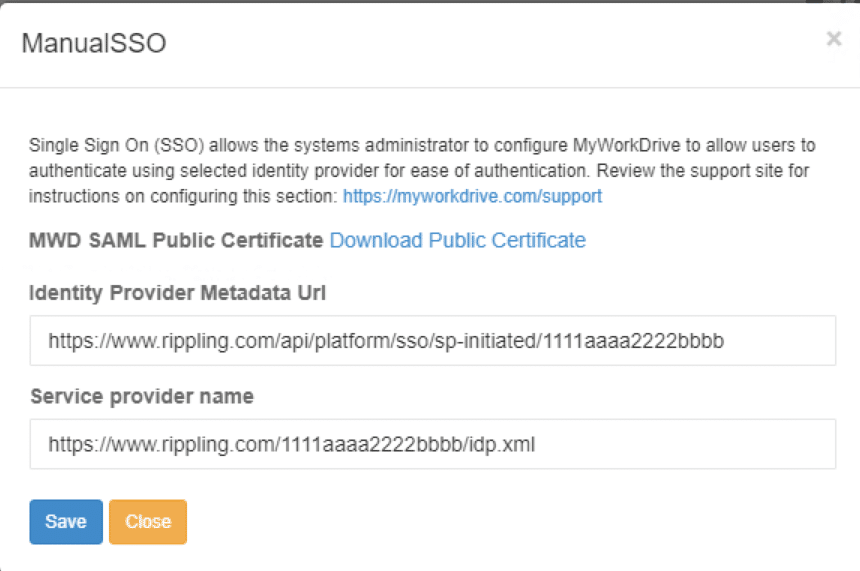

- Se presentará una ventana emergente solicitando la URL de metadatos de su proveedor de identidad y el nombre de su proveedor de servicios.

Rippling no proporciona una URL de metadatos; utilice la URL de inicio de sesión para la URL de metadatos.

Ingrese la URL del nombre del proveedor de servicios en el campo del proveedor de servicios. - Seleccione Guardar en la parte superior de la página para guardar esa configuración.

El último paso es editar manualmente el archivo saml.config. Navegue a la siguiente carpeta:

C:\Wanpath\WanPath.Data\Configuración\SAML

Abra el archivo saml.config con su editor de texto preferido. Tendremos que modificarlo para que se parezca a nuestro ejemplo a continuación:

<?xml version=”1.0″?>

<SAMLConfiguration xmlns=”urn:componentspace:SAML:2.0:configuration”>

<ServiceProvider Name=”MyWorkDrive”

Descripción = "Proveedor de servicios MWD"

AssertionConsumerServiceUrl=”~/SAML/AssertionConsumerService.aspx”

LocalCertificateFile=”C:\Wanpath\WanPath.Data\Settings\Certificates\mwd.pfx”

LocalCertificatePassword=”su-valor-aquí”/>

<PartnerIdentityProviders>

<PartnerIdentityProvider Name=”https://www.rippling.com/1111aaaaa22222bbbb/idp.xml”

Descripción = "Ondulación"

SingleSignOnServiceUrl =”https://www.rippling.com/api/platform/sso/sp-initiated/1111aaaa2222bbbb”

PartnerCertificateFile=”C:\Wanpath\WanPath.Data\Settings\SAML\Certificates\rippling.cer”/>

</PartnerIdentityProviders>

</SAMLConfiguration>

Elementos de configuración para ondulación

- AssertionConsumerServiceUrl se ingresará en Rippling y se creará en función del nombre de host de su servidor. https://YourMWDserver.yourdomain.com/SAML/AssertionConsumerService.aspx

- Si se le solicita que cargue su certificado MyWorkDrive en Rippling, el certificado se puede encontrar en C:\Wanpath\WanPath.Data\Settings\SAML\Certificates

Tanto cer como pfx están disponibles y la contraseña aparecerá en su archivo saml.conf (si es necesario)

Cuentas de usuario y reclamaciones

MyWorkDrive espera que el nombre de usuario se pase como una dirección de correo electrónico y espera que coincida con el UPN del usuario que inició sesión en Active Directory. Si los UPN de sus usuarios en AD no son sus direcciones de correo electrónico, es posible que deba escribir reglas de reclamo personalizadas en Rippling para traducir el nombre de usuario del usuario y transformarlo para que coincida con su UPN en AD. O actualice la UPN en AD.

Nota IMPORTANTE:

¡HACER UNA COPIA DE SEGURIDAD! El archivo saml.config se sobrescribirá cada vez que se actualice la configuración del servidor MyWorkDrive o se actualice el servidor. Esto podría provocar que se sobrescriba el archivo saml.config personalizado.