Que peut-on faire pour vous aider aujourd'hui?

Configuration de l'authentification unique SAML – Okta

Présentation de MyWorkDrive SAML

Security Assertion Markup Language (SAML) est une norme ouverte pour l'échange de données d'authentification et d'autorisation entre les parties, en particulier entre un fournisseur d'identité et un fournisseur de services. Comme son nom l'indique, SAML est un langage de balisage basé sur XML pour les assertions de sécurité (instructions que les fournisseurs de services utilisent pour prendre des décisions de contrôle d'accès).

MyWorkDrive Server 5.1 a introduit l'authentification unique (SSO) du gestionnaire de fichiers Web basé sur SAML en plus d'ADFS (qui est configuré séparément). Pour SAML, MyWorkDrive agit en tant que fournisseur de services (SP) tandis que le SSO agit en tant que fournisseur d'identité (IdP).

Ce document fournit une intégration simplifiée de MyWorkDrive avec Okta Single Sign-On à partir de la version 5.2. Pour la version 5.0 ou pour configurer manuellement SAML consultez notre article détaillé sur la configuration SAML ici

Ces instructions sont également disponibles en ligne dans le Répertoire des applications Okta.

Configuration de l'authentification unique MyWorkDrive Okta

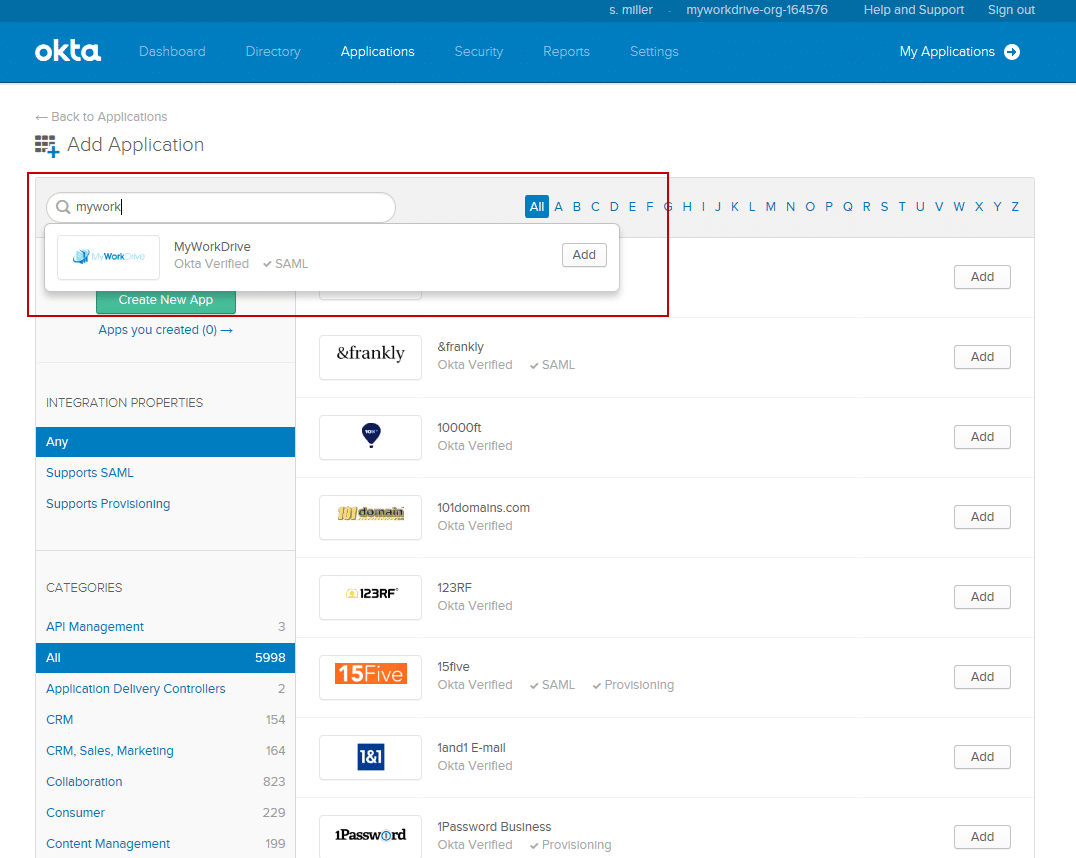

MyWorkDrive est répertorié comme une application d'entreprise approuvée dans Okta. Recherchez simplement "MyWorkDrive" dans la recherche d'application lors de l'ajout de l'application.

La seule information que vous devrez fournir est votre URL publique pour commencer la configuration.

Notez que nos instructions ci-dessous sont simplifiées et qu'à partir de la version 5.2 de MyWorkDrive Server, nous pouvons simplement saisir l'URL « URL des métadonnées du fournisseur d'identité » à partir du portail Okta pour configurer automatiquement MyWorkDrive pour l'authentification unique Okta.

Prérequis Okta SSO

- MyWorkDrive Server 5.2 ou supérieur.

- Un compte Okta avec des privilèges d'administrateur.

- Assurez-vous que les utilisateurs ont un suffixe upn appliqué au nom de domaine pour correspondre au nom de connexion Okta, afin que les utilisateurs puissent se connecter à votre serveur MyWorkDrive avec leur adresse e-mail.

- Assurez-vous que le serveur MyWorkDrive est approuvé pour la délégation conformément à notre Article de délégation

- Assurez-vous que votre serveur MyWorkDrive est accessible sur Internet pour la connexion client (Web, mobile, lecteur de carte). Activez le Cloud Web Connector ou configurez votre propre certificat SSL public et nom d'hôte pointant vers votre serveur MyWorkDrive sur le port 443 (SSL) Voir l'article d'assistance.

Flux de connexion

Ce qui suit explique le flux de connexion de l'utilisateur à MyWorkDrive à partir d'un fournisseur d'identité (IdP) :

- Il est supposé que tous les utilisateurs se connectent au ldP à l'aide de leur suffixe UPN (par exemple, @votredomaine.com) et qu'il correspond à leur nom d'utilisateur UPN Active Directory.

- Votre serveur MyWorkDrive utilise votre propre nom d'hôte et certificat SSL (*.MyWorkDrive.net n'est pas pris en charge pour SAML).

- L'utilisateur clique sur l'URL du service client d'assertion MyWorkDrive (par exemple, https://YourMWDserver.yourdomain.com/SAML/AssertionConsumerService.aspx) comme URL d'authentification unique.

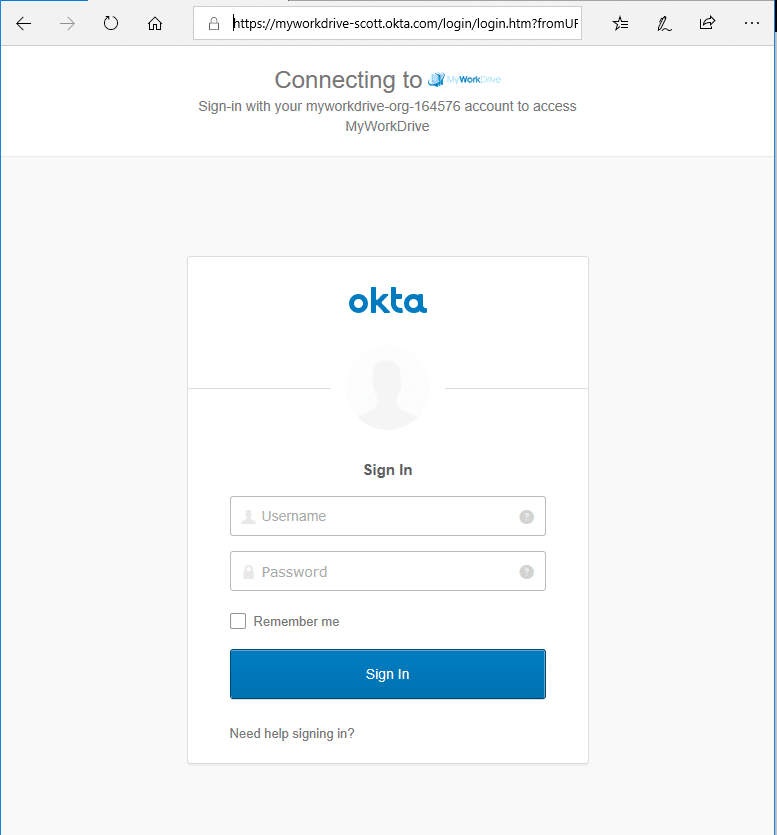

- Si l'utilisateur n'est pas déjà connecté au ldP, le serveur MyWorkDrive redirige l'utilisateur vers le service SSL pour se connecter.

- Une fois confirmé, le service IdP génère une réponse SAML valide et redirige l'utilisateur vers MyWorkdrive pour vérifier la réponse SAML.

- Si l'authentification de l'utilisateur est validée avec succès, il est automatiquement connecté au gestionnaire de fichiers Web MyWorkDrive de son entreprise.

Étapes de configuration SAML MyWorkDrive Okta

- Connectez-vous à Okta avec un compte administrateur et cliquez sur le bouton Admin.

- Dans le tableau de bord d'administration, cliquez sur le raccourci "Ajouter des applications".

- Dans la case "Rechercher une application", recherchez "MyWorkDrive" (sans espace). Il se complétera automatiquement au fur et à mesure que vous tapez. Lorsque vous voyez le volet avec notre logo, cliquez sur le bouton Ajouter.

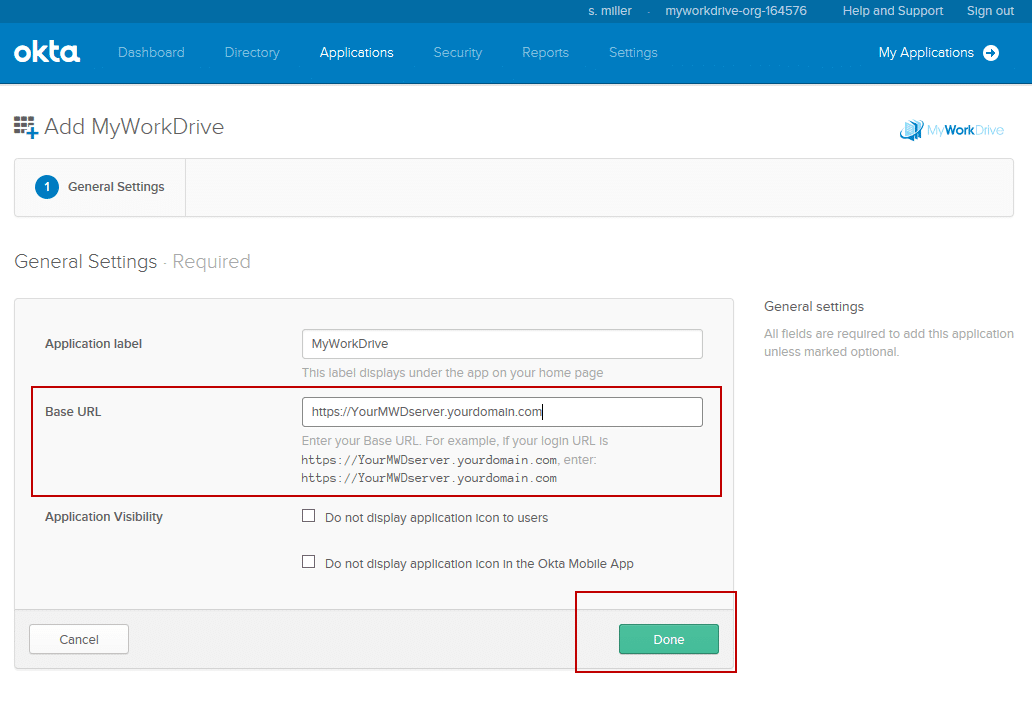

- L'étiquette de l'application doit indiquer "MyWorkDrive"

- Dans le champ URL de base, tapez ou collez l'URL publique comme indiqué dans l'exemple, c'est-à-dire https://share.mycompany.com Notez que SAML/SSO n'est pas pris en charge sur notre Cloud Web Connector en utilisant les URL myworkdrive.net.

- Définissez éventuellement les options de visibilité de l'application selon la politique de votre organisation et cliquez sur Terminé.

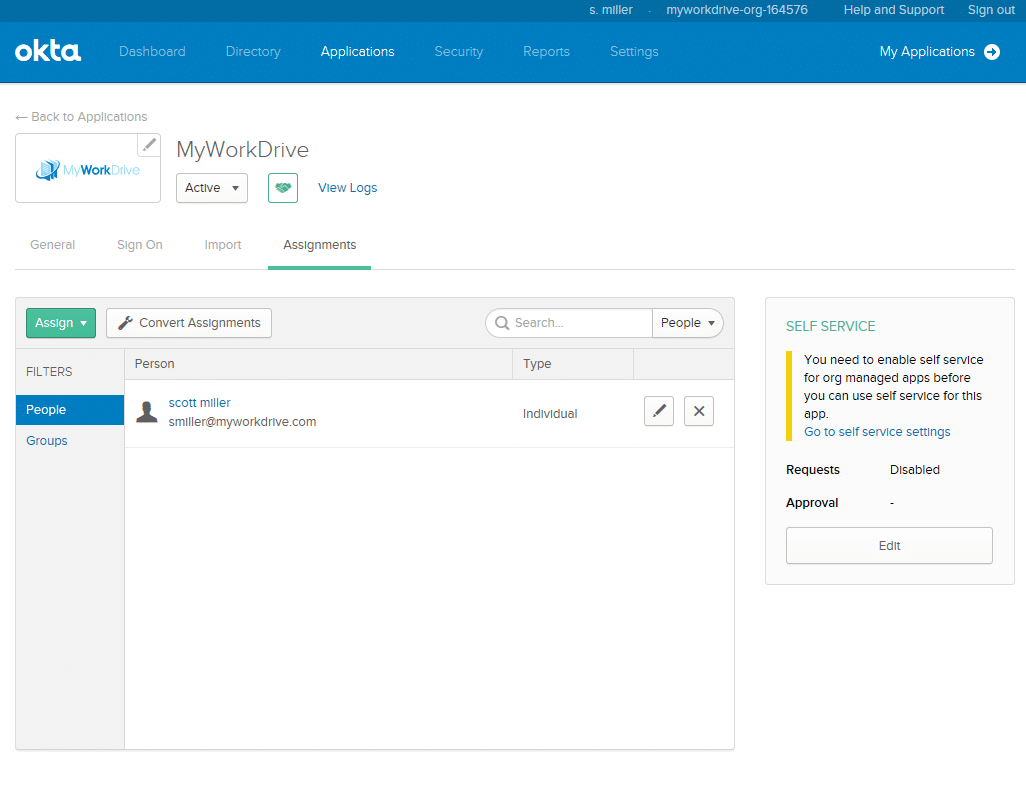

Okta devrait maintenant charger la page Détails de l'application où vous pouvez attribuer l'accès aux utilisateurs/groupes appropriés. Cependant, Okta ne fonctionnera pas tant que vous n'aurez pas terminé la configuration dans MyWorkDrive. Nous vous conseillons d'affecter au moins un utilisateur de test à ce stade.

Okta devrait maintenant charger la page Détails de l'application où vous pouvez attribuer l'accès aux utilisateurs/groupes appropriés. Cependant, Okta ne fonctionnera pas tant que vous n'aurez pas terminé la configuration dans MyWorkDrive. Nous vous conseillons d'affecter au moins un utilisateur de test à ce stade.

Pour terminer la configuration d'Okta dans MyWorkDrive, vous devez obtenir l'URL des métadonnées du fournisseur d'identité auprès d'Okta et la saisir dans MyWorkDrive.

Pour terminer la configuration d'Okta dans MyWorkDrive, vous devez obtenir l'URL des métadonnées du fournisseur d'identité auprès d'Okta et la saisir dans MyWorkDrive.

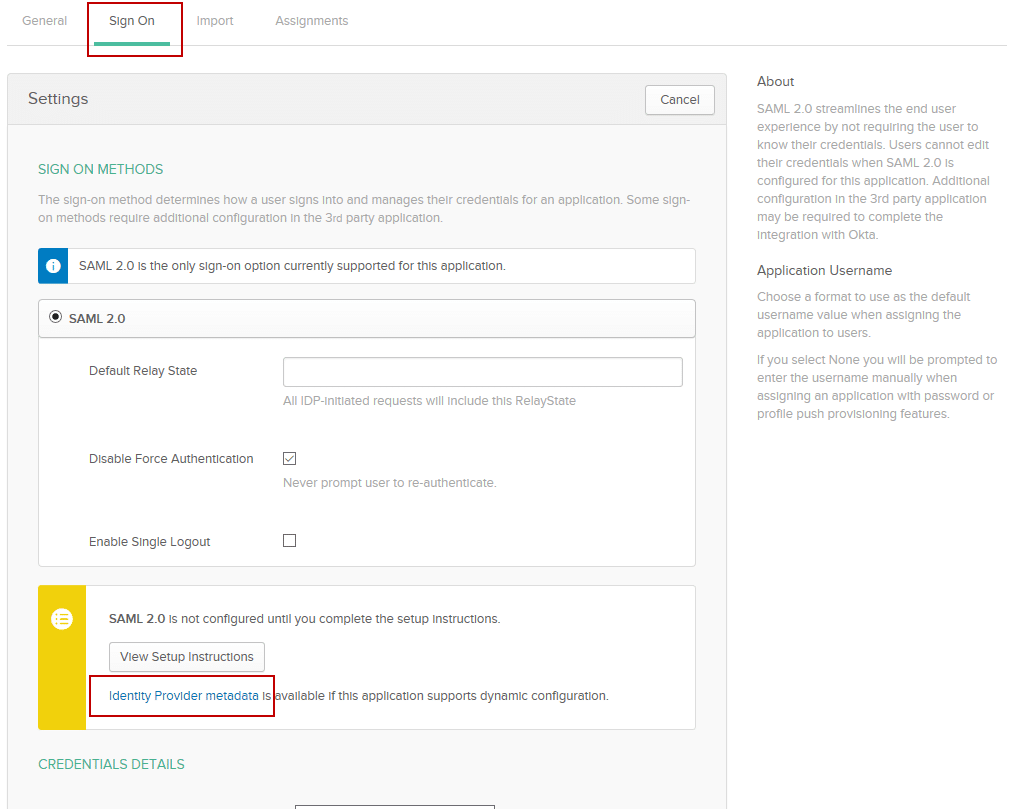

- Cliquez sur l'onglet Se connecter sur la page des détails de l'application Okta.

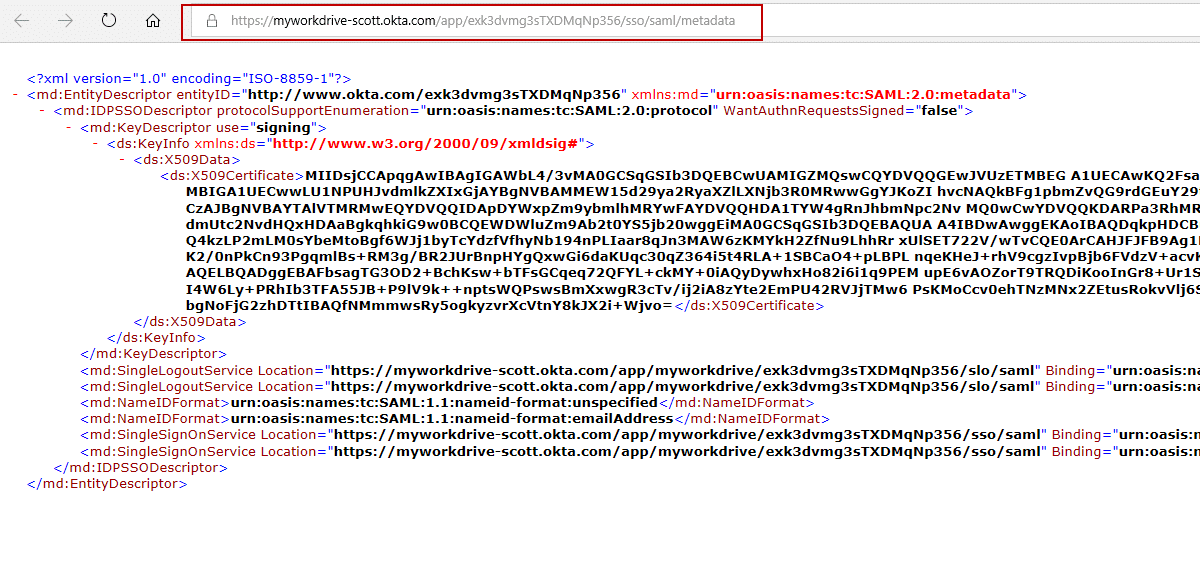

- Cliquez sur le lien qui dit "Métadonnées du fournisseur d'identité". Cela ouvrira un nouvel onglet/fenêtre de navigateur et vous montrera les métadonnées. Vous devrez saisir (copier/coller) cette URL dans MyWorkDrive. Laissez cette fenêtre ouverte pour le moment.

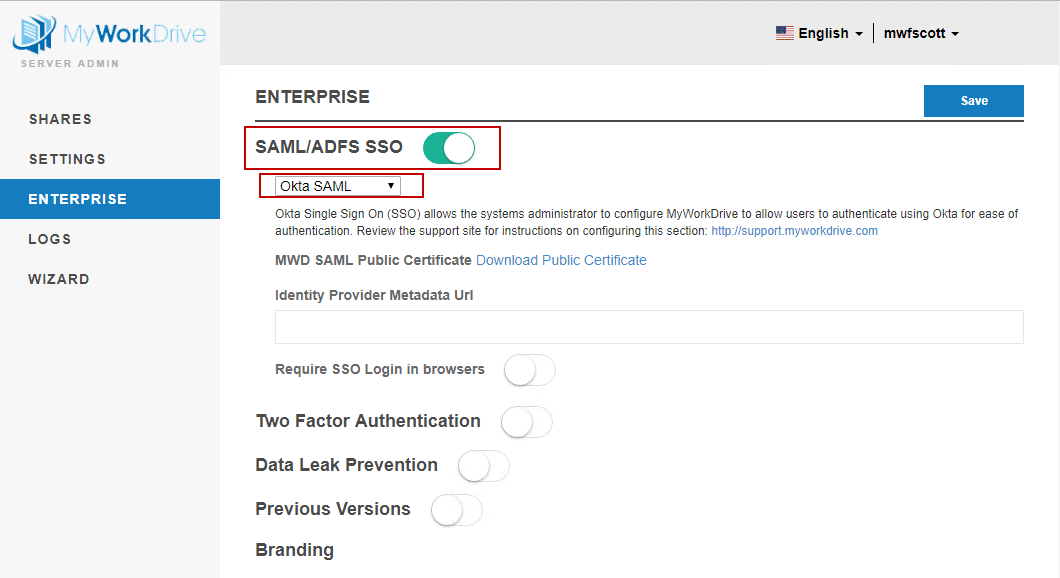

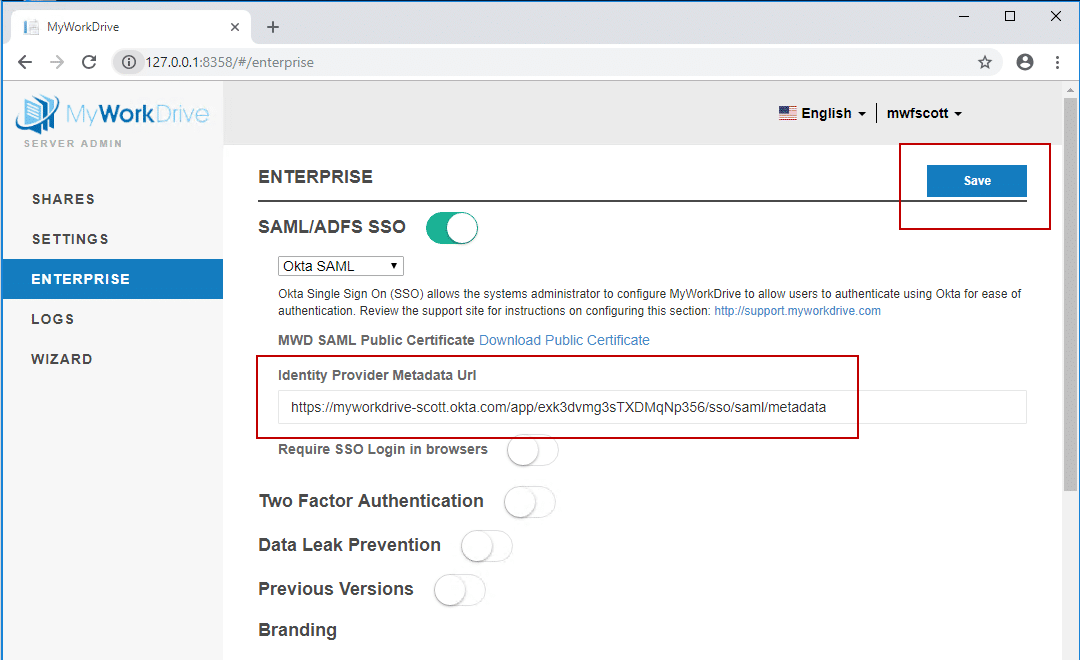

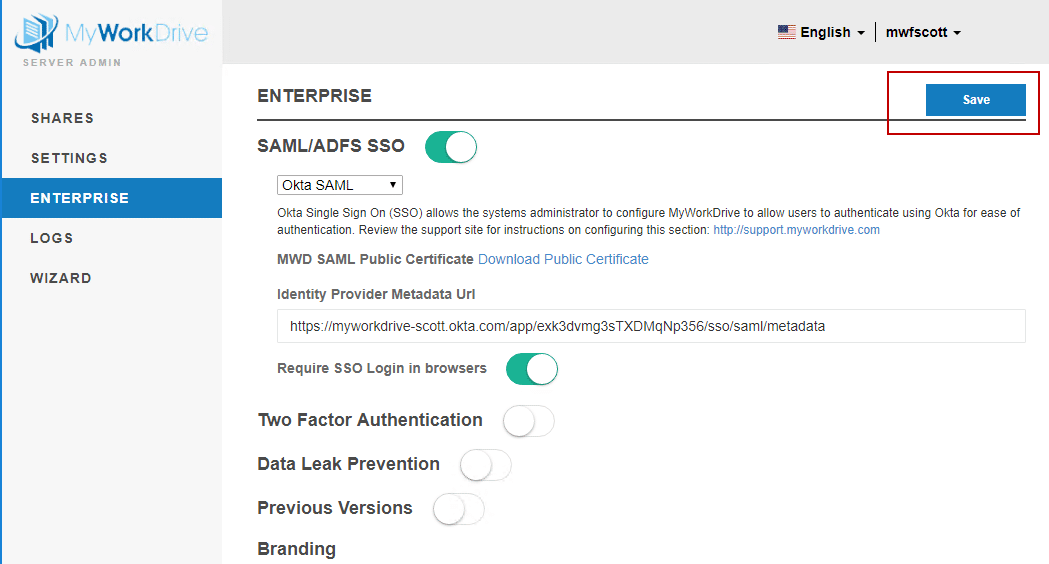

- Connectez-vous à Admin pour votre serveur MyWorkDrive et choisissez la section Entreprise.

- Activez la nouvelle option SAML/ADSFS SSO et sélectionnez Okta SAML dans le menu déroulant. La section des options Enterprise nécessite une licence Enterprise.

- Entrez l'URL des métadonnées du fournisseur d'identité que vous avez ouverte dans une nouvelle fenêtre de navigateur ci-dessus.

L'URL ressemblera à https://myworkdrive-youroktaaccount.okta.com/app/exk3dvmg3sTXDMqNp356/sso/saml/metadata - Cliquez sur Enregistrer.

- Si vous ne l'avez pas déjà fait, affectez un utilisateur à MyWorkDrive dans Okta pour le tester avec les paramètres UPN appropriés afin que son adresse e-mail de connexion Okta corresponde à MyWorkDrive.

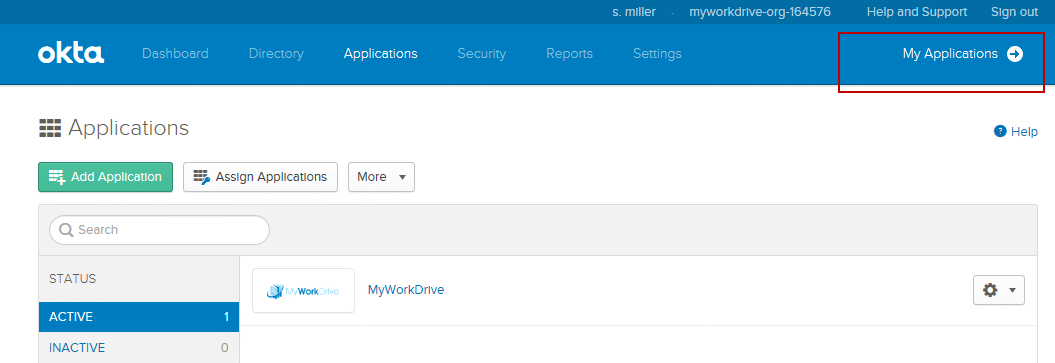

Tester l'accès depuis Okta

Après avoir attribué un utilisateur de test, connectez-vous à Okta avec votre utilisateur de test (ou si vous utilisez votre propre utilisateur, cliquez d'abord sur "Mes applications" pour lancer en tant qu'utilisateur au lieu de modifier). N'oubliez pas que votre identifiant utilisateur Okta doit correspondre à votre identifiant MyWorkDrive.

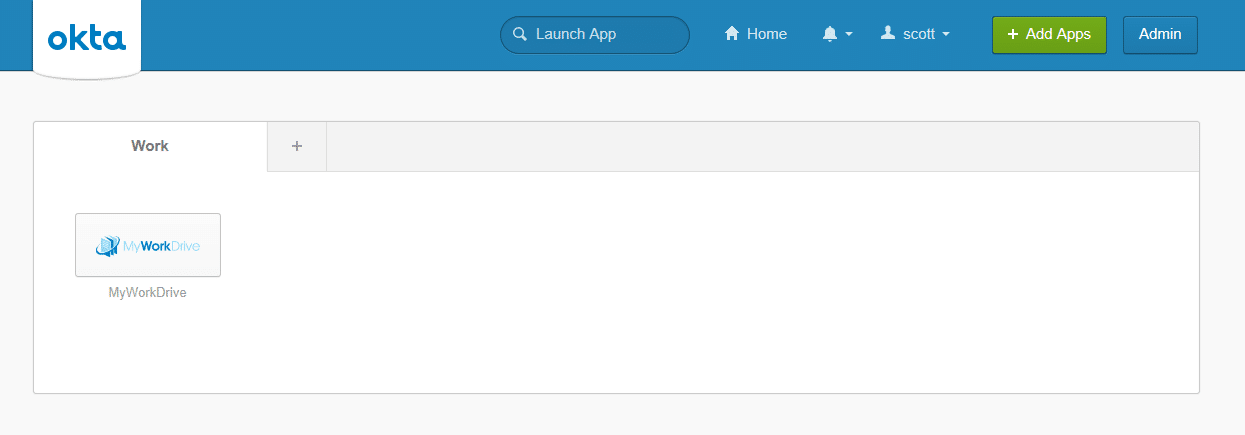

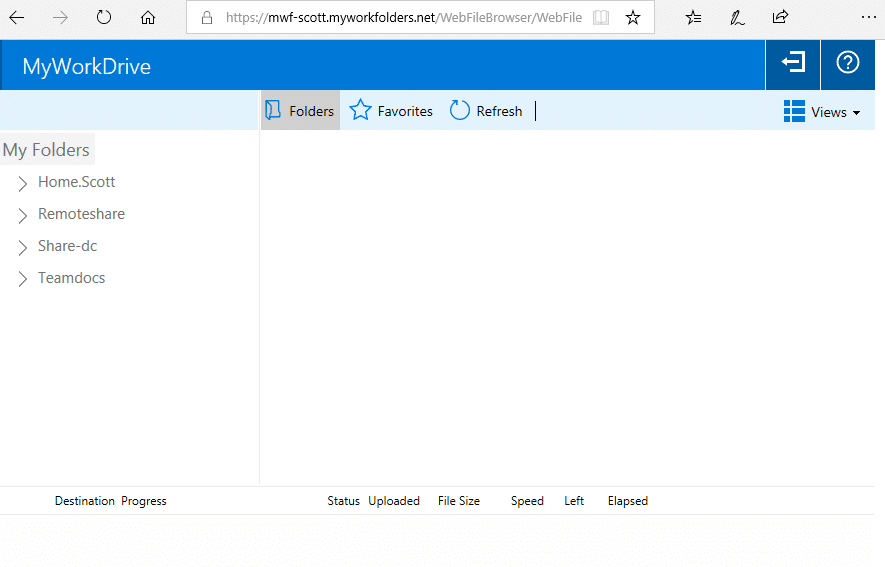

Dans la liste des applications, cliquez sur l'application MyWorkDrive (logo).

L'utilisateur est automatiquement connecté au gestionnaire de fichiers Web de votre navigateur MyWorkDrive.

Vous avez terminé la configuration Okta SAML SSO pour MyWorkDrive. Vous pouvez maintenant affecter le reste de vos utilisateurs/groupes comme il convient.

S'il vous manque des partages dans la liste des dossiers lors de la connexion via le fournisseur SAML, la raison en est des paramètres de délégation de serveur manquants ou incorrects. Veuillez vous assurer que le serveur MyWorkDrive est approuvé pour la délégation conformément à notre Article de délégation.

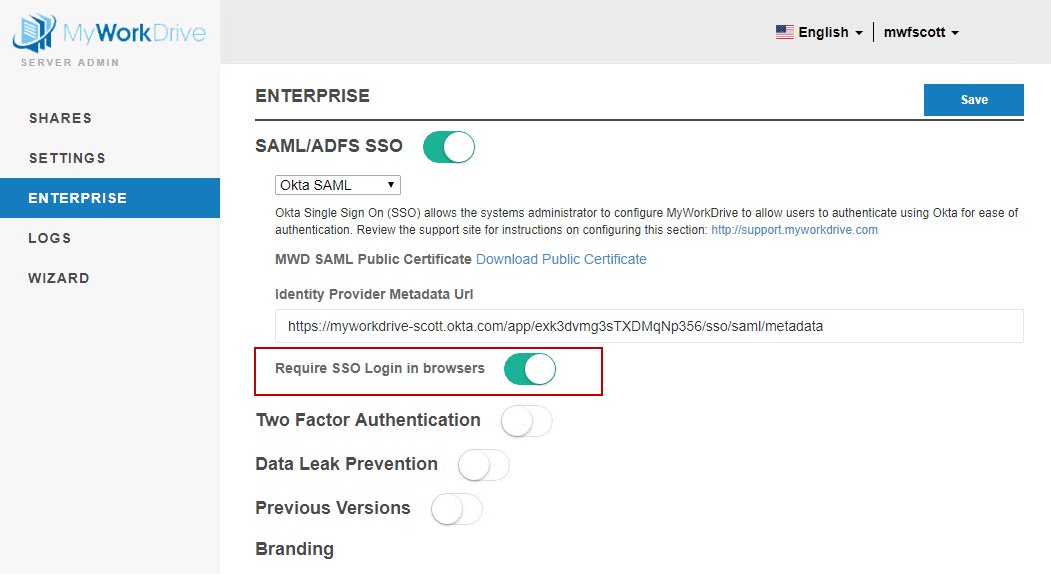

Étape facultative - Exiger une connexion SSO dans les navigateurs

Si vous souhaitez obliger les utilisateurs à se connecter au gestionnaire de fichiers Web via Okta, sélectionnez l'option dans My Work Drive Admin, section Enterprise pour "Exiger une connexion SSO".

Lorsque cette option est sélectionnée, l'utilisateur sera invité à se connecter à Okta s'il n'est pas connecté et à accéder au gestionnaire de fichiers Web MyWorkDrive.

Si cette option n'est pas sélectionnée, les utilisateurs pourront se connecter via la page de connexion habituelle, ainsi qu'en suivant le lien de l'application dans Okta.

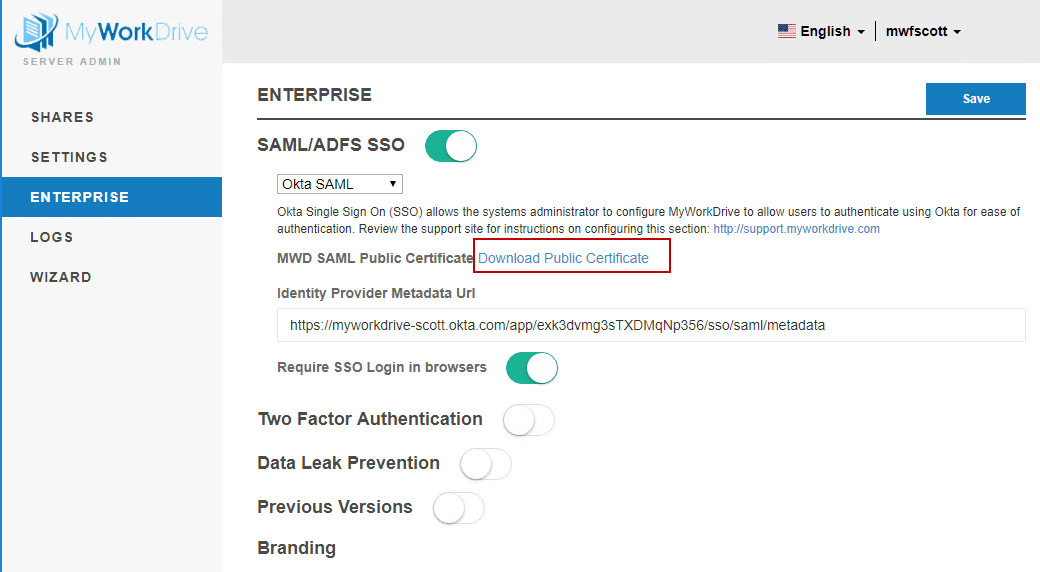

Étape facultative - Déconnexion unique

La déconnexion unique garantit que si un utilisateur se déconnecte d'Okta, il est également déconnecté de MyWorkDrive Web File Manager. Il y a plusieurs étapes supplémentaires si vous souhaitez configurer la déconnexion unique.

Téléchargez le certificat public de MyWorkDrive sur votre ordinateur local. Dans la section Admin, choisissez l'onglet Entreprise et si vous avez activé SAML/ADFS SSO et sélectionné Otka dans le menu déroulant, vous verrez le lien Télécharger le certificat public. Vous devrez le télécharger dans Okta lors d'une étape ultérieure.

Le téléchargement se présente sous la forme d'un fichier ZIP. Localisez ce fichier (généralement dans Téléchargements) et extrayez le fichier MWD.CER

Passez maintenant à Okta.

- Connectez-vous à Okta, cliquez sur Admin pour passer à la vue Admin, puis sur Applications et cliquez sur MyWorkDrive dans la liste des applications.

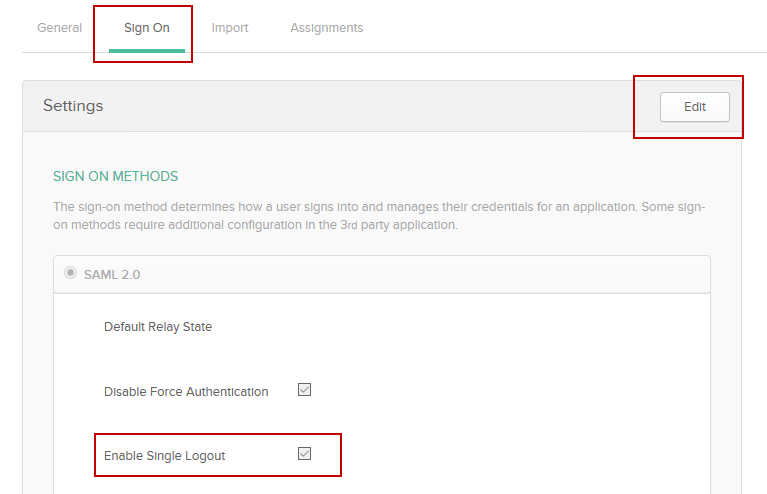

- Cliquez sur l'onglet "Connexion", cliquez sur Modifier en haut à droite de la boîte.

- Cochez la case "Activer la déconnexion unique".

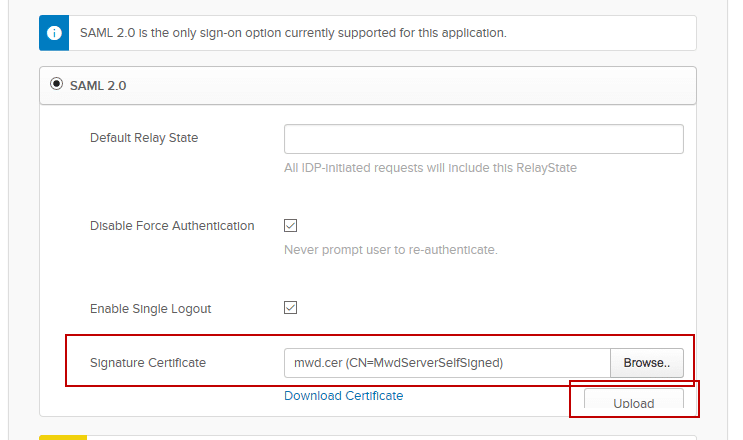

- Cela exposera la boîte de certificat de signature.

- Accédez au fichier MWD.CER que vous venez d'extraire et téléchargez-le.

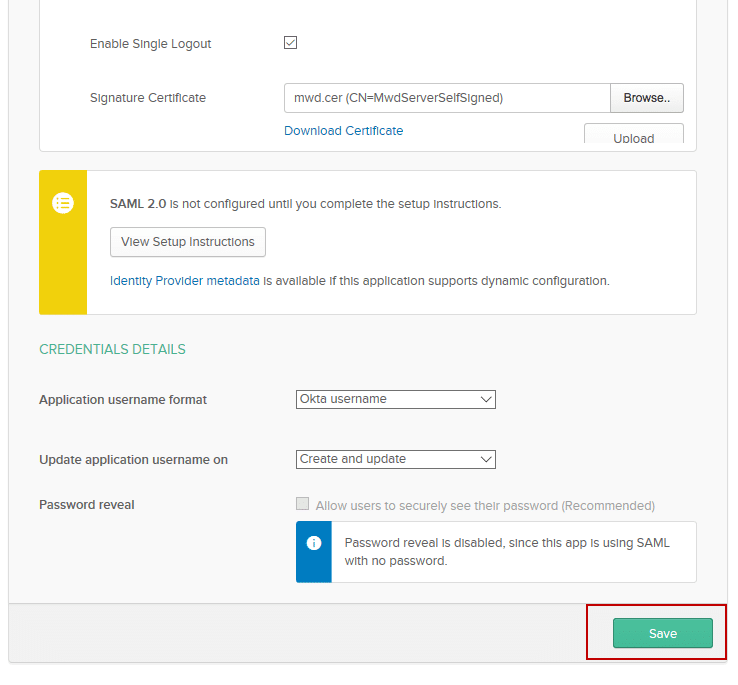

Faites défiler vers le bas et cliquez sur Enregistrer en bas à droite après le téléchargement.

- La partie Okta de la configuration de la déconnexion unique est maintenant terminée.

Revenir à MyWorkDrive

- Chargez les outils d'administration pour MyWorkDrive.

- Dans la section Entreprise de MyWorkDrive Admin, cliquez sur Enregistrer pour actualiser les métadonnées dans l'URL des métadonnées du fournisseur d'identité, après avoir activé la déconnexion unique, téléchargé le certificat et enregistré dans Okta.

Cela garantira que votre MyWorkDrive est mis à jour via l'URL des métadonnées du fournisseur d'identité avec les URL de déconnexion et les paramètres de certificat.

Félicitations, la déconnexion unique est maintenant activée. La déconnexion d'Okta vous déconnectera du gestionnaire de fichiers Web du navigateur MyWorkDrive.