Que peut-on faire pour vous aider aujourd'hui?

Paramètres antivirus pour MyWorkDrive

Cet article détaille les paramètres MyWorkDrive Server et Client Antivirus pour les versions 5.2 et supérieures. Lorsque vous exécutez des programmes antivirus Windows sur MyWorkDrive, vous pouvez contribuer à améliorer la sécurité de votre organisation. Cependant, s'ils ne sont pas configurés correctement, les programmes antivirus Windows peuvent causer des problèmes au serveur et aux clients MyWorkDrive. Le support MyWorkDrive a tenté de détailler les exigences d'exclusion de base, mais chaque fournisseur d'antivirus fonctionne différemment et peut nécessiter des exclusions et des paramètres supplémentaires pour garantir la fonctionnalité 100%.

Contenu

Exclusions antivirus du serveur

Exclusions de dossier

C:\wanpath\*.*

C:\Program Files (x86)\Wanpath\*.*

C:\ProgramData\WANPATH\*.*

C:\Windows\Microsoft.NET\Framework64\v4.0.30319\Fichiers ASP.NET temporaires\*.*

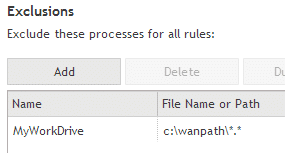

Exclusions de processus

De nombreux programmes antivirus prennent en charge l'analyse des processus, ce qui peut nuire à MyWorkDrive si les processus incorrects sont analysés. Par conséquent, vous devez exclure le MyWorkDrive suivant ou les processus associés de l'analyse des processus.

"C:\Program Files (x86)\Wanpath\MyWorkDrive\ActiveDirectoryService\MyWorkDrive.ActiveDirectoryService.exe"

"C:\Program Files (x86)\Wanpath\MyWorkDrive\Service\MyWorkDrive.Service.exe"

"C:\Wanpath\WanPath.Utilities\Exe\cloudflared.exe"

w3wp (processus de travail IIS)

Cela peut avoir un impact particulier dans les environnements à volume élevé. Nous avons vu des environnements où il y a un grand nombre de fichiers ouverts/fermés/enregistrés ou des transferts de fichiers où l'utilisation du processeur peut être réduite de 30% en supprimant l'analyse sur ces quatre services/processus. En supposant que vous disposiez d'une sécurité appropriée pour les frontières et le système de fichiers, l'analyse redondante des processus MyWorkDrive est un goulot d'étranglement que vous pouvez chercher à éviter.

Pare-feu d'application Web locale

En plus des paramètres de pare-feu d'entreprise, si votre produit antivirus active un pare-feu d'application Web local, ajoutez les exclusions suivantes.

Autorisez tout à localhost 127.0.0.1 pour la gestion de la console d'administration.

Ports TCP/UDP

Si votre application antivirus ajuste ou limite les ports TCP ou UDP, nous vous conseillons de désactiver cette fonctionnalité. MyWorkDrive effectue des appels en temps réel via LDAP vers l'AD pour authentifier les utilisateurs lors de la connexion et à nouveau lors de l'accès/de l'enregistrement des fichiers, ce qui entraîne sur un serveur à volume élevé un grand nombre d'appels. Si vous limitez les ports tcp/udp, cela peut entraîner l'indisponibilité du rapport du contrôleur de domaine et l'expiration des appels AD du système d'exploitation pendant 15 minutes lorsque les ports sont épuisés. Lorsque le système d'exploitation expire ces appels AD, votre serveur MyWorkDrive signalera hors ligne aux utilisateurs et refusera les connexions/accès aux fichiers/sauvegarde.

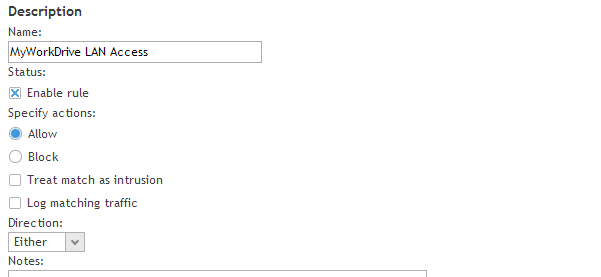

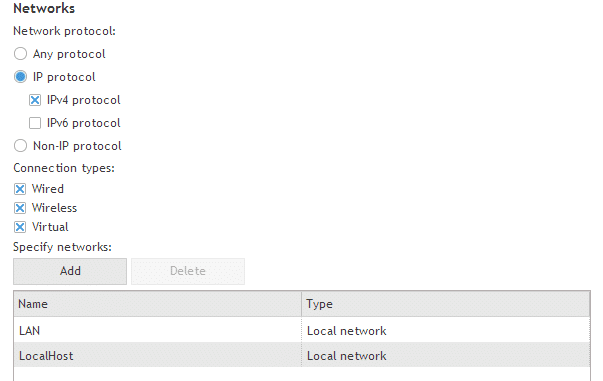

Exclusions d'exemples d'antivirus McAfee

Par exemple, pour McAfee Endpoint Security, ajoutez les exclusions MyWorkDrive suivantes. En plus de ces exclusions, passez en revue ports de pare-feu requis pour divers services MyWorkDrive.

Prévention des menaces

Exclure c:wanpath\*.*

Pare-feu

Ajouter un hôte local (127.0.0.1) et une exclusion de sous-réseaux locaux

Exemple de réseau local : 10.0.0.0/24

Hôte local : 127.0.0.1

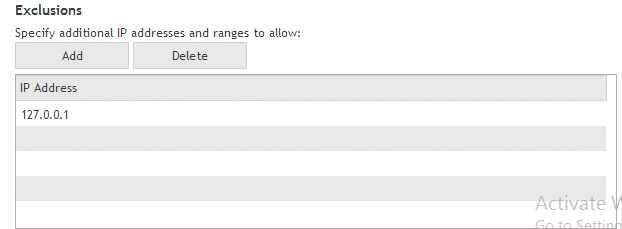

Contrôle Web

Ajouter une exclusion pour 127.0.0.1

Regroupement

Lors de l'exécution en mode cluster avec des fichiers de configuration partagés stockés sur un chemin SMB, il est impératif que les produits antivirus et de sécurité soient configurés avec des exclusions de chemin, de dossier ou de type pour s'assurer qu'ils n'opèrent pas sur les fichiers ou n'analysent pas le chemin en tant que réseau. partager.

L'antivirus modifiera et placera des verrous sur les fichiers de manière à provoquer des conflits de fichiers et à entraîner la corruption ou la réplication d'informations incomplètes sur des serveurs secondaires.

Assurez-vous de désactiver l'analyse du réseau pour toutes les instances installées de votre sécurité de point de terminaison et d'inclure le chemin, les types de fichiers et les comptes d'ordinateur pour vos serveurs MyWorkDrive dans vos exclusions.

Exclusions de l'antivirus client Windows

Pour les applications virales autres que Windows Defender, nous vous recommandons de définir des exclusions dans vos produits de sécurité sur les ordinateurs clients exécutant MyWorkDrive.

C:\Users\%username%\AppData\Local\MyWorkDrive\*.* – données de configuration utilisateur. Les utilisateurs doivent pouvoir lire et écrire à partir de ce chemin, y compris les sous-dossiers.

C:\Program Files (x86)\Wanpath\MyWorkDrive-Client-Windows\*.* – l'application. Les utilisateurs doivent pouvoir lire à partir de ce chemin, y compris les sous-dossiers.

C:\ProgramData\Wanpath\*.* – fichiers journaux – les utilisateurs doivent pouvoir écrire dans ce chemin.

%temp%\CBFS* – fichiers temporaires du pilote du système de fichiers (le nom du dossier est aléatoire à chaque connexion) – les utilisateurs doivent pouvoir lire/écrire/modifier les fichiers et dossiers dans ce chemin.

C:\Users\%username%\AppData\Roaming\WanPath\ MountingPointsInfo.json - les utilisateurs doivent pouvoir lire/écrire/supprimer ce fichier - le fichier est créé à la connexion et supprimé à la déconnexion.

Le fait de ne pas définir d'exclusions de clients peut entraîner :

- Erreurs lors du lancement de l'application, y compris le blocage du client, l'échec de la connexion du client ou des messages d'avertissement inhabituels.

- Impossibilité d'ouvrir des fichiers

- Enregistrement entraînant des fichiers corrompus

- Fichiers verrouillés ou avertissement indiquant qu'ils sont verrouillés de manière inappropriée

Numérisation réseau

Pour des performances optimales, nous vous recommandons également d'exclure l'analyse des lettres du lecteur réseau. Le fait que tous les ordinateurs des utilisateurs connectés téléchargent des fichiers pour les analyser générera une charge réseau inutile sur le serveur, le système de fichiers, la connexion Internet et les dispositifs de sécurité.