Inhalt

Bedenken bezüglich Sicherheit und Support von Always On VPN

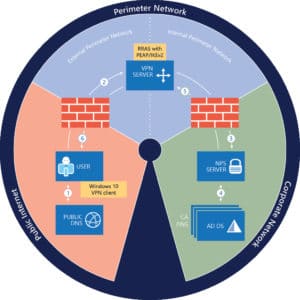

Ab Windows Server 2016 bietet „Always On VPN“ neue Optionen für den Fernzugriff auf interne Netzwerkressourcen. Mit Windows 10 Virtual Private Networking (VPN) können Sie Verbindungen erstellen, sodass Remotecomputer und -geräte immer mit Ihrem Unternehmensnetzwerk verbunden sind, wenn sie mit einer Internetverbindung eingeschaltet sind.

Überlegungen zur Bereitstellung von Always On VPN

Wir haben uns die Anforderungen für Windows Always On VPNs angesehen, um festzustellen, ob sie sicherer oder einfacher zu verwalten und zu verwenden sind als Direktzugriffs- oder Drittanbieter-VPNs. Hier sind mögliche Elemente, die zu zusätzlichen Supportkosten und Sicherheitsbedenken führen können, die Unternehmen beachten sollten.

- AO VPN kann nicht nativ mit Active Directory und Gruppenrichtlinien verwaltet werden. Es muss mit Microsoft System Center Configuration Manager (SCCM), Microsoft Intune oder PowerShell konfiguriert und verwaltet werden.

- AO VPN funktioniert nur mit Windows 10. Es wird nicht für Windows 7 oder andere Betriebssysteme unterstützt.

- Während AO VPN umfangreiche Filteroptionen hinzufügt, gibt es keine zusätzlichen Blockierungstechnologien, um zu verhindern, dass Viren oder Malware, wie z. B. Crypto Locker, Dateien verschlüsseln.

- Eine Public Key Infrastructure (PKI) ist zusammen mit den Active Directory-Zertifikatdiensten erforderlich, um Clients zu authentifizieren.

- Wie Direct Access erfordert AO VPN zwei Netzwerkadapter, von denen einer direkt mit dem externen Perimeternetzwerk verbunden ist.

- Remote-Client-Computer müssen der Active Directory-Domäne beitreten.

- Die IT-Abteilung muss eine zusätzliche Flotte von Unternehmens-Laptops mit vorkonfiguriertem VPN für jeden potenziellen Remote-Benutzer unterhalten, wodurch die BYOD-Option eliminiert wird.

- Die Verwendung eines AO-VPN verstößt gegen das Prinzip von Zero-Trust-Zugriff mit den geringsten Privilegien wie von ZScaler in unserem ausführlich beschrieben Artikel hier.

Browserbasierte VPN-Alternativen

Tech-Ziel ermutigt Unternehmen, webbasierte VPN-Softwarealternativen in Betracht zu ziehen – „Browserbasierte Fernzugriffsdienste bieten sowohl Kosten- als auch Benutzerfreundlichkeitsvorteile. Webbrowser sind bereits auf fast jedem Computer vorhanden, ob öffentlich oder privat, groß oder klein. Webbasierte Lösungen verwenden diesen Browser und dynamisch heruntergeladenen Code, um die Installation und Konfiguration von VPN-Client-Software auf dem Gerät des Mitarbeiters zu vermeiden. Dieser Ansatz erleichtert den Fernzugriff von fast überall und kann die VPN-Verwaltungskosten pro Benutzer erheblich senken. Die Einsparungen sind sogar noch größer für Unternehmen, die Firmenlaptops eliminieren, indem sie vorhandene Desktops für webbasierten Fernzugriff nutzen.“

MyWorkDrive VPN-Alternative

Die https-Clients von MyWorkDrive und browserbasierter Dateizugriff Software hilft Unternehmen, ihre Kosten für den VPN-Support zu senken und gleichzeitig ihre Sicherheitsrisiken zu reduzieren Alternative zu VPN. Benutzer öffnen einfach einen Browser, um mit ihren vorhandenen Windows Active Directory-Anmeldeinformationen von jedem Gerät aus auf ihre Arbeitsdateien zuzugreifen. Nach der Anmeldung können sie auf Unternehmensfreigaben und Home-Laufwerke zugreifen und Dokumente online bearbeiten/ansehen. Aus Sicherheitsgründen verfügen alle MyWorkDrive-Clients auch über DUO Two Factor, Support SAML SSO, Device Approval und Data Leak Prevention. Selbst wenn nur die Hälfte der Mitarbeiter eines Unternehmens angewiesen wird, den browserbasierten Dateizugriffsclient von MyWorkDrive zu verwenden, können sie jährliche Einsparungen von bis zu 501 TP2T erzielen und gleichzeitig die Sicherheit im Vergleich zu anderen VPN-Alternativen verbessern.