Harden IIS SSL voor naleving en beveiliging

IIS SSL laat standaard oudere versies van SSL2, SSL3 en TLS ingeschakeld voor compatibiliteit. MyWorkDrive is ontworpen om TLS 1.2 te ondersteunen. Het uitschakelen van onveilige en zwakke cijfers is nodig om te voldoen aan best practices op het gebied van beveiliging, waaronder PCI, HIPAA, FINRA en GDPR.

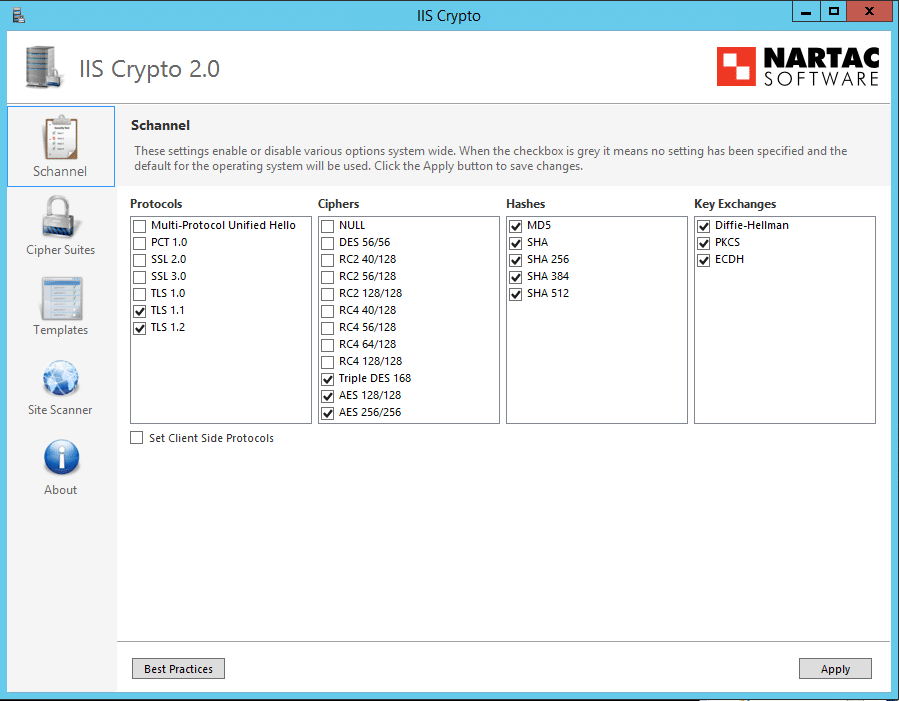

Hoewel registervermeldingen handmatig kunnen worden ingesteld, bestaat hiervoor een geweldige gratis tool genaamd IIS-crypto door Nartac Software.

Om de IIS SSL-coderingen van uw server te vergrendelen, downloadt u de tool en past u een van de sjablonen toe - we raden ten minste de "Best Practices-sjabloon" aan.

De PCI-sjabloon 3.1 biedt de meest volledige bescherming, maar voor sommige software is mogelijk nog steeds TLS 1.0-communicatie vereist (MyWorkDrive niet). Een optie is om de sjablooninstellingen alleen op de server toe te passen door het vinkje bij "Set Client Side Protocols" uit te schakelen. Dit zorgt ervoor dat alleen de "Server"-gedeelten worden vergrendeld en dat alle clientsoftware (bijv. Back-upsoftware) blijft draaien.

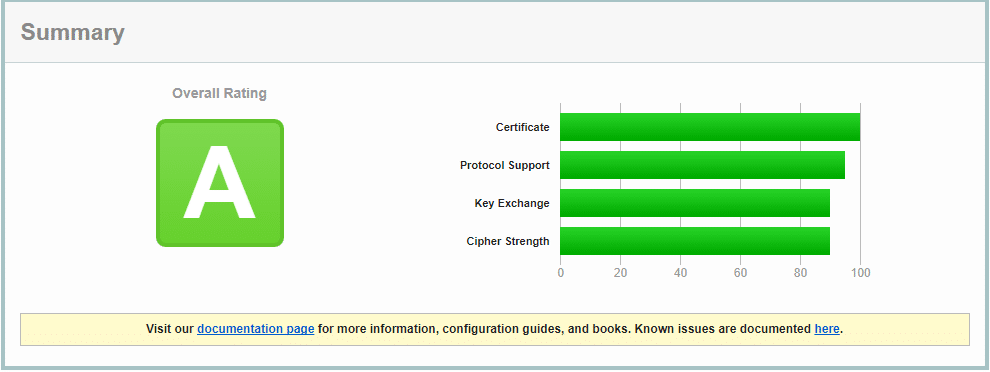

Nadat u de IIS Crypto-tool hebt uitgevoerd en een minimum van de best practice-sjabloon hebt toegepast en uw server opnieuw hebt opgestart, wilt u misschien controleren of uw server alleen reageert op de veiligere IIS SSL-coderingen.

Er is een geweldige gratis SSL-scantool op https://www.ssllabs.com/ssltest/ dat is ook ingebouwd in de Nartac IIS Cryptol-software die u een beoordeling geeft van hoe veilig uw SSL-verbindingen zijn. Voer gewoon uw https-webadres in en voer de test uit.

U zou een samenvatting als deze moeten krijgen: