Um certificado SSL GRATUITO da Let's Encrypt resolve um dos desafios comuns ao testar o MyWorkDrive

Uma pergunta comum que surge quando os clientes testam ou implantam uma prova de conceito com o MyWorkDrive é se eles precisam usar HTTPS e vincular um certificado SSL/TLS.

Nós enfaticamente dizemos que sim, por algumas razões

1) Você provavelmente está testando com um subconjunto de dados reais. Mesmo se você não estiver, há uma chance de um funcionário testar com dados reais fora do escopo e colocar esses dados em risco.

2) Você vai querer testar as regras de firewall e segurança como parte de seu teste.

3) Você vai querer um teste de desempenho realista, e o tráfego https é, normalmente, um pouco mais lento devido à segurança.

Outro argumento a favor do uso de HTTPS e um certificado SSL/TLS é que os clientes MyWorkDrive não aceitam certificados autoassinados, então você vai querer aplicar um certificado SSL/TLS ao seu servidor MyWorkDrive se quiser testar nossos clientes Map Drive e Mobile.

A questão, é claro, onde obter um certificado? Algumas organizações terão um certificado curinga, mas obter permissão para isso pode ser um desafio. Mais comumente, ouviremos que o certificado só é bom no servidor web, ou que obter permissão para gastar até mesmo o $20 com desconto nos custos do certificado SSL é um desafio.

Algumas organizações nem estão cientes dos provedores de SSL com desconto (e então você faz uma pesquisa na web e descobre que existem milhares, como você escolhe um bom e evita que seu cartão de crédito seja hackeado no processo?)

A boa notícia é que você pode obter um certificado SSL GRATUITO válido GRATUITAMENTE sem mais trabalho do que gerar um CSR no IIS da Let's Encrypt, com risco zero de um cartão de crédito comprometido e evitando todo o desafio de aprovação em obter um certificado para seu poc /julgamento.

Let's Encrypt não é uma farsa. É uma organização sem fins lucrativos com patrocinadores que você provavelmente já ouviu falar – EFF, Cisco, Facebook, Google, Stanford University, University of Michigan e Mozilla.

Let's Encrypt é bem simples de executar, mas a maioria dos tutoriais e literatura que você encontrará por lá se referem a implementações em Linux ou outras plataformas de hospedagem de código aberto. Não há muitos tutoriais escritos para o Microsoft IIS, mas existem clientes Windows e vamos orientá-lo usando um dos exemplos mais fáceis de usar.

Configuração de certificado SSL no IIS com Let's Encrypt

Você começará com uma entrada DNS mapeada para um IP (Cname, A Record) e as portas 80 e 443 mapeadas/abertas e vinculadas ao site WanPath.Webclient em seu servidor MyWorkDrive.

Você executa um pequeno aplicativo (chamado cliente Acme) em seu servidor que faz um desafio-resposta para validar seu servidor, depois baixa e até vincula o certificado para você.

É isso!

Se houver algum negativo, é que os certificados são válidos apenas por 90 dias antes de você ter que renová-los. Mas a renovação é tão simples quanto executar o cliente novamente (e muitos clientes agendarão automaticamente renovações no Windows Scheduler!).

Ah, e a maioria dos clientes são executados em dos - mas são bastante simples - sem caminhos complicados ou strings que diferenciam maiúsculas de minúsculas para digitar.

Vamos percorrer um exemplo da vida real.

- Vamos proteger o servidor MyWorkDrive para myworkfolders.net.

- Instalamos o MyWorkDrive em um servidor em nosso domínio.

- Abrimos a porta 80 e a porta 443 de entrada para o nosso servidor.

- Adicionamos uma entrada DNS para fileshare1.myworkfolders.net ao DNS, apontada para nosso novo servidor.

A partir daqui, as etapas a seguir são concluídas no servidor que hospeda o MyWorkDrive.

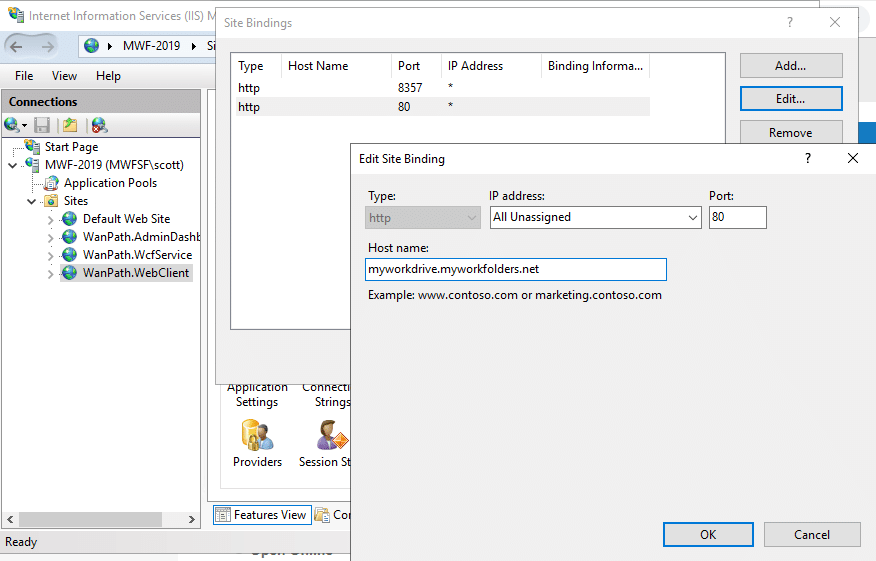

Começaremos editando as vinculações no IIS no servidor MyWorkDrive para mapear a porta 80 no site WanPath.WebClient para fileshare1.myworkfolders.net. Neste ponto, você deve ser capaz de acessar o servidor MyWorkDrive em http://fileshare1.myworkfolders.net, se não tiver marcado “exigir SSL” nas configurações.

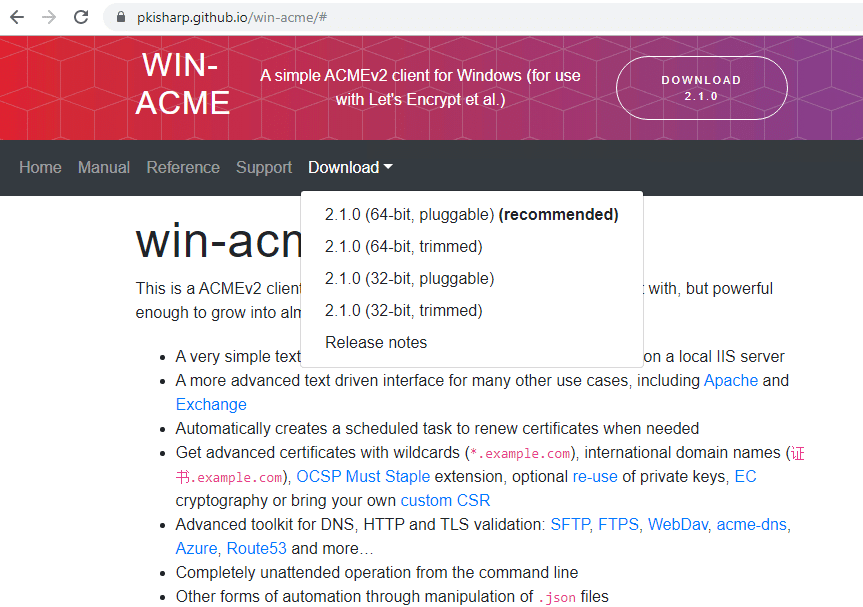

Vamos usar o cliente Win-Acme da PKI Sharp como nosso cliente no Windows para acessar o LetsEncrypt. Está disponível para download como um .zip em https://pkisharp.github.io/win-acme/ Existem muitos outros clientes disponíveis e você pode encontrar um que você goste mais. Este é um que usamos de forma confiável nos últimos anos.

Vamos baixar a versão 2.1.0 64 bits conectável, marcada como Recomendado. Você deve usar a versão mais atual disponível no momento do download.

Uma vez baixado, extraia-o e armazene-o em seu local favorito para aplicativos. Lembre-se, você pode precisar dele novamente para renovar o certificado em 90 dias, portanto, não o descarte. Criamos uma nova pasta c:\Win-Acme

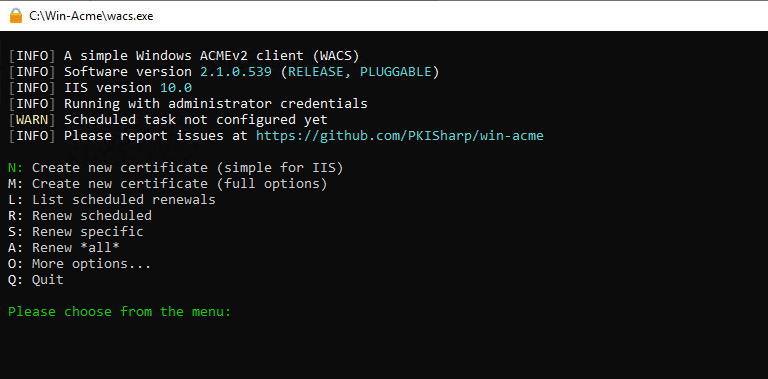

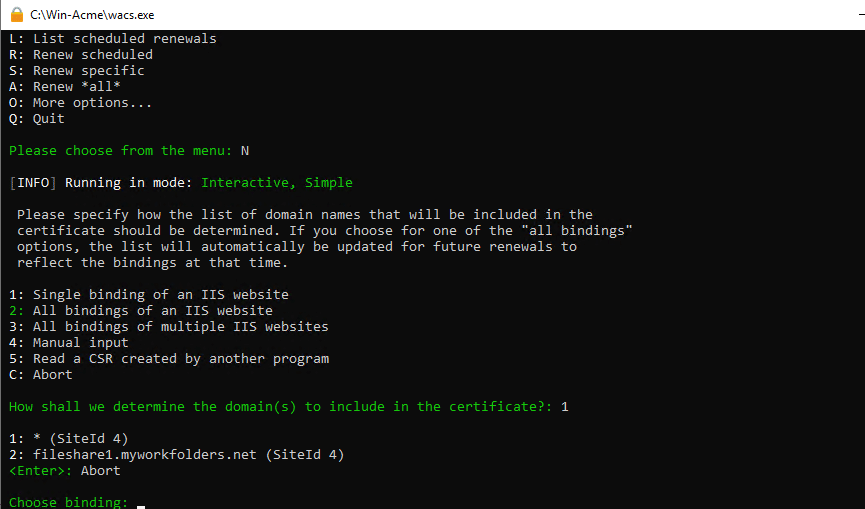

Inicie um prompt de comando como Administrador e navegue até a pasta em que você salvou o Win-Acme. Execute wacs.exe. Ele irá lançar uma janela dos com uma lista de perguntas.

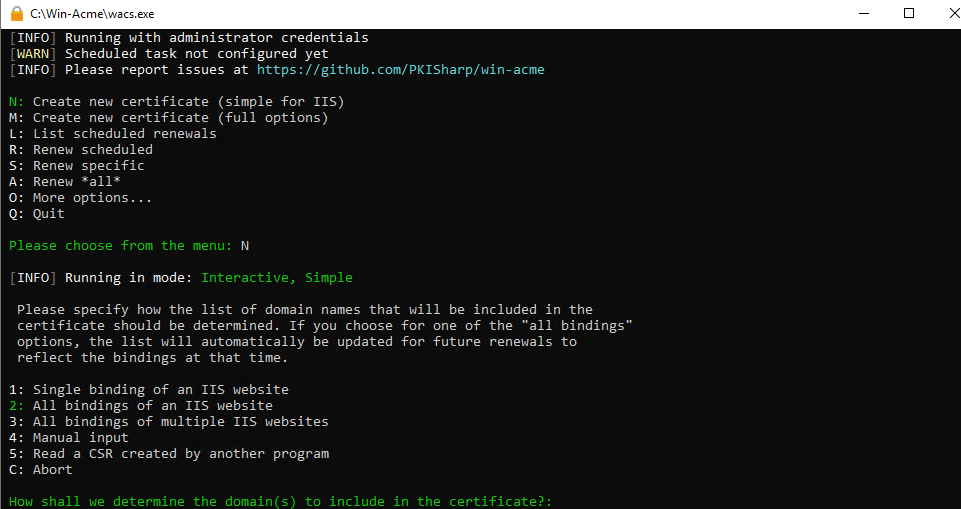

Selecione N: Criar novo certificado (simples para IIS)

Ele solicitará que você pergunte se deseja vincular.

Selecione 1: vinculação única de um site IIS

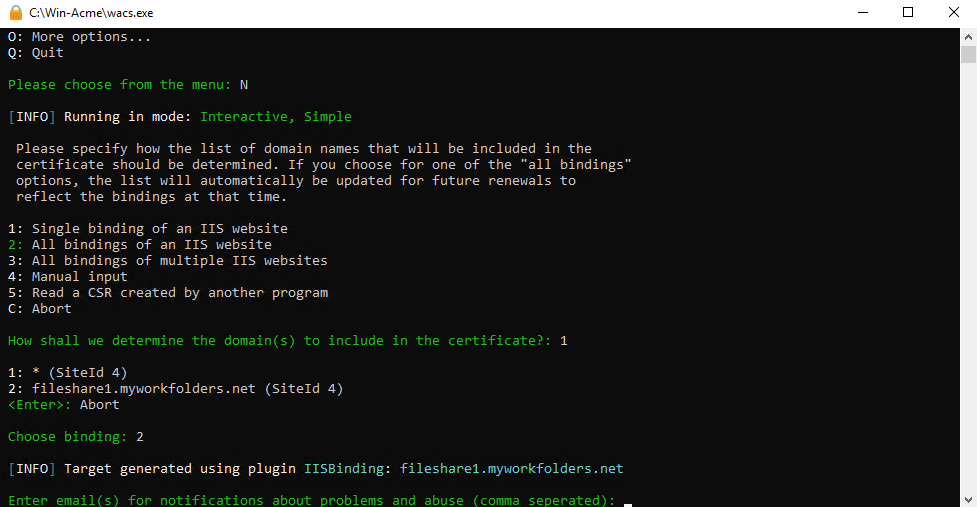

Você obterá uma lista dos sites em seu servidor (que deve ser apenas um único SiteId, pois definimos apenas a porta 80 em um site). Escolha a opção com o nome de domínio, no nosso caso 2: fileshare1.myworkfolders.net (SiteId 4)

Quando solicitado, digite seu e-mail. O cliente Win-acme enviará e-mails de lembrete para você renovar seu site.

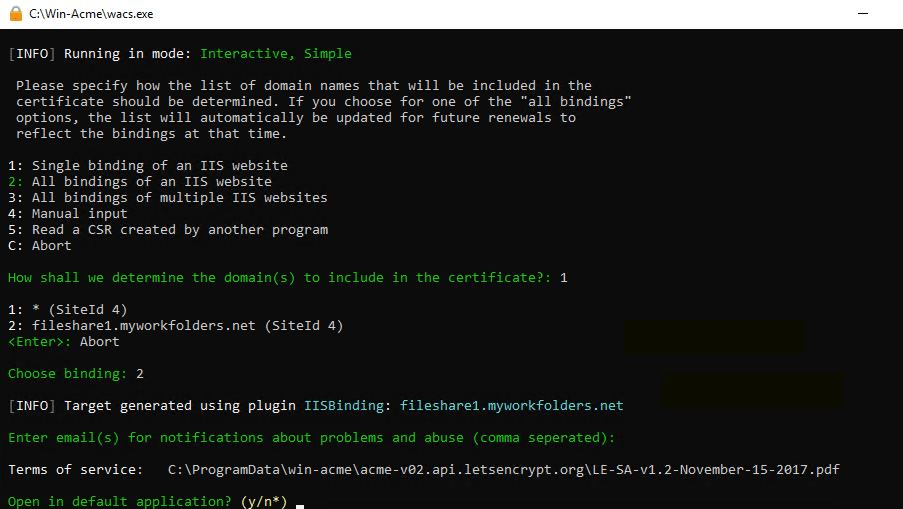

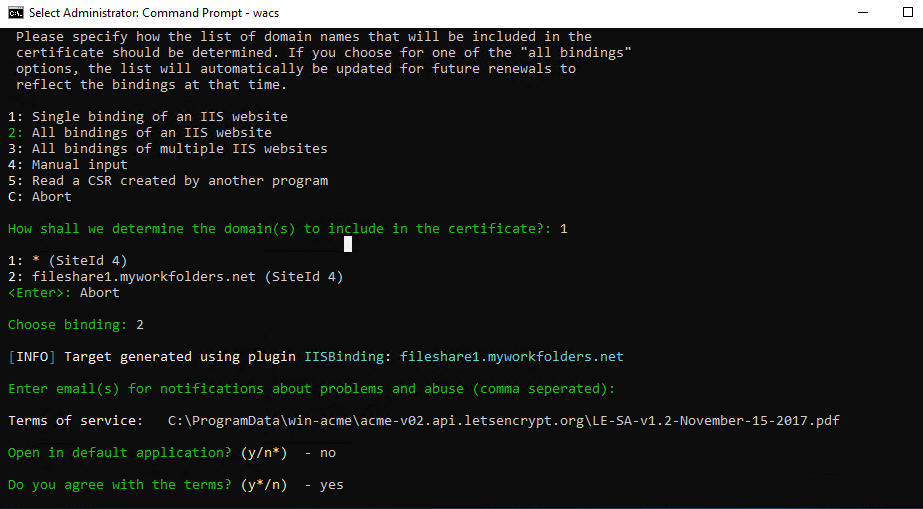

TOS – tivemos problemas para abri-los no aplicativo padrão conforme oferecido. Quando dissemos sim, o programa travou. Revise os termos no URL impresso na tela e, se tiver problemas para abri-los com o aplicativo padrão, como fizemos, vá em frente e diga NÃO ao prompt para abri-los. Se você disser sim e o programa travar, basta executá-lo novamente repetindo os mesmos passos até chegar a esta tela, onde você deve dizer Não para continuar.

Concorde com os termos quando solicitado, supondo que você os revisou e eles são aceitáveis.

O Win-Acme então executará a autorização e explicará o que foi feito. No nosso caso, ele adicionou uma nova ligação https para a porta 443 como esperávamos e, em seguida, agendou uma renovação no agendador.

Vá em frente e selecione Q para sair e vamos dar uma olhada no IIS para verificar se ele adicionou a associação.

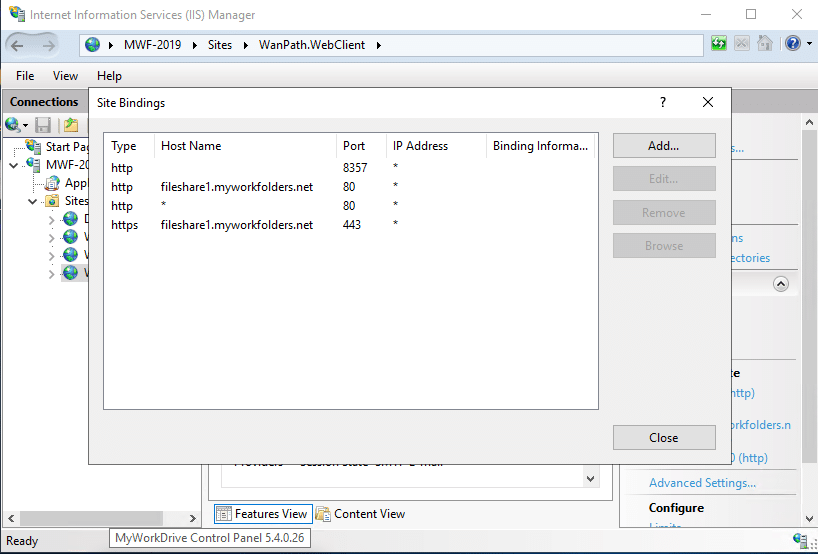

Abra o IIS, abra o site WanPath.WebClient e clique em Bindings. Você deve ver que uma entrada HTTPS foi adicionada ao seu site – no nosso caso fileshare1.myworkfolders.net

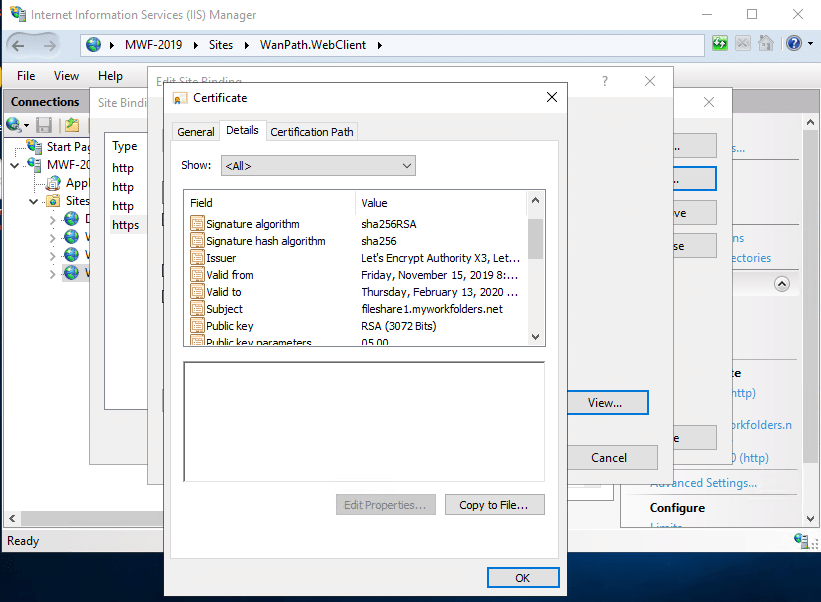

Se você editar a associação, poderá usar a opção de visualização para dar uma olhada no certificado e ver os detalhes.

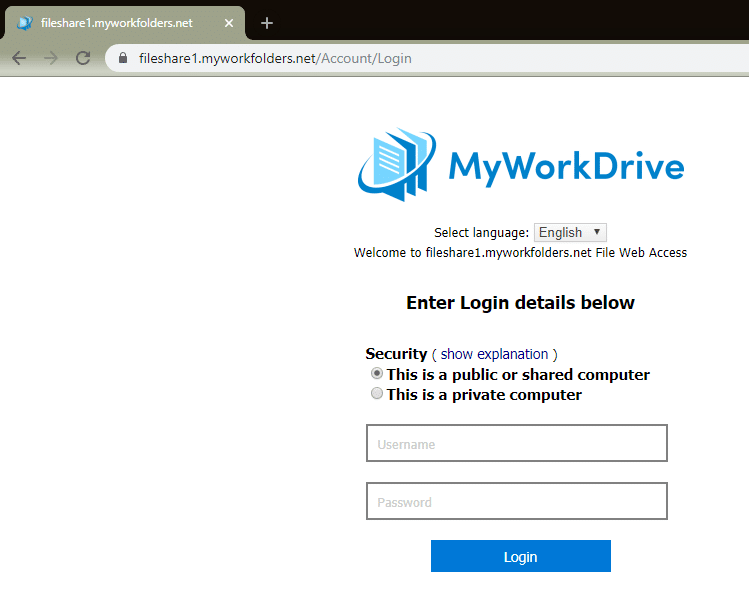

Vamos pular em um site em nossa área de trabalho e ver se nosso site agora está disponível via HTTPS

Parece bom. Nenhum erro sobre o certificado, o Chrome está mostrando um símbolo de cadeado. Você pode clicar no símbolo de cadeado e verificar os detalhes.

E é isso! Demorou mais para ler esta postagem do blog do que para proteger seu site.

Vamos recapitular – Vamos criptografar as etapas de configuração do certificado SSL

Instalar MyWorkDrive

Definir DNS

Abrir/mapear portas de firewall

Vincule seu nome DNS no IIS

Baixar Win Acme

Executar Win-Acme

Responda 6 perguntas

Você está pronto! Seu Certificado SSL Gratuito é adicionado e vinculado automaticamente.

Não está usando o MyWorkDrive, mas deseja usar Lets Encrypt e Win-Acme para proteger outros sites hospedados no IIS com um certificado SSL gratuito? Basta seguir estas instruções, exceto na etapa em que você escolhe MyWorkDrive, escolha o site que deseja proteger.

Observe que neste ponto você pode remover ou bloquear a ligação para a porta 80 e apenas deixar a porta 443 aberta de entrada, no entanto, a renovação do certificado SSL Lets Encrypt Win-Acme Free vai falha sem que a porta 80 esteja aberta/mapeada. Você pode querer fazer um lembrete de evento de calendário para processar manualmente a renovação em 85 dias ou mais e reabrir a porta 80 temporariamente se estiver mantendo-a fechada.

Ou deixe a porta 80 aberta e defina a opção “exigir SSL” nas configurações do MyWorkDrive.

Usando um certificado SSL gratuito da Let's Encrypt no IIS? Deixe-nos uma nota no Social e deixe-nos saber como está indo para você!